В прошлом месяце из-за бага в линейке продуктов, которую компания прекратила поддерживать в 2015 году, а также из-за ранее неизвестной уязвимости «нулевого дня» бесчисленное количество покупателей Western Digital потеряло данные на сетевых накопителях MyBook Live. Но подобные серьёзные уязвимости «нулевого дня» присутствуют в гораздо большем количестве более новых сетевых накопителей Western Digital MyCloud. Они не устраняются у тех покупателей, которые не могут или не желают обновляться до последней версии операционной системы.

Проблема с удалённым исполнением кода присуща всем NAS-устройствам Western Digital с операционной системой MyCloud OS 3, которую компания перестала поддерживать только недавно.

Исследователи Радек Домански и Педро Рибейро изначально планировали поделиться своими открытиями в прошлом году на соревнованиях по хакингу Pwn2Own в Токио. Но за несколько дней до мероприятия Western Digital выпустила MyCloud OS 5, в которой был устранён найденный ими баг. Это обновление, по сути, уничтожило их шансы на конкуренцию в Pwn2Own, ведь для участия требуется, чтобы эксплойты работали против самых свежих версий прошивок или ПО, поддерживаемых целевым устройством.

Тем не менее, в феврале 2021 эта пара исследователей опубликовала на YouTube подробное видео, в котором задокументирован процесс обнаружения цепочки слабых мест, позволяющей нападающему удалённо обновлять прошивку уязвимого устройства зловредным бэкдором при помощи учётной записи пользователя с низким уровнем привилегий и пустым паролем.

Исследователи сообщили, что Western Digital ни разу не ответила на их отчёты. В заявлении, переданном сайту KrebsOnSecurity, Western Digital сообщила, что получила их отчёт после Pwn2Own Tokyo 2020, но на тот момент уязвимость, о которой говорилось в отчёте, уже была устранена выпуском My Cloud OS 5.

«Отправленная нам корреспонденция подтверждала, что команда исследователей планирует опубликовать подробности этой уязвимости и просит связаться с ней, если у нас будут вопросы», — сообщила Western Digital. «Но у нас не было вопросов, поэтому мы не ответили. С тех пор мы изменили процесс коммуникаций и стали реагировать на каждый отчёт, чтобы избежать в дальнейшем подобных недопониманий. Мы очень серьёзно относимся к отчётам сообщества исследования безопасности и проводим расследование сразу после их получения».

Western Digital проигнорировала вопросы о том, были ли решены в OS 3 проблемы, обнаруженные Домански и Рибейро. В заявлении, опубликованном на сайте компании 12 марта 2021 года, говорится, что компания больше не будет разрабатывать обновления безопасности для прошивки MyCloud OS 3.

«Мы крайне рекомендуем перейти на прошивку My Cloud OS5», — написано в заявлении. «Если ваше устройство невозможно обновить до My Cloud OS 5, то мы рекомендуем совершить апгрейд на другой продукт My Cloud с поддержкой My Cloud OS 5. Дополнительная информация представлена здесь». Список устройств MyCloud, способных поддерживать OS 5, находится здесь.

Но по информации Домански, OS 5 является полностью переписанной операционной системой Western Digital, из-за чего в ней отсутствует часть наиболее популярных особенностей и функций OS3.

«Они сломали большую часть функциональности, поэтому некоторые пользователи могут и не решиться мигрировать на OS 5».

Учитывая это, исследователи разработали и выпустили собственный патч, устраняющий найденные ими в OS 3 уязвимости (патч необходимо переустанавливать при каждом перезапуске устройства). Western Digital сообщила, что в она курсе того, что сторонние разработчики предлагают патчи безопасности для My Cloud OS 3.

«Мы не проверяли ни один из таких патчей и не можем обеспечивать их поддержку», — заявила компания.

Фрагмент видео, демонстрирующего, как исследователи удалённо загружают свою зловредную прошивку через уязвимость «нулевого дня» MyCloud OS 3.

Домански утверждает, что пользователи MyCloud версии OS 3 могут практически устранить угрозу этой атаки, сделав так, чтобы доступ к устройствам нельзя было получать удалённо через Интернет. Устройства MyCloud позволяют покупателям очень легко получать доступ к данным удалённо, но в то же время это подвергает их риску атак наподобие произошедшей в прошлом месяце.

«К счастью, многие пользователи не раскрывают интерфейс в Интернет. Но учитывая количество постов на странице поддержки Western Digital, связанных с OS3, можно предположить, что пользовательская база таких устройств по-прежнему значительна. Складывается такое ощущение, что Western Digital без предупреждений резко перешла на OS5, оставив всех пользователей без поддержки».

Дэн Гудин из Ars Technica написал потрясающий глубокий обзор другой уязвимости «нулевого дня», приведшей к массовой атаке на устройства MyBook Live, которые Western Digital прекратила поддерживать в 2015 году. В ответ на статью Гудина Western Digital признала, что уязвимость возникла из-за того, что разработчик Western Digital удалил код, требующий пароля пользователя для выполнения сброса до заводских настроек.

Столкнувшись с критикой разгневанных пользователей, Western Digital также обязалась начиная с этого месяца предоставлять услуги по восстановлению данных тем пользователям, которых затронула эта проблема. «Кроме того, покупатели MyBook Live смогут участвовать в программе trade-in с целью апгрейда своих устройств MyCloud. Представительница компании сообщила, что услуги по восстановлению данных будут бесплатными», — написал Гудин.

Если нападающие смогут использовать и этот баг OS 3, то, возможно, Western Digital вскоре придётся предоставлять услуги восстановления данных и программу trade-in гораздо большему количеству клиентов.

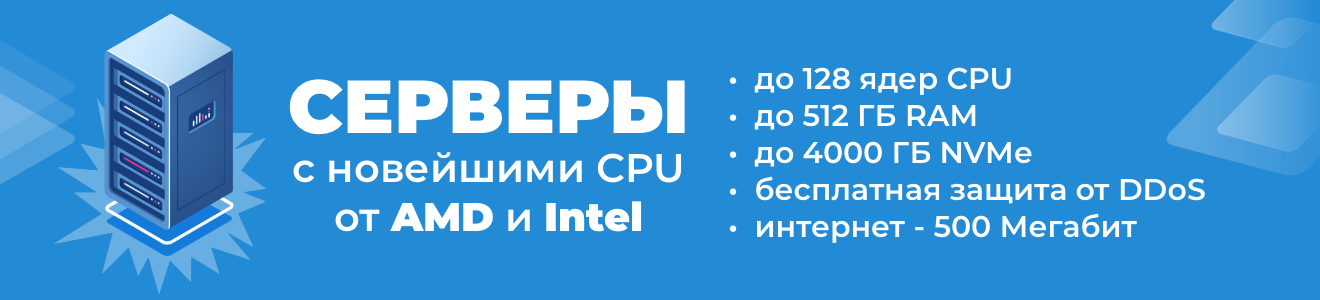

На правах рекламы

VDS с NVMe хранилищем — это именно про виртуальные серверы от нашей компании.

Уже давно используем исключительно быстрые серверные накопители от Intel, мы не экономим на железе, только брендовое оборудование и одни из лучших дата-центров в России и ЕС. Поспешите проверить ;)

Подписывайтесь на наш чат в Telegram.