Цифровизация промышленности и переход к Индустрии 4.0 приводит к объединению систем управления производством и привычной ИТ-инфраструктуры. Получившиеся программно-аппаратные комплексы имеют улучшенные характеристики с точки зрения управляемости, но вместе с этим приобретают новые уязвимости. Чтобы выяснить, насколько серьёзна опасность, мы изучили ситуацию с угрозами промышленным системам управления в разных странах и получили довольно любопытные результаты, о которых расскажем в этом посте.

Об исследовании

Мы изучали сети предприятий, в которых ИТ-инфраструктура объединена с сетью управления производством. Таким образом, бизнес-процессы со стороны ИТ взаимодействуют с физическими процессами в сфере операционных технологий (ОТ). В ходе этого взаимодействия происходит обмен данными, а также выполняется мониторинг и контроль производственных операций из ИТ-сети.

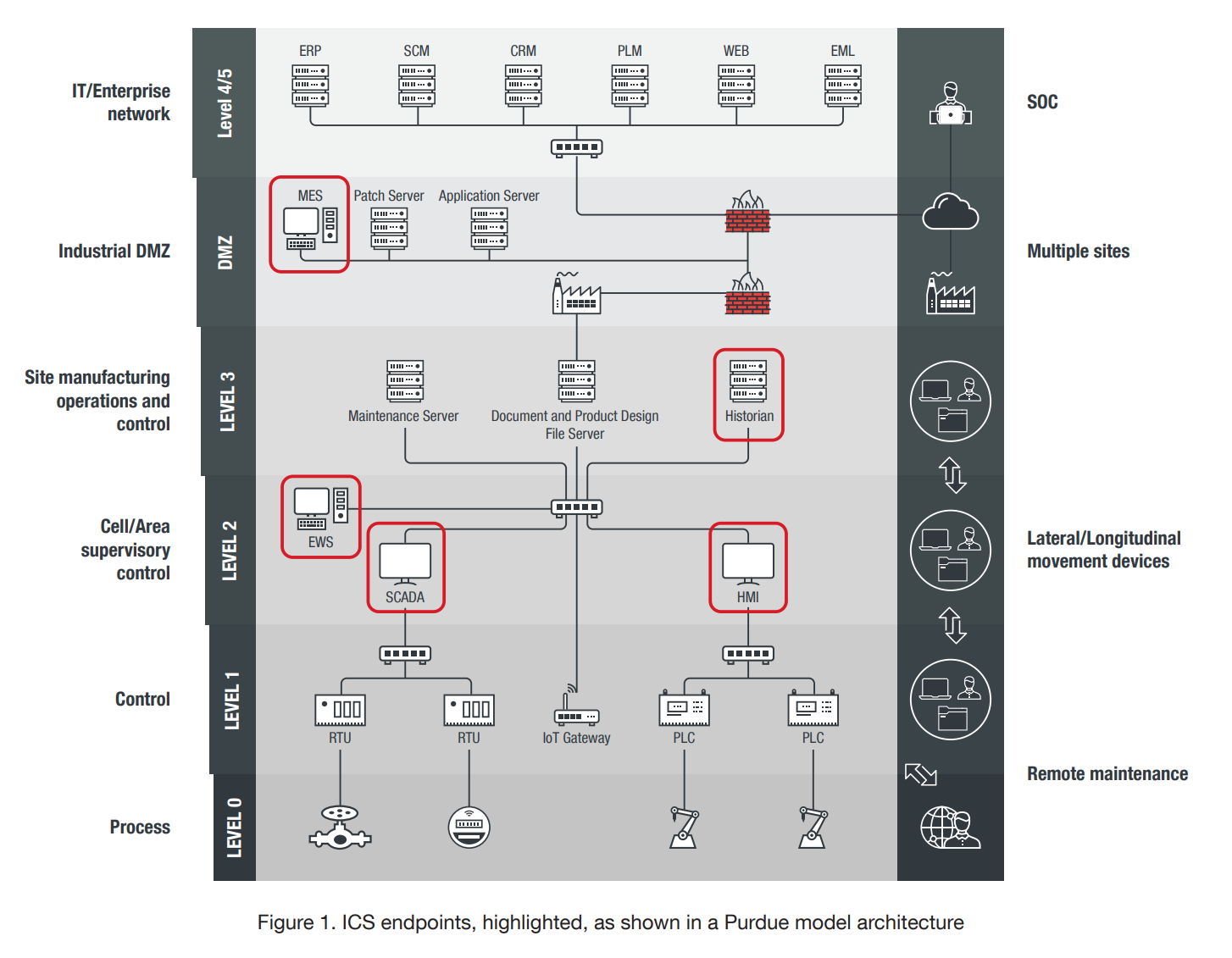

Сведения, полученные в ходе исследования, собраны из конечных точек системы управления производством (Industrial Control Systems, ICS), которые являются частью сети ИТ/ОТ, и не включают конечные точки в изолированных сетях и системах, не подключённых к интернету.

На конечных точках ICS, которые участвовали в исследовании, было установлено специальное ПО для выполнения задач по управлению производством, например:

пакеты промышленной автоматизации — Totally Integrated Automation от Siemens, KEPServerEX от Kepware и FactoryTalk от Rockwell Automation;

инженерные рабочие станции, которые используются при программировании промышленного процесса или рабочего процесса, в том числе:

системы управления MELSEC GX Works от Mitsubishi Electric или Nanonavigator от Phoenix Contact;

HMI (человеко-машинные интерфейсы), например, MELSEC GT Works или Schneider GP-PRO EX;

ПО для программирования роботов, например, ABB Robotstudio;

программное обеспечение для проектирования — Solidworks и другое;

программное обеспечение Historian, например, Uniformance от Honeywell;

системы диспетчерского управления и сбора данных (SCADA), например, Simatic WinCC SCADA от Siemens;

средства управления и конфигурирования полевых устройств, например, PACTware и Honeywell Ezconfig;

преобразователи для последовательного подключения к USB (Upor от Moxa и подобные ему).

Эти конечные точки ICS могут находиться на разных уровнях сетевой архитектуры ИТ/ОТ за исключением уровня процессов и управления. Все идентифицированные конечные точки ICS в исследовании работали под управлением операционных систем семейства Windows.

Для идентификации конечных точек ICS мы использовали сочетание таких показателей, как имена файлов, пути к файлам и запущенные в ОС процессы, о которых сообщалось в глобальную сеть сбора информации об угрозах Trend Micro Smart Protection Network (SPN).

Обработка данных проводилась строго в соответствии с политикой Trend Micro по раскрытию информации о сборе данных, анонимность клиента сохраняется на протяжении всего процесса. Пользователи могут отказаться от сбора данных, отключив функции Certified Safe Software Service, Smart Scan и Behavior Monitoring в консоли администрирования продукта, однако это лишит их преимущества защиты от угроз, которые даёт участие в Smart Protection Network.

А теперь о том, какие результаты мы получили. Первый результат не стал неожиданностью, однако данные по странам и семействам вымогателей выглядят весьма интересно.

Рост активности вымогательского ПО

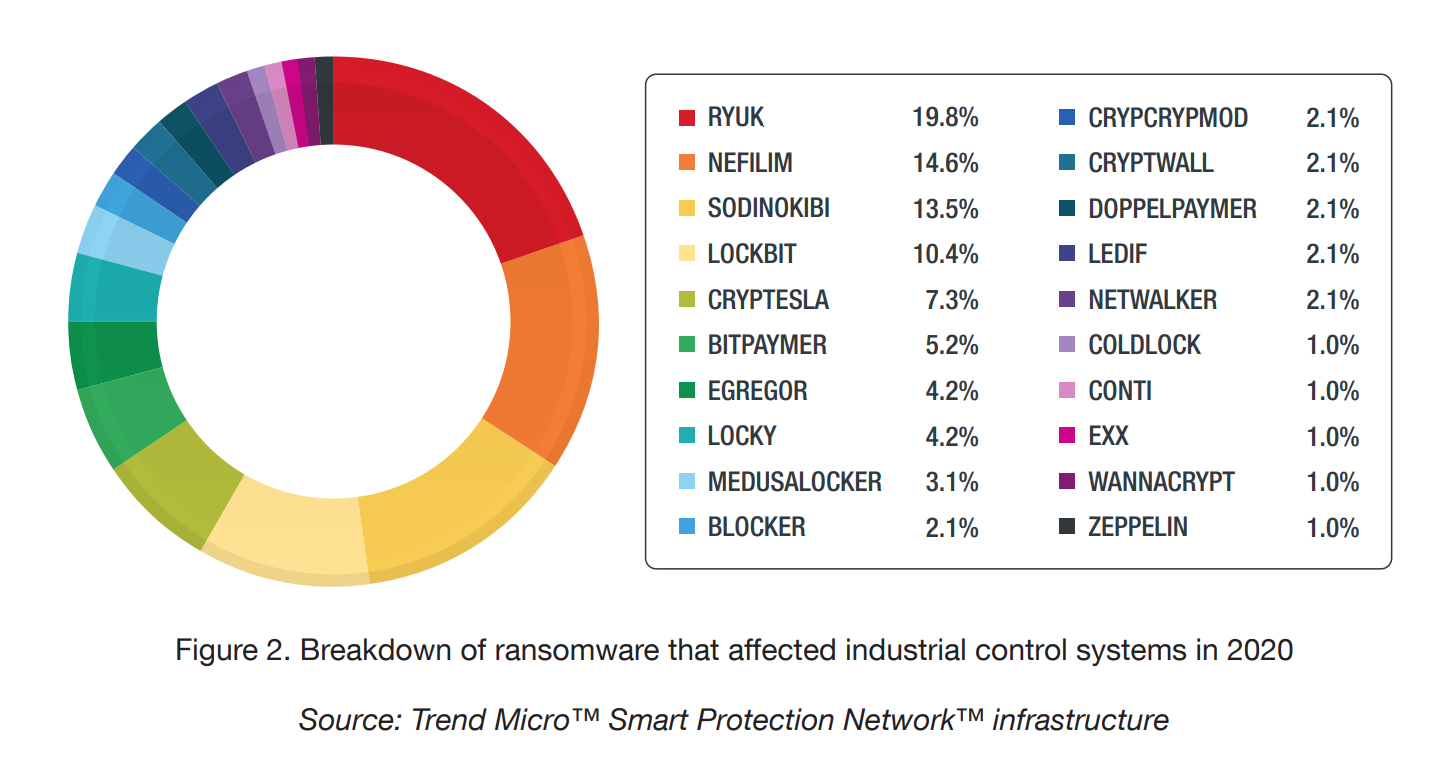

Основной рост активности вымогательского ПО, воздействующего на промышленные системы управления, обеспечили вредоносные семейства Nefilim, Ryuk, LockBit и Sodinokibi. В совокупности они ответственны за более чем половину вымогательских атак на ICS в 2020 году.

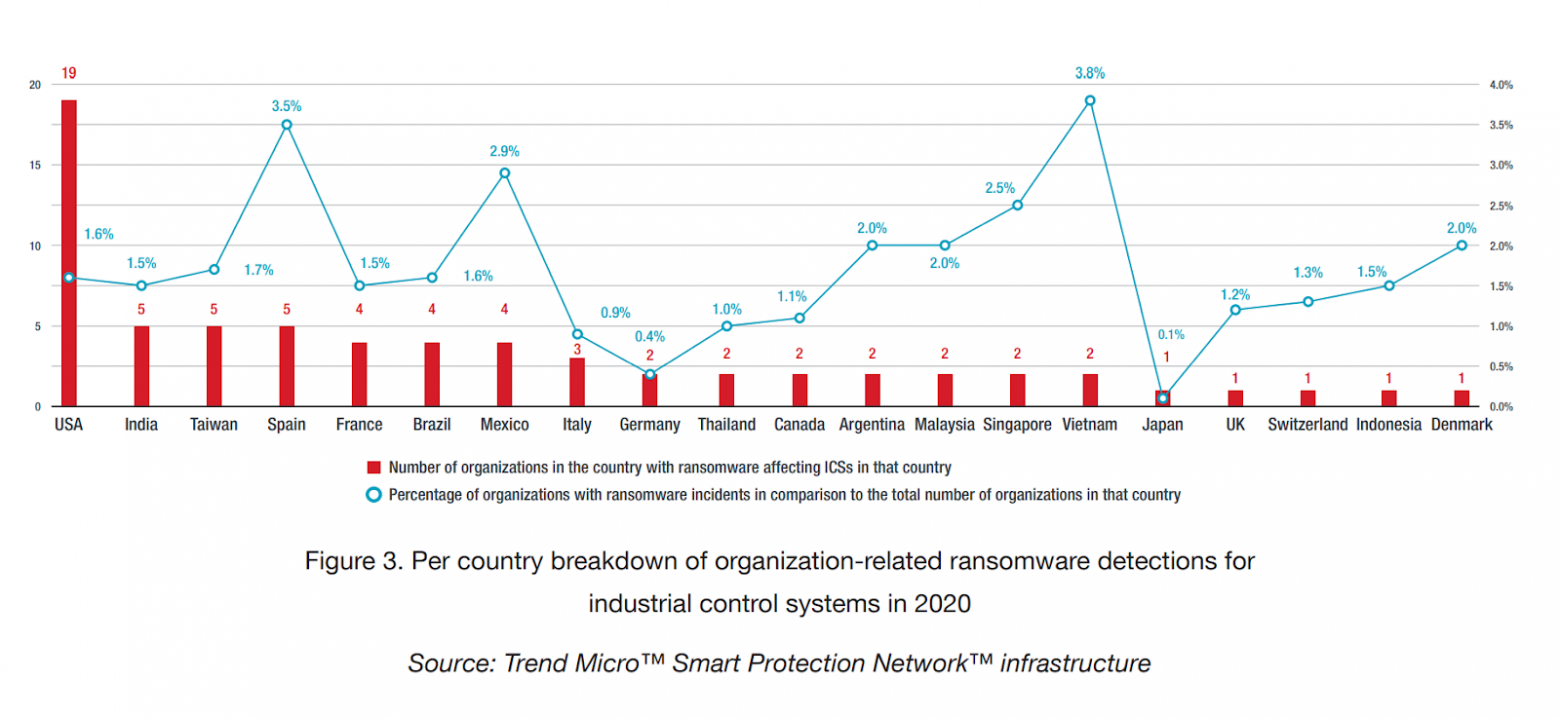

По абсолютным показателям количества обнаруженных программ-вымогателей лидером стали США, что объясняется огромным числом предприятий на территории этой страны, которые могут стать жертвами вымогателей. Второе место поделили между собой Индия и Тайвань, а на третьем месте оказалась Испания.

Если брать относительные показатели, тройка лидеров меняется — её составляют Вьетнам, Испания и Мексика.

Примечательно, что основной вымогательской программой, обнаруженной во Вьетнаме, остаётся GandCrab, впервые появившаяся в этой стране в 2012 году.

Внедрение вымогателя в промышленную среду неизбежно приводит к значительному ущербу, вызванному остановкой работы. В одном из наших исследований мы организовали ханипот, имитирующий промышленное предприятие. Одна из кибератак на ханипот оказалась успешной, и вымогатель зашифровал все наши данные, в результате чего наш «завод» несколько дней простаивал, чтобы восстановить нужную для работы информацию.

В реальных производствах вымогательские атаки ещё более опасны. Примером может служить инцидент с атакой вымогателей DarkSide на оператора крупнейшей сети трубопроводов в США Colonial Pipeline. Работа трубопроводов была почти полностью приостановлена. В ряде регионов страны стала ощущаться нехватка бензина. Особенно сильно пострадала столица США Вашингтон, где временно остались без топлива 88% всех автозаправочных станций. Компании пришлось заплатить вымогателям выкуп в размере 4,4 млн долларов США.

Дополнительную угрозу представляет относительно новая тактика, которую применяют операторы вымогательского ПО, — двойное вымогательство, когда файлы предприятия не только шифруются, но и похищаются. Угроза публикации конфиденциальных сведений становится дополнительным рычагом давления на жертву.

Например, ��лоумышленники, стоящие за вымогателем Sodinokibi, поразившим компанию Quanta, крупного поставщика Apple, угрожали обнародовать некоторые документы, которые им удалось украсть. Как сообщается, документы включали чертежи новых моделей iMac и Macbook Air.

Майнеры криптовалюты

Может показаться, что со снижением ажиотажа вокруг криптовалют снизилась актуальность угрозы нелегального криптомайнинга, но, как показало наше исследование, это не так. Финансово мотивированные киберпреступники продолжают внедрять майнеры криптовалюты во все системы, до которых им удаётся дотянуться.

И хотя код майнера не уничтожает файлы или данные, он пожирает все процессорные ресурсы, парализуя работу нужных для производства процессов.

Именно с такой ситуацией мы сталкивались в ходе экспериментов с фабрикой-ханипотом, когда преступники установили в систему майнер. Наши конечные точки просто не реагировали на запросы. Особенно ярко эта проблема проявит себя, если компьютеры в сети ICS имеют низкую производительность или работают под управлением устаревшей ОС.

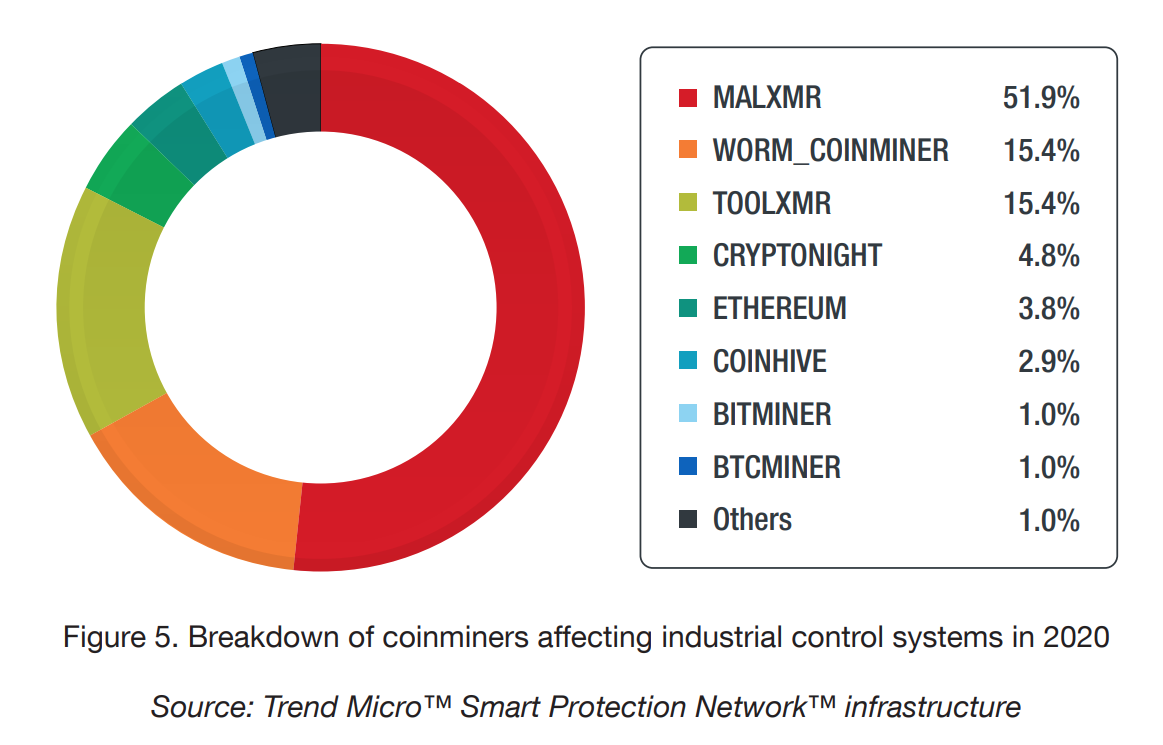

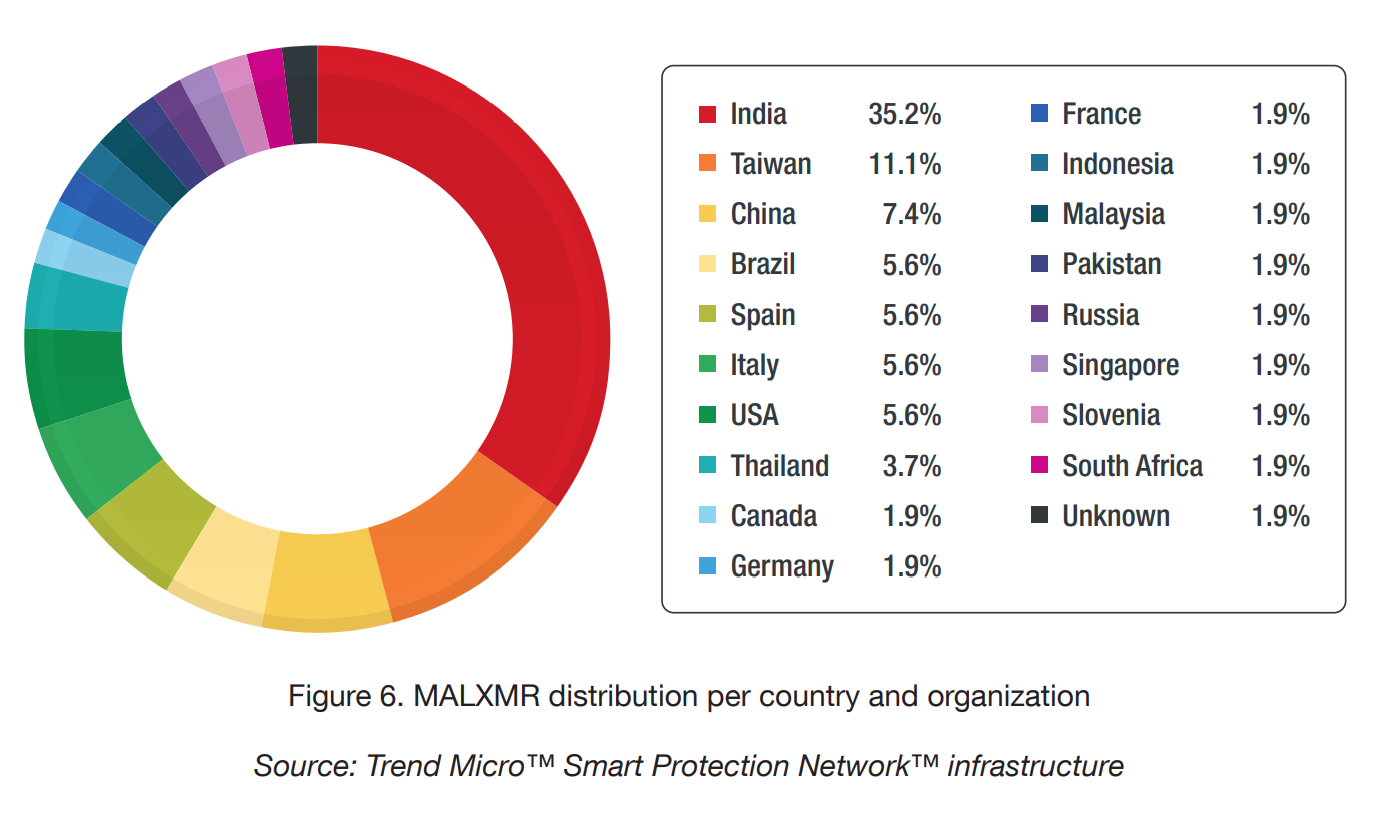

В подавляющем большинстве случаев на промышленных системах управления в 2020 году мы обнаруживали майнер MALXMR. Обычно он устанавливался с помощью бесфайловых методов, но начиная с 2019 года мы наблюдали заражения MALXMR, использующие для распространения инструменты группы Equation, эксплуатирующие уязвимость EternalBlue.

Более трети обнаружений майнера MALXMR в ICS приходится на Индию. Интересно, что она лидирует не только по числу заражений этим майнером, но и по числу систем, поражённых легендарным WannaCry. Это является наглядным свидетельством того, как общий уровень установки обновлений безопасности в стране делает её восприимчивой к определённым угрозам — в данном случае речь идёт об уязвимости EternalBlue (CVE-2017-0144), патч для которой MS17-010 был выпущен ещё в 2017 году.

Черви и ретро-вредоносы

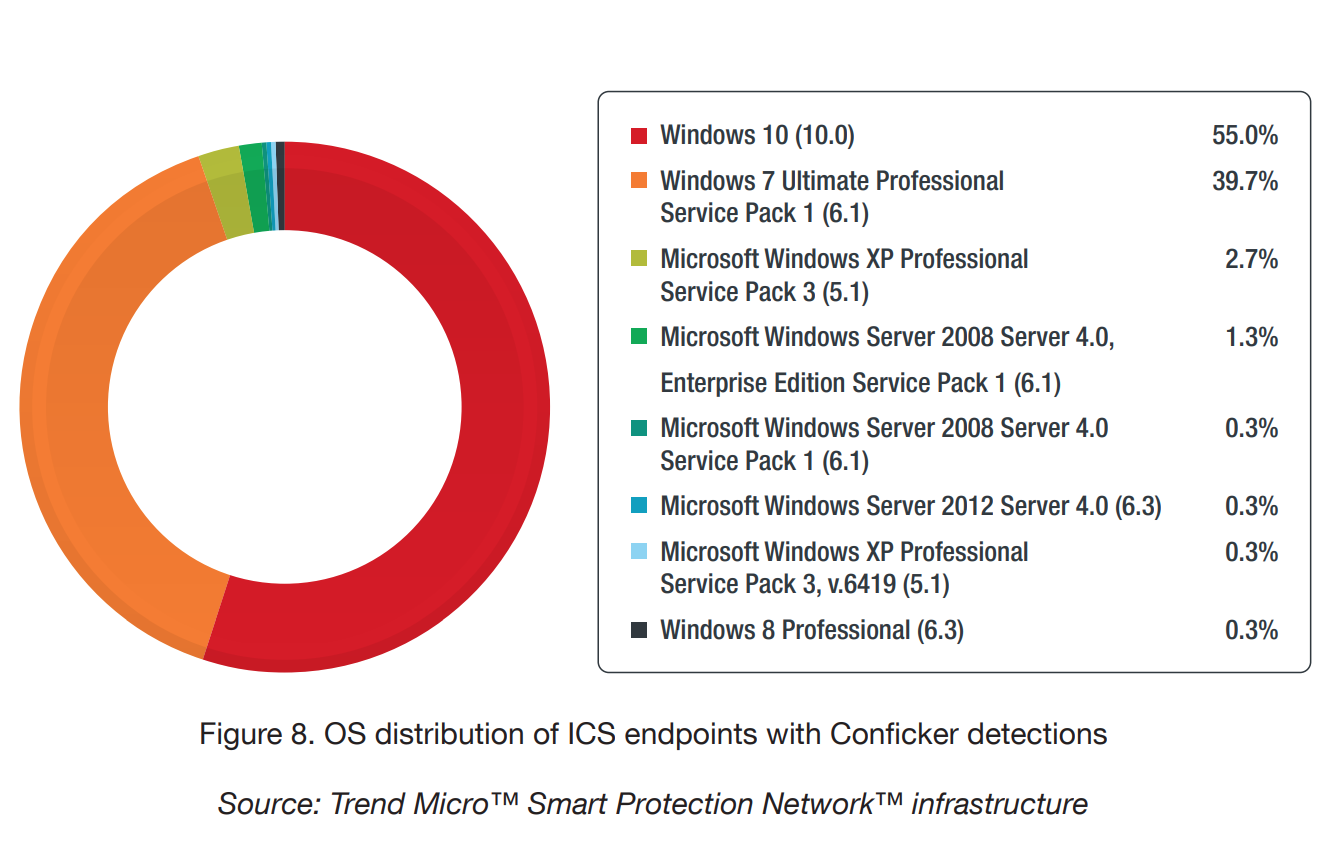

Одной из постоянных угроз для промышленных сред остаётся Conficker, также известный как Downad. Этот червь, впервые обнаруженный в 2008 году, до сих пор постоянно встречается не менее чем на 200 уникальных конечных точках.

Около 94% проанализированных конечных точек работали под управлением операционных систем Windows 10 и Windows 7. Наиболее известным методом распространения Conficker является использование RPC-уязвимости MS08-067, Однако MS08-067 не работает на Windows 10 и Windows 7, что позволяет сделать вывод о том, что Conficker в ICS распространяются с помощью съёмных дисков или словарных атак на ресурс ADMIN$.

Дополнительная проверка показала, что не менее 85% заражений Conficker были произведены со съёмных дисков и лишь менее 12% экземпляров были найдены в системном каталоге Windows, что свидетельствует об использовании ресурса ADMIN$.

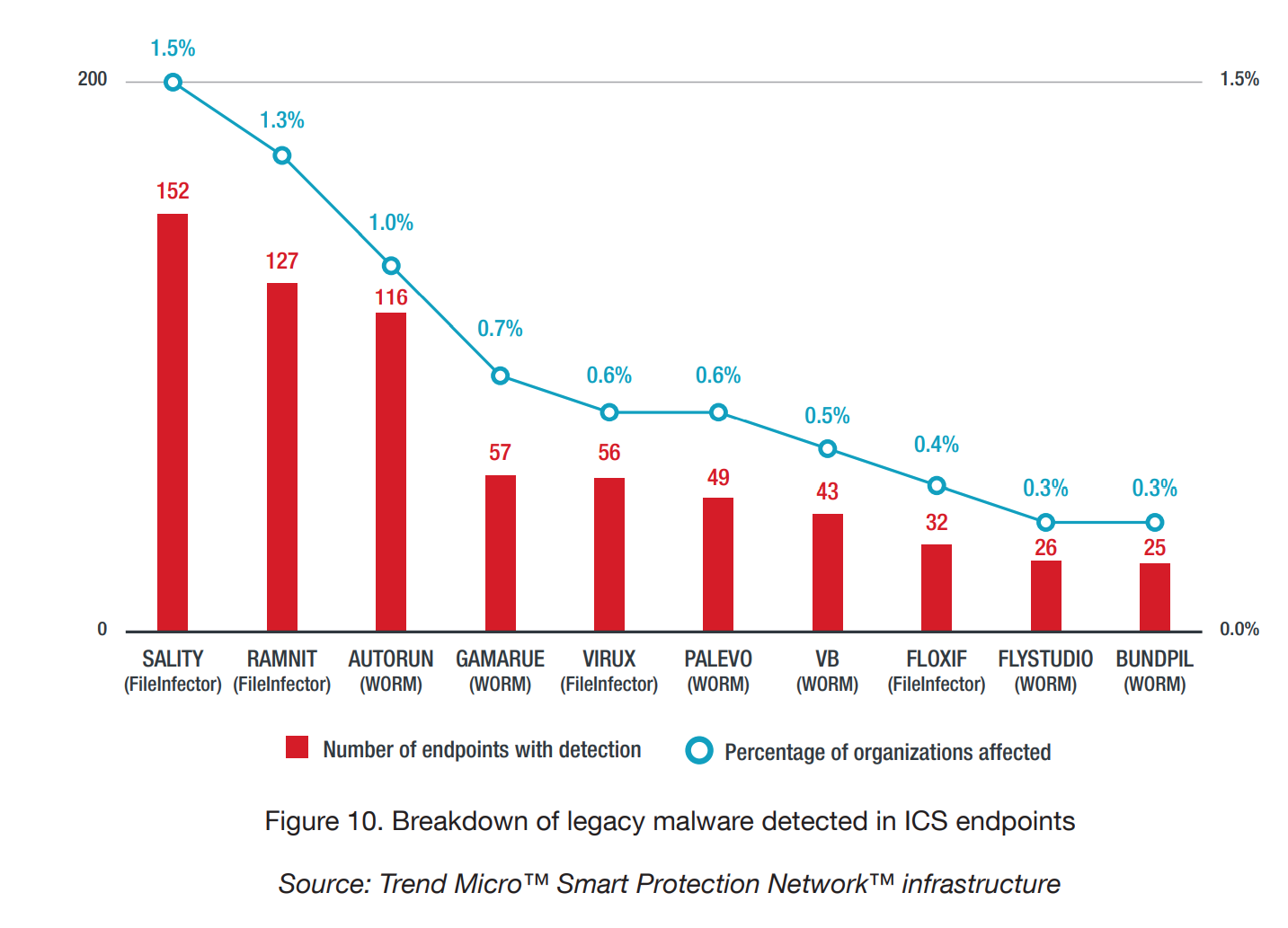

Помимо Conficker в сетях ICS мы обнаружили старые вредоносные программы-черви, основной способ распространения которых — общие сетевые ресурсы или съёмные USB-накопители. Несмотря на то, что эти устаревшие вредоносные программы встречаются менее чем в 2% организаций, они обнаруживаются часто, причём в нескольких экземплярах в пределах одной сети.

Такие черви, как Autorun, Gamarue и Palevo, получили широкое распространение в 2013 и 2014 годах, но с тех пор их количество уменьшилось благодаря широкому распространению запретов на автозапуск съёмных устройств в политиках безопасности.

Присутствию старых червей в ИТ/OT-средах способствуют несколько факторов:

передача файлов и данных через USB-накопители — удобное решение для создания мостов между изолированными сетями с воздушным зазором, однако это позволяет распространяться таким устаревшим червям;

создание резервных копий систем на съёмных дисках без проверки на безопасность данных, которые могут содержать вредоносное ПО.

Эти же факторы позволяют сохранять своё присутствие в сетях ICS и файловым вирусам, например, Sality, Ramnit и Virut. Некоторые из них впервые были обнаружены ещё в 2009 году.

Итоги

Анализ данных систем обнаружения позволяет сделать вывод, что современные вредоносные программы, такие как вымогатели и майнеры криптовалюты, представляют серьёзную угрозу для промышленных систем управления наряду с устаревшими вредоносными программами — файловыми вирусами и червями.

Это означает, что при объединении ИТ-сети с сетью ОТ необходимо уделять большое внимание вопросам безопасности, причём крайне важно принимать меры для предотвращения не только современных угроз, но и для устаревших, поскольку в промышленной среде они всё ещё актуальны.

Для этого сотрудникам службы ИТ-безопасности придётся подходить к обеспечению безопасности ICS с чётким пониманием уникальных требований, предъявляемых к этим системам, и того, почему они были настроены именно таким образом. Для этого сотрудники службы ИТ-безопасности должны работать с инженерами ОТ, чтобы правильно учесть ключевые системы, определить различные зависимости, такие как совместимость ОС и требования ко времени работы, а также изучить процесс и практику эксплуатации, чтобы разработать подходящую стратегию кибербезопасности для надлежащей защиты этих важных систем.