Наш очередной пост из серии «интересное на иностранном языке» – рассказ Майкла Баззеля о том, как сберечь свои персональные данные от утечек. Майкл – знаковая фигура в сфере OSINT, работал в правительстве США и ФБР, его приглашали в качестве технического эксперта в сериал «Мистер Робот», который считают достойным с точки зрения достоверности. В личной жизни эксперт придерживается настолько жестких правил в отношении информационной гигиены, что некоторые считают его «неадекватом». Так ли это – может быть несколько мнений.

Один из факторов, который убеждает в правильном подходе Майкла, – что риски обнаружить свои данные в интернете стали существенно выше, потому что шифровальщики без разбору сливают в сеть все, до чего дотягиваются при атаках на бизнес. Приводим перевод поста Майкла Баззеля.

Атакуют корпорации, а страдают люди

Большинство людей не задумываются о том, как их касается проблема распространения вирусов-шифровальщиков. Логика такова: речь идет о проблемах компаний, это они вынуждены платить выкуп. При чем тут, казалось бы, обычные люди?!

А при том, что преступники сменили тактику: сейчас они не просто шифруют данные, но и скачивают их, выкладывают в открытый доступ, если компании не платят им выкуп. Теперь давайте подумаем, что в этих слитых базах? Множество данных о сотрудниках, клиентах, контрагентах, с которыми компания-жертва работает.

Хочу сразу уточнить: я это пишу не потому что выступаю за уплату выкупа. Я за то, чтобы сопротивляться избыточному сбору данных там, где это не обязательно. Мы халатно относимся к своим ПДн, раздавая их по первому требованию.

Ниже примеры того, чем такая доверчивость может обернуться.

Бесправные владельцы прав и автодилеры

Однажды я сказал, что никогда не покупаю автомобили на свое имя (только на имя ООО или траста) и не позволяю автосалонам сохранять копии моего личного водительского удостоверения. После этого меня назвали параноиком. Я же в свою защиту привожу историю клиентов дилерского центра Mercedes, атакованного хакерской группой Dopple. Сканы своих удостоверений покупатели автомобилей могут теперь увидеть на сайте Dopple Tor. И не только они, но и все желающие подзаработать на конфиденциальной информации. Ниже один из бесчисленных образцов водительских прав.

Хуже того, всему миру теперь видны кредитные заявки, отчеты по ним, утверждения и отказы. Эти документы помимо характеристик транспортного средства раскрывают полное имя владельца, дату его рождения, номер социального страхования (SSN), адрес, а также данные о работодателе.

Кредитный отчет раскрывает помимо этого еще и кредитный рейтинг человека, номера его банковских счетов, остатки на кредитных картах.

Так что моя паранойя уже не кажется такой параноидальной?

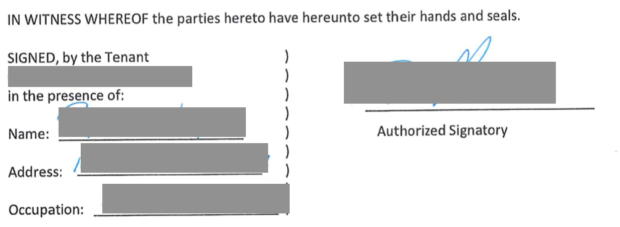

Ту же схему с ООО или трастом я применяю и когда нужно сдать или арендовать недвижимость. Каждый, кто сталкивался с этим делом, знают, что приходится подписать множество договоров. А те, как показывает практика, могут легко оказаться в свободном доступе. Ниже скриншот договора, который оказался в свободном доступе после того, как канадская компания по управлению недвижимостью проигнорировала требования хакеров об уплате выкупа.

Заплати налоги и спи беспокойно

Бухгалтеры тоже любят делать копии документов клиентов. Мой финансовый поверенный в ужасе закатывает глаза, когда я настаиваю, чтобы он хранил данные в зашифрованном виде и пересылал их только по зашифрованной электронной почте. Если он не может это делать, тогда я должен нести ответственность за хранение данных сам.

Я считаю, что эти предосторожности оправданы. Подтверждением тому служат опубликованные в сети данные клиентов калифорнийской юридической фирмы, раскрытые хакерской группировкой Clop.

В базе утечек оказались формы налоговой декларации с указанием имени плательщика, даты рождения и номера соцстраховки.

Та же проблема с бухгалтерией работодателя. Конфиденциальные документы часто хранятся как обычные неважные файлы. Результат – на скриншоте, где вы видите форму W-4 (заполняется для получения налоговых скидок в США), которая принадлежит сотруднику компании по производству пищевых продуктов. Документ оказался в общем доступе в результате атаки шифровальщиком той же группировки Clop.

Я веду все операции от имени юрлица и предоставляю работодателю только EIN (американский аналог ИНН).

[комментарий searchinform_team: не сильны в тонкостях документооборота американских компаний, доверимся автору в том, что так возможно строить отношения с работодателем, подробностей он, к сожалению, не дает]

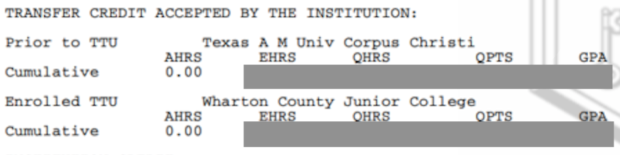

Университеты и колледжи тоже запрашивают личные данные, хранят их и рассылают небезопасно. Ниже анкета студента по форме университета Майами. В ней полное имя, адрес, дата рождения, этническая принадлежность, стационарный и мобильный телефон, электронная почта самого человека и родственников.

В интернете также доступны документы учеников школы Колорадо, в которых и расписание занятий, и оценки.

Можно узнать общий средний балл каждого ученика.

И здесь я не могу вам дать никаких советов, потому что мы как пользователи не можем влиять на то, какую информацию собирают учебные заведения и как хранят.

Та же проблема и в учреждениях здравоохранения. Все формы, которые ваш врач предлагает вам подписывать, редко хранятся надежно. Ниже скриншот медицинской карты пациента, которую хакеры выложили в общий доступ после того, как его стоматолог отказался выплатить выкуп группировке «Конти». В сети были опубликованы терабайты данных о пациентах.

Я всегда сопротивляюсь просьбам медиков подписать ненужные документы и внимательно изучаю формы и анкеты на соответствие нормативам HIPAA (Закон, определяющий правила хранения и использования медицинских данных в США – прим. Searchinform_team). Мы не можем отказаться от всего, что от нас требуют медики, но можем свести к минимуму риск утечки важных данных.

Утечки касаются не только медкарт, но и фотографий пациентов. Врачи часто делают их, чтобы фиксировать изменение состояния пациента. Хакеры группировки Vice Society не постеснялись выложить в интернет все изображения пациентов после того, как получили отказ в уплате выкупа.

Зная о таком риске, я прошу врачей либо не делать лишних изображений, либо удалять их сразу после завершения проведенной процедуры.

Почта – и ничего личного

Многие утечки данных программ-вымогателей содержат полные файлы Outlook PST, которые включают все входящие и исходящие сообщения электронной почты. Ниже – список этих файлов, каждый размером в несколько гигабайт, загруженных в сеть после того, как жертва отказалась платить выкуп.

Поэтому я всегда исхожу из того, что электронное письмо = общедоступное письмо и никогда не отправляю емейлом то, что не должно оказаться в сети. Для обмена конфиденциальной информацией я использую мессенджеры со сквозным шифрованием.

Что еще попадается в публичных сливах

Пароли. Многие считают, что если домашний или рабочий компьютер не подключен к интернету, то хранить там пароли в специальной незащищенной папке – это нормально. Это распространенное заблуждение, поскольку к таким папкам злоумышленники могут получить доступ в процессе развития атаки. Эти пароли мы потом и видим в публичных сливах. Если уж вы такой самоуверенный и храните пароль на локальном компьютере, то храните его хотя бы в менеджере паролей с зашифрованными данными.

Что еще? Чаты, в том числе переписки самих жертв и вымогателей. Результат этих сливов может быть даже полезным и поучительным. Ниже выдержка из диалога представителя группировки Cuba и сотрудника атакованной ею медицинской организации. Может быть это кому-то послужит уроком и поможет в переговорах с преступниками.

В следующий раз, когда какая-то организация потребует отправить по почте ваши личные данные или копию удостоверения личности, прочтите этот пост. Если организация проигнорирует ваш отказ предоставить конфиденциальную информацию, ссылаясь на то, что это необходимо, объясните свое беспокойство описанными выше примерами. И еще. Если ваши друзья или родственники считают вас параноиком, зацикленным на охране своих конфиденциальных данных, знайте, что вы не одиноки.

Как вам такое щепетильное отношение к своим данным? Вы в личной жизни ИБ-параноик или предпочитаете не забивать голову тревогами?