Собрали подборку ярких ИБ-инцидентов, о которых писали в сентябре – в программе «подстава» от уволенной работницы, битва Яндекса с мощнейшей DDoS-атакой, школьные утечки и очень доверчивые мужчины. Добро пожаловать под кат!

Файловая месть

Что случилось: Нью-Йоркский кредитный союз потратил 10 тысяч долларов, чтобы устранить последствия мести бывшей сотрудницы, которая удалила более 20 гигабайт данных на корпоративном сервере.

Как это было: Согласно судебному иску, Джулиану Бариле уволили с должности сотрудника кредитного союза. Спустя два дня обиженная бывшая сотрудница решила отомстить работодателю. Джулиана удаленно подключилась к файловому серверу компании, а дальше все как в «лучших» традициях. Она удалила около 20 тысяч файлов, 3,5 тысячи каталогов, клиентские заявки на ипотеку, а также уничтожила ПО для защиты от программ-вымогателей. Приятной новостью Джулиана решила поделиться с приятелем, отправив сообщение: «Я удалила их общие сетевые документы», имея ввиду общий диск Нью-Йоркского кредитного союза. А пока бывший работодатель восстанавливает удаленные файлы, Джулиана Бариле ждет решения суда. Если ей все-таки предъявят обвинения, то оказаться за решеткой обиженная сотрудница может на 10 лет.

За идею работает

Что случилось: Из-за уязвимости в системе в открытый доступ утекло около 500 тысяч учетных записей пользователей Fortinet VPN.

Как это было: Хакер под псевдонимом Апельсин получил доступ к учетным записям пользователей популярного сервиса для анонимного и безопасного выхода в Интернет. Обычно киберпреступники пытаются продать украденные данные, но не в этот раз. Непонятно, какие цели преследовал Апельсин, но хакер бесплатно опубликовал в темной сети все полученные учетки. Анализ опубликованного файла показал, что в нем содержатся учетные записи 498 908 пользователей на 12 856 устройствах. В Fortinet пока утечку официально не подтвердили, но в корпоративных блогах (на всякий случай) настоятельно рекомендовали пользователем обновить устройства. При этом эксперты еще в апреле предупреждали о дырах в безопасности Fortinet VPN, через которые хакеры могут получить доступ к пользовательским данным.

Быстрая радость

Что случилось: Публикация фейкового пресс-релиза подняла стоимость Litecoin Foundation на 35%.

Как это было: В интернете начал распространяться фальшивый пресс-релиз Walmart, в котором говорилось, что теперь крупнейшая торговая сеть США будет принимать для оплаты криптовалюту Litecoin. Новость быстро вызвала ажиотаж вокруг Litecoin Foundation, что привело к увеличению стоимости криптовалюты аж на 35%. Цена за Litecoin поднялась со 175 долларов до 237 долларов. Но недолго музыка играла. Вскоре внимательные пользователи заметили, что домен, с которого был опубликован пресс-релиз, зарегистрирован в прошлом месяце и никак не связан с компанией Walmart. Да и официального заявления от компании ждать не пришлось: представители Walmart сообщили, что не имеют никакого отношения к поддельному пресс-релизу. После этого цена Litecoin вернулась к изначальной отметке 175 долларов. А что же представители Litecoin Foundation? Глава организации Чарли Ли сообщил, что несмотря на очевидные выгоды, компания не публиковала фальшивку, и пообещал выяснить, кто причастен к злой шутке.

Облака нараспашку

Что случилось: Кибермошенник украл более 620 тысяч пикантных фото и 9 тысяч видео из чужих аккаунтов в iCloud. А индийские хакеры зарабатывают на порно-дипфейках.

Как это было: На протяжении трех с половиной лет житель Лос-Анджелеса Хао Ку Чи (больше известный под ником icloudripper4you) оказывал услуги по взлому чужих iCloud. Клиенты указывали конкретную учетную запись, которую необходимо взломать, и после «подтверждения заказа» мошенник и его банда, прикинувшись представителями службы поддержки Apple, отправляли письмо жертве и выманивали пароль. Во взломанной учетной записи хакеры искали обнаженные фото и видео. Icloudripper4you удалось задержать после того, как одна из жертв, обнаружив свои фото на порносайте, обратилась в полицию. Правоохранители выяснили, что Хао Ку Чи заходил в iCloud жертвы прямо из своего дома, и быстро выписали ордер на его арест.

Индийские хакеры придумали более изощренную схему мошенничества. Кибермошенники создают дипфейки обнаженных женщин и звонят по видеосвязи мужчинам, пытаясь убедить их раздеться на камеру. Затем хакеры начинают шантажировать «попавшихся» мужчин. Известно, что после угроз опубликовать в социальных сетях видео разговора с дипфейком один из пострадавших перечислил преступникам 1,7 миллиона рупий (около 23 тысяч долларов). Индийская полиция уже расследует около 10 инцидентов, связанных с шантажом после звонка с использованием дипфейков. Эксперты по кибербезопасности настоятельно рекомендуют пользователям игнорировать видеозвонки и запросы на добавление в друзья от незнакомцев.

Школьные сливы чудесные

Что случилось: С началом учебного года участились атаки на образовательные учреждения. В Далласе мошенник взломал школьную систему, а затем опубликовал в открытом доступе конфиденциальную информацию об учителях, учащихся и их родителях. А в Нижегородской области загадочным образом утекли данные детей, посещающих кружки.

Как это было: В сентябре представители школьного округа Далласа сообщили, что неизвестному удалось похитить из системы номера социального страхования, даты рождения и контактную информацию учащихся, родителей и сотрудников. Киберпреступник сохранил украденную информацию в зашифрованном виде в облачное хранилище. Сейчас власти планируют открыть горячую линию, чтобы ответить на вопросы пострадавших от утечки и помочь им в настройке кредитного мониторинга.

Еще один «школьный слив» произошел недавно в Нижегородской области. Там в открытом доступе оказались данные детей и родителей, которые зарегистрировались в Навигаторе дополнительного образования. Утекшая база содержит примерно 48 тысяч строк. Как утверждают эксперты, мошенники могут воспользоваться слитой информацией по-разному: начиная от тревожных звонков родителям со словами, что с их ребенком что-то произошло и срочно нужны деньги, закачивая спам-рассылкой об очередных школьных выплатах.

Бездна аккаунтов

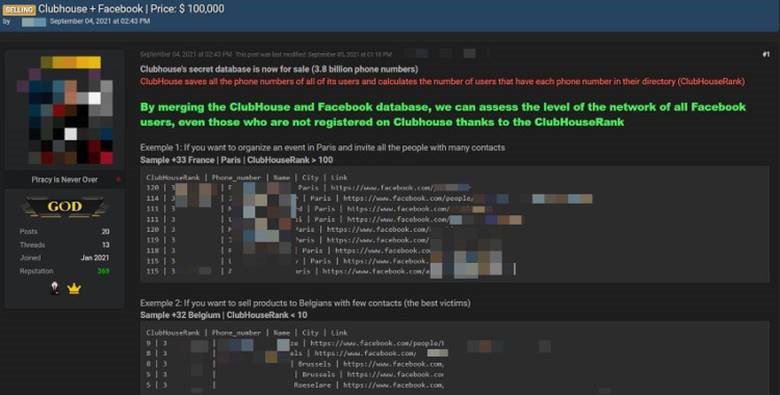

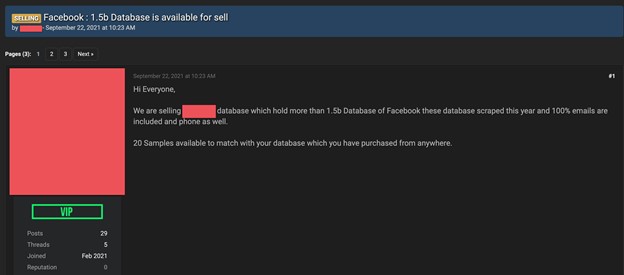

Что случилось: В сентябре в даркнете прогремели сразу два «самых масштабных в истории» слива с Facebook. Первое сообщение появилось 5 числа, хакер продает архив с информацией о 3,8 миллиардах пользователей Clubhouse и Facebook. Второе датировано 22 сентября, но «хайпануло» уже в октябре: аккурат на волне паники с падением соцсетей. По словам продавца, в свежем архиве данные больше 1,5 млрд юзеров соцсети.

Как это было: Сначала на одном из хакерских форумов появилось объявление о продаже архива с телефонными номерами, именами и фамилиями их владельцев, и ссылками на профили в Facebook. Изначально мошенник выставил данные на продажу за 100 тысяч долларов, но готов уступить и продать базу по частям за меньшие деньги.

Некоторые эксперты сходятся во мнении, что информация в сформированной два месяца назад базе в настоящее время могла потерять актуальность. Другие, наоборот, обеспокоены настолько масштабной утечкой и просят пользователей соблюдать все правила цифровой гигиены, чтобы случайно не стать жертвой кибермошенников.

Второе объявление появилось в конце сентября, неизвестный продавец предлагает больше 1,5 млрд персональных данных пользователей Facebook.

Рекордный DDoS

Что случилось: Яндексу удалось отразить крупнейшую в истории Рунета DDoS-атаку.

Как это было: Рекордную кибератаку подтвердила компания Cloudflare, которая сотрудничает с Яндексом и специализируется на отражении DDoS-атак. Эксперты сообщают, что мощность атаки составила более 20 миллионов запросов в секунду. Официальный представитель Яндекса подтвердил, что сетевой инфраструктуре компании удалось отразить нежелательные запросы, поэтому атака никак не повлияла на работу сервисов, а данные пользователей не пострадали. Источником новой атаки стал ботнет Meris, который предположительно содержит 200 тысяч зараженных устройств и построен на основе видеокамер.

Дырявый код

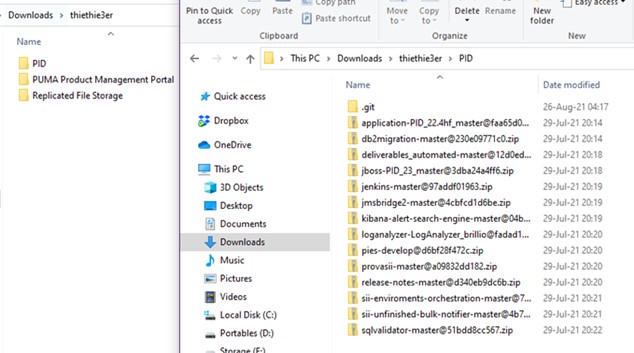

Что случилось: Хакеры выставили на продажу 1 ГБ данных, похищенных у компании Puma через уязвимость в исходном коде.

Как это было: Злоумышленники опубликовали в сети некоторые образцы файлов, структура которых указывает, что они были похищены из Git-репозитория исходного кода.

Сейчас хакеры пытаются заставить немецкую компанию Puma заплатить выкуп, угрожая опубликовать украденные файлы на темном веб-портале. В компании утечку подтвердили, но заверили, что данные клиентов или сотрудников не пострадали. В настоящий момент файлы перечислены на темном веб-портале под названием Marketo.

Администратор портала сообщил, что скорее всего украденный архив будет опубликован в полном размере, так как Puma до сих пор не связывалась с хакерами и платить выкуп, похоже, не собирается.

Совершенно (не) секретно

Что случилось: Британское Министерство обороны случайно раскрыло информацию о 250 афганских переводчиках, которые подавали заявку на переселение через программу помощи беженцам Arap.

Как это было: Сотрудник министерства отправил письмо «на всех» с открытой копией. Такая ошибка может стоить жизни переводчикам, которые все еще находятся в Афганистане и надеются как можно скорее эмигрировать. Некоторые из тех, кто получил письмо, случайно усугубили ситуацию, поспешив нажать на «ответить всем» и отправить еще больше конфиденциальной информации о себе. Виновника утечки уже отстранили, но инцидент на этом не исчерпан, ведь если письмо перехватят хотя бы у одного получателя – в безвыходном положении окажутся все участники программы Arap.

Не верьте клоунам

Что случилось: Британская сеть McDonald's вместе с поздравительным письмом победителям акции Monopoly VIP по ошибке отправила еще имена и пароли других участников игры.

Как это было: Участников конкурса Monopoly VIP награждают промокодами, которые можно «погасить» на веб-сайте McDonald's. Среди призов – 100 тысяч фунтов, отпуск в Великобритании, бесплатная еда в McDonald's, вилла на Ибице или джакузи.

Первым проблему обнаружил участник акции Коннор Грейг: он изо всех сил пытался дозвониться в службу безопасности McDonald's, но тщетно. Тогда Коннор решил действовать по-другому и разместил видео в TikTok, чтобы достучаться до производителя Big Mac. Эксперты рассказали, что кроме пользовательской информации в письме содержались логины и пароли для входа в базы данных. Неясно, какая информация хранилась в базе, но предположительно она содержала неиспользуемые коды, которые позволили бы кому-то претендовать на призы. Позже представители McDonald's объяснили, что из-за административной ошибки некоторые клиенты получили подробную информацию о промежуточном веб-сайте, но никакие личные данные не были скомпрометированы.

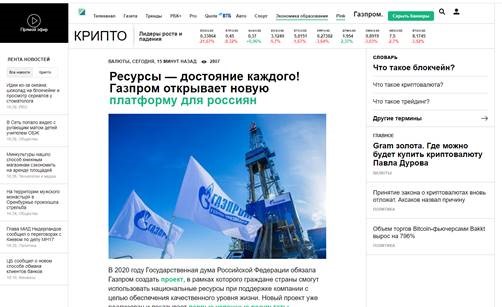

Газа на всех хватит

Что случилось: Мошенники предлагают россиянам продавать газ за границу c прибылью 30%.

Как это было: Эксперты заметили подозрительную активность в зоне .ru, где за квартал было зарегистрировано около 300 доменов со словами gaz, gazprom, gazplat, в сочетании со словом invest. Стоит сказать, что мошенники «заморочились», настроив рекламу в Google и на YouTube. В пик активности новой схемы в поисковой выдаче можно было найти как минимум 5 рекламных объявлений. На главных страницах фишинговых сайтов красовался воодушевляющий баннер: «Ресурсы – достояние каждого. Газпром открывает новую платформу». Вот пример, как один из сайтов очень успешно мимикрировал под страницу РБК.

После баннера перед посетителями сайта появлялся YouTube-ролик о мегадоходных инвестициях. А чтобы пользователи точно захотели продавать газ, мошенники разместили постоянно обновляющиеся отзывы тех, кто уже «сколотил состояние» на перепродаже. Мошенники предлагали оставить свой номер телефона и имя, якобы для звонка менеджера, который раскроет секрет заработка. На деле жертве звонили мошенники и пытались выманить доступ к ее финансам. На данный момент фишинговые сайты уже недоступны. Но сколько доверчивых пользователей поверили в золотые горы, обещанные мошенниками, неизвестно.