CVE-2021-0146, идентификатор уязвимости, возникающей при использовании функции отладки с чрезмерными привилегиями, в результате чего злоумышленники могут читать зашифрованные файлы.

Уязвимость в безопасности чипов Intel открывает возможности для доступа к зашифрованным файлам и шпионажа, а также обхода защиты авторских прав на цифровой контент.

Так утверждает компания Positive Technologies (PT), которая обнаружила, что уязвимость (CVE-2021-0146) связана с возможностью отладки с чрезмерными привилегиями, которая не защищена должным образом.

Проблема, связанная с повышенной эскалацией привилегий, оценивается в 7,1 балла из 10 по шкале серьезности уязвимостей CVSS.

«Аппаратное обеспечение позволяет активировать тестирование или отладку логики во время рантайма для некоторых процессоров Intel, что потенциально может позволить неаутентифицированному пользователю осуществить эскалацию привилегий через физический доступ», — говорится в консультативном письме Intel, выпущенном на прошлой неделе.

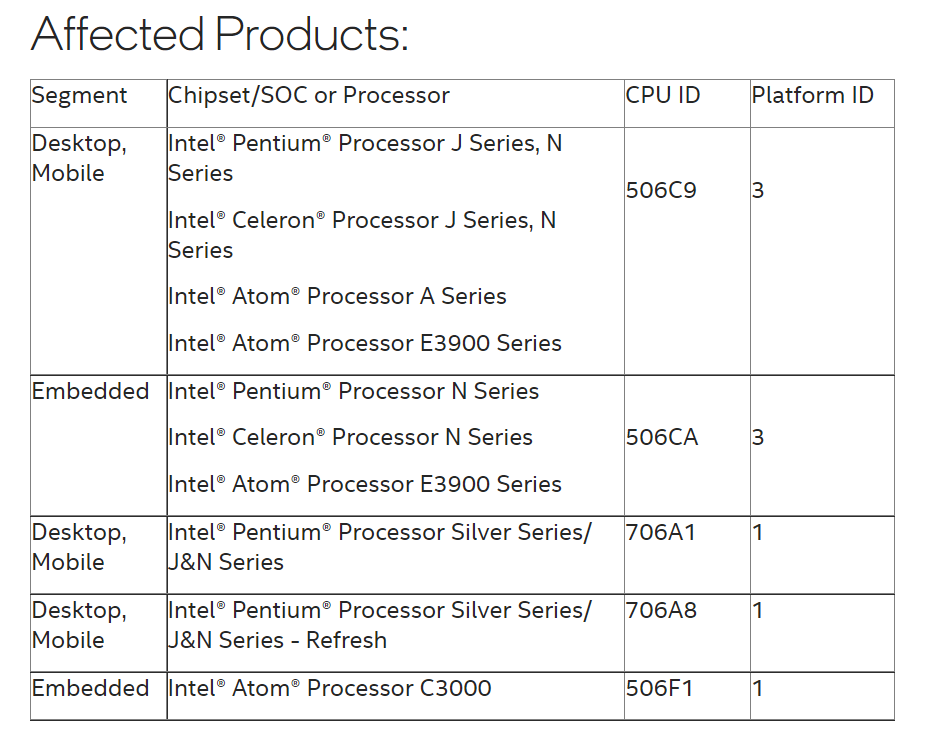

С точки зрения области распространения, уязвимость затрагивает процессоры Pentium, Celeron и Atom платформ Apollo Lake, Gemini Lake и Gemini Lake Refresh. Эти чипы используются в ноутбуках, мобильных устройствах, встраиваемых системах, медицинских приборах и различных устройствах Интернета вещей (IoT).

«Согласно исследованию Mordor Intelligence, Intel занимает четвертое место на рынке IoT-чипов, а ее IoT-процессоры Intel Atom серии E3900, которые также содержат уязвимость CVE-2021-0146, используются автопроизводителями в более чем 30 моделях, в том числе, по неофициальным данным, в Model 3 компании Tesla», — отмечает PT в статье, которой поделился с Threatpost.

Для решения проблемы пользователям следует установить обновления UEFI BIOS, опубликованные производителями каждой единицы электронного оборудования. Проблема затрагивает следующие модели процессоров:

Влияние CVE-2021-0146 на конечных пользователей

Если говорить о последствиях, то данный эксплойт позволит киберпреступникам извлечь ключ шифрования устройства и получить доступ к информации.

«Одним из примеров реальной угрозы являются потерянные или украденные ноутбуки, содержащие конфиденциальную информацию в зашифрованном виде» — говорит Марк Ермолов, исследователь PT, которому принадлежит заслуга в обнаружении ошибки (вместе с Дмитрием Скляровым из PT и независимым исследователем Максимом Горячим).

«Уязвимость опасна еще и тем, что позволяет извлечь рут-ключ шифрования, используемый в технологиях Intel Platform Trust Technology и Enhanced Privacy ID, которые применяются для защиты цифрового контента от незаконного копирования», — добавил Ермолов.

«Например, ряд моделей электронных книг Amazon используют защиту на базе Intel EPID для управления цифровыми правами», — пояснил он. «Используя эту уязвимость, злоумышленник может извлечь рут-ключ EPID из устройства (электронной книги), а затем, скомпрометировав технологию Intel EPID, загрузить электронные материалы от провайдеров в виде файлов, скопировать и распространить их».

Кроме того, эксплойт может позволить хакерам проводить целевые атаки по всей цепочке поставок, отметил Ермолов.

«Например, сотрудник поставщика устройств на базе процессоров Intel может извлечь ключ прошивки Intel CSME и установить шпионское ПО, не поддающееся обнаружению программными средствами безопасности», — сказал он.

Материал подготовлен в рамках курса «Reverse-Engineering». Если вам интересно узнать подробнее о формате обучения и программе, познакомиться с преподавателем курса — приглашаем на день открытых дверей онлайн. Регистрация здесь.