В этой статье я бы хотел поделиться своими мыслями о материале по сегментации сетей представленном на недавно прошедшем LinkMetup и дополнить рассказ некоторыми важными на мой взгляд деталями. В результате я надеюсь представить более полную картину о тенденциях и возможностях сегментации корпоративных сетей с упором на интеграцию мультивендорных решений и оглядкой на концепцию Zero Trust.

Итак, что можно извлечь из презентации о сегментировании сетей представленной на недавнем linkmetup?

Сегментация как способ защиты сетей нужна для заслона от уязвимостей в корпоративных устройствах. Например, IOT которые часто являются частью механизма успешной атаки из-за неудовлетворительности или недоступности встроенных механизмов защиты. Как пример - устаревшая прошивка с публично известными уязвимостями.

Требования к сегментации выдвигаются с упором на интеграционные возможности с централизованным управлением политиками, например RADIUS интеграция с динамической конфигурацией принадлежности портов к VLAN и управления навешивания ACL/фильтров.

Горизонтальная сегментация - разделение устройств в одном широковещательном домене (VLAN) - микросегментация настолько же важна, как и вертикальная сегментация - между доменами (макросегментация).

Сегментация для проводных и беспроводных сетей. Когда проводную сеть предлагается сегментировать с помощью VLAN и Port ACL, беспроводные сети принято сегментировать на основе интеграции с возможностями представленными dot1x: динамическая ассоциация клиентов с VLAN. Альтернативой является групповая политика распределения PSK и изоляция клиентов на основе принадлежности к группам по средствам VLAN макросегментации.

Новые веяния - групповая сегментация на основе меток, хорошо забытое старое предложение в новой упаковке меток в заголовке VXLAN.

Рекомендую ознакомиться с презентацией, представление материала было выполнено на достойном и главное понятном уровне.

Дополнения и замечания

Логирование

Мониторинг, логирование и прозрачность происходящего в сети является столпом безопасности и одним из китов SIEM систем. Так уж вышло, что практически идеальным местом с которого видны все коммуникации в сети - это фаервол. Логирование и мониторинг попыток доступа на устройства доступа осуществляющих, в случае традиционных методов сегментации и сегментации по группам, возможен, но является дорогим удовольствием с точки зрения реализации. Требования к свитчам доступа растут, следственно растет и цена проекта. Кроме того, недостаточно иметь только лишь счетчики на ACL, требуется собирать и семантическую информацию о трафике.

Масштабирование

Сложный комплексный вопрос - изоляция хостов с помощью индивидуальных политик и IP ACL, MAC ACL или VLAN ACL смоделированных и назначенных на каждый конкретный порт в Access свитчах дело непростое и слабо масштабируемое как с точки зрения ресурсов свитча, например банков TCAM, так и с точки зрения централизованного управления и автоматизации.

Решения сегментации на основе групп это еще одна составляющая проблемы масштабируемости. Дело заключается в ограниченом количестве групповых политик - обратитесь к представителям своего вендора за конкретными показателями. Желательно также уточнить как доступный ресурс делится между всем необходимым функционалом на свитче. Будет справедливо заметить, что для большинства мелких компаний нескольких десятков политик будет более чем достаточно. В случае же крупных внедрений вопрос масштабируемости начинает становиться более жестко еще и из-за количества VLAN/VRF в EVPN VXLAN домене на свитчах доступа. Иногда это можно решить позаимствовав решения для дата-центровых фабрик, такие как draft-sharma-multi-site-evpn или draft-ietf-bess-evpn-overlay.

Помимо пресловутой масштабируемости, бывает и так, что решения групповой сегментации не всегда предоставляют возможности для микросегментации, следовательно построить Zero Trust Network на основе такого исполнения будет невозможно. Назначение всех IOT устройств в одну группу по умолчанию не будет выполнять условию горизонтальной сегментации. Распределение устройств в разные группы повлечет увеличение количества групповых политик. См. пункт про масштабируемость.

Управляемость

Передвижение подключенных клиентов между портами может серьезно усложнить процесс управления конфигурацией. Еще один немаловажный вопрос - насколько гибко можно управлять политиками сегментации, что в первую очередь зависит от того как часто и быстро меняются требования поступающие от отдела безопасности.

Традиционные методы управления безопасностью через политики на основе IP-адреса отправителя требуют достаточно гибкой и динамичной системы управления. Политика должна отражать изменения назначенного IP-адреса.

Как это должно работать - создается RACL, L2 сегмент, где фаервол является шлюзом или L3 VRF. Сегменту назначается определенный VLAN по средствам dot1x/MBA и он растягивается через VXLAN EVPN. Все становится немного сложнее в случае переезда на IPv6 и использования SLAAC, поскольку контролировать назначенный IP-адрес в этом случае не сильно удобно.

Альтернативой статически привязанным ACL является динамический ACL переданный посредством RADIUS. Как показывает практика и это решение не всегда годится - RADIUS/NAC должен предоставить ACL, а свитч подставить IP-адрес хоста. Уникальный ACL для каждого устройства на порту весьма затратная штука - ресурсы TCAM в реализации чипа вашего вендора ограничены.

Интеграционные возможности и сочетание оборудования и софта разных вендоров. Это - отдельная статья в этой истории, которую можно расписывать и теоретизировать примерно бесконечно. Ограничимся лишь замечанием того, что на данный момент публично известно мало о успешных проектах реализации сегментации сети на основе решений более чем от одного вендора, особенно если необходимо миксовать свитчи разных вендоров в одной роли. Те кто смог, заслуживают аплодисментов, хотелось бы узнать о их пути к автоматизации и централизованном управлении этим флотом.

К какому выводу приходим? Традиционные методы сегментации не достаточно гибкие и управляемы, в то время как сегментация “по ролям” или по группам недостаточно гранулярная, не всегда масштабируема и дорогая - придется задуматься об обновлении долгоживущих свитчей доступа до свитчей как минимум третьего поколения чипа вашего merchant silicon вендора (BCM56879/BCM56370 как пример).

Ни один из перечисленных выше вариантов реализации сегментации не предоставляет четкого ответа на вопрос о доступности централизованного мониторинга и логирования - сбор информации с каждого устройства доступа возможен, но не является тривиальным процессом, особенно если речь идет о логировании access и deny.

Альтернативы

Основной тенденция развития безопасности и сегментации в частности в корпоративных сетях в последние годы это все таки концепт Zero Trust Network. Откуда этот концепт берется и как он применяется на практике? Это уже упоминалось в паре статей на хабре: здесь и здесь.

Мы же двинемся чуть дальше и в конце статьи перейдем от теории к практике. Continue reading...

Принципами концепта является деление сети на зоны: доверительная зона, внутри которой устройства могут общаться друг с другом автономно, и зона в которой любое автономное общение между устройствами должно проходить через межсетевой экран или устройство способное применить действие в соответствии с политикой безопасности. Любое общение между устройствами напрямую в такой зоне по умолчанию запрещено и не возможно.

Идея не нова, первые публичные упоминания замечены еще в 2007 году. Позднее концепт был зарегистрирован как рекомендация от официальных органов управления и был внедрен на ранних стадиях как минимум у одной известной компании.

Главное отличие в реализации этого подхода от подхода с групповой сегментацией является то, что в Zero Trust сегментация происходит с гранулярностью до одного хоста. Не маловажной деталью является и то, что корпоративная сеть должна быть полностью прозрачной с точки зрения мониторинга и логирования всех коммуникаций.

Архитектурные особенности

Последующая часть данной статьи опирается на опыт внедрения мультивендорного решения для Zero Trust корпоративной сети. Опустим большую часть низкоуровневых деталей ради сохранения читаемости статьи, однако читатель может быть спокоен - теория всех заявленных характеристик решения была подтверждена практикой. Особенности реализации зависят от конкретного вендора и наверняка будут меняться со временем. Остановимся на описании особенностей концепта самого решения.

Итак, за основу берется уже полюбившаяся всем Leaf-Spine архитектура на основе EVPN VXLAN. В этой сети выделяются следующие роли устройств:

Access Leaf (L) подключающие клиентов напрямую, либо через точки беспроводного доступа. Эти устройства являются L2 VTEP.

Service Leaf (SL) подключающие фаерволы, устройства являются L3 VTEP.

Edge Leaf (EL) подключающие сторонние сервисы и внешние соединения. Эти устройства являются L2 VTEP.

Firewall играет гибридную роль - L2 для внутренних сегментов и L3 для внешних.

В данной архитектуре мы может масштабировать сеть как за счет увеличения количества Leaf, так и за счет создание дополнительных POD сегментов, в каждом из которых имеется свой набор фаерволов. Соединения между POD осуществляется за счет технологии EVPN Gateway на основе draft-ietf-bess-evpn-overlay.

Устройства подключаются либо к изолированным (untrusted) сегментам, либо к обычным сегментам, где прямое общение между хостами возможно, например в корпоративных серверных фермах. Между устройствами в изолированных сегментах весь трафик ходит через фаервол. ARP/ND proxy работает на L3 VTEP - Service Leaf. Маршрутизация трафик между сегментами осуществляется на Service Leaf.

Сегментация нового образца

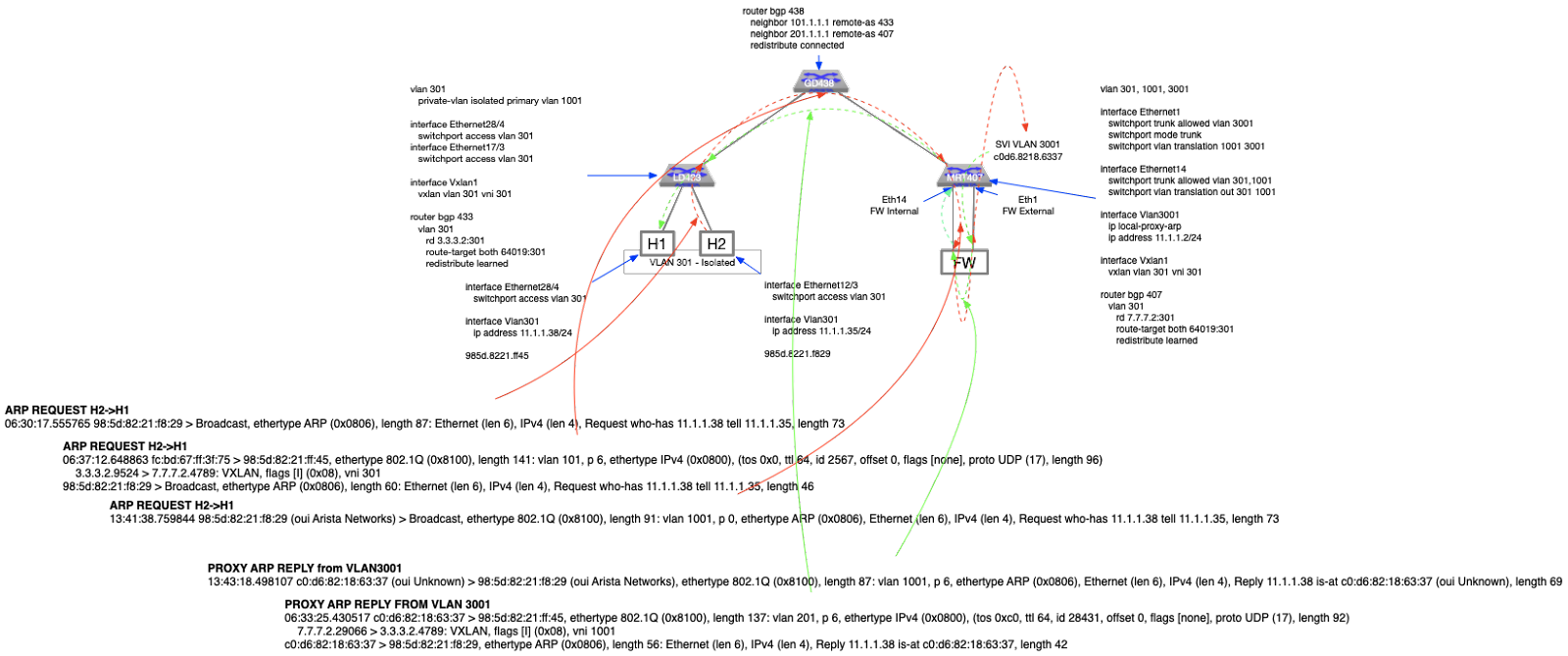

EVPN VXLAN + PVLAN

Первым вариантом решения является концепт Private VLAN. Конфигурационные особенности и зависимость от возможности поддержки необходимого функционала на чипах к сожалению делает данное решение ограниченным для ряда корпоративных линеек свитчей у некоторых вендоров.

Обратимся к одной особенности требующей решения - в случае когда два хоста подключены к одному VTEP на одном isolated VLAN, трафик не будет передан в сторону VXLAN для маршрутизации через SL и фаервол. Поскольку это изолированный VLAN, по умолчанию такие хосты не смогут общаться.

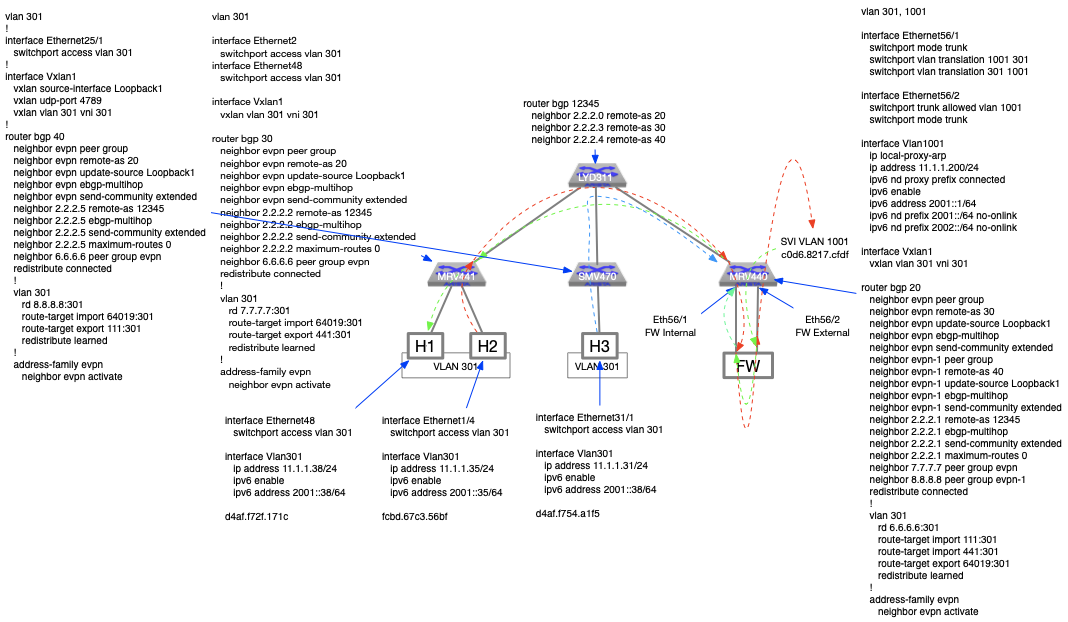

EVPN VXLAN E-Tree lite

Для решения этой задачи необходимо добавить концепт E-Tree или EVPN hub-spoke разделить роли Leaf на root/leaf или hub/spoke соответственно. В концепции E-tree или EVPN Hub-Spoke, устройства, чьи VLAN в роли Leaf/Spoke, не разрешают прямого взаимодействия между устройствами на данном VLAN. Весь трафик от этих устройств будет направлен на устройство в роли Root/Hub.

С точки зрения распределения маршрутной информации используется концепт асимметричности. Leaf/Spoke импортирует маршруты только от Root/Hub. Root/Hub импортирует маршруты от всех Leaf/Spoke. Для осуществления отказоустойчивости между SL используется VRRP over VXLAN либо концепт Virtual Router.

В случае необходимости контролирования состояния Active/Standby фаерволов, можно воспользоваться конфигурацией Single-Active Multihoming VXLAN EVPN на SL.

С точки зрения решения для IPv6 overlay сети, следует также воспользоваться опцией ND no-onlink, что позволит предотвратить ситуацию в которой хосты устанавливают next-hop своих соседей вместо SVI на SL.

В случае необходимости поддержки мультикаст трафика и сервисов PTP, имеется возможность конфигурации либо IGMP snooping для head-end репликации трафика, в таком случае, все VTEP участвующие в L2 VPN получат трафик. Либо конфигурирование альтернативного решения на основе OISM с PIM в underlay сети.

Подводя итоги

Что мы имеем - централизация потоков трафика на ферму серверов с кластерами фаерволов через фабрику на основе EVPN VXLAN открывает возможности для удовлетворения всех требований построения Zero Trust корпоративной сети.

Помимо того, заметим явную гибкость настроек и динамичная управляемость политик безопасности поскольку они унифицированы в единой точке и следуют единому стандарту. Масштабирование - горизонтальное и вертикальное - Есть! Мониторинг и логирование трафика из одной точки - Есть! Возможность мультивендорной интеграции - Есть!

Какие-же недостатки - данное решение скорее всего подойдет в первую очередь тем, кто заинтересован и имеет возможность построения сети начиная с заливки фундамента - большая часть стареющего поколения чипов (5+ лет) не способно поддерживать данный подход. Количество отличий с традиционными подходами создает трудности в быстром переключении на новый подход.

В заключение хочу сказать - решение для сегментации сети на основе открытых стандартов - это то, в чем заинтересован оператор практически любой корпоративной сети перед которым стоит задача построить высоко доступную инфраструктуру с возможностями предоставления гибких политик безопасности. В зависимости от конкретных задач и доступности ресурсов, имеется возможность использовать традиционные и более прогрессивные решения, каждое из которых обладает своим рядом преимуществ и недостатков. Создавая решения на открытых стандартах сдвигает традиционный концепт диктования условий выбора в сторону оператора, что является колоссальным прогрессом в мире корпоративных сетей.