Привет, Хабр! Каждый год Trend Micro проводиn глобальную конференцию по облачным технологиям и кибербезопасности CloudSec, чтобы вдохновить всех участников на непрерывное изучение тенденций отрасли, передового опыта и новых технологий, которые помогут защитить цифровую инфраструктуру и управлять технологическими рисками организаций. В 2021 году мероприятие прошло уже в десятый раз под лозунгом «Переосмыслите своё облако» (Reimagine Your Cloud). В этом посте поговорим об особенностях актуальной реализации концепции нулевого доверия (Zero Trust), которой был посвящён отдельный трек конференции.

О защитном периметре

Понятие периметра до недавних пор было базовым при создании защиты инфраструктуры компании. Наличие периметра представляется как некий непроницаемый барьер между ресурсами компании и внешним миром, на котором проводится проверка всех внешних попыток подключиться к сетевой инфраструктуре. Пространство внутри периметра считается доверенной зоной, в которой пользователи, устройства и приложения обладают некоторой свободой действий.

Пока доверенная зона ограничивалась локальной сетью и подключёнными к ней стационарными устройствами, защита периметра была эффективной. Однако с ростом количества мобильных гаджетов и облачных сервисов, которыми пользуются организации и их сотрудники, с массовым переходом на удалённую работу понятие периметра превратилось в условность. Значительная часть корпоративной инфраструктуры большинства современных компаний расположена за пределами офиса, если не страны. Поэтому построить «огненную стену» периметра, чтобы спрятать доверенную зону от внешних угроз — практически нерешаемая задача. Зато проникновение внутрь «доверенной» зоны и перемещение по ней стало значительно проще.

О нулевом доверии

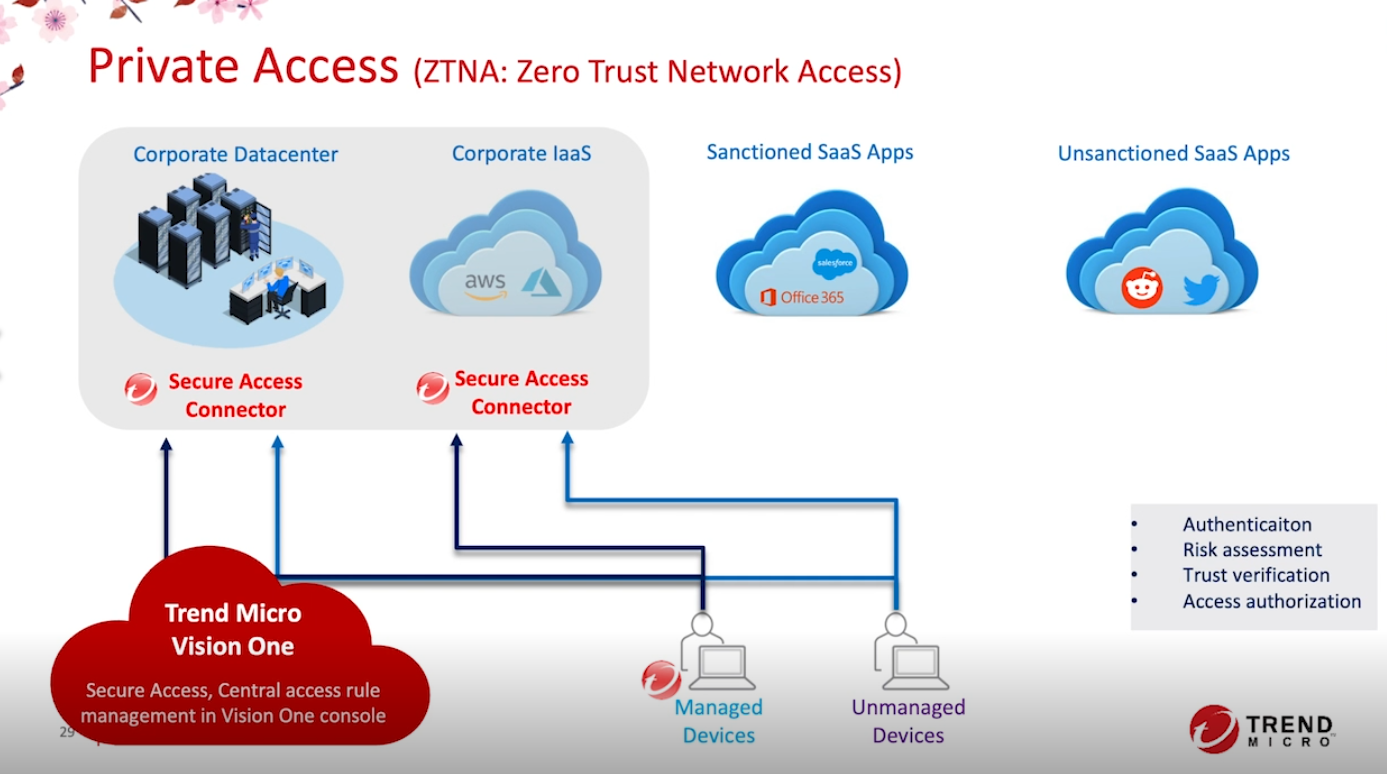

Размытие сетевого периметра началось не вчера, а значит, у ИБ-сообщества было время подготовиться к новым условиям. Новый подход к защите предполагает реализацию концепцию нулевого доверия (Zero Trust) в виде технологии сетевого доступа с нулевым доверием (Zero Trust Network Access, ZTNA).

Толчком к созданию нового подхода стали развитие публичных облачных сервисов и массовый переход на удалённую работу. Если раньше в качестве базы для реализации защиты использовались стоп-листы и списки доверенных приложений, процессов, пользователей, с переходом к облачной инфраструктуре поддержание реестра запрещённых и разрешённых сущностей превратилось в пытку из-за их огромного количества.

До концепции Zero Trust подключённый компьютер на сетевом уровне имел доступ ко всем ресурсам и в случае компрометации мог атаковать эти ресурсы. Эта возможность сохраняется и у пользователей, подключающихся удалённо через VPN. А учитывая распространённость такой схемы работы в настоящее время и меньшую защищённость удалённых пользователей, это направление атак можно рассматривать как одно из наиболее вероятных.

Можно проверять подключение удалённых пользователей антивирусом или внедрить микросегментацию, чтобы минимизировать последствия компрометации, но и тут возникают сложности. Большим количеством сетевых микросегментов сложнее управлять, а если сетевая инфраструктура содержит как обычные, так и облачные компоненты, организация защиты превращается в уравнение со множеством неизвестных.

В рамках концепции Zero Trust пользователю по умолчанию запрещено ВСЁ. Никаких соединений ему не предоставляется, и только по результатам оценки системы ему может быть предоставлен точечный доступ исключительно к тем ресурсам, которые необходимы.

Проверять, чтобы доверять

Принимая решение о предоставлении доступа в рамках концепции ZTNA, система должна учитывать ряд параметров, связанных с контекстом текущего подключения. Можно выделить следующие контексты подключения:

сетевой контекст — тип подключения, тип сети, геолокация, данные системы NAC (Network Access Control);

контекст устройства —установленное ПО, наличие актуальных обновлений, основной язык устройства;

пользовательский контекст — идентификация учётной записи, роль в организации, бизнес-задачи, статус (например, нахождение в отпуске, на больничном или в командировке);

бизнес-контекст — понимание того, какую задачу выполняет конкретный сотрудник в своём департаменте;

контекст безопасности — соотнесение данных, полученных с устройства, с имеющимися индикаторами компрометации, информация об уязвимостях на сетевом и прикладном уровнях.

Разумеется, обеспечить безопасность и выполнение таких проверок в каких-то локальных случаях можно и с применением традиционных решений — антивирусной проверкой или внедрением микросегментации. Но большим количеством сетевых микросегментов сложнее управлять, а если сетевая инфраструктура содержит как обычные, так и облачные компоненты, организация защиты превращается в уравнение со множеством неизвестных.

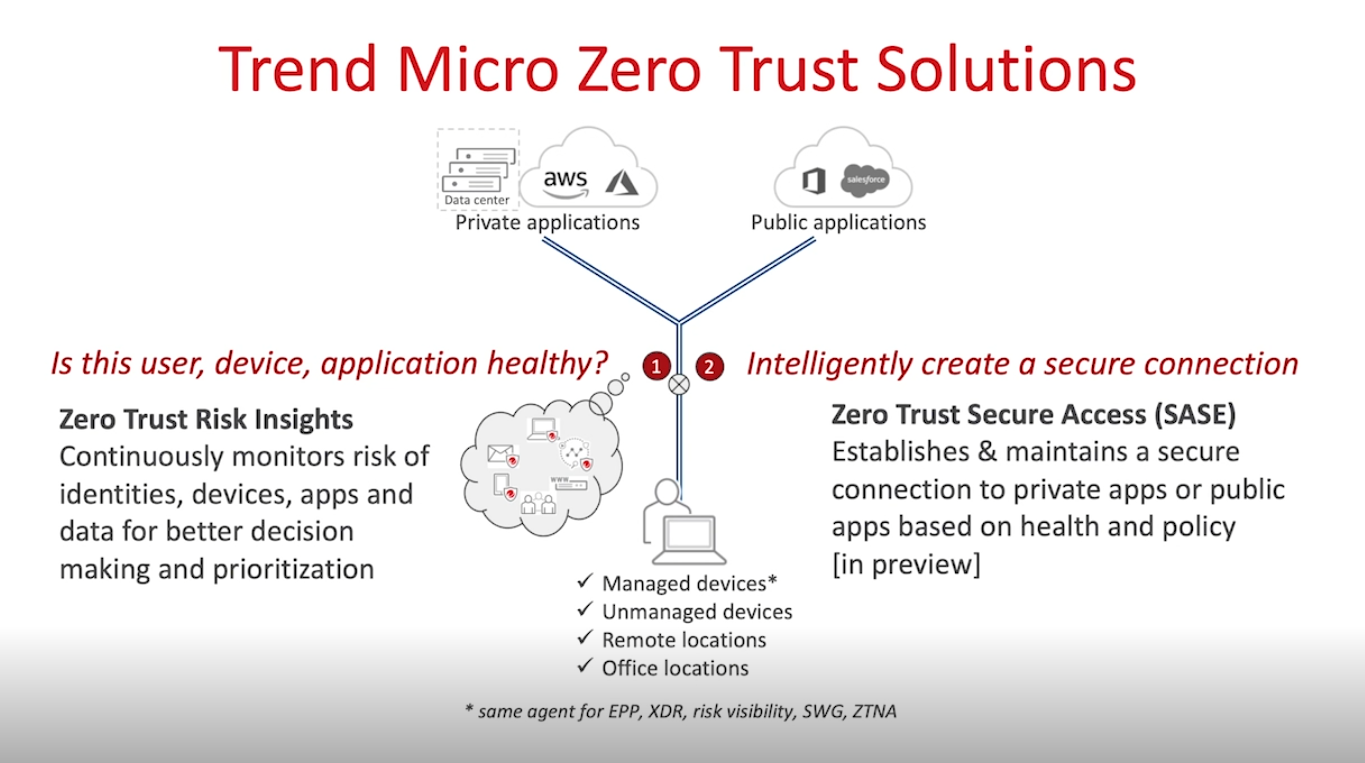

Подход Trend Micro — Zero Trust Risk Insights и Zero Trust Secure Access

Наш по��ход к нулевому доверию состоит в том, что до того, как пользователю/устройству будет предоставлен доступ к сети, необходимо сформировать представление о рисках, связанных с ним. Для этого проверяется не только его текущее состояние, но и вся предыстория его работы в системе. Например, если в прошлом пользователь выполнял какие-то потенциально опасные операции на своём компьютере, доступ ему предоставлять нельзя, даже если прямо сейчас все в порядке.

В продуктах Trend Micro, реализующих подход ZTNA, проводится многоступенчатая проверка различных факторов, связанных с пользователем:

учётная запись, устройство, набор приложений;

расписания работы, геолокации, версии браузера и состояния локального файрволла;

рисков — случаев компрометации учётной записи, обнаружения уязвимостей, аномального поведения, или корреляций с атаками, обнаруженными системой XDR.

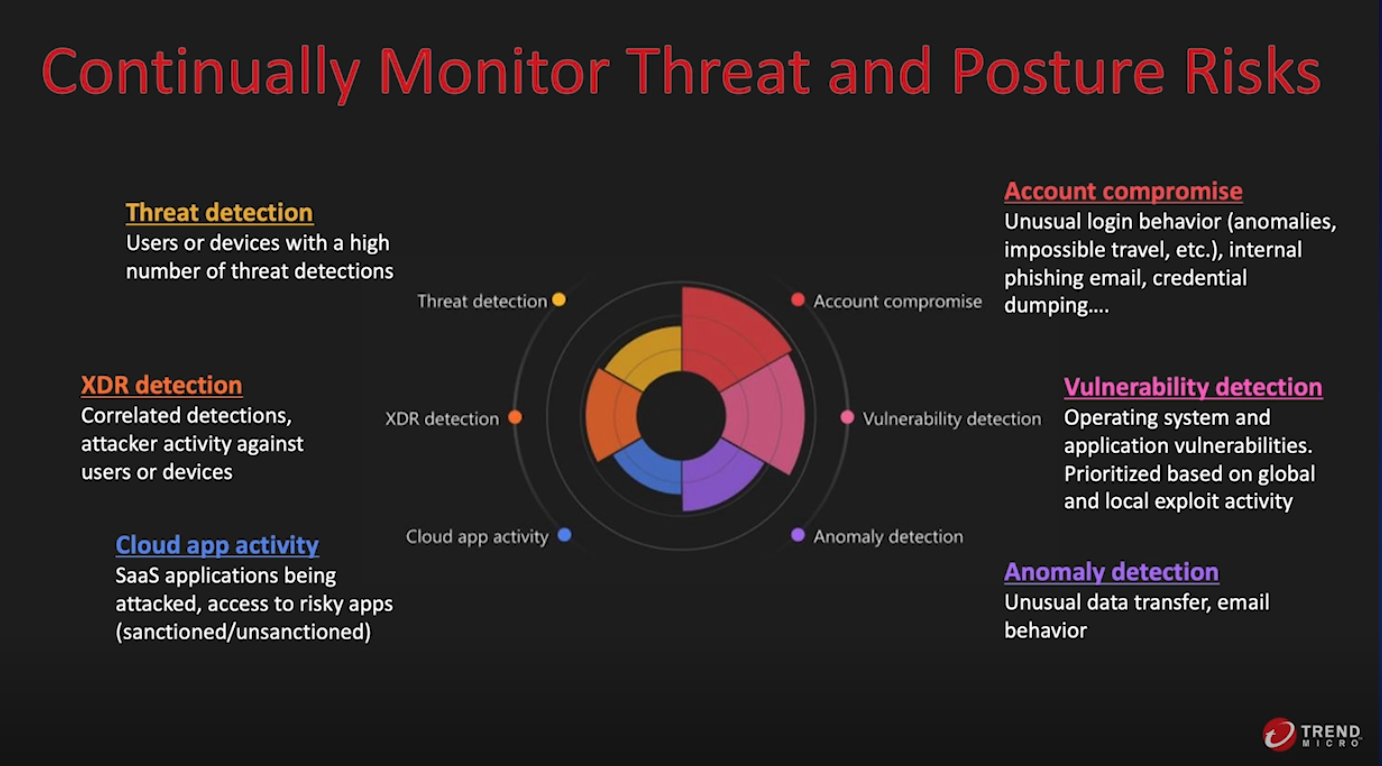

В ходе проверки выясняется уровень риска, связанный с текущим подключением данного пользователя. Именно здесь и проявляется эффективность нашего подхода к Zero Trust: наши системы выполняют комплексный сбор и обработку информации от электронной почты, а также о сетевой активности и поведении пользователя, обобщают её и получают чёткий уровень рисков. Вот как это выглядит в интерфейсе Trend Micro Vision One:

Визуализация риск-профиля пользователя в Trend Micros Vision One

Здесь отображаются и угрозы, и корреляции с обнаружениями XDR, и облачная активность пользователя. По каждому риску можно посмотреть подробности:

Для устройств система показывает обнаруженные уязвимости, эксплуатация которых приводит к риску компрометации.

На основании риск-индекса система принимает решение о разрешении или запрете доступа к запрошенному ресурсу.

Устройства могут подключаться к внутренним или внешним сервисам в любой комбинации. И если риск-профиль позволяет, все запрошенные подключения будут предоставлены. Процесс происходит полностью прозрачно для пользователя, а у администратора имеется огромное количество возможностей для тонкого управления доступами.

XDR и Zero Trust

Система XDR отлично дополняет сетевой доступ с нулевым доверием, поскольку позволяет собирать огромное количество информации об устройствах, пользователях и действиях и выявлять подозрительную активность, а затем использовать её для расчёта риск-индекса конкретного сотрудника или устройства, с которого он подключился.

В результате, если система XDR выявила возможную компрометацию мобильного устройства удалённого сотрудника, то при подключении к сети он не получит доступа никуда. Все сетевые пакеты, которые он будет пытаться отправлять, будут заблокированы. Он даже не сможет просмотреть сетевые ресурсы.

Таким образом, технологии XDR и Zero Trust обогащают друг друга, улучшая эффективность защиты. Zero Trust существенно замедляет реализацию атак внутри сети, поскольку жёсткие ограничения не только затрудняют действия злоумышленника, но и делают их более явными. А с другой стороны, телеметрия, собранная XDR, является фундаментом для принятия решения о предоставлении доступа со стороны системы Zero Trust.

Слабые места Zero Trust

При всей эффективности модель сетевой безопасности с нулевым доверием имеет слабые места. В первую очередь они связаны с человеческим фактором, а именно, с качеством администрирования системы: вполне можно представить себе ситуацию, когда администратор, стремясь облегчить себе жизнь, настраивает систему на относительно мягкий набор проверок и позволяет подключаться устройствам с высоким риск-индексом. В этом случае вероятность проникновения злоумышленников в сеть и компрометации устройств и пользователей возрастает.

Именно поэтому мы в нашем облачном решении реализуем подход, который упрощает настройку сетевого доступа с нулевым доверием. Это и озёра данных, которые собирает наша система XDR, и облачный инструмент для простого внедрения типовых конфигураций и лучших практик, и синергия, возникающая в результате совместного использования систем XDR и ZTNA.