Помните сентябрьскую DDoS-атаку на Хабр? К старту курса по этичному хакерству делимся отчётом Cloudflare за последний квартал прошлого года, чтобы лучше понимать, к чему готовиться сегодня.

В 1-й половине 2021 года выросло число массовых DDoS-атак на объекты критически важной инфраструктуры по всему миру, в том числе на одного из крупнейших операторов сети нефтепроводов США. Обнаружены уязвимости ПО управления в сфере ИТ, пострадали школы, госсектор, турфирмы, кредитные и другие организации.

Во 2-й половине года наблюдался рост числа развёрнутых ботнетов (один из мощнейших — Meris), а также рекордные DDoS-атаки с использованием HTTP-запросов и атаки на сетевом уровне, выявленные благодаря сети Cloudflare. И это не считая обнаруженной в декабре уязвимости Log4j2 (CVE-2021-44228) — одной из самых серьёзных в Интернете (наряду с Heartbleed и Shellshock), — позволяющей злоумышленнику выполнять код на удалённом сервере.

Такие атаки — это лишь некоторые примеры усиления киберугроз, которые касаются всех, от технологических фирм и правительственных учреждений до виноделен и мясоперерабатывающих заводов. Вот особенности DDoS-атак в 2021 году и, в частности, в 4-м квартале:

DDoS-атаки с вымогательством

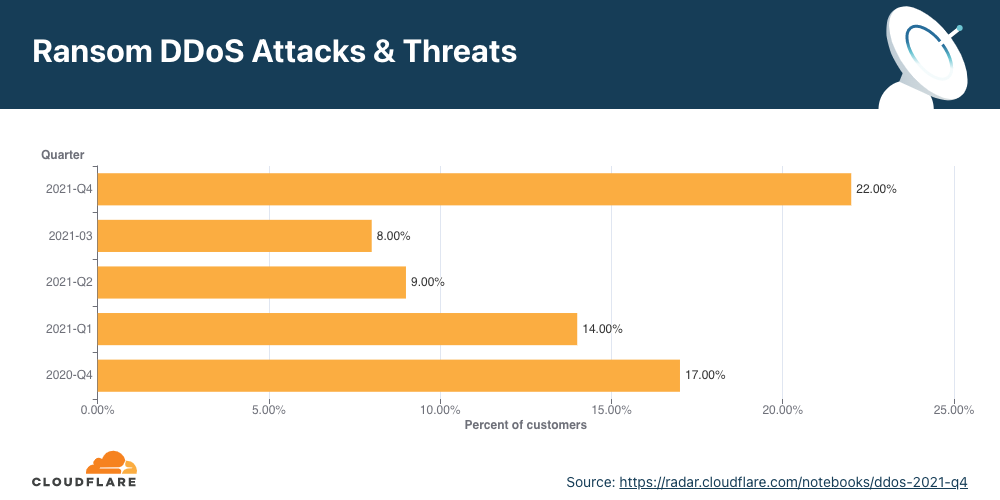

В 4-м квартале число DDoS-атак с вымогательством увеличилось на 175% по сравнению с предыдущим кварталом и на 29% по сравнению с 4-м кварталом 2020 года.

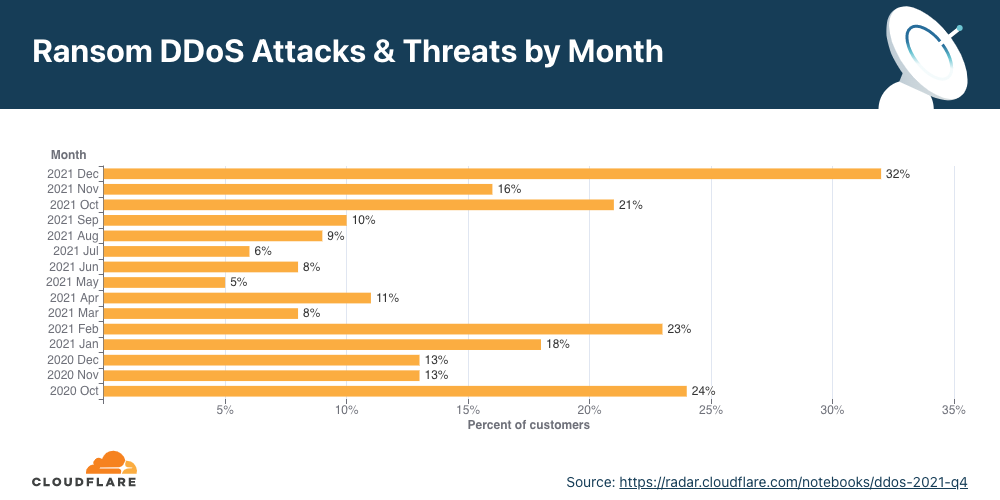

За декабрь 2021 года каждый третий респондент подвергся угрозам злоумышленников или DDoS-атаке с вымогательством.

DDoS-атаки на сеть и TCP

Больше всего атак в 4-м квартале пришлось на обрабатывающую промышленность: рост на 641% относительно предыдущего квартала. Бизнес-услуги и индустрия игр/гемблинга — на втором и третьем местах.

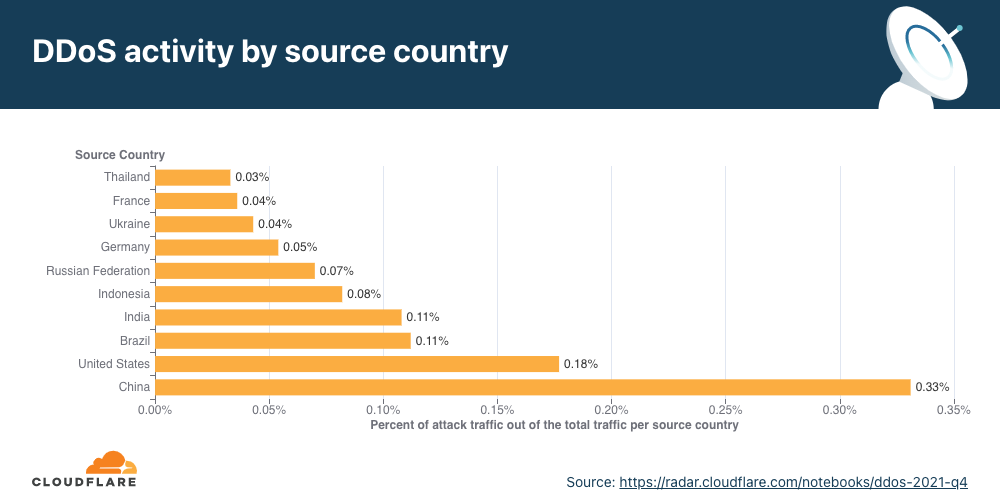

В 4-й раз подряд трафик атак из сетей Китая оказался наибольшим.

Новый ботнет Meris, появившийся в середине года, продолжал HTTP-атаки на организации по всему миру. Одна из крупнейших атак с 17,2 млн. запросов в секунду отбита Cloudflare автоматически.

DDoS-атаки сетевого уровня

В 4-м квартале злоумышленники были наиболее активны: в декабре атак было больше, чем в 1-м и 2-м кварталах, взятых отдельно.

Хотя большинство атак были небольшими, мощные терабитные атаки во 2-й половине года стали нормой. В Cloudflare автоматически предотвращались десятки атак свыше 1 Тбит/с, при этом самая крупная — почти на 2 Тбит/с.

В 4-м квартале и особенно в ноябре зафиксирована длительная DDoS-кампания с вымогательством против VoIP-провайдеров по всему миру.

В 4 раза по сравнению с предыдущим кварталом выросло число атак из Молдовы (у неё самый высокий процент DDoS-активности сетевого уровня).

SYN-флуд и UDP-флуд стали самыми частыми векторами атак, а число новых угроз, таких как SNMP-атаки, возросло почти на 5800% к предыдущему кварталу.

Этот отчёт основан на данных о DDoS-атаках, автоматически обнаруженных и отбитых системами защиты Cloudflare. Подробности в этом посте.

Как измеряются DDoS-атаки, обнаруженные в нашей сети

Для анализа трендов атак мы рассчитываем показатель DDoS-активности, то есть процент трафика атаки от общего трафика (атака + очистка), выявленного в нашей глобальной сети. Измеряя число атак в процентах от общего трафика, мы нормализуем точки данных и избегаем искажений абсолютных цифр. Например, когда центр обработки данных (ЦОД) Cloudflare получает больше общего трафика, число атак, вероятно, тоже будет больше.

Интерактивная версия этого отчёта доступна на Cloudflare Radar.

Атаки с вымогательством

Наши системы постоянно анализируют трафик и, когда обнаруживают DDoS-атаки, автоматически применяют меры по предотвращению последствий. Каждому подвергшемуся DDoS-атаке предлагается пройти автоматический опрос, чтобы помочь нам лучше понять природу атаки и успешность принимаемых мер.

В Cloudflare его проводят уже более двух лет. Один из вопросов: «Получали ли вы письменные угрозы с требованием выкупа в обмен на прекращение DDoS-атаки?» В 4-м квартале 2021 года на этот вопрос дали наибольшее количество положительных ответов: число атак с вымогательством возросло на 175% по сравнению с предыдущим кварталом и на 29% по сравнению с 4-м кварталом 2020 года. То есть почти каждый 4-й респондент (22%) получил от злоумышленника сообщение с требованием выкупа.

Процент респондентов, подвергшихся DDoS-атаке с требованием выкупа или получивших угрозы перед атакой:

Разобрав эти данные по месяцам, увидим, что лидирует декабрь: 32% респондентов сообщили о получении сообщения с требованием выкупа (почти каждый третий опрошенный).

DDoS-атаки на приложения

Обычно цель DDoS-атак уровня приложений, в частности с HTTP-запросами, — нарушить работу веб-сервера, сделать его неспособным обрабатывать реальные запросы пользователей. Если на сервер поступает больше запросов, чем он может обработать, реальные запросы игнорируются и иногда сервер выходит из строя. Для пользователей это означает снижение производительности или сбой.

DDoS-атаки уровня приложения по отраслям

В 4-м квартале по сравнению с предыдущим число DDoS-атак на производственные компании увеличилось на 641%, а на сферу бизнес-услуг — на 97%.

Сильнее других пострадали от DDoS-атак на приложения обрабатывающая промышленность, бизнес-услуги и индустрия игр/гемблинга.

DDoS-атаки уровня приложения по стране-источнику

Чтобы определить происхождение HTTP-атак, рассмотрим геолокацию IP-адреса источника, генерировавшего в ходе атаки HTTP-запросы. В отличие от атак сетевого уровня при HTTP-атаках IP-адреса источника подделать нельзя. Высокий процент DDoS-активности в той или иной стране обычно означает, что в ней действуют ботнеты.

4-й квартал подряд Китай лидирует по проценту DDoS-атак с его территории. В среднем более трёх HTTP-запросов из тысячи от китайских IP-адресов оказались частью DDoS-атаки с HTTP. США остались на втором месте, за ними следуют Бразилия и Индия.

DDoS-атаки уровня приложения по странам-целям

Чтобы определить страны, подвергшиеся наибольшему числу DDoS-атак с HTTP-запросами, мы группируем эти атаки по странам выставления счетов нашим клиентам и представим их в процентах от всех DDoS-атак.

3-й раз подряд в этом году среди наиболее пострадавших от DDoS-атак с HTTP-запросами — организации США, за ними следуют Канада и Германия.

DDoS-атаки сетевого уровня

Такие атаки нацелены на приложение (уровень 7 модели OSI), запускающее сервис, к которому пытаются получить доступ конечные пользователи. А вот атаки сетевого уровня направлены на перегрузку сетевой инфраструктуры (такой как встроенные маршрутизаторы и серверы) и самого интернет-канала.

Cloudflare предотвратила атаку почти на 2 Тбит/с

В ноябре наши системы автоматически обнаружили и отбили DDoS-атаку почти в 2 Тбит/с. Это была многовекторная атака, сочетающая два направления: усиление DNS и UDP-флуд. Длилась она всего минуту и была запущена с ~15 000 ботов, которые выполняли вариант оригинального кода Mirai на устройствах Интернета вещей и неисправленные экземпляры GitLab.

DDoS-атаки сетевого уровня по месяцам

В декабре 2021 года злоумышленники были наиболее активны.

В 4-м квартале произошло свыше 43% всех DDoS-атак сетевого уровня. Октябрь был относительно спокойным, а вот в ноябре (месяце китайского Дня холостяков, американского Дня благодарения, «чёрной пятницы» и киберпонедельника) число DDoS-атак сетевого уровня почти удвоилось. В последние дни декабря, когда мир готовился к Новому году, оно снова увеличилось. В декабре атак было больше, чем во 2-м квартале, и почти столько же, сколько и в 1-м.

DDoS-атаки сетевого уровня по скорости передачи данных

Хотя большинство атак всё ещё относительно малы, мощные терабитные атаки уже становятся нормой.

Есть разные способы измерения размера DDoS-атаки на третий и четвёртый слои модели OSI. Один из них — измерение объёма передаваемого трафика, то есть скорость передачи данных в терабитах или гигабитах в секунду. Другой — число передаваемых пакетов, то есть скорость передачи в миллионах пакетов в секунду.

Цель атак с высокой скоростью передачи в битах — вызов события «отказ в обслуживании» через засорение интернет-канала. А цель атак с высокой скоростью передачи пакетов — перегрузка серверов, маршрутизаторов или других встроенных аппаратных устройств. В этих устройствах на обработку каждого пакета выделяется определённый объём памяти и вычислительной мощности. Поэтому при поступлении большого количества пакетов у устройства может не остаться ресурсов для обработки запросов. В таком случае пакеты игнорируются, то есть устройство не может их обработать. Для пользователей это означает нарушение в работе сервиса и «отказ в обслуживании».

Распределение атак по размеру (в скорости передачи в битах) и месяцам показано ниже. Согласно диаграмме выше, большинство атак происходили в декабре. Но крупные атаки — свыше 300 Гбит/с — случились в ноябре, а в декабре имели место в основном атаки от 5 до 20 Гбит/с:

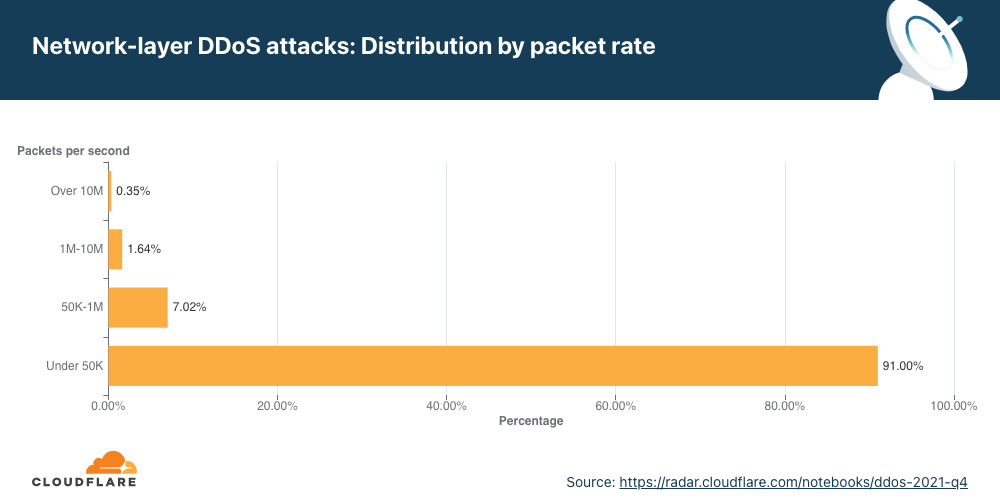

Распределение по скорости передачи пакетов.

Интересная корреляция обнаружена на Cloudflare: когда число атак увеличивается, их размер и продолжительность уменьшаются. До конца августа 2021 года число атак было относительно небольшим, и скорость передачи данных, соответственно, возросла. Например, в 3-м квартале число атак со скоростью от 1 до 10 млн. пакетов в секунду увеличилось на 196%. В 4-м квартале число атак возросло, и на Cloudflare их размер снизился.

91% всех атак были размером менее 50 тыс. пакетов в секунду: вполне достаточно, чтобы привести к сбою незащищенных адресов, доменов и связанных с ними ресурсов.

Атаки крупнее (свыше 1 млн.) снизились на 48% (до 28% к предыдущему кварталу). А атаки менее 50 тыс. пакетов в секунду возросли на 2,36% к предыдущему кварталу.

Распределение по скорости передачи в битах

Число атак с интенсивным использованием битов тоже сократилось. Атаки свыше 1 Тбит/с становятся нормой, причём самая крупная — это почти 2 Тбит/с. Но большинство атак всё ещё небольшие — менее 500 Мбит/с (97,2%).

В 4-м квартале количество крупных атак (свыше 500 Мбит/с) снизились на 35%, а самых крупных (> 100 Гбит/с) — на 57%.

DDoS-атаки сетевого уровня по длительности

Большинство атак длятся менее часа. Это подтверждает необходимость постоянно работающих автоматизированных решений по их предотвращению.

Мы измеряем длительность атаки как время от момента её первого обнаружения нашими системами до последнего зафиксированного пакета с этой сигнатурой атаки, направленной на ту или иную цель. В последнем квартале 2021 года 98% всех атак на сетевом уровне длились менее часа. Это неудивительно, ведь большинство атак быстротечны. Более того, замечен тренд: при увеличении числа атак (как в этом квартале) их длительность и скорость передачи данных уменьшаются.

Короткие атаки легко остаются незамеченными, особенно атаки типа «бей и беги». В считанные секунды они просто заваливают цель пакетами, байтами или запросами. В этом случае службы защиты, отбивающиеся от DDoS-атак вручную с помощью анализа безопасности, не имеют шансов вовремя предотвратить атаку. Они лишь могут извлечь из неё уроки: проведя анализ после атаки, внедрить новое правило, фильтрующее отпечаток этой атаки, и надеяться отбиться в следующий раз. Атака закончится до того, как трафик будет получен, поэтому отбиваться, перенаправляя трафик во время DDoS-атаки DDOS-провайдеру, тоже неэффективно.

Компаниям лучше использовать автоматизированные, постоянно работающие службы защиты от DDoS-атак, которые анализируют трафик и применяют отпечатки атак в режиме реального времени, достаточно быстро, чтобы блокировать скоротечные атаки.

Векторы атаки

Несмотря на всплеск атак, эксплуатирующих уязвимости протокола SNMP (почти на 5800% по сравнению с предыдущим кварталом), любимым методом атак злоумышленников остаётся SYN-флуд.

«Вектор атаки» — это термин для описания метода, используемого злоумышленником для запуска DDoS-атаки, т. е. протокола IP, атрибутов пакетов, таких как флаги TCP, метода флуда и других критериев.

В 2021 году процент атак SYN-флуда впервые сильно снизился: на него приходилось в среднем 54% всех атак на сетевом уровне. В 4-м квартале доля атак SYN-флуда снизилась на 38% по сравнению с предыдущим кварталом (до 34%), но этот вектор атаки по-прежнему на первом месте с небольшим отрывом от UDP-атак.

UDP-флуд — это атака типа «отказ в обслуживании», при которой большое количество пакетов протокола пользовательских датаграмм (UDP) отправляется на целевой сервер, чтобы затруднить ему обработку запросов и ответ на них.

UDP-флуд часто изматывает брандмауэр, защищающий целевой сервер, что приводит к отказу в обслуживании реального трафика. По числу атак (это 32% от всех атак сетевого уровня) UDP-флуд переместился с 4-го места в 3-м квартале 2021 года на 2-е в 4-м квартале — на 1198% больше к предыдущему кварталу.

На третьем месте оказался аутсайдер SNMP, который совершил огромный скачок, впервые появившись в 2021 году в списке топовых векторов атак.

Возникающие угрозы

Среди новых векторов атак, используемых злоумышленниками, наблюдается мощный всплеск DDoS-атак через SNMP, MSSQL и UDP.

Атаки с SNMP и MSSQL применяются для отражения и усиления трафика жертвы путём подмены её IP-адреса на IP источника в пакетах, используемых для запуска атаки.

Простой протокол сетевого управления SNMP — это протокол на основе UDP, часто использующийся для обнаружения и управления сетевыми устройствами (принтерами, коммутаторами, маршрутизаторами и брандмауэрами домашней или корпоративной сети) на UDP-порте 161. При атаке отражением злоумышленник отправляет большое количество SNMP-запросов, подменяя IP-адрес источника в пакете. И делает его целевым адресом для устройств сети, на который они, в свою очередь, отвечают. Лавина этих ответов приводит к DDoS-атаке на целевую сеть.

Подобно атаке с усилением SNMP, атака с Microsoft SQL (MSSQL) основана на методе, который использует протокол разрешения Microsoft SQL Server с целью запуска DDoS-атаки отражением. Атака происходит, когда от Microsoft SQL Server приходит ответ на клиентский запрос или запрос, имеющий цель воспользоваться протоколом разрешения Microsoft SQL Server (MC-SQLR), прослушивая порт UDP 1434.

DDoS-атаки сетевого уровня по странам

Как уже отмечалось, атак из Молдовы стало в 4 раза больше (у неё самый высокий процент DDoS-активности сетевого уровня).

При анализе DDoS-атак сетевого уровня мы распределяем трафик по периферийным ЦОДам Cloudflare (в местах, где трафик был получен), а не по IP-адресу источника. Ведь при запуске атак сетевого уровня злоумышленники подменяют исходный IP-адрес, чтобы замести следы, ведущие к источнику атаки, и внести элемент случайности в свойства атаки. Это может затруднить блокировку DDoS-атаки простыми системами защиты. Определив за поддельным IP-адресом источника реальный, можно выйти на страну происхождения атаки.

Cloudflare способна решить эту задачу, отображая данные об атаке по местоположению обнаружившего её ЦОДа Cloudflare. При этом в отчёте обеспечивается географическая точность, ведь эти ЦОДы есть в более чем 250 городах по всему миру.

Все регионы и страны есть на интерактивной карте.

Заключение

Миссия Cloudflare — справляясь с DDoS-атаками, сделать Интернет лучше, безопаснее, быстрее и надёжнее для всех. В рамках этой миссии с 2017 года мы бесплатно предоставляем всем клиентам неограниченную защиту от DDoS-атак. С годами злоумышленникам стало проще проводить DDoS-атаки. Чтобы лишить их этого преимущества, мы стремимся, чтобы все организации также легко (и бесплатно) защищались от всех типов DDoS-атак.

Продолжить погружение в IT вы сможете на наших курсах:

Узнайте подробности здесь.

Профессии и курсы

Data Science и Machine Learning

Python, веб-разработка

Мобильная разработка

Java и C#

От основ — в глубину

А также