Соблюдение нормативных требований в области криптографии – вечная тема. Давно не менявшаяся нормативная база и возможность различной интерпретации формулировок порождают много споров и сомнений. А с появлением сервисной модели в ИБ вопросов стало еще больше. Можно ли в принципе передать часть обязанностей по обслуживанию средств криптографической защиты информации (СКЗИ) сервис-провайдеру? Как это правильно оформить и чем потом подтвердить комплаенс? Попробуем разобраться в этом посте.

Все, что описано ниже, затрагивает только защиту конфиденциальной информации. Защита государственной тайны отдельная тема и в статье не рассматривается.

Нормативка

Начнем с документов. В тексте я буду ссылаться на Приказ ФАПСИ от 13.06.2001 N 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну». Назовем документ просто «инструкция».

Тут вы можете спросить: «А этот документ вообще актуален, ведь ФАПСИ не существует уже 19 лет?» Но приказа об отмене инструкции не выпускалось, а полномочия ФАПСИ были распределены между ФСО России, ФСБ России, СВР России и Службой специальной связи и информации при ФСО России. К тому же сейчас регулятор в своих нормативных актах ссылается на инструкцию, тем самым подтверждая её актуальность. Кстати, даже ГОСТ28147-89 времен СССР используется в большинстве СКЗИ до сих пор.

Лицензирование

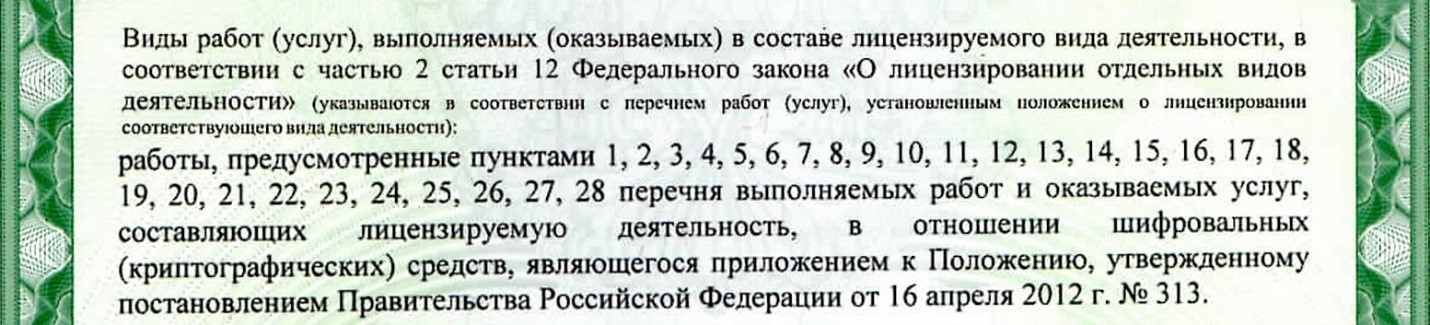

Театр начинается с вешалки, а работа в области криптографии – с лицензирования. В этом вопросе ФСБ России также является правопреемником ФАПСИ. Лицензирование деятельности, связанной с криптографией, регламентируется постановлением Правительства РФ №313. Там же приведен перечень работ и услуг, которые попадают под действие документа. Поэтому при привлечении подрядчика (сервис-провайдера) нужно убедиться в наличии у него лицензии с соответствующими пунктами:

Организация работы

Далее в инструкции конкретизируется организационная сторона работы лицензиата. Базовым этапом является создание органа криптографической защиты (ОКЗ). Это рабочая группа внутри организации, которая занимается задачами, связанными со средствами криптографической защиты информации (СКЗИ).

Подтверждающий документ для заказчика в этом случае – приказ о создании ОКЗ у подрядчика. Как правило, в приложении к приказу конкретизируется поименный перечень сотрудников ОКЗ.

Также в инструкции конкретизируются требования к сотрудникам ОКЗ: они должны иметь определенный уровень квалификации. Это может быть профильное образование, переподготовка или внутренний обучающий курс с обязательной проверкой знаний. Должны быть разработаны инструкции, регламентирующие для используемых СКЗИ процессы настройки, эксплуатации и т.д. Подтверждающие документы для заказчика – это выдержки из должностных инструкций сотрудников ОКЗ, журнал учета проведения инструктажей по информационной безопасности, журнал ознакомления с инструкциями по работе с СКЗИ.

Учет СКЗИ

Далее наиболее известный, почти легендарный пункт: поэкземплярный учет СКЗИ, эксплуатационной и технической документации к ним. Об эту тему сломано много копий. Существуют разные варианты ведения учета: бумажный журнал или программный продукт. О том, как не запутаться в журналах учета журналов мы уже писали в этом посте.

Добавим, что в данном случае речь идет не только об учете самих СКЗИ, но и о документации к ним и дискам с эталонной версией ПО. Помимо учета, в соответствии с правилами пользования, должно быть организовано хранение документов и дисков в сейфах или «надежно запираемых шкафах». В сервисной модели документы (журналы, формуляры, документация на СКЗИ) хранятся у сервис-провайдера в специальном помещении ОКЗ. При необходимости, например, при проверке регулятором заказчика, провайдер может предоставить выписки из документов или сами документы.

Средства криптографической защиты

В соответствии с п.31 инструкции, аппаратные средства, на которые установлено СКЗИ, должны быть опечатаны/опломбированы, причем так, чтобы место опечатывания (опломбирования) можно было контролировать визуально. Для криптошлюзов в виде программно-аппаратных комплексов это требование обычно выполняется производителем (ему же в любом случае нужна гарантийная пломба). Если оборудование установлено на объекте заказчика (а так оно обычно и бывает), то убедиться в наличии пломбы он может самостоятельно, просто посмотрев на оборудование. Например:

Но если мы говорим о программных СКЗИ, например, о VPN-клиентах, то получается, что опечатывать нужно уже ноутбук или системный блок. Большинство подрядчиков оставляют эту обязанность на стороне заказчика. Это логично: системным администраторам заказчика может потребоваться заменить какие-то комплектующие. При этом они могут самостоятельно меняют пломбу и сообщают об этом подрядчику, если это предусмотрено регламентом.

Если произошло какое-то несанкционированные событие, например, пломба сорвана, должен быть проведен анализ ситуации и составлено заключение по факту нарушения. С формальной точки зрения любые отступления от правил могут привести к снижению качества защиты информации. Соответственно, их нужно систематически фиксировать, снижать вероятность их возникновения и возможные последствия. Подтверждение этого – наличие в должностных инструкциях соответствующих пунктов и отчеты по анализу инцидентов за предыдущие периоды.

В инструкции также приведены требования к доставке СКЗИ. Это можно делать либо нарочно сотрудником ОКЗ, либо фельдъегерской связью. Как правило, нарочная доставка применяется в рамках одного населенного пункта или близлежащих районов. Для других регионов – Государственная фельдъегерская служба (ГФС) или Главный центр специальной связи (ФГУП ГЦСС). Подтверждение для заказчика – это накладная о доставке.

Доставка ненастроенных СКЗИ (то есть без проведения инициализации и ввода ключевой информации) с помощью других логистических служб – дискуссионный вопрос. Но в явном виде разрешения на такой вариант нет.

Размещение СКЗИ

Этому вопросу посвящён целый раздел инструкции. Его можно условно разделить на две части: требования к ОКЗ и к помещениям, в которых установлены СКЗИ.

Для ОКЗ требования выглядят более жесткими относительно обычного офиса – постоянно закрытые двери, защита окон, сдача ключей под роспись. Больше похоже на режимный объект. Именно такой смысл и несет инструкция: работа с СКЗИ – дело серьезное.

Для установки СКЗИ требования тоже непростые. Они призваны свести к минимуму возможность неконтролируемого доступа посторонних лиц к оборудованию. Круглосуточная охрана, пропускной режим, надежные двери. Так как СКЗИ обычно устанавливается на объекте заказчика, то и ответственность за соблюдение требований по размещению остается в зоне его ответственности.

Интересно, что часть правил инструкции в том или ином виде дублируется в правилах пользования конкретного СКЗИ. И, как правило, в требованиях к размещению. Соблюдать нужно оба документа: и инструкцию, и правила пользования.

Помимо некоторого дублирования инструкции в правилах много других интересных моментов. Оптическая развязка, периодические перезагрузки, аудит политики безопасности и т.д. Обычно все эти детали фиксируются дополнительным регламентом между заказчиком и исполнителем.

Заключение

Словом, инструкция ФАПСИ, хоть и выпущена довольно давно, до сих пор актуальна. Требования в ней можно разделить между заказчиком и подрядчиком-исполнителем. Такое разделение возможно и при предоставлении криптошлюзов по сервисной модели. На стороне заказчика остается выполнение требований по размещению СКЗИ на своих объектах. А большинство остальных пунктов инструкции берет на себя исполнитель, то есть сервис-провайдер. При этом часть требований (например, лицензия и работы по ОКЗ) он выполняет сразу для всех заказчиков, а часть (учет, актуализация политик безопасности) – для конкретных СКЗИ.

Александр Веселов, руководитель направления ГОСТ VPN, «РТК-Солар»