2022 год выдался сверхнапряженным по количеству и приложенным усилиям компьютерных атак на государственные ресурсы России. Исключением не стала и информационная инфраструктура Республики Татарстан, которая столкнулась с новыми вызовами. Давление на нее в виде распределенных DDoS-атак, попыток эксплуатации уязвимостей выросла в десятки раз по сравнению с 2021 годом. DDoS составил 20% от всего объема зафиксированных атак на ресурсы. Центр информационных технологий Татарстана рассказывает, что вырабатывать механизмы защиты пришлось на лету, и о методах защиты, которые использовались для обеспечения устойчивого функционирования и доступности государственных сервисов.

Стоит отметить, что до февраля 2022 года фиксируемый нами уровень DDoS-атак был незначительным. Основными видами были атаки сетевого и транспортного уровня модели OSI. Этот тип атак неплохо распознавался и блокировался действующей системой защиты от DDoS-атак.

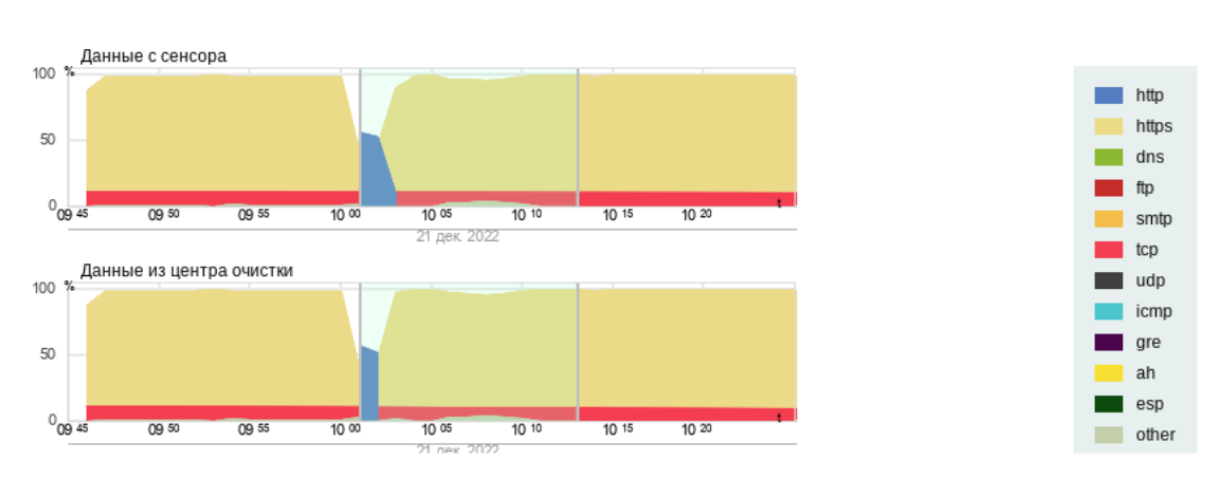

С началом СВО типы DDoS-атак перешли на «новый» уровень модели OSI. На графике показано распределение по типам протоколов типовой атаки 2022 года. Видно, что подавляющая часть запросов приходится на https:

Атаки уровня L7 были и раньше, но именно в 2022 году их объем вырос настолько, что многие не были к этому готовы. Рассмотрим, что мы делали в подобных условиях.

Фильтрация по GEO IP

Из действенных методов, позволяющих радикально снизить нагрузку на web-приложения и системы защиты, является фильтрация по GEO IP. Разрешаем запросы к ресурсам только из России и стран, с которых атаки не наблюдаются.

Фильтрация по GEO IP возможна как на уровне WAF, так и на уровне действующей системы защиты от DDoS-атак. Разумнее пользоваться фильтрацией систем защиты от DDoS-атак. Она позволяет убрать до 90% нелегитимных запросов, которые не распознаются системами защиты как атака.

Вопрос фильтрации по GEO IP имеет несколько нюансов:

1. Базы GEO IP не всегда точны.

2. Необходимо периодически добавлять в белые списки внешние IP-адреса тех, кому обязательно нужно подключиться из-за границы.

3. Граждане, желающие получить услуги из-за рубежа, испытывают трудности.

4. GEO IP не является серебряной пулей. Атаки будут продолжаться с российских IP-адресов.

Черные списки

Итак, фильтрация по GEO IP позволяет снизить нагрузку в моменты, когда защищаемый ресурс находится под ударом. Удары могут длиться от нескольких часов до пары недель. До февраля 2022 года атаки редко длились больше часа.

Так как нагрузка все еще велика, ищем дополнительные способы снижения нагрузки. На помощь приходят списки прокси серверов, которые автоматизировано можно подгрузить с различных ресурсов. В данном случае мы использовали github. Это позволило снизить нагрузку еще на 20-30% от фиксируемых атак.

К сожалению, мы не нашли единого открытого источника фидов, содержащих в себе информацию об атакующих хостах. В первые месяцы атак этот источник был бы очень полезен многим небольшим компаниям, испытывающим трудности с DDoS-атаками.

Работа с хостерами

Далее рассмотрим дополнительные способы, которые также могут пригодиться при отражении DDoS-атак.

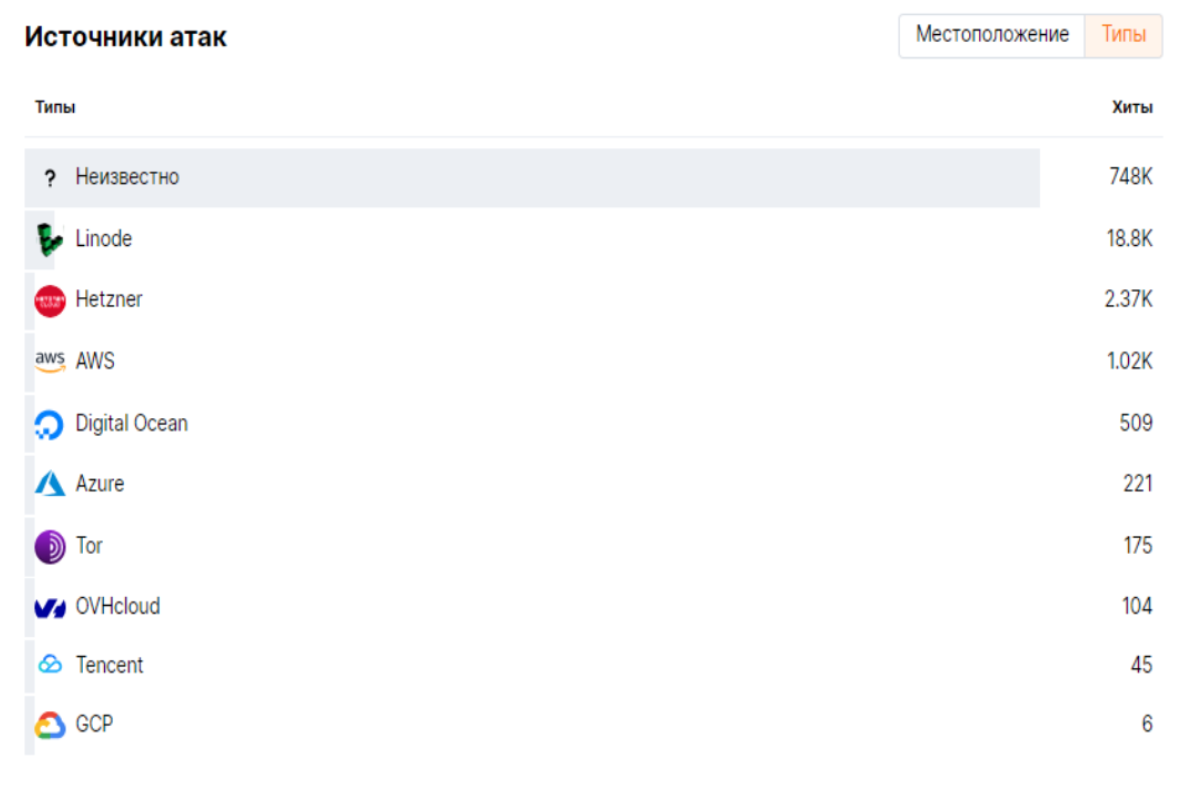

Большое количество запросов во время атак приходило с IP-адресов хостинг провайдеров. На рисунке ниже показано распределение источников атак по хостингам, которые мы фиксировали в WAF.

И если с зарубежными хостинг провайдерами общаться мы даже не пытались, то общение с российскими хостингами мы старались выстроить, несмотря на нехватку времени. И это принесло небольшие плоды.

Средства защиты от DDoS на уровне WAF

Последними по списку, но не по назначению являются средства защиты от DDoS-атак на уровне WAF. Помимо обращений, имеющих явные признаки атаки, имеет место большое количество запросов, неотличимых с точки зрения WAF от легитимных.

Функционал используемых нами WAF позволяет проводить статистический анализ обращений, на основе которого WAF принимает решение о блокировке обращения. Условия сработки того или иного триггера необходимо настраивать, учитывая специфику защищаемого приложения. Задача аналитика - найти оптимальные пороги срабатывания триггеров.

Задача сбора статистики обращений трудоемка с точки зрения вычислительных ресурсов. Поэтому ее можно использовать, когда сила атаки незначительна или трафик был предварительно очищен на уровне межсетевых экранов и средств защиты от DDoS-атак.

Итог

Способы блокировки DDoS-атак не ограничены перечисленными в данной статье. Скорее, мы привели те методы, которые в определенных условиях нам показались наименее трудозатратными и наиболее эффективными.

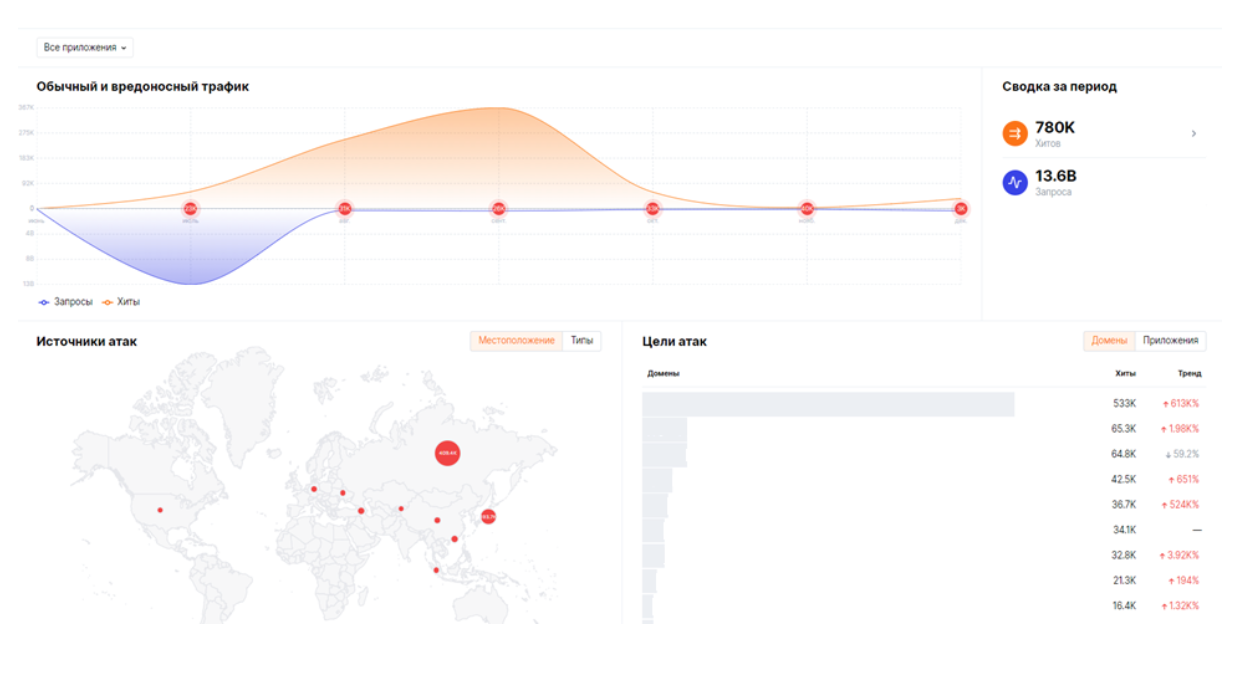

Используя описанные выше методы, в пике массированных атак нам удалось отфильтровать более 12 млрд нелегитимных запросов и заблокировать до 15 тысяч уникальных IP-адресов, с которых наблюдались атаки. Это позволило сохранить доступность и обеспечить устойчивое функционирование web-ресурсов.

А какие способы используете вы? Пишите в комментариях.