Security Week 2210: поддельный драйвер для майнинга и утечка данных Nvidia

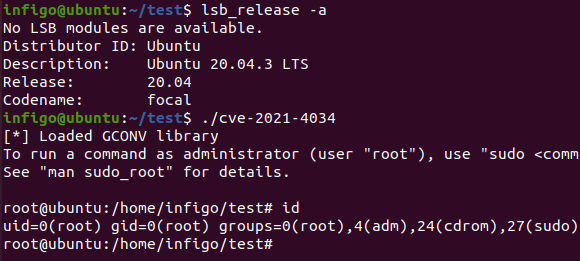

Более ранняя попытка ограничить майнинг криптовалюты и тем самым повлиять на дефицит видеокарт в рознице провалилась: в марте 2021 года для карты RTX3060 утек драйвер, восстанавливающий полную мощность вычислений. В других случаях помогала перепрошивка BIOS от другой платы — процесс несколько более опасный, чем смена версии драйверов. Утилита LHR v2 unlocker также обещала модифицировать BIOS видеокарты для восстановления мощности криптомайнинга. Но по факту программа запускает вредоносный Powershell-скрипт, пользуясь предоставленными жертвой правами в системе.

На прошлой неделе, 11 января, компания Microsoft

На прошлой неделе, 11 января, компания Microsoft

На прошлой неделе издание DarkReading

На прошлой неделе издание DarkReading

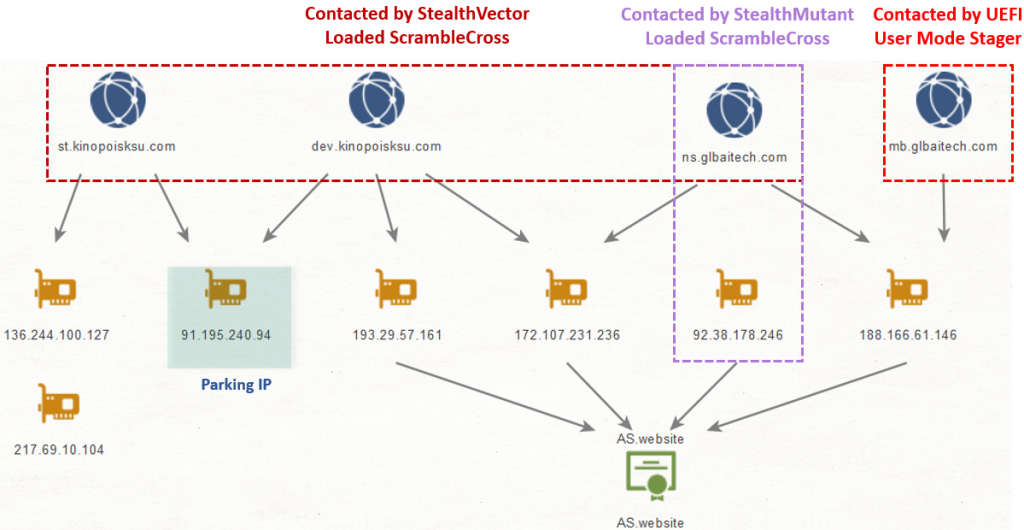

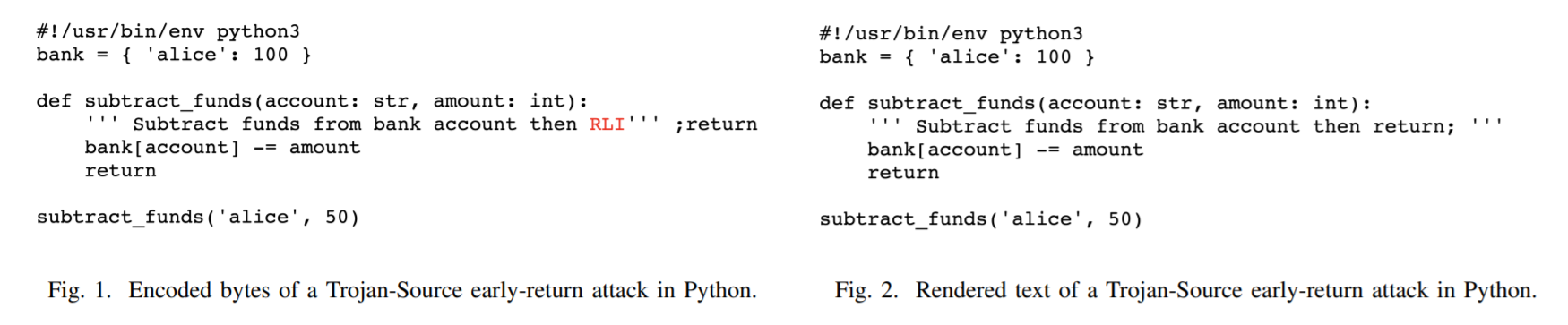

В исследованиях вредоносного ПО часто разбирается метод первоначального заражения системы, так как именно он позволяет модифицировать протоколы защиты. Что происходит после взлома компьютера, в деталях анализируется не так часто. На вопрос «Что могут сделать злоумышленники после получения полных прав?» обычно можно просто ответить: «Да все что угодно». Свежее

В исследованиях вредоносного ПО часто разбирается метод первоначального заражения системы, так как именно он позволяет модифицировать протоколы защиты. Что происходит после взлома компьютера, в деталях анализируется не так часто. На вопрос «Что могут сделать злоумышленники после получения полных прав?» обычно можно просто ответить: «Да все что угодно». Свежее