Security Week 23: эксплуатация уязвимости в VMware vCenter

2 мин

Уязвимость в VMware vCenter Server — ПО для контроля над облачной инфраструктурой — рискует стать проблемой, сравнимой по опасности с ранее обнаруженными zero-day в Microsoft Exchange. Хотя число доступных из сети инсталляций vCenter Server гораздо меньше (тысячи против десятков тысяч почтовых серверов), каждая из них может управлять огромным парком виртуальных систем. Уязвимость CVE-2021-21985 закрыта патчем в конце мая, а новость этой недели — появление в открытом доступе работающего Proof of Concept и начало фазы активной эксплуатации.

Еще одно сходство с мартовскими проблемами Microsoft Exchange — в опасности самой уязвимости. По шкале CVSSv3 она получила 9,8 балла из 10 и обеспечивает атакующему полный доступ к операционной системе, на которой запущен vCenter. Конкретно уязвимость обнаружена в плагине Virtual SAN Health Check, который включен по умолчанию. Для администраторов инфраструктуры на базе решений VMware это повод немедленно обновиться до последней версии либо как минимум заблокировать работу проблемного кода.

Еще одно сходство с мартовскими проблемами Microsoft Exchange — в опасности самой уязвимости. По шкале CVSSv3 она получила 9,8 балла из 10 и обеспечивает атакующему полный доступ к операционной системе, на которой запущен vCenter. Конкретно уязвимость обнаружена в плагине Virtual SAN Health Check, который включен по умолчанию. Для администраторов инфраструктуры на базе решений VMware это повод немедленно обновиться до последней версии либо как минимум заблокировать работу проблемного кода.

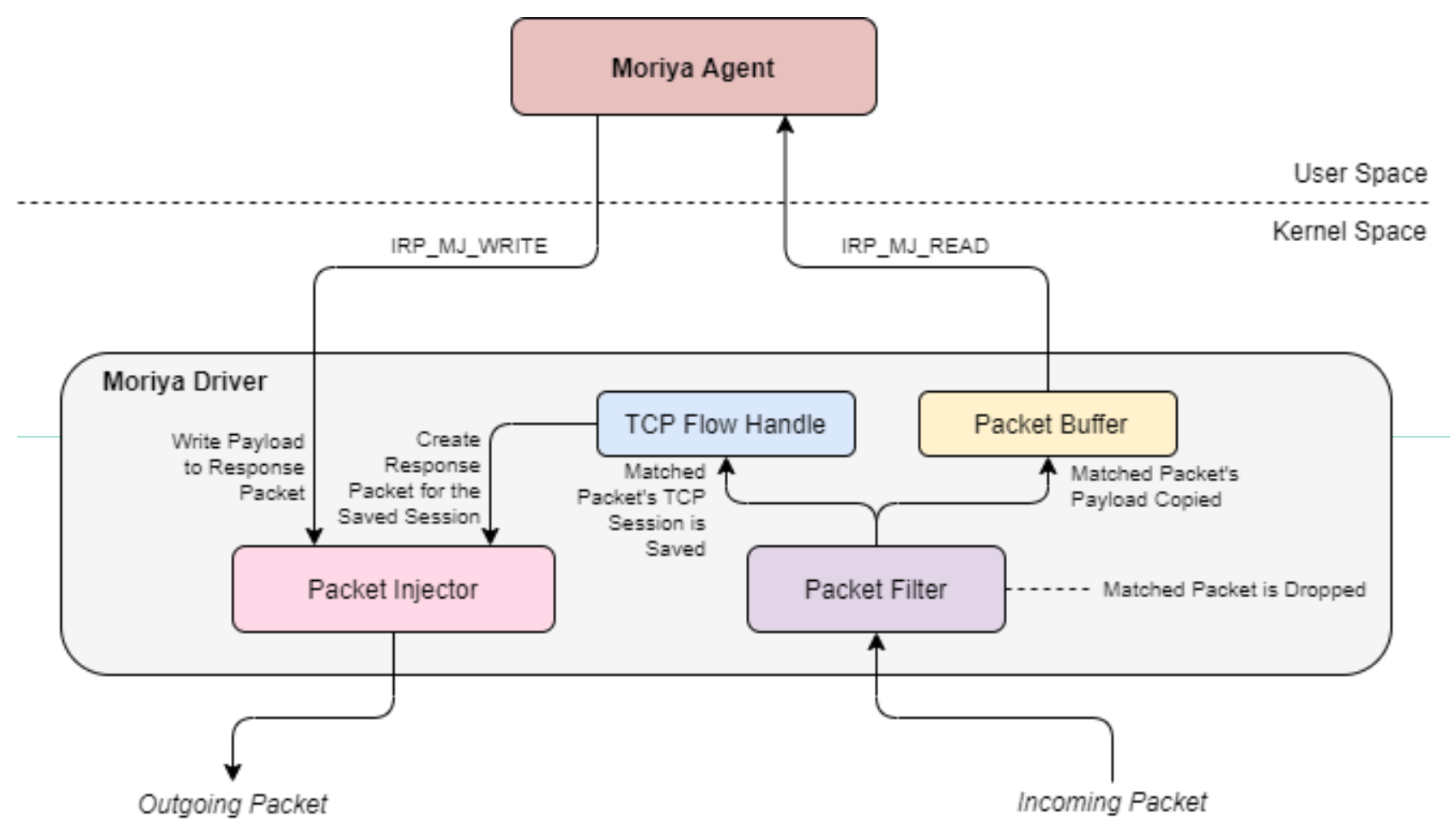

12 мая эксперты «Лаборатории Касперского»

12 мая эксперты «Лаборатории Касперского»

В кибербезопасности существуют «медленные» кризисы, такие как, например, потенциальные атаки на загрузочный код в смартфонах и мобильных компьютерах — все, что требует физического доступа к железу. То, что в таком доступе не нуждается, тоже не всегда представляет проблему, с которой надо разбираться «вчера»: даже критические уязвимости часто эксплуатируются со множеством оговорок и дополнительных трудностей на пути к важным данным. Атаки на почтовые серверы Microsoft Exchange, судя по всему, станут хрестоматийным примером быстро развивающейся и максимально опасной проблемы для потенциальных жертв.

В кибербезопасности существуют «медленные» кризисы, такие как, например, потенциальные атаки на загрузочный код в смартфонах и мобильных компьютерах — все, что требует физического доступа к железу. То, что в таком доступе не нуждается, тоже не всегда представляет проблему, с которой надо разбираться «вчера»: даже критические уязвимости часто эксплуатируются со множеством оговорок и дополнительных трудностей на пути к важным данным. Атаки на почтовые серверы Microsoft Exchange, судя по всему, станут хрестоматийным примером быстро развивающейся и максимально опасной проблемы для потенциальных жертв.

Прошлая неделя оказалась богатой на события. Начнем с трех уязвимостей в мобильных ОС Apple, которые предположительно были использованы в реальных атаках. В

Прошлая неделя оказалась богатой на события. Начнем с трех уязвимостей в мобильных ОС Apple, которые предположительно были использованы в реальных атаках. В