Security Week 48: гигантская утечка данных и уязвимость в Whatsapp

4 мин

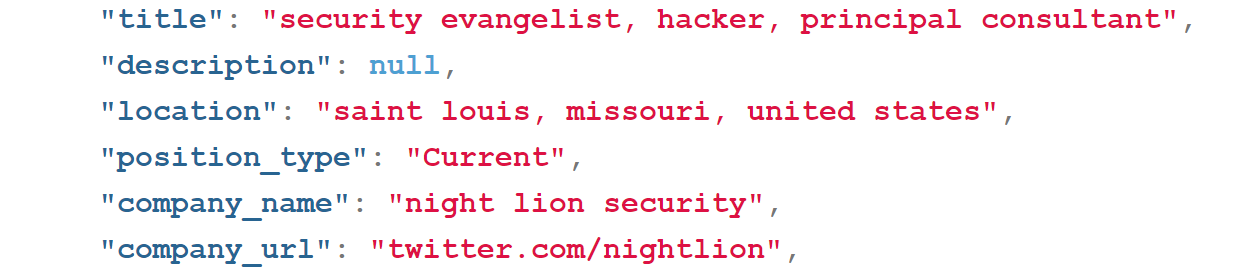

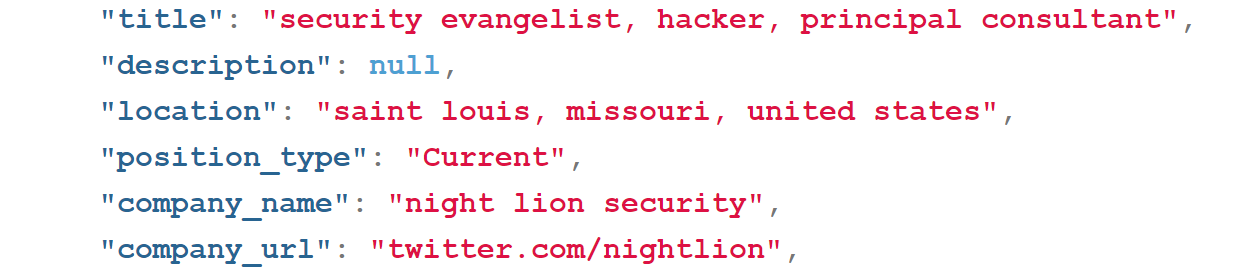

22 ноября эксперты компании DataViper Винни Тройя и Боб Дьяченко сообщили об обнаружении крупной (мягко говоря) базы данных, содержащей персональные данные о более чем миллиарде человек (новость, оригинальный отчет). Сервер Elasticsearch был доступен без авторизации, всего там хранилось более 4 терабайт данных. Судя по отметкам в записях, источником информации стали две компании, профессионально занимающиеся сбором и аккумуляцией персональных данных. Наиболее крупная база предположительно была собрана компанией People Data Labs: на открытом сервере содержалось 3 миллиарда ее записей (с повторами), включая более 650 миллионов адресов электронной почты.

Но почтой дело не ограничивается. Исследователи сравнили данные из базы People Data Labs с информацией на незащищенном сервере, поискав там записи о себе. Получили почти полное совпадение: данные соцсетей, известные почтовые адреса, номера телефонов (включая номер, который нигде не использовался, и о его принадлежности конкретному человеку могло быть известно только оператору связи). А также адрес проживания с точностью до города и координат. Кому принадлежал открытый сервер — непонятно, он хостился на облачной платформе Google, которая информацию о клиентах не раскрывает. Не исключено, что владелец сервера вообще является каким-то третьим лицом, которое законно или не очень получило доступ к информации.

Но почтой дело не ограничивается. Исследователи сравнили данные из базы People Data Labs с информацией на незащищенном сервере, поискав там записи о себе. Получили почти полное совпадение: данные соцсетей, известные почтовые адреса, номера телефонов (включая номер, который нигде не использовался, и о его принадлежности конкретному человеку могло быть известно только оператору связи). А также адрес проживания с точностью до города и координат. Кому принадлежал открытый сервер — непонятно, он хостился на облачной платформе Google, которая информацию о клиентах не раскрывает. Не исключено, что владелец сервера вообще является каким-то третьим лицом, которое законно или не очень получило доступ к информации.

На прошлой неделе широко обсуждался взлом VPN-провайдера NordVPN, а также пары других подобных сервисов (в частности, упоминался TorGuard). Источником информации стал

На прошлой неделе широко обсуждался взлом VPN-провайдера NordVPN, а также пары других подобных сервисов (в частности, упоминался TorGuard). Источником информации стал

На прошлой неделе получила развитие история про атаки на уязвимый софт в SIM-картах.

На прошлой неделе получила развитие история про атаки на уязвимый софт в SIM-картах.  В зависимости от ваших предпочтений к этой новости можно подобрать один из двух заголовков. Либо «серьезная уязвимость обнаружена в мобильных устройствах Apple вплоть до iPhone X», либо «наконец-то придумали новый способ для джейлбрейка iДевайсов (но это не точно)». Насчет джейлбрейка пока и правда не ясно (хотя с большой вероятностью новые способы взлома айфонов появятся), а вот уязвимость, похоже, реальна. Хакер, известный как axi0mX, выложил в свободный доступ эксплойт для бага в BootRom ряда мобильных устройств Apple. Деталей об уязвимости пока немного, известно только, что эксплуатируется некое

В зависимости от ваших предпочтений к этой новости можно подобрать один из двух заголовков. Либо «серьезная уязвимость обнаружена в мобильных устройствах Apple вплоть до iPhone X», либо «наконец-то придумали новый способ для джейлбрейка iДевайсов (но это не точно)». Насчет джейлбрейка пока и правда не ясно (хотя с большой вероятностью новые способы взлома айфонов появятся), а вот уязвимость, похоже, реальна. Хакер, известный как axi0mX, выложил в свободный доступ эксплойт для бага в BootRom ряда мобильных устройств Apple. Деталей об уязвимости пока немного, известно только, что эксплуатируется некое

Когда мы говорим об уязвимостях в мобильных устройствах, речь идет обычно о проблемах в Android или iOS. Но не стоит забывать о радиомодуле и SIM-карте, которые являются по сути отдельными вычислительными устройствами со своим софтом и большими привилегиями. Последние пять лет широко

Когда мы говорим об уязвимостях в мобильных устройствах, речь идет обычно о проблемах в Android или iOS. Но не стоит забывать о радиомодуле и SIM-карте, которые являются по сути отдельными вычислительными устройствами со своим софтом и большими привилегиями. Последние пять лет широко  Уязвимости в iOS мы

Уязвимости в iOS мы  Главная новость прошлой недели — масштабное исследование реальной атаки на устройства на базе iOS, опубликованное экспертом Яном Бером из команды Google Project Zero (

Главная новость прошлой недели — масштабное исследование реальной атаки на устройства на базе iOS, опубликованное экспертом Яном Бером из команды Google Project Zero ( Прошедшая неделя отметилась как минимум двумя громкими событиями в сфере инфобезопасности. Впервые за долгое время для актуальных моделей Apple iPhone со свежей прошивкой iOS 12.4 доступен джейлбрейк (

Прошедшая неделя отметилась как минимум двумя громкими событиями в сфере инфобезопасности. Впервые за долгое время для актуальных моделей Apple iPhone со свежей прошивкой iOS 12.4 доступен джейлбрейк ( 13 августа компания Microsoft выпустила очередной апдейт безопасности (обзорная

13 августа компания Microsoft выпустила очередной апдейт безопасности (обзорная  На прошлой неделе в Лас-Вегасе прошла очередная двойная конференция Black Hat / DEF CON. Если первое мероприятие плавно движется в сторону делового междусобойчика, второе по-прежнему остается лучшей конференцией для хакеров (преимущественно в хорошем смысле этого слова), для которых поиск слабых мест в железе и софте остается в первую очередь искусством, и только после этого — способом заработка на жизнь. В дайджесте по мотивам этих двух конференций в прошлом году мы

На прошлой неделе в Лас-Вегасе прошла очередная двойная конференция Black Hat / DEF CON. Если первое мероприятие плавно движется в сторону делового междусобойчика, второе по-прежнему остается лучшей конференцией для хакеров (преимущественно в хорошем смысле этого слова), для которых поиск слабых мест в железе и софте остается в первую очередь искусством, и только после этого — способом заработка на жизнь. В дайджесте по мотивам этих двух конференций в прошлом году мы  22 июля Apple

22 июля Apple  На прошлой неделе широко обсуждалась (

На прошлой неделе широко обсуждалась ( 12 июля в прессе появились пока не подтвержденные официально сообщения о том, что Facebook

12 июля в прессе появились пока не подтвержденные официально сообщения о том, что Facebook  На прошлой неделе исследователь Джонатан Лейтсач опубликовал весьма эмоциональный пост об

На прошлой неделе исследователь Джонатан Лейтсач опубликовал весьма эмоциональный пост об