Тренинг Cisco 200-125 CCNA v3.0. День 9. Физический мир свитчей. Часть 2

9 мин

Туториал

Перевод

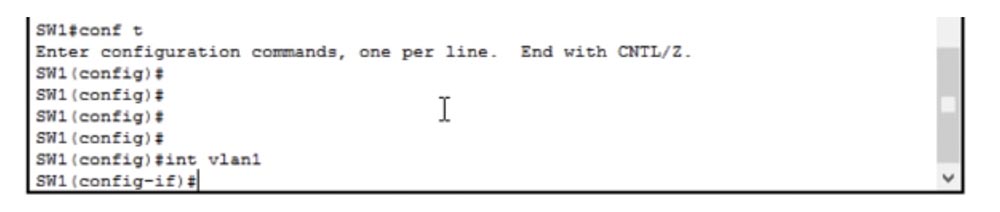

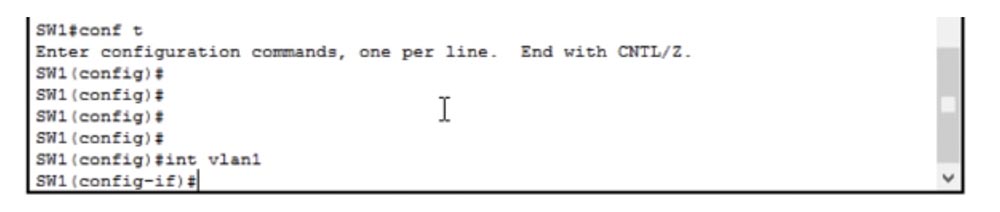

Итак, мы рассмотрели, как настроить сеть на компьютере. Что же касается свитча, напомню, что он является устройством 2 уровня модели OSI, а мы должны сконфигурировать IP-адрес, который относится к 3-му уровню. Для этого мы используем управление IP-адресом и переходим к интерфейсу VLAN1. Мы рассмотрим VLAN подробно в одном из следующих видеоуроков, пока что просто запомните, что у нового свитча «из коробки» все порты настроены на использование VLAN1. Поэтому, чтобы присвоить свитчу IP-адрес 10.1.1.10, мы обращаемся к этому интерфейсу.

Если мы хотим назначит IP-адрес шлюза по умолчанию, то должны использовать команду ip default gateway 10.1.1.100.

Если мы хотим назначит IP-адрес шлюза по умолчанию, то должны использовать команду ip default gateway 10.1.1.100.