Мир изменился. Я чувствую это в воде, чувствую это в земле, ощущаю в воздухе. Многое из того, что было — ушло. И не осталось тех, кто помнит об этом.

Пандемия изменила привычный уклад жизни огромного количества людей и подкинула проблем в самых разных сферах. Одна из этих сфер — информационная безопасность. Первостепенной задачей стал перевод сотрудников на удаленное место работы без потерь (здесь мы писали о рисках ИБ удаленного офиса). Затем последовал всплеск атак, связанных с дистанционным выполнением операций и возросшей популярностью онлайн-шоппинга и разнообразных онлайн-сервисов. Также обострились проблемы фишинга и социальной инженерии.

Статья написана в соавторстве с catnip_grower и veneramuholovka.

Несколько фактов:

- За первые три месяца 2020 года, согласно отчету Terranova security, удаленные сотрудники получили 30 000 подозрительных сообщений, а весь целевой фишинг, связанный с COVID, увеличился на 667%.

- В течение 3 квартала 2020 года 37% компьютеров и серверов в мире, использующихся для хранения и обработки биометрических данных (отпечатки пальцев, шаблоны лица, голоса и радужной оболочки глаза), как минимум один раз подвергались риску заражения вредоносным ПО.

- Согласно результатам Microsoft Digital Civility Index, в России в 2020 году из всех онлайн-угроз чаще всего люди сталкивались с рисками нежелательной коммуникации: об этом заявили 71% опрошенных, из них с мошенничеством и обманом встретились 54%.

В условиях стресса пользователи становятся более восприимчивы к атакам злоумышленников. В полной мере это используют социальные инженеры. Основа социальной инженерии – психология, а опытный мошенник отлично знает, за какие ниточки потянуть, чтобы добиться своего.

Напомним основные этапы атаки социальной инженерии

- Сбор информации о целевом объекте;

- Подготовка сценария действий и необходимых средств атаки (фишинговые ресурсы, вредоносные вложения и др.);

- Установление связей и завоевание доверия жертвы;

- Достижение цели атаки (получение необходимой информации).

Почему же атаки с применением социальной инженерии работают?

- Они выглядят естественно, поскольку мошенники эксплуатируют доверие пользователей;

- Информация, на которой они базируются, может утекать за пределами рабочего места сотрудника, что бывает довольно сложно отследить;

- Часто злоумышленникам не требуется тратить время на эксплуатацию уязвимости в ПО компании или поиск 0-day в продуктах, чтобы после обратить ситуацию в свою пользу. Всё сделает пользователь, достаточно лишь подтолкнуть. Это дёшево и сравнительно быстро, особенно если рассматривать phishing as a service.

В нашем блоге мы уже публиковали подробную статью о социальной инженерии. Сегодня же хотим проанализировать, как со временем меняются фишинговые сценарии, в том числе под влиянием COVID-19; какие сценарии остаются неизменны и по-прежнему бьют в цель, а какие изжили себя и напоминают о себе разве что единичными случаями поражения. Кроме того, еще раз напомним о мерах безопасности – как говорится, praemonitus, praemunitus.

Отметим, что в этой статье мы будем рассматривать атаки на человека не как на частное лицо, но как на сотрудника компании, когда злоумышленнику важно заполучить конфиденциальную информацию или доступ к рабочей станции пользователя.

Сценарий в работе

Для начала разделим все фишинговые сценарии на три больших условных группы:

- Макросные сценарии – сценарии, где пользователь должен разрешить выполнение макросов. В качестве примера недавней атаки можно привести запуск шифровальщика через макросы.

- Парольные сценарии – сценарии, где пользователь должен ввести в систему свои логин и пароль. Здесь можно вспомнить необычную атаку с использованием азбуки Морзе.

- Сценарии с исполняемыми файлами – сценарии, где пользователь должен скачать и установить исполняемый файл. Телефонный скам якобы от компании Microsoft, а также атаки на пользователей LinkedIn с использованием бесфайлового бэкдора more_eggs.

Теперь рассмотрим несколько реализаций этих сценариев, применимых на практике.

Макросные сценарии:

1. Распродажа офисного имущества

Вам на почту приходит письмо с заманчивым предложением: “У нас осталось несколько списанных ноутбуков, почти новых,

2. Инвентаризация оборудования

Тоже частая ситуация и, что самое плохое, очень правдоподобная: “Посмотрите, есть ли в данном документе ваше оборудование?”

3. Обновление бонусной программы

Рассылка, которая рассказывает о возможных бонусах за привлечение в компанию новых сотрудников или партнеров.

4. Перерасчет заработной платы, премия

Обычно файл с макросами рассылается от имени главного бухгалтера. Изменение условий начисления премии, перерасчет заработной платы и в целом любые изменения в графике выплат стабильно вызывают интерес. В условиях пандемии выглядит вполне правдоподобно.

5. Банковские документы

Еще одна вариация “финансового” сценария. Подозрительные движения трехзначных сумм. Операции по вашему счету. Новые условия зарплатной программы. Люди эмоционально воспринимают новости, связанные с их финансами, и злоумышленник может сыграть на этом.

6. График выходных и праздничных дней

Как показывает практика, этот сценарий хорошо срабатывает перед праздниками, когда нужно многое успеть, и уровень внимательности к бытовым мелочам резко снижается. Перенос праздников, сокращенные или внезапно увеличенные выходные дни – отличные инфоповоды для злоумышленника.

7. Акт сверки счетов и прочая документация

Довольно редкий сценарий, но от этого не менее действенный. Он может сработать, если злоумышленник провел предварительную разведку и выяснил, с какими клиентами/партнерами компания-жертва в данный момент сотрудничает.

Парольные сценарии

1. Новый офис

Этот сценарий мы решили вынести в отдельный пункт. Пандемия многих заставила переехать в более бюджетные или оптимальные по планировке помещения (например, коворкинги вместо многоэтажных кабинетных офисов). Злоумышленник может пригласить жертву на вебинар по обсуждению переезда или на корпоративный митинг по теме “Идеальный офис: ваши предложения”. Если он будет достаточно убедителен, такой сценарий может увенчаться успехом.

2. Приглашение на внутреннюю встречу или вебинар

Все зависит от специфики работы компании и фантазии злоумышленника. Внутренний митап, приглашение на бесплатный вебинар по техническому английскому, участие в обсуждении грядущего корпоратива… Выбор воистину безграничен, а в условиях удаленной работы мало кого можно удивить предложением созвониться.

3. Внутрикорпоративные “плюшки”

Старый сценарий, который не теряет своей актуальности. Отлично показывает себя в периоды праздников, особенно если в компании есть корпоративный магазин с мерчем. Поэтому новость о скидке на что-либо или компенсации корпоративного питания с большой долей вероятности будет встречена тепло.

4. Интеграция с популярными сервисами и банками

Развитие предыдущей темы. Промокоды – очень соблазнительная вещь, ведь люди в массе своей охочи до скидок. Кто не захочет получить доступ к обучающим курсам или бесплатную подписку на киносервис в преддверии громкой премьеры? Что касается банков, тут всегда можно разыграть карту “смены зарплатного проекта с более выгодными условиями”.

5. Кто-то входит в ваш аккаунт!

Это также старый-добрый действенный сценарий. Здесь нужно сыграть на бдительности сотрудника и сделать так, чтобы инициатива исходила от него. Не сообразив, что происходит на самом деле, пользователь может перейти по ложной ссылке для сброса пароля или выйти на связь со злоумышленником, ответив на письмо.

6. Автоматическое оповещение из Jira/Wiki/Confluence/чата

Расчёт на то, что сотрудники пользуются этими программами каждый день, из-за чего уже не обращают внимания на сопровождающий текст оповещений. Жертва попадает на фишинговую копию страницы трекера, где вводит свои учетные данные. В этом сценарии на руку злоумышленников играет и то, что не все успели как следует познакомиться с новыми коллегами, которые присоединились к компании во время пандемии/на удаленке, особенно если компания крупная.

7. Тестирование нового сервиса %service_name%

Злоумышленник предлагает жертве проверить, сможет ли она войти в “тестируемый” сервис, который якобы находится на стадии внедрения. Если страница входа будет выглядеть достаточно правдоподобно и поддерживать корпоративный стиль, жертва может попасться на эту уловку и ввести свои учетные данные.

8. Запись на вакцинацию и прочие “околоковидные” сценарии

Этот сценарий становится все более вероятным. Люди, которым не терпится вернуться к нормальной жизни, отнесутся к такому письму с большим доверием.

Сценарии с исполняемыми файлами

Проанализировав статистику успешных атак социальной инженерии, мы пришли к выводу, что подавляющее большинство пользователей относятся с подозрением к призыву скачать и установить некое ПО на свою рабочую станцию. Тем не менее, пока злоумышленники не отказались от подобных сценариев:

1. Приглашение на собеседование или онлайн-встречу

Это может быть заманчивое письмо от “рекрутера” реальной крупной компании. Для проведения собеседования предлагается установить новое приложение или внутренний мессенджер.

2. Установка нового сервиса/”пропатченной” версии старого сервиса

Притворяясь представителем IT-отдела, злоумышленник может попросить пользователя установить новую версию ПО, в которой, например, исправлены серьезные уязвимости. Подойдет и вариант с новым, более гибким и безопасным VPN, который запускается в “тестовом” режиме.

Это, разумеется, далеко не все возможные сценарии — фантазия мошенников безгранична.

Цифры и факты

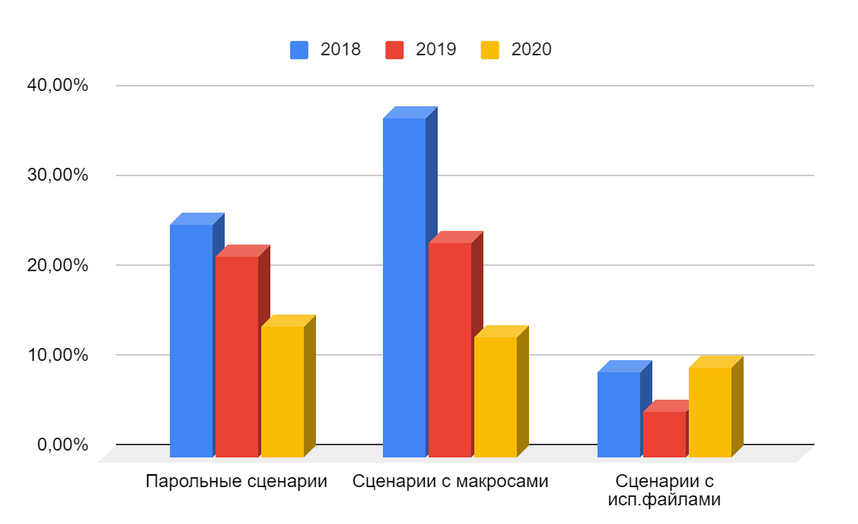

Теперь подробнее обратимся к опыту аудитов Digital Security. На графике ниже показан процент “пробива” по каждой группе сценариев, которые мы рассмотрели. Данные получены в ходе тестирований за 2018-2020 гг.

Сценарии с исполняемыми файлами были и есть наименее эффективны. В 2019 году наблюдался спад, что, вероятно, вызвано ростом осведомленности сотрудников. Скачок в 5% в 2020 году можно объяснить появлением новых сценариев с установкой псевдо-VPN-клиентов и аналогичных средств для удаленной работы.

Наиболее резкое сокращение числа успешных атак за три года наблюдается в группе сценариев с макросами. Это вполне закономерно: о них много рассказывают в учебных материалах и на тренингах.

Наблюдается тенденция постепенного снижения числа успешных атак, поскольку проблемам социальной инженерии уделяют все больше внимания. Свой вклад внесли и надоевшие всем представители “службы безопасности банка N”, которые своими звонками невольно заставляют пользователей быть в тонусе и проявлять здоровую подозрительность.

Тем не менее, какой-то процент пользователей всегда попадается на удочку, которую забрасывают наши аудиторы. А ведь для успешной атаки иногда достаточно и одной оплошности.

Часто сценарии используются комплексно, для большего покрытия. А наличие уязвимостей в инфраструктуре компании, если злоумышленник их обнаружит, может кратно увеличить “пробив”.

Вспомним пару интересных случаев из нашей практики.

Случай 1

В ходе аудита на одном из ресурсов клиента мы выявили ряд уязвимостей, делающих возможными атаки типа XSS. Это позволило разместить фишинговую форму не на ресурсе с похожим именем, а на легитимном веб-сервисе компании.

В веб-приложении были настроены механизмы Content Security Policy, допускающие исполнение встраиваемого JavaScript-кода и подгрузку JS-файлов только с разрешенных источников. Однако оказалось, что в списке доверенных источников для исполнения JS-кода присутствует запись https://*.googleapis.com. Это позволяет любому пользователю Google Cloud Platform разместить произвольный JS-файл в публично доступном хранилище, чей адрес будет удовлетворять требованиям CSP.

Далее по списку email-адресов сотрудников производилась почтовая рассылка. Ссылка в письме вела на фишинговый ресурс, внешне имитирующий корпоративный. Ничего не подозревающая жертва проходила по ссылке и, видя настоящий URL в адресной строке и знакомый интерфейс, вводила свои логин и пароль.

Случай 2

Во время работы над проектом аудиторы обнаружили хранимую XSS во внутреннем ресурсе компании. Также у этой компании был внутренний чат, куда можно было отправлять ссылки. После перехода сотрудников поддержки по ссылкам на уязвимый внутренний ресурс можно было получить их Cookies для дальнейшего проникновения в систему.

Рекомендации

Необходимо помнить, что фишинг в первую очередь направлен на персонал с низким уровнем грамотности в сфере информационной безопасности. Но это не значит, что на уловки хакеров не ведутся сотрудники ИБ- и ИТ-компаний. От атаки не застрахован никто. Чем выше и важнее занимаемая должность, тем больший интерес жертва представляет. Нужно держать сотрудников в тонусе, проверяя их осведомленность, регулярно напоминать о возможных рисках и проводить обучение.

1. Обратите внимание на отправителя

Решения для защиты электронной почты обычно доверяют недавно созданным доменам электронной почты, которые еще не были помечены как опасные, поэтому лучше надеяться на себя и проверять легитимность домена. Злоумышленник может зарегистрировать домен, который похож на домен вашей компании.

Кроме того, посмотрите – действительно ли такой отправитель существует? Бухгалтерия, IT-отдел, отдел маркетинга – c этого ли адреса от них обычно приходят письма?

И, наконец, если в поле “Отправитель” стоит незнакомый адрес, не лишним будет уточнить у более осведомленных лиц: действительно ли такой сотрудник существует?

2. Обратите внимание на тон и стиль письма

Обычно злоумышленники пытаются сделать свои письма предельно нейтральными, чтобы минимизировать количество признаков, по которым можно отличить фальшивое сообщение от настоящего. Вспомните, в каком стиле обычно выдержаны письма от условного отдела технической поддержки? Похоже ли на них письмо, которое вы получили? Может быть, тон чересчур официальный или, наоборот, неформальный?

3. Не переходите по сомнительным ссылкам

Предположим, вам пришло письмо с уведомлением о поставленной в Jira задаче от незнакомого коллеги или о том, что некто поделился с вами файлом в корпоративной системе. Не переходите напрямую по ссылкам, если не уверены в подлинности такого письма. Вы всегда можете войти в нужную корпоративную систему привычным способом и обнаружить обновление/оповещение там.

4. Уточните у коллег

Если письмо выглядит правдоподобно, но вы все равно сомневаетесь, не стесняйтесь обратиться за помощью к коллегам. Спросите у сисадмина, действительно ли они тестируют обновление OVA? Напишите главному бухгалтеру и поинтересуйтесь, правда ли изменились правила начисления премии? Не нужно бояться лишний раз проявить бдительность, ведь это малое усилие с вашей стороны может предотвратить огромный ущерб для компании.

5. Предупредите службу безопасности

Как можно скорее предупредите безопасников вашей компании, особенно если вы попались на уловку и ввели свои настоящие логин и пароль или запустили макросы. Возможно, это ложная тревога или даже учения, проводимые вашей компанией, а возможно и реальная атака.

В таком случае, чем раньше будут приняты меры, тем лучше. В нашей практике были случаи, когда дальнейшее проведение атаки становилось невозможным как раз из-за своевременного обращения сотрудников в службу безопасности.

6. Пройдите обучение по противодействию социальной инженерии

Активно участвуйте в обучающих программах вашей компании и повышайте уровень осведомленности. Как мы уже сказали, фантазия злоумышленников безгранична, а значит и меры защиты должны развиваться и своевременно внедряться в производственный процесс. Обучение и бдительность – ключ к успеху. Если же в вашей компании не проводятся такие мероприятия, может быть, пришло время вам выступить с инициативой?

7. Усовершенствуйте технические меры защиты

Это можно сделать в рамках своих возможностей и обязанностей, а также обратившись за помощью в отдел технического обеспечения и поддержки вашей компании. Не ленитесь менять пароли, у которых истек срок давности, не игнорируйте положения политики ИБ. Не распространяйте в социальных сетях информацию, которая может помочь злоумышленникам провести атаку на вас как на сотрудника компании (старые-добрые фотографии пропусков и бейджей).

8. Своевременно обновляйте ПО и ОС на вашей рабочей станции.

Что делать, если вы подозреваете, что кого-то из ваших коллег зафишили? Или даже вашего непосредственного начальника или человека, занимающего высокий пост в компании? Ответ прежний: не стесняться уточнить, если не лично, то через отдел, обеспечивающий безопасность. Не нужно бояться показаться смешным, поскольку злоумышленники часто используют образ людей, наделенных большими полномочиями, а значит в какой-то момент именно ваша бдительность может спасти ситуацию.

Вывод

Нужно понять и принять, что безопасность компании всегда требует от сотрудников дополнительных усилий. Но как и в случае с болезнью, лучше предупредить неприятности и снизить уровень угрозы, чем разбираться с дорогостоящими последствиями. Будьте бдительны и оставайтесь в безопасности.

P.S. Еще одно направление деятельности социального инженера – физическое проникновение в офис компании. Здесь есть масса интересных нюансов, о которых мы расскажем в отдельной статье.