DDoS-атаки посылают волны в океане Интернета, создаваемые творениями разных размеров - ботнетами. Некоторые из них питаются ближе к поверхности, но существует категория огромных глубоководных чудовищ, которые достаточно редки и одновременно настолько опасны, что их можно увидеть только один раз за долгое время.

В ноябре 2021 мы встретили и успешно нейтрализовали несколько атак исходящих от ботнета, который, похоже, не связан с хорошо известными или детально описанными, как варианты Mirai, Bashlite, Hajime или Brickerbot.

Хотя наши находки и напоминают издалека Mirai, мы полагаем, что данный (описываемый ниже) ботнет основан не только на распространении вредоносного кода под Linux, а на сочетании брутфорса паролей и эксплуатации уже исправленных CVE на непатченных устройствах для увеличения его размера. В любом случае, чтобы подтвердить, как именно устроен этот ботнет, нам был бы необходим образец устройства для анализа кода, что далеко за пределами нашей области знаний и умений.

В этот раз мы не будем давать никакого имени этому ботнету. Признаемся, мы не на 100% уверены, на что именно мы смотрим, каковы точные характеристики и насколько на самом деле велика эта вещь. Но есть некоторые цифры и, где это возможно, мы провели дополнительную разведку чтобы лучше понимать, с чем же мы имеем дело.

Давайте для начала взглянем на собранные нами данные, а выводы сделаем ближе к концу этого поста.

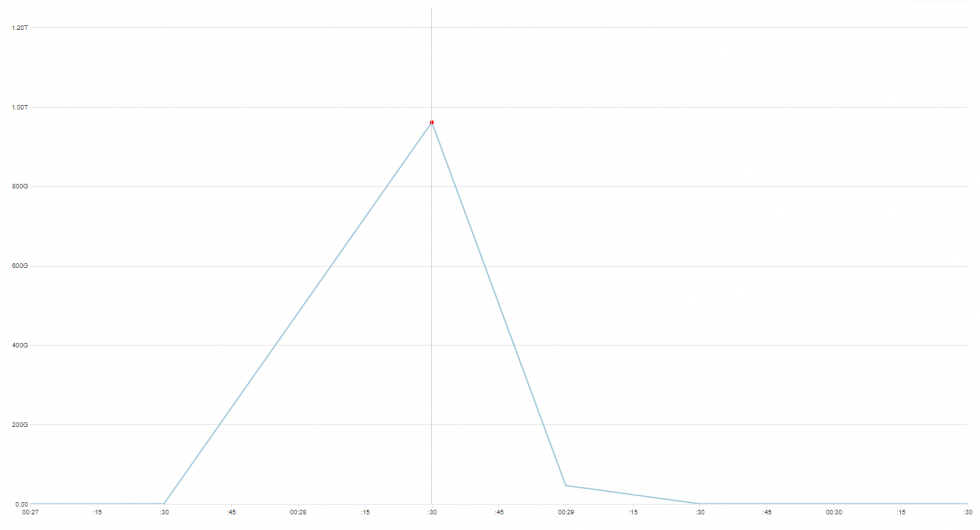

Первая атака: 8 ноября 2021 14 973 устройства с максимальной интенсивностью атаки в 961 Гбит/с и 88 млн пакетов в секунду. Эта двухминутная атака была первой в серии нападений, целившихся в домашнюю страницу qrator.net и ресурсы наших клиентов. Вектор атаки: амплификация DNS + "TCP random flood" (об этом чуть ниже).

Распределение отвечающих устройств из трафика этой атаки подразумевает, что мы рассматриваем ботнет, состоящий в основном из подключенных к Интернету камер видеонаблюдения, и некоторого количества маршрутизаторов, в первую очередь двух моделей роутеров Cisco, на которые приходится примерно 15-25% идентифицированных частей ботнета.

Вторая атака: 12 ноября 2021 Почти 10 000 устройств, первый чистый "TCP random flood".

Третья атака: 13 ноября 17 509 устройств, тот же "TCP random flood".

Четвертая атака - наш клиент Qiwi.com, 13 ноября 2021 Вторая по интенсивности атака с пиковыми значениями в 841,6 Гбит/с и 74 млн пакетов в секунду. Вектор атаки: амплификация DNS + "TCP random flood". "Всего" 8600 устройств.

Пятая и последняя атака: 20 ноября 2021 19 900 устройств.

С 20 ноября атаки прекратились, но мы предполагаем, что злоумышленники просто переключились на более удобные и уязвимые цели, вместо того, чтобы показывать бицепс поставщику средств защиты от DDoS-атак.

В первой и самой серьезной атаке было 14 973 устройства, принимавших участие в атаке с использованием амплификации и доведя значения до довольно высокого уровня. В конце концов, 1 терабит в секунду - это 1 терабит в секунду. Но в последней атаке мы смотрим уже на 19 900 устройств. И это плохие новости, учитывая скорость набора массы данным ботнетом.

Вектор атаки, используемый этим ботнетом, несколько необычен. То, что мы наблюдали, можно назвать "TCP random flood" (то есть флуд случайными данными внутри TCP-соединения), хотя нам не удалось найти ни одного описания или упоминания подобного типа атаки с помощью поиска. Что происходит: атакующие устройства устанавливают TCP-соединение с сервером-жертвой, а затем заполняют канал случайными данными, посылая большие пакеты размером под предел MTU.

По нашему опыту, это не очень распространенный вектор атаки, потому что более высокие значения битовой интенсивности могут быть получены использованием амплификации с большим фактором, а более высокая пакетная интенсивность может быть достигнута за счет уменьшения размера отправляемых пакетов. Этот метод более скрытен, нежели UDP-флуд или атака с использованием наименьших пакетов, принимая во внимание уже установленное TCP-соединение, но случайная полезная нагрузка (payload) вызвала наше любопытство. Технически это DDoS-атака прикладного уровня (L7), но…

Дело в том, что веб-серверы, как например самый популярный NGINX, довольно быстро анализируют часть полезной нагрузки и выдают ошибку HTTP 400, закрывая соединение.

Самая же веская причина, по которой атаки являются очень короткими, заключается в том, что, если взломанные устройства по-прежнему выполняют свою основную функцию, злоумышленник не хочет быть уж слишком заметным и "одалживать" железку на длительные периоды времени, что может вызвать подозрения владельца устройства - вполне возможно, что оно работает несколько "медленнее" при генерации мусорного трафика DDoS-атаки по сравнению с тем, когда оно этого не делает.

Хотя, учитывая тот факт, что амплификация по-прежнему более чем доступна для совершения атак через общедоступный Интернет, что означает огромный сопутствующий ущерб, возможно это еще не конец. Пока что мы наблюдаем что-то постоянное по размеру атакующей сил, но никто не знает, как этот зверь будет развиваться в будущем. Цифры в три раза больше тех, что мы видели здесь, немного дольше - вот вам и рекордное событие.