Мы с племянником решили внести свою лепту в дело противодействия фишингу и подготовили памятку. Распространяется безвозмездно. Вы можете скачать её и, распечатав, повесить у себя в офисе; разместить в посте в социальных сетях, добавить в буклет или книгу.

Вот памятка:

A теперь пояснения, почему фишинг всё ещё актуален, и почему он останется таковым и в будущем.

Фишинг и неизбежность «клика»

В отчёте Verizon за 2013-й год приводятся следующие цифры. Если фишинговое письмо отсылается шести адресатам, вероятность того что хотя бы один из адресатов перейдёт по вредоносной ссылке или откроет вредоносное вложение – составляет 80%. Для 10 адресатов такая вероятность увеличивается до 90%, а для 20 адресатов – практически до 100%.

Отправить сотрудникам крупного предприятия несколько тысяч или даже миллионов фишинговых писем – тривиальная для злодея задача. И даже если система безопасности заблокирует 95% из них, то какие-то из фишинговых писем всё равно достигнут своей потенциальной жертвы. И некоторые из этих потенциальных жертв обязательно реализуют свой потенциал (т.е. перейдут по вредоносной ссылке или откроют вредоносное вложение), – в соответствии с цифрами, приведёнными чуть выше (от Verizon). В результате злодею удастся взломать по крайней мере одно рабочее место, и т.о. подготовить себе плацдарм для осуществления кибератаки.

Прогрессия усложнения кибератак и киберзащиты

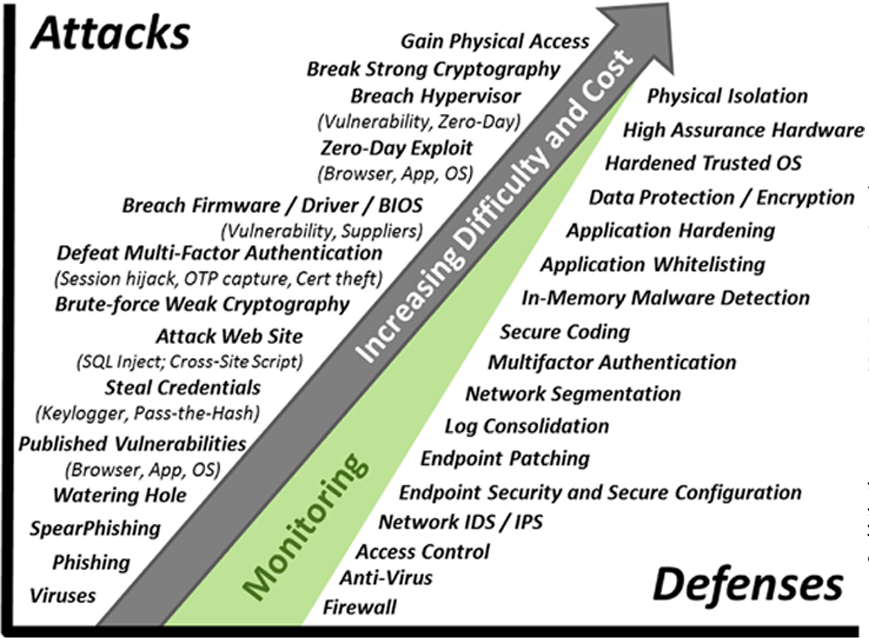

Для каждого средства защиты, у потенциального злодея есть специальная утилита, техника или процедура, – позволяющая преодолевать именно это средство защиты. На рисунке (взят из книги «Enterprise Cybersecurity: How to Build a Successful Cyberdefense Program Against Advanced Threats») показана прогрессия усложнения средств защиты, обеспечивающих кибербезопасность, – и соответствующая им прогрессия усложняющихся приёмов, которыми злодеи пользуются для преодоления этих средств защиты. «Идеальной» и «нерушимой» защиты не существует. Защита должна быть хороша лишь настолько, – чтобы поставить потенциального злодея в ситуацию, когда взлом станет для него неоправданно дорогим.

При этом, важно понимать, что в подавляющем большинстве кибератак злодеи пользуются сравнительно простым арсеналом: адресный фишинг, опубликованные уязвимости, кража логинов и паролей, взлом веб-сайтов. Продвинутый арсенал они задействуют редко. Им нет нужды обременять себя такими продвинутыми вещами как эксплойты нулевого дня, взлом гипервизора, взлом сильной криптографии, получение физического доступа. Потому что более простые приёмы, которые намного проще и дешевле, всё ещё эффективны.

Поэтому при проектировании киберзащиты предприятия, прежде чем инвестировать в передовые средства защиты, – такие как СКЗИ и железо с гарантированной безопасностью, – обязательно убедитесь в надлежащем функционировании базовых средств защиты. Средств защиты от фишинга, прежде всего. Иначе от этих инвестиций не будет толку.

Скачать памятку по разновидностям фишинга можно вот тут.