Демонстрация силы неизвестного противника

Поворот к зданию АНБ. Фото Gary Cameron/Reuters

13 августа 2016 года неизвестные выложили в открытый доступ исходный код и эксплоиты The Equation Group и пообещали опубликовать другую информацию, полученную со взломанного сервера. Важность этого события сложно переоценить.

Начнём с того, что The Equation Group связана с АНБ и, предположительно, участвовала в проведении технически сложных кибератак, таких как заражение компьютеров, управляющих центрифугами по обогащению урана в Иране. В 2010 году вредоносная программа Stuxnet, которая использовала 0day-уязвимости в Windows, вывела из строя от 1000 до 5000 центрифуг Siemens за счёт изменения скорости их вращения. В результате, американо-израильская операция «Олимпийские игры» серьёзно затормозила ядерную программу Ирана и якобы предотвратила авиаудар Израиля по иранским ядерным объектам.

Используемая вредоносная программа, получившая впоследствии название Stuxnet, в июне 2010 года была обнаружена антивирусными специалистами из Беларуси, которые понятия не имели, что это такое. Дело в том, что по ошибке американских или израильских программистов вирус продолжил распространяться за пределами зоны поражения и начал выводить из строя промышленные объекты Siemens в других странах. Ответственность за это никто не понёс.

Кроме Stuxnet, компании The Equation Group приписывают авторство нескольких других сложнейших экземпляров наступательного кибероружия и шпионских программ, которые использовались для шпионажа в правительственных органах иностранных государств и коммерческих компаниях. Это известнейшие в узких кругах специалистов инструменты Duqu и Flame. Как и Stuxnet, эти инструменты подвергли тщательному анализу в хакерском подразделении Global Research & Analysis Team (GReAT) «Лаборатории Касперского» — пожалуй, лучшем в мире подразделении по анализу зарубежного наступательного кибероружия. Российские специалисты пришли к мнению и нашли доказательства, что у этих программ есть общие модули модули и фрагменты кода, то есть разработкой занимался один или несколько близких друг к другу авторских коллективов.

Предположения о том, что за кибератаками стоят США, высказывались неоднократно. И вот теперь хакерская группа Shadow Brokers грозит предоставить прямые доказательства этого.

Неизвестные, которые называют себя хакерской группой Shadow Brokers, выложили несколько эксплоитов и организовали страннейший аукцион, на котором проигравшие ставки не возвращаются участникам. Победителю аукциона пообещали открыть всю информацию, похищенную с серверов The Equation Group.

Всё это выглядело бы довольно подозрительно и неправдоподобно, если бы не несколько обстоятельств.

Во-первых, опубликованы реально действующие эксплоиты — они упомянуты в каталоге шпионских инструментов АНБ, который опубликован Эдвардом Сноуденом в 2013 году. Но сами эти файлы Сноуден никогда не публиковал, это новая информация.

Как показали первые результаты тестирования, опубликованные эксплоиты реально работают.

Сам Эдвард Сноуден вчера прокомментировал эту утечку десятком твитов. Он дал понять, что взлом The Equation Group действительно имел место (то есть верит в правдивость Shadow Brokers). При этом Сноуден опубликовал несколько деталей о том, как работают шпионские программы АНБ, а также кибероружие, которое создаётся в других странах. Он рассказал, что направленные атаки направлены на конкретные цели и остаются необнаруженными в течение нескольких лет. Информация собирается через серверы C2, которые на практике называют Counter Computer Network Exploitation или CCNE, или через прокси ORB (proxy hops). Страны пытаются обнаружить CCNE своих противников и исследовать их инструменты. Естественно, в таких случаях важно не выдать факт, что оружие противника обнаружено, чтобы он продолжил им пользоваться, так что нельзя удалять зловреды с уже заражённых систем.

Эдвард Сноуден говорит, что АНБ не уникально в этом отношении. Абсолютно тем же занимается разведка других стран.

Зная, что противник ищет и исследует CCNE, хакерскому подразделению АНБ, которое известно как TAO (Office of Tailored Access Operations), велено не оставлять бинарники своих программ на серверах CCNE, но «люди ленивы», и иногда проколы случаются, говорит Сноуден.

Судя по всему, сейчас произошло именно это. Эдвард Сноуден говорит, что серверы CCNE АНБ и раньше взламывали, но сейчас впервые состоялась публичная демонстрация. Зачем противник провёл такую демонстрацию? Никто не знает. Но Эдвард Сноуден подозревает, что у этого действия Shadow Brokers скорее дипломатическое объяснение, связанное с эскалацией конфликта вокруг недавнего взлома Демократического национального комитета США, после которого на Wikileaks опубликовали 20 000 частных электронных писем американских политиков, которые вскрывают неприглядную изнанку внутренних политических игр.

«Косвенные доказательства и здравый смысл указывают на причастность России, — пишет Эдвард Сноуден. — И вот почему это важно: данная утечка, вероятно, является предупреждением, что кто-то может доказать виновность США за любую атаку, проведённую с этого конкретного CCNE сервера».

9) This leak is likely a warning that someone can prove US responsibility for any attacks that originated from this malware server.

— Edward Snowden (@Snowden) 16 августа 2016 г.

«Это может иметь серьёзные последствия для внешней политики. Особенно если какая-то из этих операций была направлена против союзников США. Особенно, если это было связано с выборами».

Таким образом, по мнению Сноудена, действия Shadow Brokers — это некий упреждающий удар, чтобы повлиять на действия противника, который сейчас размышляет, как реагировать на взлом Демократического национального комитета США. В частности, кто-��о предупреждает американцев о том, что эскалация конфликта будет здесь неуместна, потому что все козыри у него.

Сноуден добавил, что скудные доступные данные указывают на то, что неизвестный хакер действительно получил доступ к этому серверу АНБ, но потерял доступ в июне 2013 года. Вероятно, АНБ просто перестало им пользоваться в тот момент.

Отдельные эксперты тоже склоняются к мнению, что взлом The Equation Group — не фейк. Об этом говорят независимый торговец эксплоитами и 0day-уязвимостями The Grugq, независимый специалист по безопасности Клаудио Гварниери (Claudio Guarnieri), который давно занимается анализом хакерских операций, проводимых западными разведслужбами. С ним согласен Дмитрий Альперович (Dmitri Alperovitch) из CrowdStrike. Он считает, что хакеры «сидели на этой информации годами, ожидая наиболее удачного момента для публикации».

«Определённо, всё выглядит реальным, — сказал Брюс Шнайер, один из известных специалистов в области информационной безопасности. — Вопрос в том, почему кто-то украл это в 2013 году и опубликовал на этой неделе?»

Анализ опубликованных исходных кодов вчера опубликовали специалисты подразделения GReAT «Лаборатории Касперского». Они сравнили опубликованные файлы с ранее известными образцами вредоносных программ, принадлежащих The Equation Group, — и обнаружили сильное сходство между ними. В частности, The Equation Group использует специфическую реализацию шифра RC5/RC6, где библиотека шифрования выполняет операцию вычитания с константой 0x61C88647, тогда как в традиционном повсеместно используемом коде RC5/RC6 используется другая константа 0x9E3779B9, то есть -0x61C88647. Поскольку сложение выполняется быстрее вычитания на некотором оборудовании, то эффективнее хранить константу в отрицательном значении, чтобы добавлять её, а не вычитать.

Сравнение нашло сотни фрагментов похожего кода между старыми образцами и файлами, опубликованными Shadow Brokers.

Если Сноуден прав и действия Shadow Brokers имеют скорее «дипломатический» характер, то объявленный «аукцион» со странными условиями — просто бутафория. Он нужен только ради пиара, чтобы историю подхватили в СМИ и растиражировали как можно шире. Все упоминания «аукциона» они дублируют в своём твиттере. Напомним, Shadow Brokers пообещали выдать информацию победителю аукциона, который заплатит нереальную сумму в 1 миллион (!) биткоинов, то есть более полумиллиарда долларов. На данный момент на их кошелёк поступило 15 ставок на общую сумму 1,629 BTC. Максимальная ставка составляет 1,5 BTC.

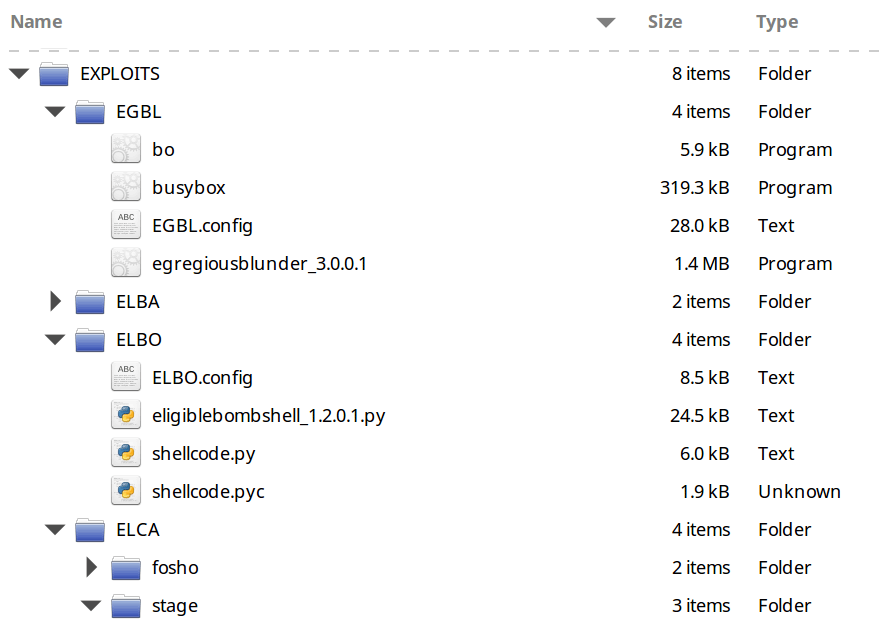

Репозиторий с эксплоитами The Equation Group удалили с Github. Причина не в том, что там опубликован код вредоносного ПО, ведь государственным эксплоиты той же The Hacking Team давно лежат на Github и не вызывают нареканий. Github называет причиной попытку получить прибыль на продаже украденного кода, что противоречит условиям пользовательского соглашения Github. Файлы удалены также с медиа-сервиса Tumblr. Тем не менее, эксплоиты по-прежнему доступны из нескольких других источников:

» magnet:?xt=urn:btih:40a5f1514514fb67943f137f7fde0a7b5e991f76&tr=http://diftracker.i2p/announce.php

» http://dfiles.ru/files/9z6hk3gp9

» https://mega.nz/#!zEAU1AQL!oWJ63n-D6lCuCQ4AY0Cv_405hX8kn7MEsa1iLH5UjKU

» http://95.183.9.51/

Free Files (Proof): eqgrp-free-file.tar.xz.gpg

sha256sum = b5961eee7cb3eca209b92436ed7bdd74e025bf615b90c408829156d128c7a169

gpg --decrypt --output eqgrp-free-file.tar.xz eqgrp-free-file.tar.xz.gpg

Пароль на архив:

theequationgroupWikiLeaks пообещал выложить файлы у себя в ближайшее время.

Пресс-служба АНБ воздержалась от комментариев.