Обеспечение безопасности веб-трафика с помощью потокового антивируса Kaspersky и песочницы KATA

Решение Kaspersky Web Traffic Security обеспечивает многоуровневую защиту от новейших интернет-угроз и автоматическое реагирование. Может быть интегрировано со шлюзами безопасности, такими как UserGate или Континент,для прозрачного сканирования трафика организации и управления доступом к веб-ресурсам. Интеграция позволяет повысить эффективность работы встроенных в шлюзы антивирусных механизмов.

KWTS также может быть интегрирован с Kaspersky Anti Targeted Attack Platform (KATA). Kaspersky Anti Targeted Attack Platform – решение, предназначенное для защиты IT-инфраструктуры организации и своевременного обнаружения таких угроз, как, например, атаки "нулевого дня", целевые атаки и сложные целевые атаки advanced persistent threats. Про платформу KATA есть вебинар, где мы на примере рассказываем про преимущество интеграции KWTS и KATA. Рекомендуем к просмотру: Применение Kaspersky KATA & KEDR в контексте актуальных угроз

Благодаря интеграции KWTS с KATA наибольшая эффективность проверки достигается с помощью песочницы KATA Sandbox, в которой файлы запускаются в виртуальной среде на различных операционных системах и анализируется поведение объектов для выявления вредоносной активности, признаков целевых атак на IT-инфраструктуру организации. На основании проверки песочницей KATA, KWTS может блокировать скачивание вредоносного объекта.

В данной статье мы рассмотрим первый этап – интеграцию KWTS c отечественными NGFW Континент 4 и UserGate 6. Интеграцию KWTS с KATA мы рассмотрим в одной из будущих статей.

Схема тестового сегмента

MS AD – WinServ 2022User1 – Windows 10 Pro 22H2User2 – Windows 10 Pro 22H2Континент 4.1.5 – 4.1.5-2475UserGate – 6.1.9.11814R

Настройка интеграции на Континент 4

На Континенте 4 были выполнены предварительные настройки. Более подробно о базовой настройке Континент 4 вы можете почитать на нашем учебном курсе – Континент 4 Getting Started

Для интеграции KWTS с Континент 4 NGFW возможно использовать функционал ICAP-клиента. Данный функционал стал нововведением в версии Континент 4.1.5.

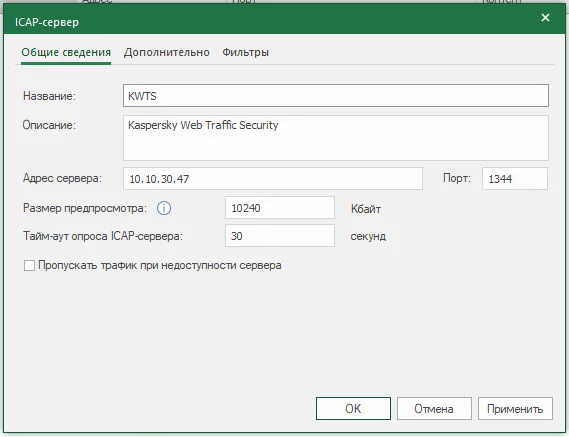

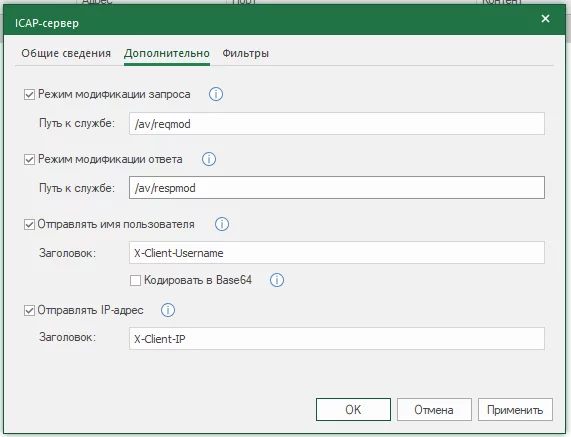

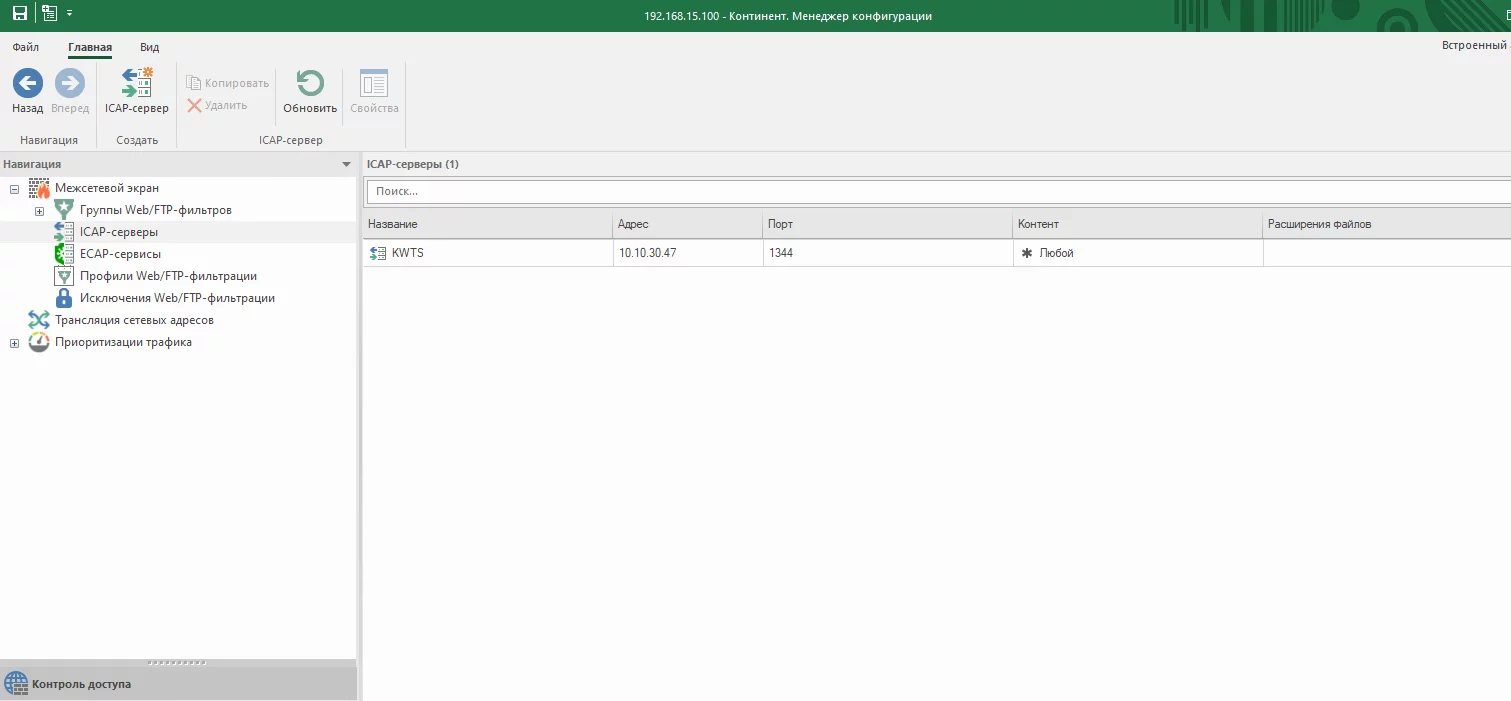

Для настройки ICAP-сервера необходимо перейти в раздел “Контроль доступа - Межсетевой экран - Группы Web/FTP - ICAP-серверы” и создать новый ICAP-сервер с необходимыми параметрами

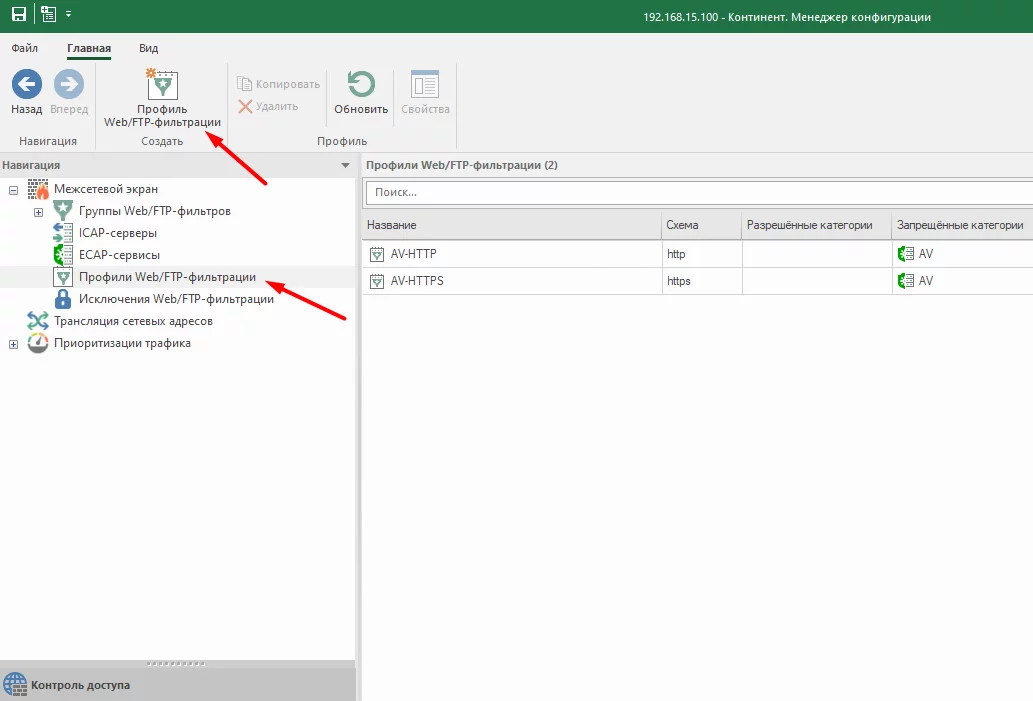

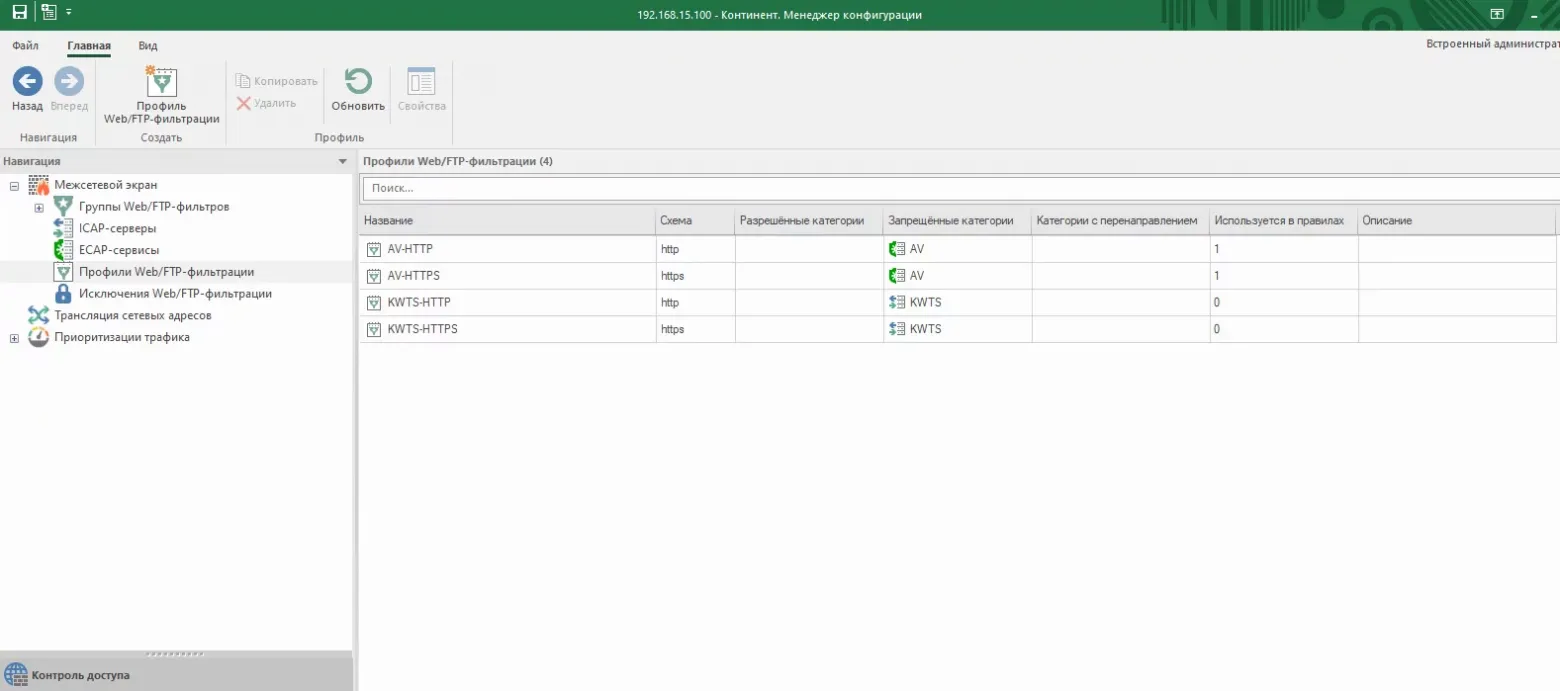

Далее необходимо создать два профиля Web/FTP-фильтрации – для HTTP и HTTPS трафика:

После создания профилей Web/FTP-фильтрации необходимо создать два правила для ICAP на Межсетевом экране.

Для HTTP:

1. Название – произвольное.

2. Отправитель – пользователи и устройства, трафик которых будет фильтроваться при помощи KWTS.

3. Получатель – любой.

4. Сервис – HTTP.

5. Приложение – любое.

6. Действие – фильтровать.

7. Профиль – ранее созданный профиль для KWTS по схеме HTTP.

8. СОВ, Временной интервал, Лог – произвольно.

Для HTTPS:

1. Название – произвольное.

2. Отправитель – пользователи и устройства, трафик которых будет фильтроваться при помощи KWTS.

3. Получатель – любой.

4. Сервис – HTTPS.

5. Приложение – любое.

6. Действие – фильтровать.

7. Профиль – ранее созданный профиль для KWTS по схеме HTTPS.

8. СОВ, Временной интервал, Лог – произвольно.

Настройка интеграции на UserGate 6

На UserGate 6 были выполнены предварительные настройки. Более подробно о базовой настройке UserGate 6 вы можете прочитать в нашем учебном курсе – UserGate Getting Started

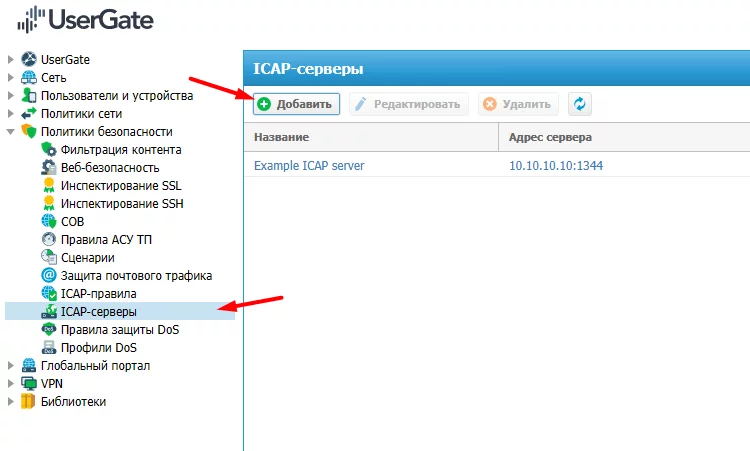

Для интеграции KWTS с UserGate 6.1.9 возможно использовать функционал ICAP-клиента. Для этого необходимо создать на UserGate ICAP-сервер и ICAP-правило. Создадим новый ICAP-сервер с необходимыми параметрами:

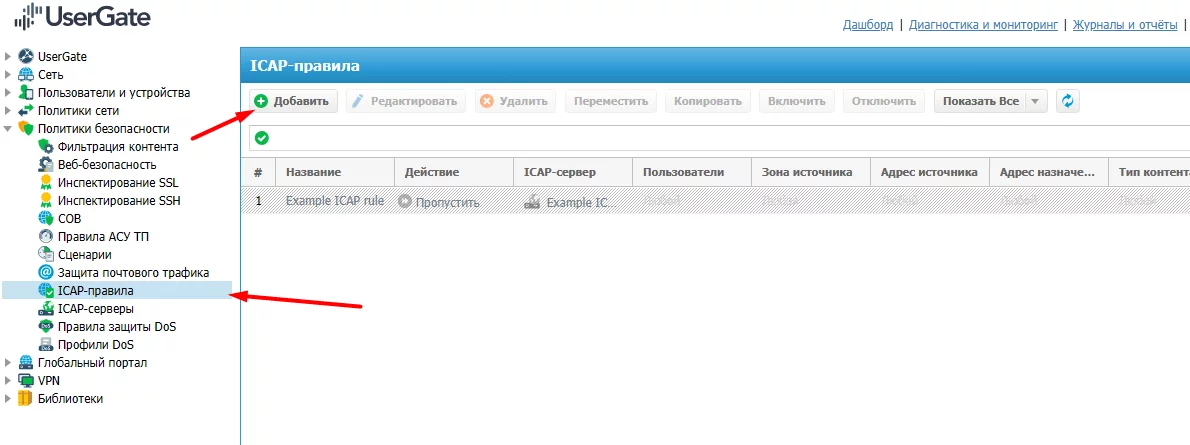

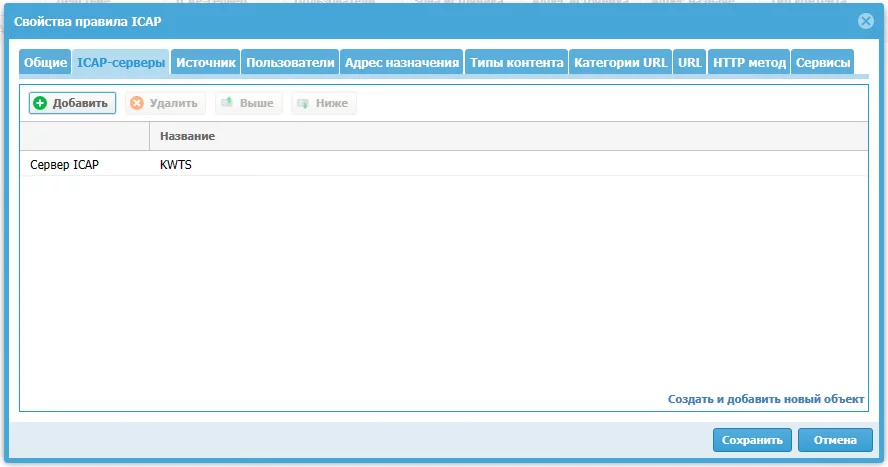

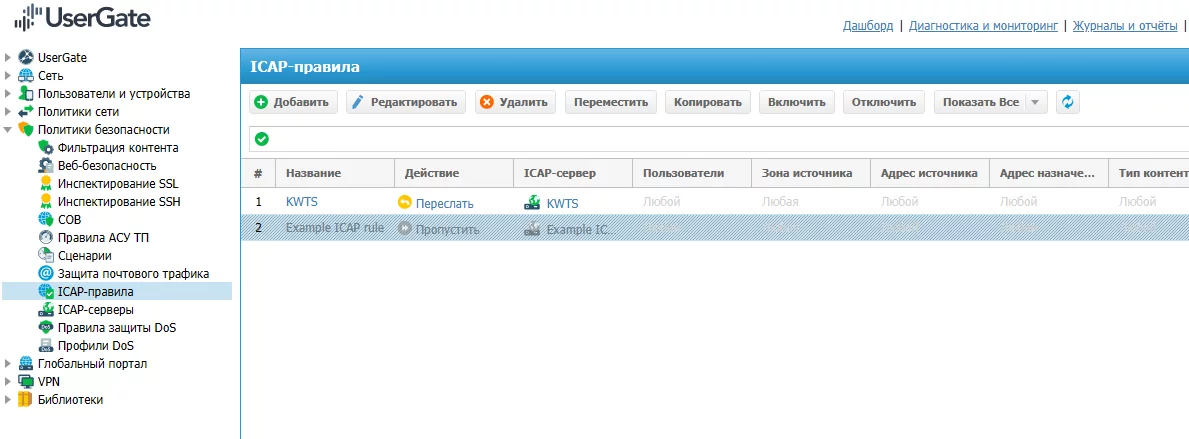

Далее создадим ICAP-правило с параметрами:1. Включено – да.2. Название – произвольное.3. Действие – переслать.4. Вставить – вниз списка.5. ICAP-сервер – ранее созданный.6. Остальное – произвольно (в соответствии с потребностями).

После добавления правила можно проверить в разделе ICAP-сервера сервер KWTS.

После создания правила начинается опрос KWTS на предмет доступности. Если доступ до сервера имеется, загорается зеленый индикатор:

Настройка Kaspersky Web Traffic Security

Kaspersky Web Traffic Security (KWTS) проверяет входящий и исходящий трафик, проходящий через интернет-шлюз, а также позволяет контролировать доступ ваших сотрудников к интернет-ресурсам. Это первый эшелон защиты, который обнаруживает угрозы (включая вредоносное ПО, шифровальщиков и фишинговые ссылки) и блокирует их до того, как они смогут заразить конечные узлы сети. Это позволяет минимизировать риски, связанные с неосмотрительным использованием веб-ресурсов и несанкционированной передачей конфиденциальных данных.

В рамках данной статьи мы опустим первоначальную настройку KWTS и перейдем к подготовке шлюза к интеграции. Наша цель в интеграции обеспечить проверку трафика с использованием KWTS прозрачно для конечного пользователя и её мы можем достичь, используя функционал ICAP-сервера. В таком случае NGFW будет выполнять роль ICAP клиента. В веб-интерфейсе KWTS перейдем в меню Параметры – Общие – ICAP сервер:

Мы видим, что по умолчанию ICAP сервер слушает на адресе 127.0.0.1, то есть на внутреннем адресе самого KWTS и клиенты не смогут подключиться к серверу. Для того, чтобы разрешить обрабатывать трафик сторонних ICAP клиентов, выберем из выпадающего меню 0.0.0.0 и нажмем Сохранить. Остальные поля можно пока оставить по умолчанию. На этом подготовка к интеграции окончена, технически KWTS готов принимать подключения.

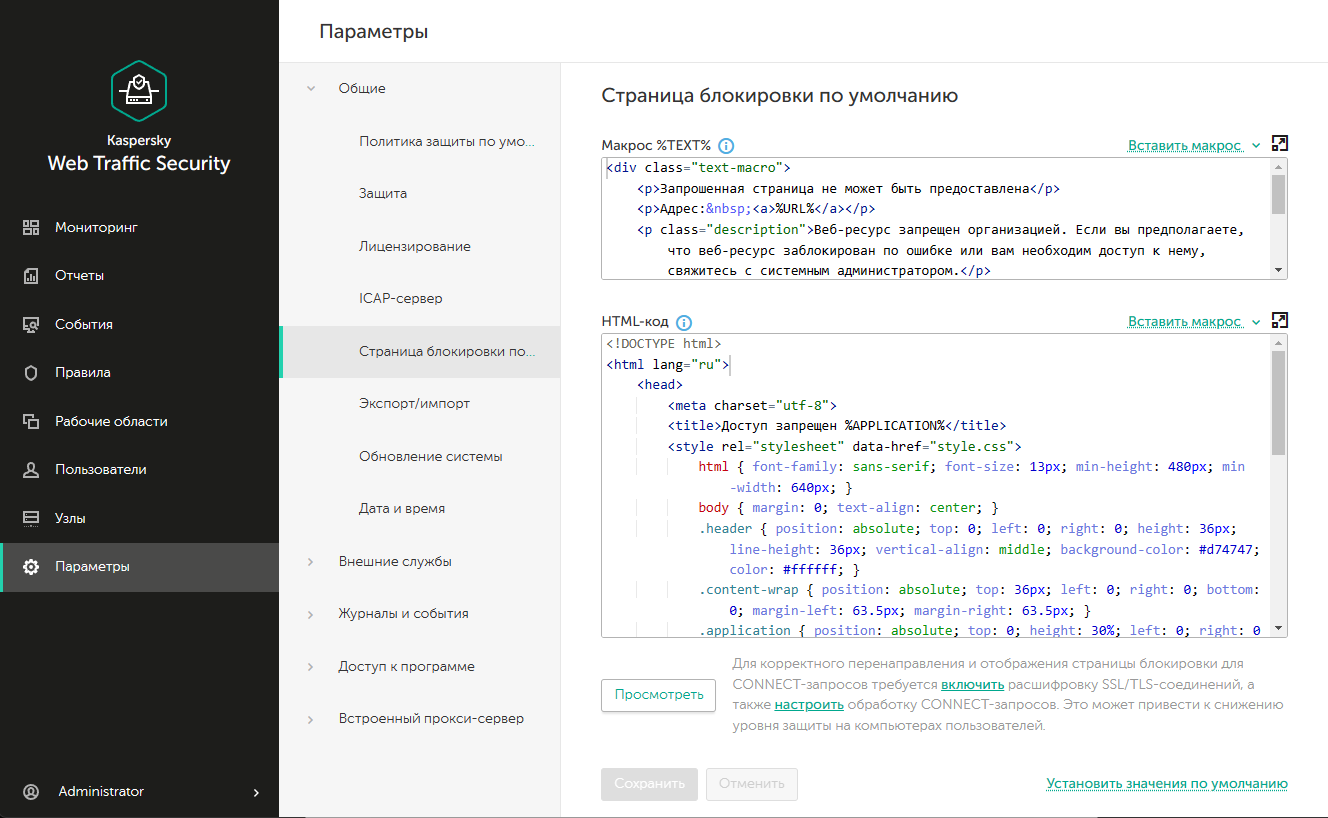

Можно немного преобразить нашу страницу блокировки, она предоставляется пользователю, если KWTS найдет вредоносное ПО или ссылку и заблокирует доступ. В том же меню Параметры – Общие – Страница блокировки по умолчанию в формате HTML настройте сообщение пользователям и нажмите Сохранить. Предварительно можно просмотреть как будет выглядеть ваша страница. В данном случае мы просто перевели страницу на русский язык:

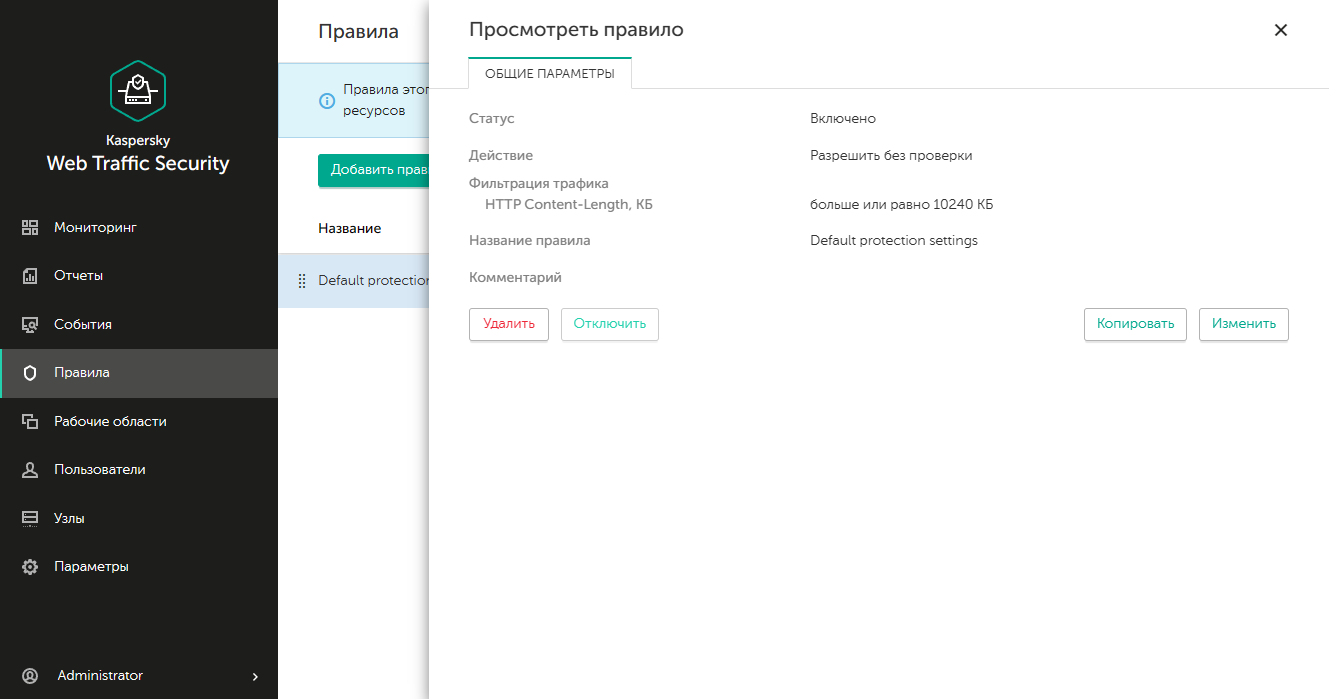

Перейдем к правилам. По умолчанию в системе присутствует только одно правило обхода «Default protection settings»:

Данное правило отключает проверку для файлов, размер которых равен или превышает 10Мб. Вы можете его изменить, выключить или оставить как есть, исходя из ваших потребностей. Данное правило также помогает облегчить нагрузку на KWTS при необходимости. В нашей тестовой среде мы пока что его выключим.

Теперь перейдем к тестированию.

Тестирование интеграции

В рамках тестирования мы рассмотрим две ситуации:• Пользователь пытается получить доступ к веб-ресурсу, который попадает в категорию, заблокированную администратором на KWTS;• Пользователь пытается скачать вредоносный файл с веб-ресурса.

Блокировка доступа к веб-ресурсу

Создадим правило доступа, в котором укажем, что хотим заблокировать социальные сети всем пользователям. Переходим во вкладку «Доступ» и нажимаем «Добавить правило».

Укажем действие – заблокировать, фильтрация трафика по категории «Общение в сети». Название – «Socials Block». Нажимаем кнопку «Добавить». При создании правила можно также указать IP адреса, названия браузеров, имена пользователей, а в случае интеграции с LDAP указать группы или имена пользователей с контроллера домена и применять правила точечно.

По умолчанию создаваемые правила выключены и их необходимо включить. Правила применяются сразу.

Перейдем к рабочей станции, которая находится за NGFW, где настроена интеграция с KWTS, и попробуем открыть одну из социальных сетей:

Как мы можем убедиться, страница социальной сети не загружается, а вместо нее появляется страница блокировки, которая настроена на KWTS.

Блокировка скачивания вредоносного файла

После установки KWTS в разделе «Правила» нет правил для защиты от вредоносного трафика, но это не значит, что защита не работает. Если перейти в раздел Параметры – Общие – Политика защиты по умолчанию, то мы увидим базовые правила защиты. Вы можете при необходимости их отключить или переопределить с помощью правил.

Перейдем к рабочей станции, которая находится за NGFW, где настроена интеграция с KWTS, и попробуем скачать файл с сайта eicar.org, где располагаются тестовые вредоносные файлы, чтобы проверить работу механизма антивирусной защиты.

Как мы видим, KWTS успешно заблокировал скачивание файла и показал страницу блокировки.

Журнал событий KWTS

Посмотрим, как событие блокировки выглядит со стороны администратора. Настроим фильтр только на события с действием «Заблокировать» и по имени пользователя, чтобы сразу получить требуемый список.

Помимо прочих мы видим события, связанные с доступом к vk.com и к файлу eicar. В таблице сразу видно в какое время произошло событие, с каким пользователем и с какого IP, а также видим результат проверки.

Так выглядят подробности события блокировки vk.com:

Можно увидеть по какому правилу произведена блокировка, к какому URL, информация о браузере, на каком узле KWTS была обработка события и как долго производилась.

Перейдем к событию блокировки файла.

Здесь мы можем увидеть свойства, характерные для файла, такие как его имя, размер и к какому типу относится вредоносный объект.

Таким образом Kaspersky Web Traffic Security может повысить безопасность работы в сети ваших пользователей без необходимости развертывания и настройки отдельных прокси серверов.

В статье мы рассмотрели лишь типовой сценарий интеграции, в вашей инфраструктуре возможны другие конфигурации.

Вы можете ознакомиться с нашими статьями по настройке продукта для защиты почты Kaspersky Secure Mail Gateway от Лаборатории Касперского:

Kaspersky Secure Mail Gateway 2.0

KSMG 2.0. Интеграция с Kaspersky Anti Targeted Attack Platform (KATA)

А также посмотреть вебинар по KSMG:

Защита почты с Kaspersky Email Security

Авторы: Илья Папазов и Антон Кобяков, инженеры TS Solution

Все знаковые новости мира кибербеза, практические кейсы внедрения и настройки решений, а также приглашения на полезные обучения уже ждут вас на наших каналах: