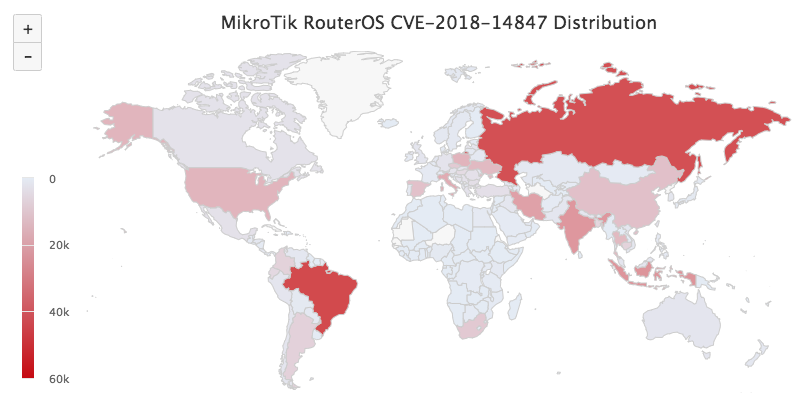

На Хабре подробно рассказывали про уязвимость CVE-2018-14847, которой подвержены около 370 тыс. маршрутизаторов MikroTik по всему миру (в том числе 40 тыс. в России). Если вкратце, уязвимость в MikroTik RouterOS позволяет без особой авторизации прочитать удалённо любой файл с роутера, включая плохо защищённые пароли доступа.

Хотя патч выпустили очень оперативно в апреле, многие владельцы маршрутизаторов не следят за обновлениями. В результате их устройства остаются уязвимыми и входят в IoT-ботнеты, которыми пользуются злоумышленники. За последние несколько месяцев зарегистрировано несколько случаев, когда через уязвимые маршрутизаторы MikroTik устанавливали скрипты Coinhive для майнинга в браузере и настраивали редирект DNS на вредоносные сайты. Ситуация усугубилась 5 октября, когда вышел новый эксплоит By The Way для CVE-2018-14847.

Но не все хакеры готовы пользоваться беспечностью пользователей и зарабатывать на этом. Некоторые пытаются помочь. На днях популярное западное издание ZDNet рассказало о «таинственном русскоязычном хакере», который «взламывает маршрутизаторы и без разрешения пользователей патчит их». На самом деле речь идёт о хабраюзере LMonoceros, которого теперь можно считать знаменитостью.

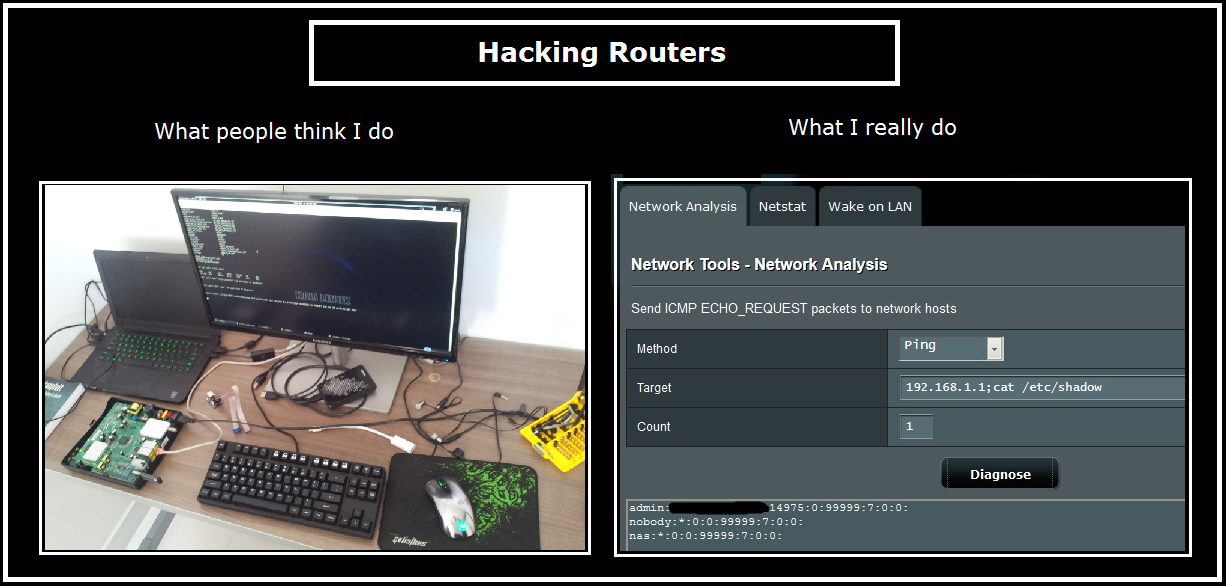

В своей прошлой статье Алексей говорил, что получает доступ к маршрутизаторам и вносит изменения в их настройки, чтобы предотвратить дальнейшее злоупотребление.

Алексей работает серверным администратором. Технически, его благородная деятельность подпадает под несколько статей уголовного кодекса, так что благоразумно бы сохранять анонимность. Но судя он к этому не слишком стремится: как пишет ZDNet, специалист «хвастался своим хобби на российской блог-платформе». Несложно догадаться, что речь идёт о статье «Для чего хакерам Микротик и как я спрятал 100 тыс. RouterOS от ботнета», которую LMonoceros опубликовал на Хабре 27 сентября 2018 года.

Карта распределения уязвимых устройств по состоянию на сентябрь 2018 года, Иллюстрация: «Лаборатория Касперского»

Алексей говорит, что к настоящему времени пропатчил уже 100 тыс. уязвимых маршрутизаторов. «Я добавлял правила файрвола, которые закрывали доступ к роутеру не из локальной сети, — писал он. — В комментариях писал информацию об уязвимости и оставлял адрес телеграм-канала @router_os, где можно задавать вопросы». Инструкция по настройке файрвола тоже ранее публиковалась на Хабре.

Судя по всему, эта правка конфигов, на которую жаловался админ, сделана другим доброжелателем. Он не пишет адрес телеграм-канала, зато указывает номер кошелька

Отметим, что на сегодняшний день (15 октября 2018 года) на канале RouterOs Security уже 1080 участников. Там ежедневно обсуждают ситуацию с уязвимостями «микротиков».

MikroTik — один из самых популярных брендов маршрутизаторов на сегодняшний день. По всему миру работает более двух миллионов маршрутизаторов MikroTik. По мнению некоторых исследователей, сейчас более 420 тыс. из них вовлечены в IoT-ботнеты и участвуют в майнинге.

Несмотря на настройку параметров файрвола для более чем 100 000 пользователей, Алексей говорит, что только 50 человек обратились через Telegram. Некоторые сказали «спасибо», но большинство были возмущены.

Технически незаконная деятельность Алексея достойна уважения, но он не первый, кто поступает настолько же благородно, напоминает ZDNet. Например, в 2014 году некий хакер получил доступ к тысячам маршрутизаторов ASUS и разместил текстовые предупреждения на компьютерах с общими папками, которые находились за этими маршрутизаторами, предупреждая пользователей о необходимости закрыть уязвимость.

В конце 2015 года хакерская группа White Team выпустила «зловред» Linux.Wifatch, который закрывал дыры в безопасности различных маршрутизаторов на базе Linux. В какой-то момент ботнет White Team стал настолько большим, что начал сражался с ботнетом печально известной группы Lizard Squad за титул крупнейшего ботнета в интернете.

Наконец, совсем недавно в 2018 году неизвестный хакер переименовал десятки тысяч маршрутизаторов MikroTik и Ubiquiti, чтобы привлечь внимание владельцев к обновлению своих устройств. Устройства получили названия вроде «HACKED FTP server», «HACKED-ROUTER-HELP-SOS-WAS-MFWORM-INFECTED» и «HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD».

Несмотря на усилия благородных хакеров, ситуация с безопасностью IoT-устройств остаётся плачевной. Но приятно осознать, что благодаря своей полезной активности российский специалист LMonoceros теперь действительно стал знаменитым.