Ни для кого не секрет, что 2017 год выдался весьма “жарким” для всех специалистов по информационной безопасности. WannaCry, Petya, NotPetya, утечки данных и многое другое. На рынке ИБ сейчас небывалый ажиотаж и многие компании в ускоренном порядке ищут средства защиты. При этом многие забывают про самое главное — человеческий фактор.

Согласно отчетам компании Gartner за 2016 год, 95% всех успешных атак можно было предотвратить при грамотной настройке существующих средств защиты. Т.е. компании уже обладали всеми средствами для отражения атак, однако серьезно пострадали из-за невнимательности или халатности сотрудников. В данном случае компания теряет деньги дважды:

- В результате атаки;

- Выброшены деньги на средства защиты, которые не используются даже на 50%.

Если вспомнить тот же WannaCry, то жертвами данного шифровальщика стали компании, которые вовремя не обновили операционные системы и не закрыли “лишние” порты на межсетевых экранах. На самом деле здесь много и других факторов, такие как отсутствие централизованного управления, системы централизованного мониторинга, сбора и корреляции событий (т.е. SIEM, который тоже нужно “правильно” настроить). Подобных примеров можно привести очень много. Взять то же сетевое оборудование. По работе мне часто приходилось участвовать в очень крупных проектах, где ставилась задача по защите сети в 5-10 тысяч пользователей. Закупалось огромное количество дорого оборудования — межсетевые экраны, системы предотвращения вторжений, прокси-сервера и т.д. Бюджет проектов исчислялся десятками миллионов рублей. Представьте мое удивление, когда после внедрения таких “дорогущих” проектов обнаруживалось, что на обычном сетевом оборудовании использовались пароли вроде “admin” или “1234” (и эти пароли не менялись годами, даже после смены системных администраторов). Для подключения к коммутаторам использовался незащищенный протокол “Telnet”. В офисах стояли хабы, которые принесли сами пользователи, “потому что им так удобнее”. В корпоративную сеть подключались личные ноутбуки сотрудников. В ИТ инфраструктуре была полная анархия. Т.е. несмотря на потраченные миллионы, такую сеть мог бы “положить” даже школьник в течении 5 минут.

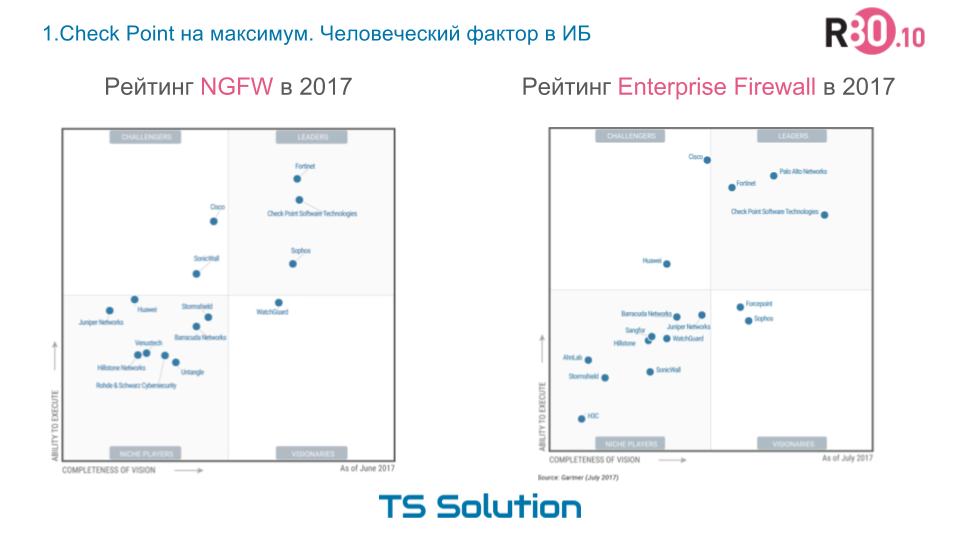

Что уж говорить о настройке таких “сложных” средств защиты как межсетевые экраны следующего поколения (NGFW) или UTM-устройства. И не важно на сколько дорогой фаервол вы купили и какое место он занимает в ежегодном рейтинге того же Gartner.

Нужна грамотная настройка и администрирование! Довольно часто можно встретить жесткую критику того или иного решения со стороны администраторов. Однако, при проверке конфигурации понимаешь, что кроме списка доступа “permit ip any any” ничего больше и не настраивалось. Результат в таком случае закономерен. Cisco, Fortinet, Check Point, Palo Alto, без разницы. Без правильной настройки это деньги на ветер (и зачастую весьма большие деньги). Кроме того, нужно понимать, что информационная безопасность это непрерывный процесс, а не результат. Выполнив настройку один раз, вам обязательно придется вернуться к ее актуализации через какое-то время.

В связи со всем выше описанным, мы анонсируем новый мини-курс по настройке Check Point, в котором мы постараемся показать, как “выжать” из него максимум защиты. Да, наличие Check Point-а не гарантирует хорошую защиту без адекватной настройки, собственно как и для любых других решений. Это всего лишь инструмент, которым нужно правильно пользоваться. Ранее мы уже публиковали статью по лучшим практикам в части настройки блейда Firewall, теперь же мы сосредоточимся на таких блейдах как Anti-Virus, IPS, Threat Emulation, Application Control, Content Awareness и т.д. Также мы обязательно рассмотрим блейд Compliance, который призван минимизировать ошибки и опасности в конфигурации Check Point-а (т.е. уменьшить влияние человеческого фактора).

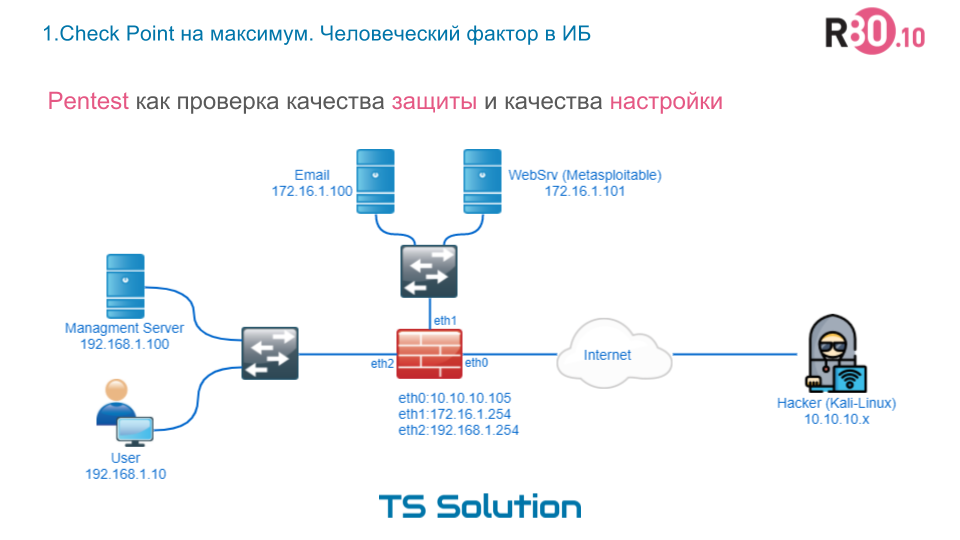

При этом мы не будем ограничиваться лишь теоретическими данными и опробуем все на практике. Все настройки мы осуществим в новейшей версии Check Point — R80.10. Уроки будут в формате “Оружие — Защита”. В целом, наш макет будет выглядеть следующим образом:

Для тестов мы будем использовать дистрибутив Kali Linux (Hacker PC), генерируя вирусы различных видов и пытаясь “протащить” их через Check Point различными способами (доставка почтой или через браузер). Мы рассмотрим способы обхода антивирусов и систем предотвращения вторжений с помощью различных механизмов обфускации кода. Т.е. по сути мы будем заниматься чем-то вроде pentest-а, что в принципе и является лучшим методом проверки качества защиты и качества настройки.

Как вы понимаете, в рамках одного мини-курса невозможно объять необъятное, поэтому мы рассмотрим защиту от атак только на примере Check Point (возможно в будущем затронем и других вендоров). Однако, даже если вы не используете Check Point, то с помощью данных уроков, в последствии вы сможете самостоятельно протестировать эффективность своих текущих средств защиты. Мы сформируем некий чек-лист обязательных проверок. В крайнем же случае (если вам лень) воспользуйтесь хотя бы базовыми проверками, которые мы публиковали ранее.

На этом наше введение заканчивается. Надеюсь что данный курс вас действительно заинтересовал, а в следующем уроке мы поговорим о https инспекции.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Используете ли вы Pentest для проверки защищенности своей сети?

23.33%Да, самостоятельно14

8.33%Да, с помощью компаний предоставляющих услуги Pentest-а5

51.67%Нет, но хотелось бы31

16.67%Нет и не планирую10

Проголосовали 60 пользователей. Воздержались 19 пользователей.