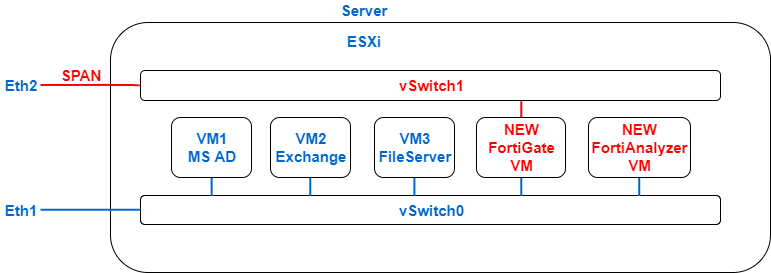

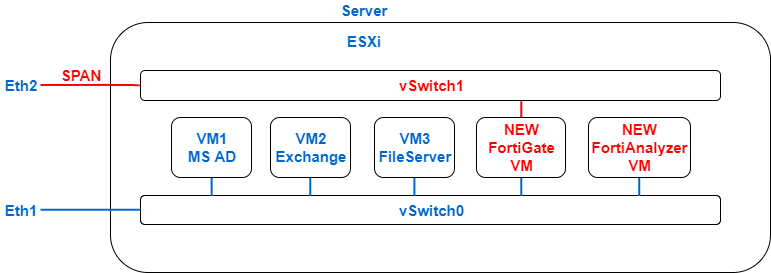

В предыдущей статье мы затронули тему аудита безопасности сети с помощью Fortinet (часть 1). Мы обсудили основные возможности и рассмотрели пример отчета. Теперь же мы рассмотрим непосредственно установку и настройку. Мы условились, что для аудита будем использовать виртуальные решения FortiGate VM и FortiAnalyzer. Т.е. для начала вам необходимо запросить эти образы и демо-лицензии. К сожалению не можем предоставить прямую ссылку на образы (лицензионные ограничения). Схема внедрения выглядит довольно просто:

Т.е. на существующем сервере виртуализации «поднимаются» две виртуальные машины. В нашем случае мы будем использовать ESXi, но есть поддержка Hyper-V и KVM. FortiGate VM одним адаптером подключается к общей сети (vSwitch0). Этот линк будет использоваться для управления и для доступа в Интернет. Второй интерфейс подключается к другому vSwitch1, который в свою очередь подключен к свободному физическому порту сервера (eth2). Именно на этот порт должен зеркалироваться трафик для анализа. Обратите внимание, что для коммутатора vSwitch1 должен быть включен Promiscuous mode (Accept). Более подробно можно прочитать здесь.

Рядом так же устанавливается FortiAnalyzer, который достаточно подключить лишь одним интерфейсом к вашей сети (vSwitch0).

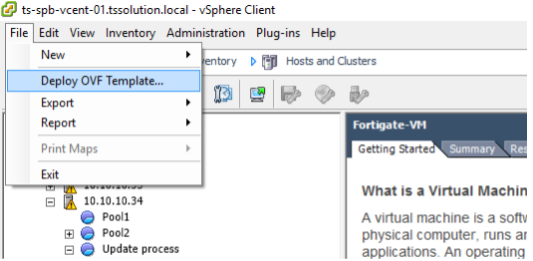

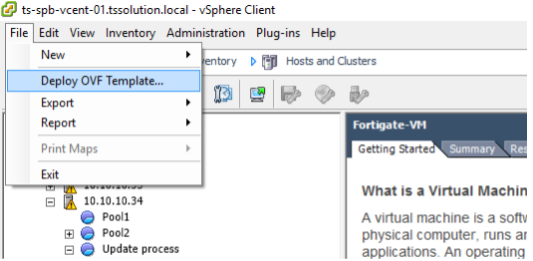

Как вы понимаете, первым делом необходимо импортировать образы. Поставляются они в виде ovf, поэтому никаких проблем возникнуть не должно.

Импорт FortiGate VM:

Теперь нужно выбрать файл. В архиве их несколько, но нам нужен именно FortiGate-VM64.ovf:

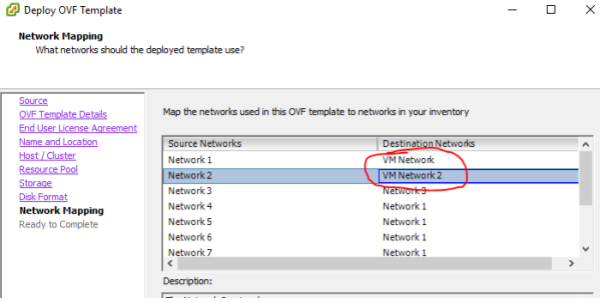

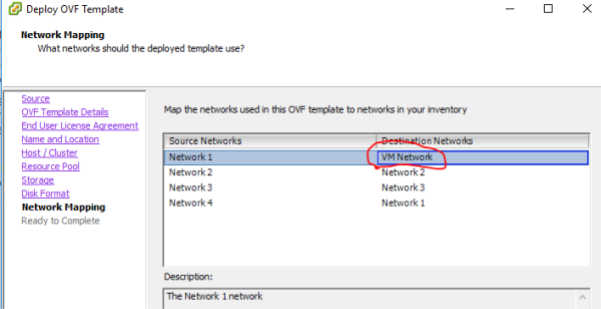

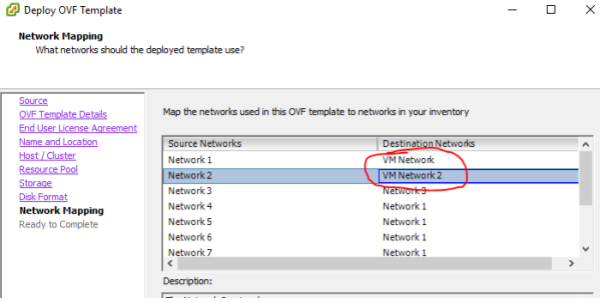

Далее, при настройке интерфейсов необходимо для первого адаптера выбрать VM Network (что соответствует менеджмент сети — vSwitch0), а для второго — VM Network 2 (что соответствует SPAN порту — vSwitch1). Остальные порты можно оставить по «дефолту»:

По умолчанию в свойствах виртуальной машины выставлен 1Гб оперативной памяти и 1 ядро. Не пытайтесь менять эти параметры, иначе триальная лицензия не активируется и вы не сможете подключиться к этому устройству. Позже поправим.

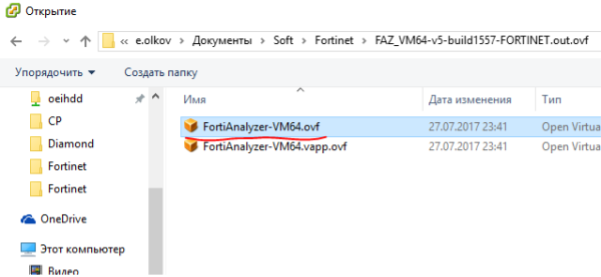

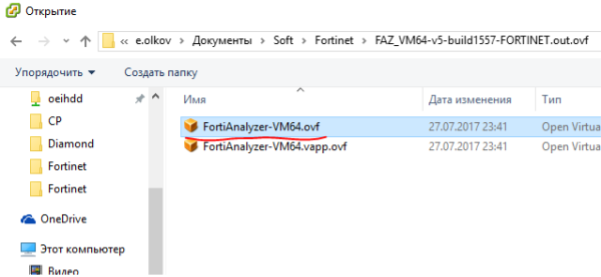

Виртуальная машина FortiAnalyzer импортируется точно так же. Необходимо выбрать файл FortiAnalyzer-VM64.ovf:

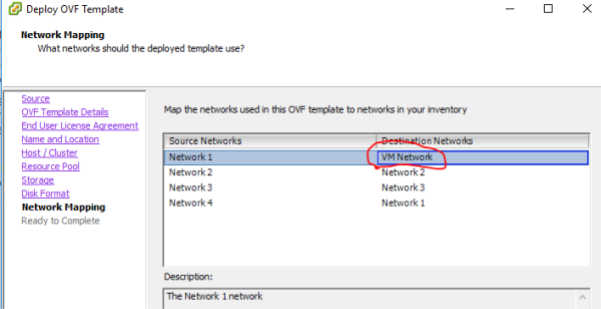

При настройке сети достаточно включить первый интерфейс в VM Network (т.е. менеджмент сеть):

У этой виртуальной машины по умолчанию уже 4Гб оперативной памяти и 2 ядра. Как правило этих параметров всегда хватает.

После успешного импорта образов можно запустить обе «машины». В первую очередь нам необходимо настроить ip-адрес и дефолтный маршрут, чтобы можно было подключиться к устройствам уже через web-интерфейс.

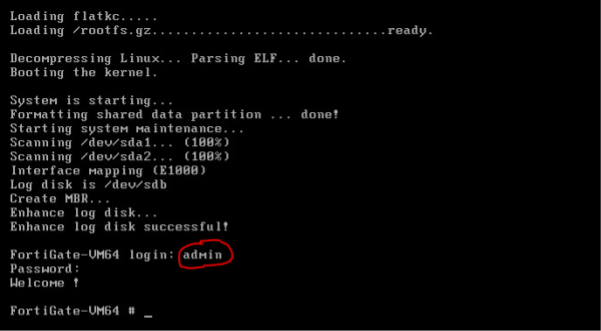

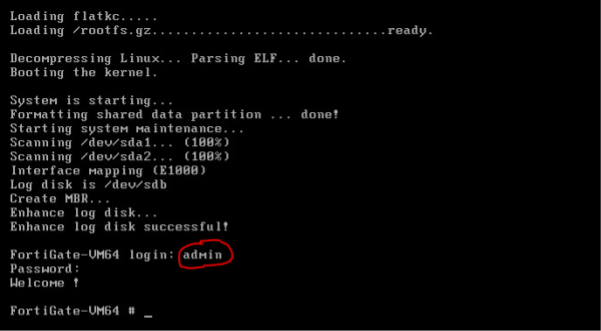

В качестве логина используется admin, а пароль — пустой (нажмите просто enter):

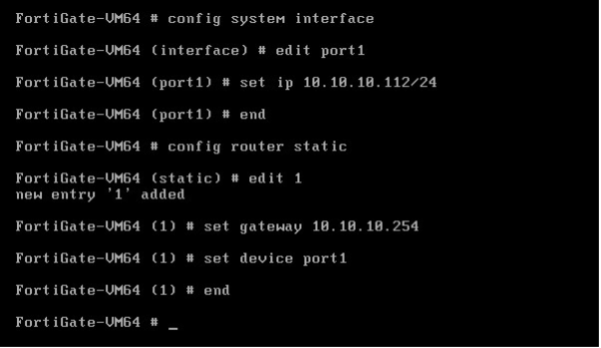

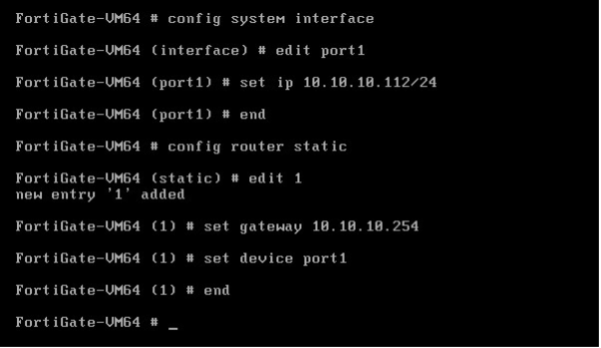

Настройка ip — адреса выполняется с помощью следующих команд:

Настройка шлюза по умолчанию:

Для проверки настроек можно использовать следующие команды:

show system interface (вывод настроек портов)

show router static (вывод настроек маршрутизатора)

Настройки для FortiAnalyzer аналогичны:

Настройка шлюза немного отличается:

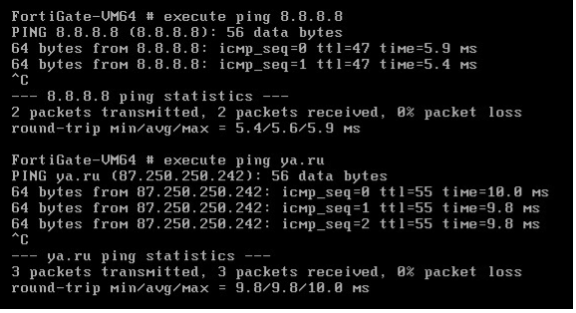

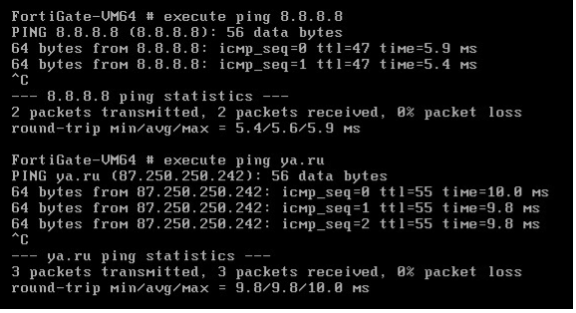

После настройки интерфейсов очень важно проверить, что на устройствах появился Интернет, иначе лицензии не активируются. Для проверки используйте команду execute ping

После настройки мы можем подключиться через web-интерфейс и активировать лицензии, которые вам должен предоставить партнер. Начнем с FortiAnalyzer:

Логин admin и пустой пароль. После входа откроется стартовая страница:

Нас интересуют System Settings:

В правом верхнем углу мы увидим информацию о лицензии. На текущий момент активна триальная, но мы «подкинем» новую нажав на Upload License. После этого устройство перезагрузится уже с новой лицензией.

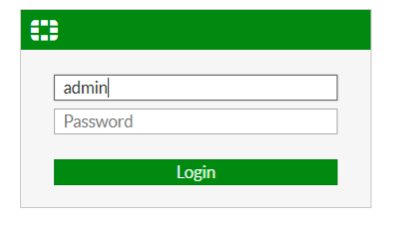

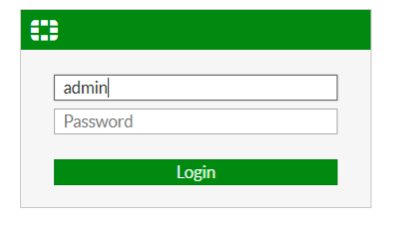

Для FortiGate похожая процедура. Подключаясь обратите внимание, что откроется http версия портала, а если попытаться подключиться по https, то браузер выдаст ошибку ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Это нормальная ситуация, обусловленная триальным режимом. После активации лицензии мы сможем подключаться по HTTPS. Окно входа выглядит следующим образом:

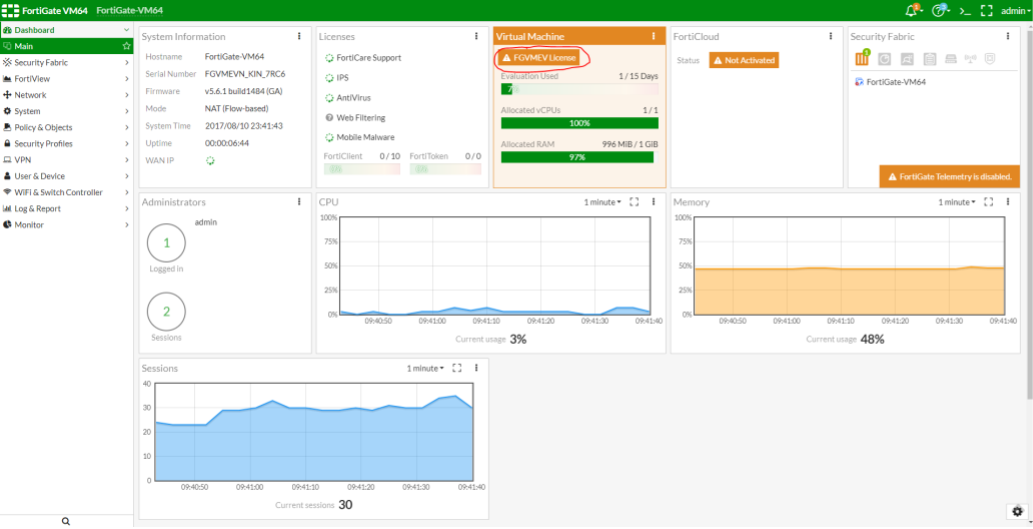

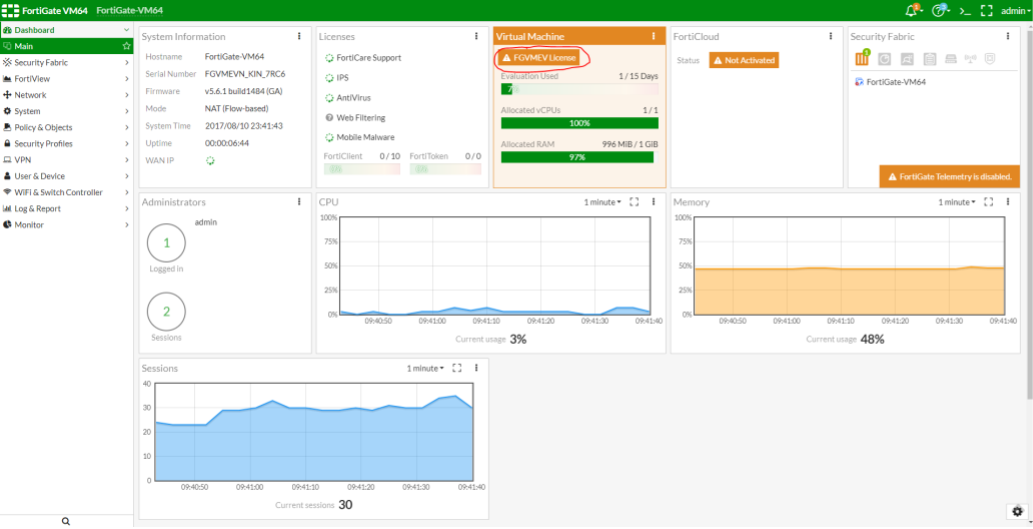

Логин — admin, пароль — пустой. После входа мы увидим главную страницу FortiGate:

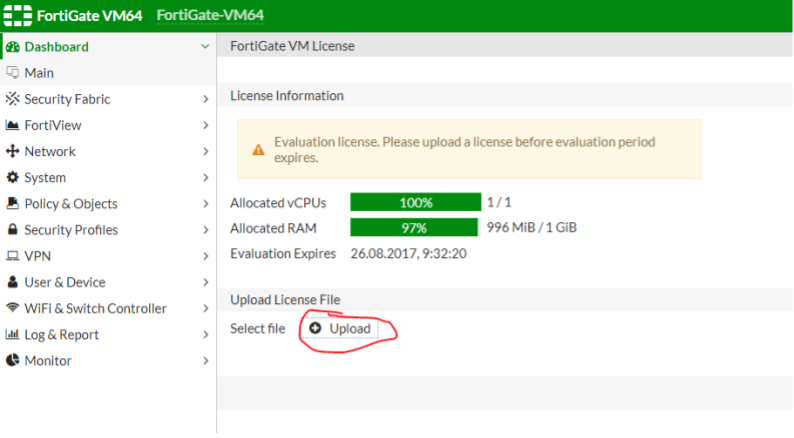

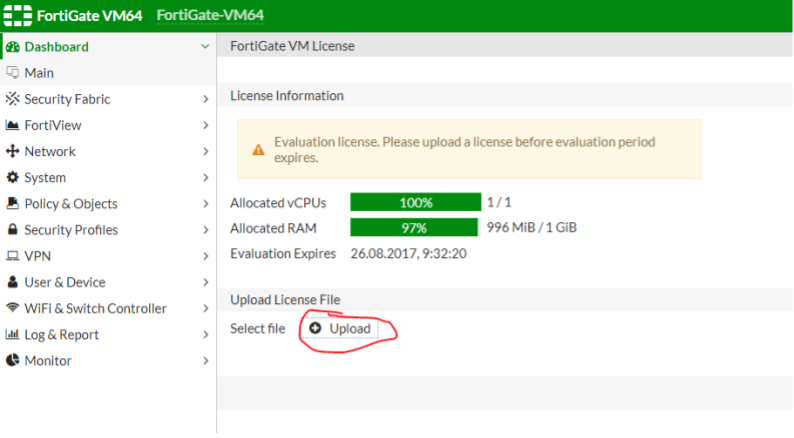

Необходимо активировать лицензию нажав на FGVMEV License и затем подкинуть новую:

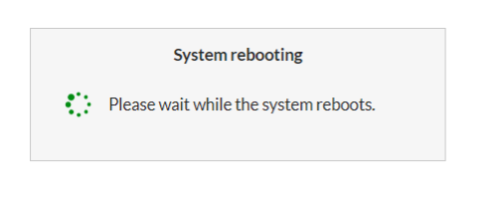

После этого начнется процесс активации лицензии, который может занять некоторое время:

После активации шлюз перезагрузится. Теперь для виртуальной машины можно выставить 2 ядра и 4 Гб оперативной памяти (зависит от лицензии, которую вам сгенерировали). В итоге вы должны увидеть примерно следующее:

Обратите внимание, что сервисы IPS, Anti-Virus, Web-filtering могут активироваться не сразу, а через некоторое время.

Теперь можно приступить непосредственно к настройке One-Arm Sniffer. Для этого нужно открыть настройки интерфейсов:

Нас интересует port2, т.к. именно он подключен к SPAN-порту. Двойным кликом заходим в его свойства и выставляем настройки как на картинке ниже:

Важно не забыть нажать OK, чтобы настройки применились. После этого необходимо еще раз зайти в настройки port2, и по очереди открыть настройки профилей AntiVirus, Web Filter, Application Control и IPS.

Начнем с AntiVirus (Edit Sniffer Profile). Настройки должны выглядеть следующим образом:

Не забудьте нажать Apply. Настройки Web Filter (Edit Sniffer Profile):

Настройки Application Control (Edit Sniffer Profile):

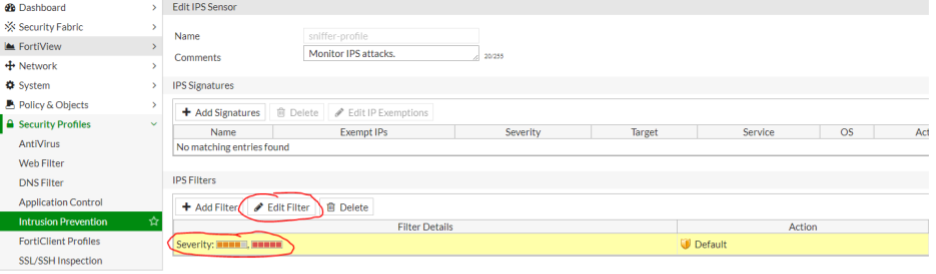

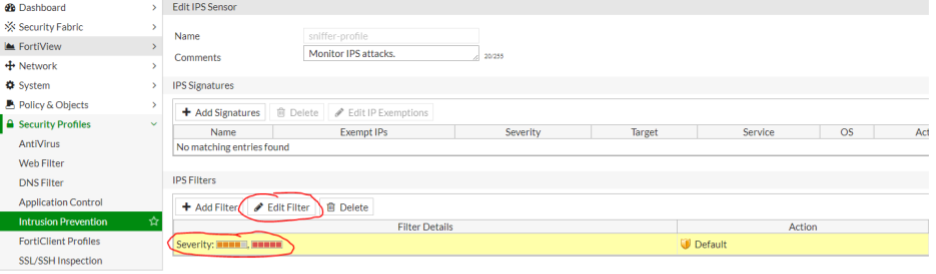

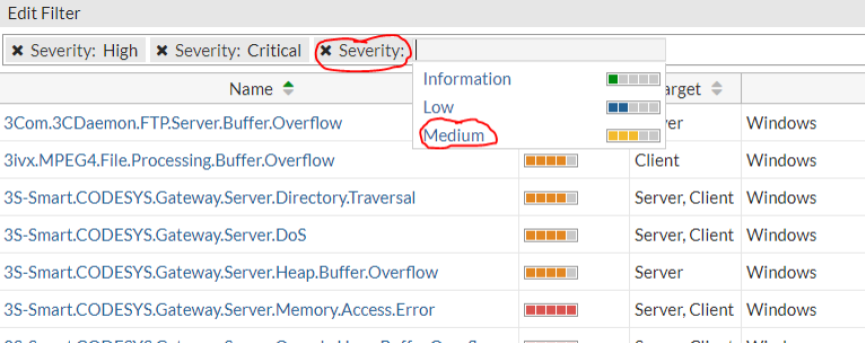

Настройки IPS (Edit Sniffer Profile):

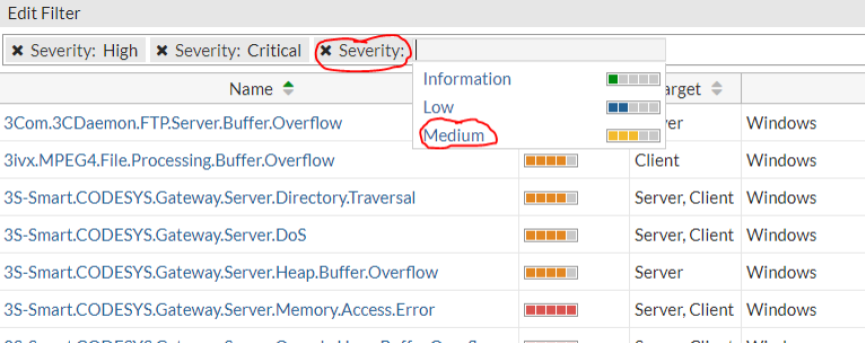

Как видно, по умолчанию в профиле включены сигнатуры с уровнем важности Critical и High. Необходимо добавить Medium:

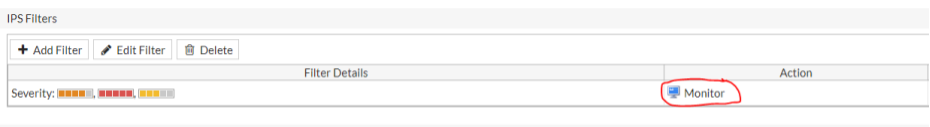

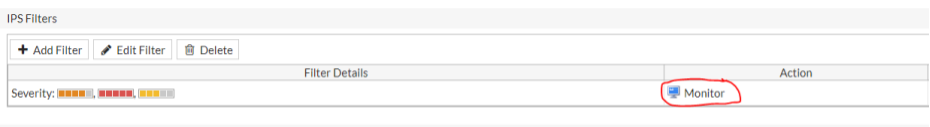

Так же для этого профиля в качестве действия нужно установить Monitor:

Не забывайте сохранять настройки нажимая Apply.

На этом настройка One-Arm Sniffer завершена и далее необходимо настроить интеграция с FortiAnalyzer.

Для интеграции с FortiAnalyzer необходимо правильно настроить логирование. Переходим в Log Settings:

Логирование на Disk можно выключить и указать ip-адрес нашего FortiAnalyzer-а, как на рисунке выше. Нажав на Test Connectivity мы увидим, что устройство необходимо зарегистрировать на FortiAnalyzer. Нажимаем Apply и переходим к настройкам FortiAnalyzer в раздел Device Manager:

Переходим в раздел Unregistered:

Здесь мы увидим наш FortiGate. Выбираем его и нажимаем Add:

Жмем ОК:

С этого момента FortiGate зарегистрирован:

Возвращаемся к настройкам FortiGate в Log Settings. Еще раз проверяем Test Connectivity и выставляем Upload option в Real Time:

Для Event Logging выставляем All, а в поле Display Logs выставляем FortiAnalyzer:

Не забываем применить настройка (Apply). Но этом настройка FortiGate и FortiAnalyzer полностью завершена.

Перед генерацией отчета необходимо убедиться что логи действительно приходят на FortiAnalyzer. Для этого необходимо перейти в раздел Log View:

Вы должны увидеть логи FortiGate:

Логи приходят. Теперь для сбора статистики необходимо продолжительное время (желательно 2-4 недели). Однако генерировать отчеты вы можете в любое время. Для этого перейдите в раздел Reports:

Здесь доступно большое количество видов отчетов, но нас интересует именно Cyber Threat Assessment. Выдели его и нажмите Run Report:

Готовый отчет можно будет найти в разделе Generated Reports:

Перед генерацией отчета рекомендуется выждать хотя бы один час, дабы успела набраться хоть какая-то статистика. Пример отчета можно посмотреть здесь.

Хоть процедура и простая (занимает максимум 30 минут времени) получилось довольно много картинок. Возможно где-то не совсем очевидны наши действия. Именно поэтому в ближайшее время мы опубликуем небольшие видео уроки, где шаг-за-шагом пройдем всю процедуру по настройке.

Как мы уже писали в первой части, данный аудит это хорошая возможность проанализировать текущее состояние своей сети. Отчеты весьма подробные и информативные. А учитывая простоту всего процесса, это под силу каждому.

Дополнительную информацию по Fortinet можно найти здесь.

Если вас заинтересовал подобный «пилотный» проект, то можете смело обращаться к нам за лицензиями и образами или просто за помощью по продуктам Fortinet. Спасибо.

P.S. Хотел бы поблагодарить Захарова Юрия (системный инженер Fortinet) за помощью при подготовке данной статьи.

Т.е. на существующем сервере виртуализации «поднимаются» две виртуальные машины. В нашем случае мы будем использовать ESXi, но есть поддержка Hyper-V и KVM. FortiGate VM одним адаптером подключается к общей сети (vSwitch0). Этот линк будет использоваться для управления и для доступа в Интернет. Второй интерфейс подключается к другому vSwitch1, который в свою очередь подключен к свободному физическому порту сервера (eth2). Именно на этот порт должен зеркалироваться трафик для анализа. Обратите внимание, что для коммутатора vSwitch1 должен быть включен Promiscuous mode (Accept). Более подробно можно прочитать здесь.

Рядом так же устанавливается FortiAnalyzer, который достаточно подключить лишь одним интерфейсом к вашей сети (vSwitch0).

Импорт образов

Как вы понимаете, первым делом необходимо импортировать образы. Поставляются они в виде ovf, поэтому никаких проблем возникнуть не должно.

Импорт FortiGate VM:

Теперь нужно выбрать файл. В архиве их несколько, но нам нужен именно FortiGate-VM64.ovf:

Далее, при настройке интерфейсов необходимо для первого адаптера выбрать VM Network (что соответствует менеджмент сети — vSwitch0), а для второго — VM Network 2 (что соответствует SPAN порту — vSwitch1). Остальные порты можно оставить по «дефолту»:

По умолчанию в свойствах виртуальной машины выставлен 1Гб оперативной памяти и 1 ядро. Не пытайтесь менять эти параметры, иначе триальная лицензия не активируется и вы не сможете подключиться к этому устройству. Позже поправим.

Виртуальная машина FortiAnalyzer импортируется точно так же. Необходимо выбрать файл FortiAnalyzer-VM64.ovf:

При настройке сети достаточно включить первый интерфейс в VM Network (т.е. менеджмент сеть):

У этой виртуальной машины по умолчанию уже 4Гб оперативной памяти и 2 ядра. Как правило этих параметров всегда хватает.

Запуск и первоначальная настройка

После успешного импорта образов можно запустить обе «машины». В первую очередь нам необходимо настроить ip-адрес и дефолтный маршрут, чтобы можно было подключиться к устройствам уже через web-интерфейс.

В качестве логина используется admin, а пароль — пустой (нажмите просто enter):

Настройка ip — адреса выполняется с помощью следующих команд:

config system interface

edit port1 //имя сетевого интерфейса

set ip 10.10.10.112/24 //IP адрес и маска сети

endНастройка шлюза по умолчанию:

config router static

edit 1 //номер маршрута в списке

set gateway 10.10.10.254

set device port1

end

Для проверки настроек можно использовать следующие команды:

show system interface (вывод настроек портов)

show router static (вывод настроек маршрутизатора)

Настройки для FortiAnalyzer аналогичны:

config system interface

edit port1 //имя сетевого интерфейса

set ip 10.10.10.113/24 //IP адрес и маска сети

endНастройка шлюза немного отличается:

config system route

edit 1 //номер маршрута в списке

set gateway 10.10.10.254

set device port1

end После настройки интерфейсов очень важно проверить, что на устройствах появился Интернет, иначе лицензии не активируются. Для проверки используйте команду execute ping

Подключение и активация лицензий

После настройки мы можем подключиться через web-интерфейс и активировать лицензии, которые вам должен предоставить партнер. Начнем с FortiAnalyzer:

Логин admin и пустой пароль. После входа откроется стартовая страница:

Нас интересуют System Settings:

В правом верхнем углу мы увидим информацию о лицензии. На текущий момент активна триальная, но мы «подкинем» новую нажав на Upload License. После этого устройство перезагрузится уже с новой лицензией.

Для FortiGate похожая процедура. Подключаясь обратите внимание, что откроется http версия портала, а если попытаться подключиться по https, то браузер выдаст ошибку ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Это нормальная ситуация, обусловленная триальным режимом. После активации лицензии мы сможем подключаться по HTTPS. Окно входа выглядит следующим образом:

Логин — admin, пароль — пустой. После входа мы увидим главную страницу FortiGate:

Необходимо активировать лицензию нажав на FGVMEV License и затем подкинуть новую:

После этого начнется процесс активации лицензии, который может занять некоторое время:

После активации шлюз перезагрузится. Теперь для виртуальной машины можно выставить 2 ядра и 4 Гб оперативной памяти (зависит от лицензии, которую вам сгенерировали). В итоге вы должны увидеть примерно следующее:

Обратите внимание, что сервисы IPS, Anti-Virus, Web-filtering могут активироваться не сразу, а через некоторое время.

Настройка One-Arm Sniffer

Теперь можно приступить непосредственно к настройке One-Arm Sniffer. Для этого нужно открыть настройки интерфейсов:

Нас интересует port2, т.к. именно он подключен к SPAN-порту. Двойным кликом заходим в его свойства и выставляем настройки как на картинке ниже:

Важно не забыть нажать OK, чтобы настройки применились. После этого необходимо еще раз зайти в настройки port2, и по очереди открыть настройки профилей AntiVirus, Web Filter, Application Control и IPS.

Начнем с AntiVirus (Edit Sniffer Profile). Настройки должны выглядеть следующим образом:

Не забудьте нажать Apply. Настройки Web Filter (Edit Sniffer Profile):

Настройки Application Control (Edit Sniffer Profile):

Настройки IPS (Edit Sniffer Profile):

Как видно, по умолчанию в профиле включены сигнатуры с уровнем важности Critical и High. Необходимо добавить Medium:

Так же для этого профиля в качестве действия нужно установить Monitor:

Не забывайте сохранять настройки нажимая Apply.

На этом настройка One-Arm Sniffer завершена и далее необходимо настроить интеграция с FortiAnalyzer.

Интеграция с FortiAnalyzer

Для интеграции с FortiAnalyzer необходимо правильно настроить логирование. Переходим в Log Settings:

Логирование на Disk можно выключить и указать ip-адрес нашего FortiAnalyzer-а, как на рисунке выше. Нажав на Test Connectivity мы увидим, что устройство необходимо зарегистрировать на FortiAnalyzer. Нажимаем Apply и переходим к настройкам FortiAnalyzer в раздел Device Manager:

Переходим в раздел Unregistered:

Здесь мы увидим наш FortiGate. Выбираем его и нажимаем Add:

Жмем ОК:

С этого момента FortiGate зарегистрирован:

Возвращаемся к настройкам FortiGate в Log Settings. Еще раз проверяем Test Connectivity и выставляем Upload option в Real Time:

Для Event Logging выставляем All, а в поле Display Logs выставляем FortiAnalyzer:

Не забываем применить настройка (Apply). Но этом настройка FortiGate и FortiAnalyzer полностью завершена.

Генерация отчетов

Перед генерацией отчета необходимо убедиться что логи действительно приходят на FortiAnalyzer. Для этого необходимо перейти в раздел Log View:

Вы должны увидеть логи FortiGate:

Логи приходят. Теперь для сбора статистики необходимо продолжительное время (желательно 2-4 недели). Однако генерировать отчеты вы можете в любое время. Для этого перейдите в раздел Reports:

Здесь доступно большое количество видов отчетов, но нас интересует именно Cyber Threat Assessment. Выдели его и нажмите Run Report:

Готовый отчет можно будет найти в разделе Generated Reports:

Перед генерацией отчета рекомендуется выждать хотя бы один час, дабы успела набраться хоть какая-то статистика. Пример отчета можно посмотреть здесь.

Заключение

Хоть процедура и простая (занимает максимум 30 минут времени) получилось довольно много картинок. Возможно где-то не совсем очевидны наши действия. Именно поэтому в ближайшее время мы опубликуем небольшие видео уроки, где шаг-за-шагом пройдем всю процедуру по настройке.

Как мы уже писали в первой части, данный аудит это хорошая возможность проанализировать текущее состояние своей сети. Отчеты весьма подробные и информативные. А учитывая простоту всего процесса, это под силу каждому.

Дополнительную информацию по Fortinet можно найти здесь.

Если вас заинтересовал подобный «пилотный» проект, то можете смело обращаться к нам за лицензиями и образами или просто за помощью по продуктам Fortinet. Спасибо.

P.S. Хотел бы поблагодарить Захарова Юрия (системный инженер Fortinet) за помощью при подготовке данной статьи.