Добро пожаловать на 8-й урок. Урок очень важный, т.к. по его завершению вы уже сможете настроить выход в интернет для ваших пользователей! Надо признать, что многие на этом настройку и заканчивают :) Но мы не из их числа! И у нас еще много интересного впереди. А теперь к теме нашего урока.

Как вы уже наверно догадались, говорить мы сегодня будем про NAT. Уверен, что все, кто смотрит этот урок, знают, что такое NAT. Поэтому мы не будем подробно расписывать как это работает. Я лишь еще раз повторю, что NAT это технология трансляции адресов, которая была придумана с целью экономии “белых”, т.е. публичных ip-шников (тех адресов, которые маршрутизируются в сети Интернет).

В предыдущем уроке вы наверно уже успели заметить, что NAT входит в состав политики Access Control. Это весьма логично. В SmartConsole настройки NAT вынесены в отдельную вкладку. Мы сегодня туда обязательно заглянем. В целом, в данном уроке мы обсудим типы NAT, настроим выход в Интернет и рассмотрим классический пример с port forwarding. Т.е. тот функционал, который чаще всего используется в компаниях. Приступим.

Два способа настройки NAT

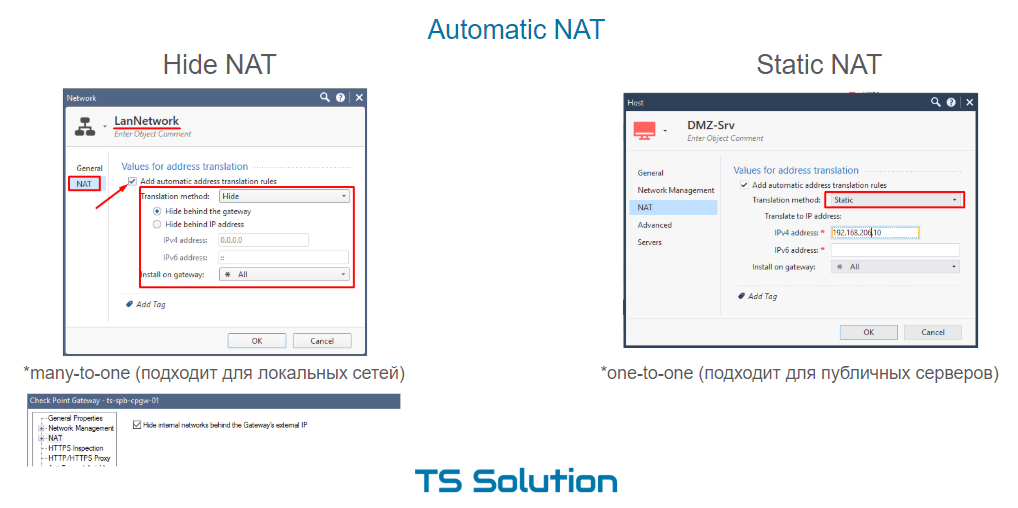

Check Point поддерживает два способа настройки NAT: Automatic NAT и Manual NAT. При этом для каждого из этих способов есть два типа трансляции: Hide NAT и Static NAT. В общем виде это выглядит как на этой картинке:

Понимаю, что скорее всего сейчас все выглядит весьма сложно, поэтому давайте рассмотрим каждый тип чуть подробнее.

Automatic NAT

Это самый быстрый и простой способ. Настройка NAT осуществляется буквально в два клика. Все что нужно сделать, это открыть свойства нужного объекта (будь то gateway, network, host и т.д.), перейти во вкладку NAT и поставить галочку “Add automatic address translation rules”. Здесь же вы как раз и увидите поле — метод трансляции. Их, как уже было сказано выше — два.

1. Aitomatic Hide NAT

По дефолту это Hide. Т.е. в этом случае, наша сеть будет “прятаться” за каким-то публичным ip-адресом. При этом адрес может быть взят с внешнего интерфейса шлюза, либо можно указать какой-то другой. Такой тип NAT-а часто называют динамическим или many-to-one, т.к. несколько внутренних адресов транслируются в один внешний. Естественно это возможно за счет использования разных портов при трансляции. Hide NAT работает только в одну сторону (изнутри-наружу) и идеально подходит для локальных сетей, когда надо просто обеспечить выход в Интернет. Если трафик будет инициироваться из внешней сети, то NAT естественно не сработает. Получается как бы еще дополнительная защита внутренних сетей.

2. Automatic Static NAT

Hide NAT всем хорош, но возможно вам нужно обеспечить доступ из внешней сети к какому-нибудь внутреннему серверу. Например к DMZ-серверу, как в нашем примере. В этом случае нам может помочь Static NAT. Настраивается он также довольно просто. Достаточно в свойствах объекта изменить метод трансляции на Static и указать публичный IP-адрес, который будет использоваться для NAT-а (см. картинку выше). Т.е. если кто-то из внешней сети обратится к этому адресу (по любому порту!), то запрос будет переброшен на сервер с уже внутренним ip-шником. При этом если сам сервер будет выходить в Интернет, то его ip-шник также сменится на указанный нами адрес. Т.е. это NAT в обе стороны. Его еще называют one-to-one и иногда используют для публичных серверов. Почему “иногда”? Потому что у него есть один большой недостаток — публичный ip-адрес занимается полностью (все порты). Нельзя использовать один публичный адрес под разные внутренние сервера (с разными портами). Например HTTP, FTP, SSH, SMTP и т.д. Решить эту проблему может Manual NAT.

Manual NAT

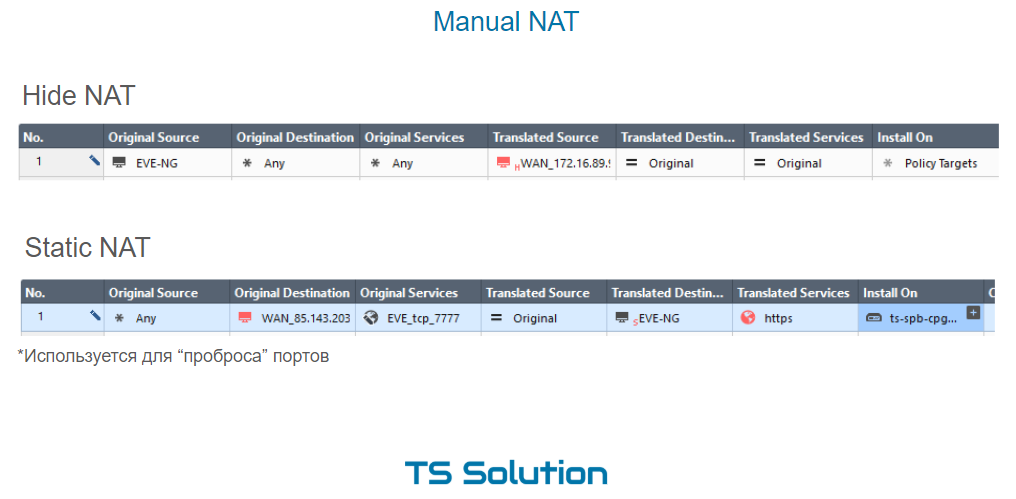

Особенность Manual NAT в том, что необходимо самостоятельно создавать правила трансляции. В той самой вкладке NAT в Access Control Policy. При этом Manual NAT позволяет создавать более сложные правила трансляции. Вам доступны такие поля как: Original Source, Original Destination, Original Services, Translated Source, Translated Destination, Translated Services.

Здесь также возможны два типа NAT — Hide и Static.

1. Manual Hide NAT

Hide NAT в данном случае может использоваться в разных ситуациях. Пара примеров:

- При обращении к какому-то конкретному ресурсу из локальной сети, вы хотите использовать другой адрес для трансляции (отличный от того, который используется для всех остальных случаев).

- В локальной сети огромное кол-во компьютеров. Automatic Hide NAT здесь не подойдет, т.к. при такой настройке возможно выставить всего один публичный IP-адрес, за которым будут “прятаться” компьютеры. Портов для трансляции может просто не хватить. Их, как вы помните, чуть больше 65 тысяч. При этом каждый компьютер может генерировать сотни сессий. Manual Hide NAT позволяет в поле Translated Source выставить пул публичных ip-адресов. Тем самым увеличив кол-во возможных NAT-трансляций.

2. Manual Static NAT

Static NAT используется гораздо чаще при ручном создании правил трансляции. Классический пример — проброс портов. Случай, когда из внешней сети обращаются на публичный IP-адрес (который может принадлежать шлюзу) по определенному порту и запрос транслируется на внутренний ресурс. В нашей лабораторной работе мы пробросим 80 порт до DMZ сервера.

Видео урок

Stay tuned for more and join our YouTube channel :)