Приветствую! Добро пожаловать на четвертый урок курса Fortinet Getting Started. На прошлом уроке мы развернули макет для будущих лабораторных работ. Пришло время его использовать! На данном уроке мы разберем основы работы политик безопасности, которые разграничивают доступ между сегментами сети. Под катом представлена краткая теория из видео, а также сам видео урок.

Политики межсетевого экранирования представляют собой совокупность критериев, на соответствие которым проверяются пакеты, попадающие на межсетевой экран. Здесь стоит отметить, что FortiGate является statfull фаерволом, то есть межсетевым экраном с запоминанием сессий. Это значит, что если первый пакет в сессии был разрешен политикой межсетевого экранирования, то дальше любые пакеты в рамках данной сессии на соответствие политикам не проверяются — эта сессия запоминается и разрешается. Далее проверяется лишь трафик в рамках контент-инспекций (но об этом позже).

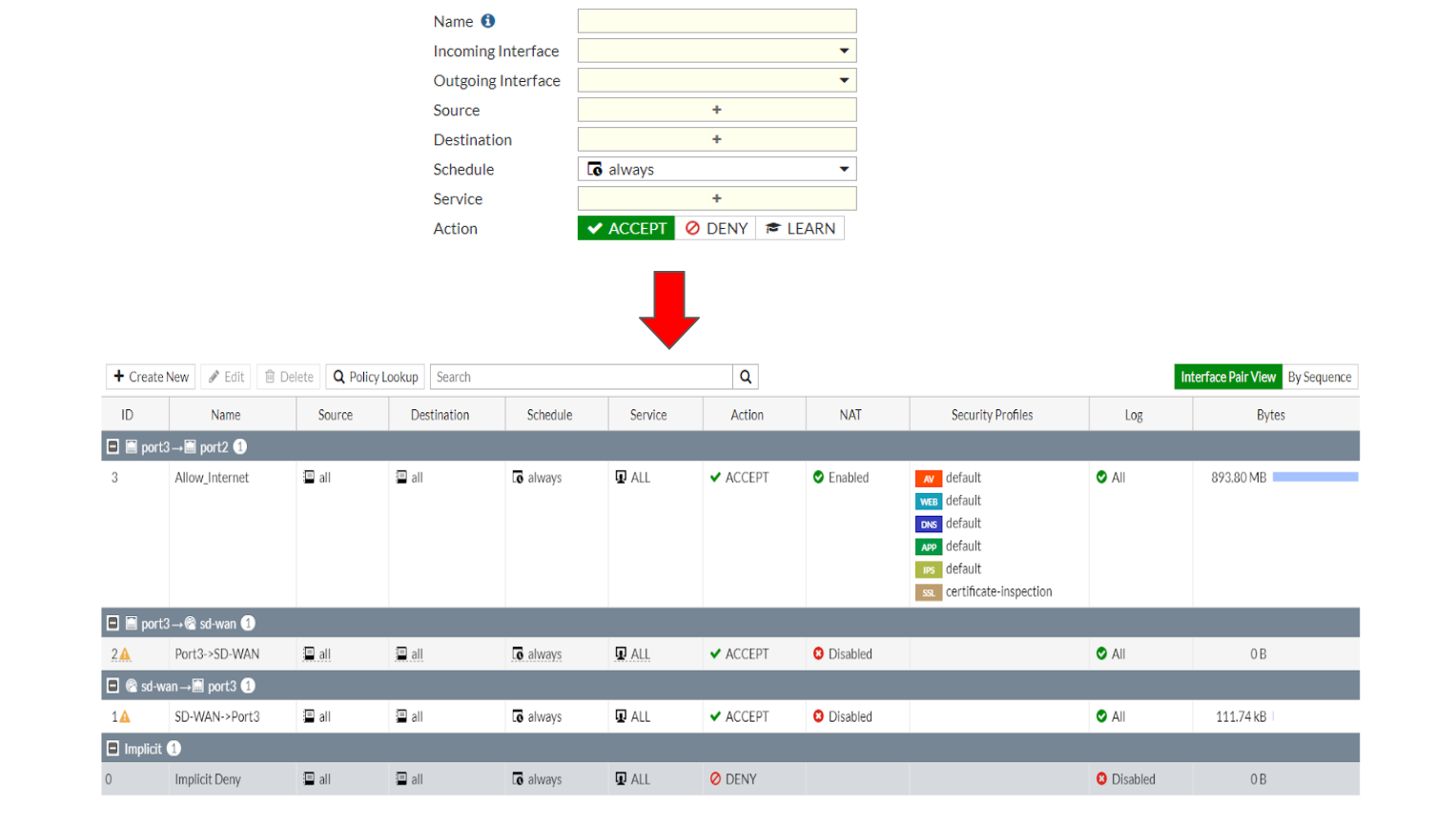

Важное замечание — трафик проверяется на соответствие политикам строго сверху вниз. Если трафик попадает под все критерии политики — действие, указанное в политике, применяется к этому трафику (accept или deny). Если же трафик не подошел под критерии всех политик, к нему применяется неявная политика — Implicit Deny, и этот трафик отбрасывается.

Давайте кратко пройдемся по критериям политик.

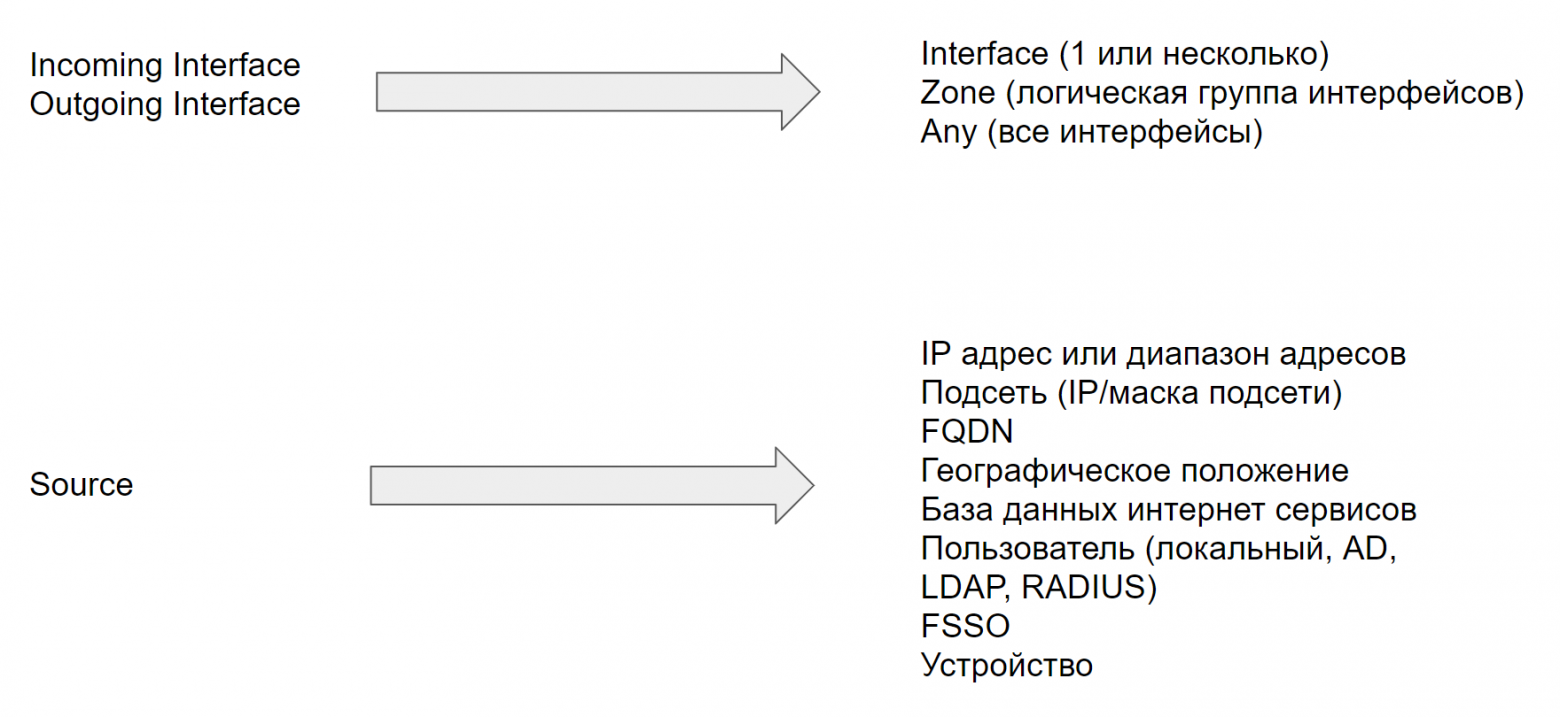

Первые три критерия это входящие интерфейсы, исходящие интерфейсы, и источник. В качестве входящего и исходящего интерфейса могут выступать как один, так несколько интерфейсов. Однако по умолчанию использование нескольких интерфейсов в политиках отключено, в видео уроке показано как включить эту опцию. Частный случай использования нескольких интерфейсов — интерфейс Any. Он включает в себя все возможные интерфейсы. Также в качестве интерфейсов можно использовать предварительно настроенную зону — логическую группу интерфейсов.

В качестве источника может использоваться большое число объектов, они представлены на слайде. Но есть определенные правила:

В качестве источника обязательно должен быть указан хотя бы один из следующих объектов: IP адрес или диапазон IP адресов, подсеть, FQDN, географическое положение или объекты из базы данных интернет сервисов. Далее, по желанию, можно конкретизировать политику, выбрав пользователя, группу пользователей или конкретное устройство. Пользователи и пользовательские группы могут быть как локальными, так и удаленными. Работу с удаленными серверами аутентификации мы рассмотрим позже в рамках курса. К сожалению, работу с отдельными устройствами мы рассматривать не будем, данный материал выходит за рамки нашего курса.

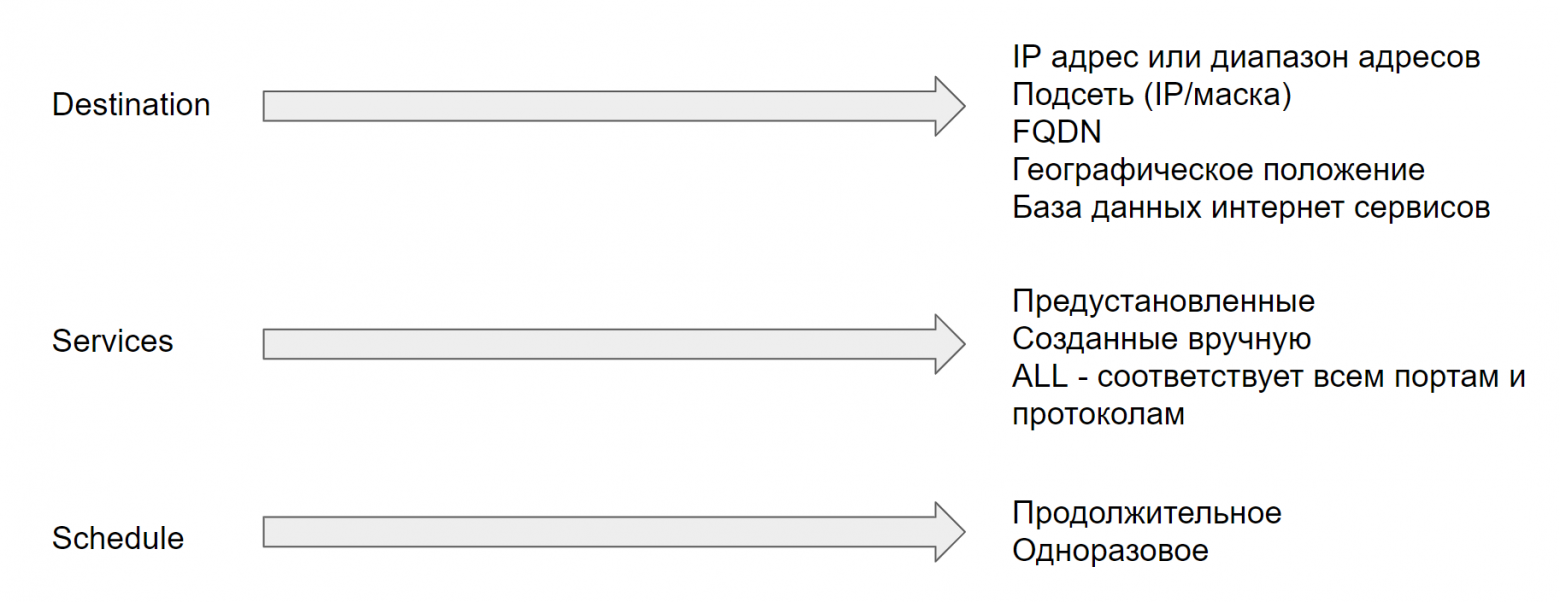

Как и критерий источник, критерий назначение может использовать следующие объекты: IP адрес или диапазон адресов, подсети, FQDN, географическое положение или объекты базы данных интернет сервисов.

Если вы используете FQDN, удостоверьтесь, что взаимодействие FortiGate и DNS серверов настроено корректно, поскольку Fortigate использует DNS запросы, чтобы определить IP адреса FQDN имён.

Объект Geography представляет собой группы или диапазоны IP адресов, выделенных определенной стране. Такие объекты обновляются автоматически через FortiGuard.

Также стоит сказать пару слов о Базе данных интернет сервисов. Она содержит IP адреса, протоколы и номера портов популярных Интернет сервисов, таких как Amazon, Dropbox, Facebook и так далее. Эти данные также обновляются автоматически через FortiGuard.

Критерий сервис определяет протоколы передачи (UDP/TCP и так далее), а также номера портов. Можно пользоваться предустановленными сервисами, при необходимости также можно создать свои собственные.

И последний критерий — расписание. Его можно разделить на два типа: продолжительное и одноразовое. В продолжительном можно выбирать необходимые дни недели и определять время. В таком случае, политика, к которой привязан конкретный критерий расписания будет проверять дату и время прохождения пакета. Второй тип — одноразовое расписание. В таком случае можно установить дату и промежуток времени, которые необходимы (например, из-за одноразовых работ сотрудникам потребуется удаленный доступ в конкретный день и конкретное время).

Наконец мы рассмотрели все критерии политик межсетевого экранирования. Как я уже говорил, если сетевой пакет попадает под все эти критерии, то к трафику применяется действие, указанное в политике.

Далее дело за практикой. Вышеупомянутая теория и практическая часть рассмотрены подробнее в видео уроке:

На следующем уроке мы потренируемся с применением технологии NAT, как для выпуска пользователей в Интернет, так и для публикации внутренних сервисов. Чтобы не пропустить его, следите за обновлениями на следующих каналах:

Youtube

Группа Вконтакте

Яндекс Дзен

Наш сайт

Телеграм канал