Атака «человек посередине» (Man-in-the-Middle) — это форма кибератаки, при которой для перехвата данных используются методы, позволяющие внедриться в существующее подключение или процесс связи. Злоумышленник может быть пассивным слушателем в вашем разговоре, незаметно крадущим какие-то сведения, или активным участником, изменяя содержание ваших сообщений или выдавая себя за человека или систему, с которыми вы, по вашему мнению, разговариваете.

Вспомните 20-й век, когда у многих были стационарные телефоны с несколькими трубками, и один член семьи мог взять трубку во время разговора другого. Вы могли даже не подозревать, что вас слушает кто-то еще, пока он не начнет вклиниваться в разговор. В этом и заключается принцип атаки «человек посередине».

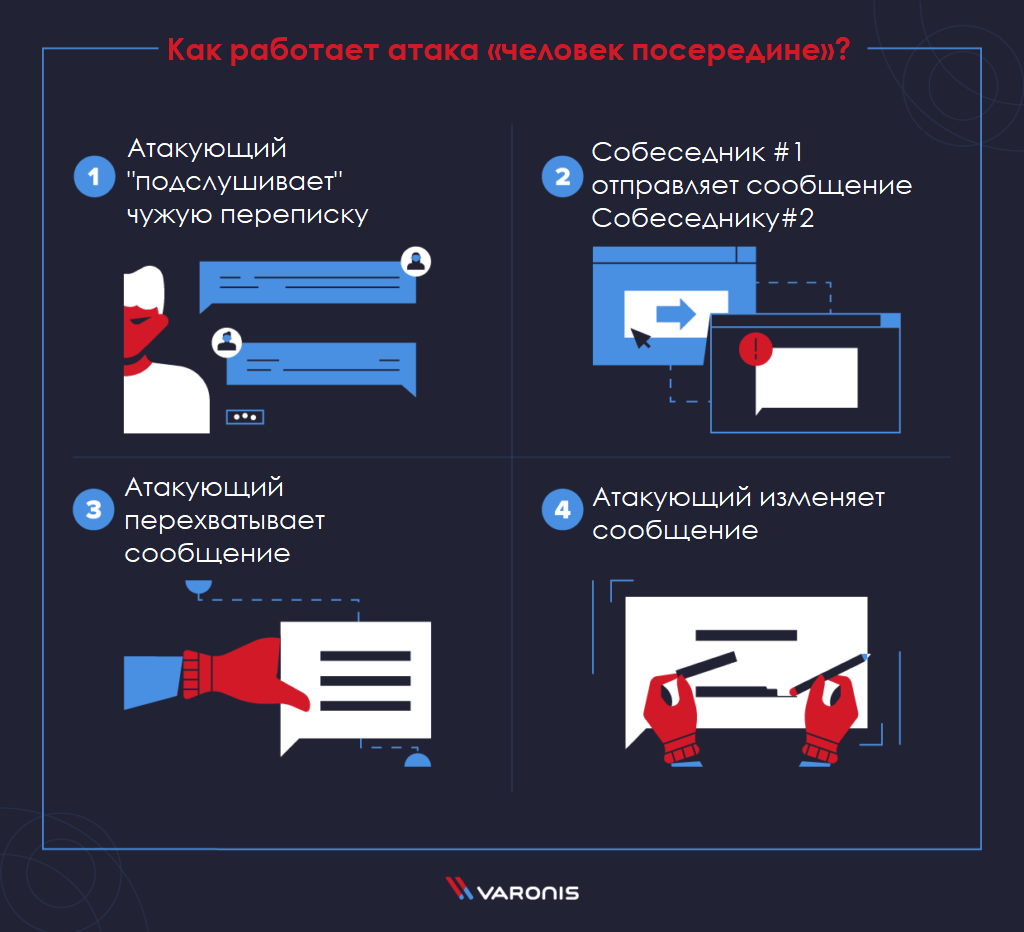

Как работает атака «человек посередине»?

Большинство атак «человек посередине», независимо от используемых методов, имеет простую последовательность действий. Рассмотрим ее на примере трех действующих лиц: Алисы, Боба и Чака (злоумышленника).

- Чак тайно подслушивает канал, на котором общаются Алиса и Боб

- Алиса отправляет сообщение Бобу

- Чак перехватывает и читает сообщение Алисы без ведома Алисы или Боба

- Чак изменяет сообщения между Алисой и Бобом, создавая нежелательные или опасные ответы

Методы атаки «человек посередине» обычно используются на ранних этапах убийственной цепочки — во время разведки, вторжения и заражения. Злоумышленники часто используют атаки «человек посередине» для сбора учетных данных и информации о своих целях.

Многофакторная аутентификация может быть эффективной защитой от кражи учетных данных. Даже если злоумышленник узнает ваше имя пользователя и пароль, ему понадобится ваш второй фактор аутентификации, чтобы их использовать. К сожалению, в некоторых случаях многофакторную защиту можно обойти.

Вот практический пример реальной атаки «человек посередине» на Microsoft Office 365, когда злоумышленник обошел многофакторную аутентификацию:

- Пользователь нажимает на фишинговую ссылку, которая переводит его на поддельную страницу входа в Microsoft, где он вводит свои имя пользователя и пароль.

- Поддельная веб-страница перенаправляет имя пользователя и пароль на сервер злоумышленника.

- Злоумышленник пересылает запрос на вход в Microsoft, так что эти действия не вызывают подозрений.

- Microsoft отправляет пользователю код двухфакторной аутентификации в текстовом сообщении на телефон.

- Пользователь вводит код на поддельной веб-странице.

- Поддельная веб-страница перенаправляет имя пользователя и пароль на сервер злоумышленника.

- Злоумышленник использует Evilginx для кражи cookie-файла сеанса.

- Злоумышленник пересылает полученный от пользователя код двухфакторной аутентификации в Microsoft, и теперь с помощью cookie-файла сеанса может войти в Office 365 от имени этого пользователя. Таким образом хакер получает доступ к конфиденциальным данным предприятия.

Вы можете посмотреть демонстрацию этой атаки в реальной среде во время наших еженедельных семинаров по кибератакам.

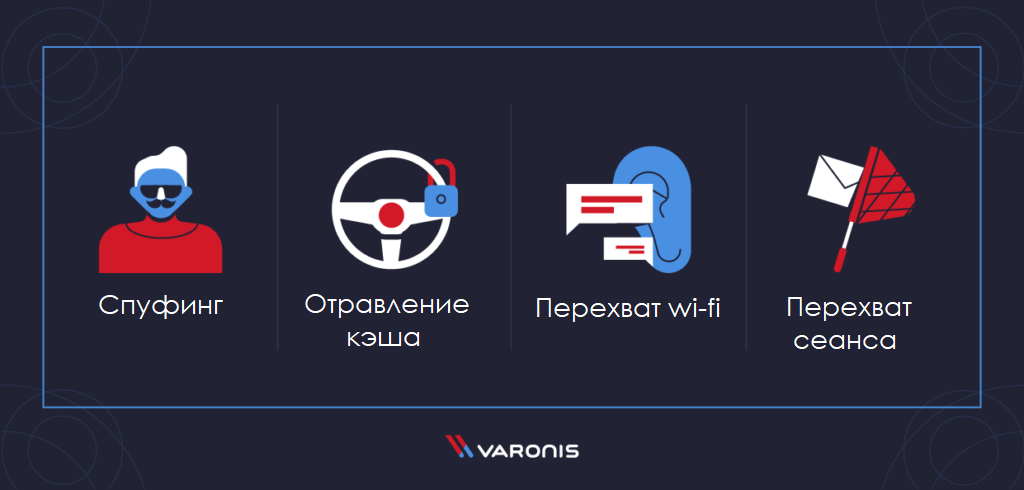

Методы и типы атак «человек посередине»

Вот несколько распространенных приемов, используемых злоумышленниками, чтобы стать «человеком посередине».

- Отравление ARP-кэша

Протокол разрешения адресов (ARP) — это низкоуровневый процесс, который преобразует адрес машины (MAC) в IP-адрес в локальной сети.

Злоумышленники вводят в эту систему ложную информацию, чтобы заставить ваш компьютер принимать компьютер злоумышленника за сетевой шлюз. Когда вы подключаетесь к сети, злоумышленник получает весь ваш сетевой трафик (вместо вашего реального сетевого шлюза) и передает его по своему реальному месту назначения. Вам кажется, что все нормально. Но в это время злоумышленник видит все данные, которые вы принимаете и передаете.

- Чак (наш злоумышленник) подключается к вашей сети и запускает сетевой анализатор трафика (сниффер).

- Чак проверяет ваши сетевые пакеты, чтобы попытаться предсказать последовательность номеров пакетов между вами и шлюзом.

- Чак отправляет на ваш компьютер пакет с поддельным исходным адресом шлюза и правильной последовательностью ARP, чтобы заставить ваш компьютер думать, что компьютер злоумышленника является шлюзом.

- В то же время Чак нагружает шлюз атакой типа «отказ в обслуживании» (DoS), поэтому настоящий шлюз отвечает с задержкой, и вы получаете поддельный пакет ARP.

- Чак обманул ваш компьютер, заставив его думать, что ноутбук злоумышленника является настоящим шлюзом, и атака «человек посередине» прошла успешно.

- Отравление кэша DNS

Отравлением кэша DNS называется действие, когда злоумышленник дает вам поддельную запись DNS, которая ведет на другой сайт. Он может выглядеть как Google, но это не Google, и злоумышленник будет перехватывать любые данные, которые вы вводите на поддельном сайте, в том числе имя пользователя и пароль:

- Чак выясняет, что вы используете определенный DNS-резолвер.

- Чак знает, что он уязвим для эксплойтов.

- Чак использует этот эксплойт, чтобы сообщить DNS-резолверу, что условный сайт www.example.com находится на принадлежащем ему IP-адресе.

- Вы переходите на www.example.com со своего компьютера, и DNS-резолвер сообщает вам, что IP-адрес этого сайта является компьютером злоумышленника!

- Чак завершает подключение к реальному веб-сайту, поэтому вы не понимаете, что кто-то прослушивает трафик. Злоумышленник же может видеть все пакеты, которые отправляете вы или любой другой, использующий этот DNS-резолвер для подключения к www.example.com.

- Подмена HTTPS

Аббревиатура HTTPS вселяет в пользователей уверенность в том, что их данные «защищены». Здесь буква S означает secure — безопасный. По крайней мере, злоумышленник хочет, чтобы вы так думали. Злоумышленники создают веб-сайты HTTPS, которые выглядят как сайты с действующими сертификатами аутентификации, но URL-адрес у них немного другой. Например, они регистрируют имя веб-сайта с кодировкой Юникод, в котором буква «а» выглядит как «а», но не является таковой. Продолжим на примере условного сайта example.com: здесь URL может выглядеть как www.exаmple.com, но буква «а» в слове example будет кириллической. Это действительный символ Юникод, выглядящий точно так же, как и английская «а», но имеющая другое Юникод-значение.

- Чак направляет вас на этот веб-сайт www.example.com с кириллической буквой «а» с помощью какой-нибудь уловки, например, фишинга.

- Вы загружаете сертификат Центра Сертификации (ЦС) для поддельного веб-сайта.

- Чак подписывает сертификат своим закрытым ключом ЦС и отправляет его вам.

- Вы храните сертификат в защищенном хранилище ключей.

- Чак передает трафик на настоящий сайт www.example.com, и теперь он становится настоящим «человеком посередине», прослушивающим ваш трафик.

- Перехват Wi-Fi

Злоумышленники прослушивают трафик в общедоступных или незащищенных сетях Wi-Fi или создают сети Wi-Fi с распространёнными именами. Их цель — обманом заставить людей подключиться, чтобы украсть их учетные данные, номера банковских карт или любую другую информацию, которую пользователи отправляют в этой сети. - Перехват сеанса

Перехват сеанса — это атака «человек посередине», при которой злоумышленник наблюдает за вами, чтобы войти на веб-страницу (например, учетную запись банка или электронной почты), а затем крадет ваш cookie-файл сеанса для входа в ту же учетную запись из своего браузера. Этот вид атаки мы демонстрируем на нашем семинаре по кибератакам Live Cyber Attack, о котором упоминали ранее.

Как только злоумышленник получит ваш cookie-файл активного сеанса, он сможет делать на этом веб-сайте то же самое, что и вы. Чак (наш парень из примера) мог перевести все ваши сбережения на оффшорный счет, купить кучу товаров с помощью сохраненной банковской карты или использовать перехваченный сеанс, чтобы проникнуть в сеть вашей компании и глубоко внедриться в корпоративную сеть.

Насколько распространены атаки «человек посередине»?

Атаки «человек посередине» существуют уже давно, и хотя они не так распространены, как фишинг, вредоносные программы или даже программы-вымогатели, они обычно являются частью комплексных целевых атак, когда злоумышленник имеет четкие намерения. Например, злоумышленник, который хочет украсть номер банковской карты, может найти эти данные, перехватив трафик Wi-Fi в кафе. Другой злоумышленник может использовать методы атаки «человек посередине» как часть более масштабного плана проникновения в сеть крупной компании. Наша лаборатория, изучающая атаки «человек посередине», демонстрирует, как злоумышленник может использовать вредоносное ПО для перехвата сетевого трафика и проникновения в корпоративную почту.

Как обнаружить атаку «человек посередине»

Атаки «человек посередине» трудноуловимы, но их присутствие всё же оставляет следы в обычной сетевой активности, а профессионалы в области кибербезопасности и конечные пользователи могут обнаружить эти следы. Принято считать, что лучше предотвратить, чем обнаружить.

Признаки атаки «человек посередине»

Вот некоторые признаки того, что в ваших сетях могут быть непрошенные слушатели:

- Неожиданное или повторяющееся отключение: злоумышленники принудительно отключают пользователей, чтобы перехватить имя пользователя и пароль, когда те попытаются повторно подключиться. Отслеживая неожиданные или повторяющиеся отключения, вы можете заранее определить подобное опасное поведение.

- Странные адреса в адресной строке браузера: если что-то в адресе выглядит хотя бы немного странно, перепроверьте свои подозрения. Возможно, вы имеете дело с перехватом DNS. Например, вы видите www.go0gle.com вместо www.google.com.

- Вы входите в общедоступную или незащищенную сеть Wi-Fi: будьте очень осторожны с сетями, к которым подключаетесь, и по возможности избегайте общедоступного Wi-Fi. Злоумышленники создают поддельные сети с известными идентификаторами, такими как «Бесплатный интернет» или другим распространенным именем, чтобы обманом заставить людей подключиться. Если вы подключитесь к Wi-Fi злоумышленника, он сможет легко увидеть все, что вы отправляете по Wi-Fi.

Как предотвратить атаку «человек посередине»

Вот несколько рекомендаций по защите вас и ваших сетей от атак типа «человек посередине». Однако ни одна из них не гарантирует 100% надежности.

Общие передовые практики

Cоблюдение общих правил кибербезопасности поможет вам защититься от атак типа «человек посередине»:

- Подключайтесь только к защищенным маршрутизаторам Wi-Fi или используйте зашифрованное соединение вашего оператора беспроводной связи. Подключайтесь к маршрутизаторам, которые используют протокол безопасности WPA2. Он не обеспечивает абсолютной безопасности, но всё же это лучше, чем ничего.

- Используйте VPN для шифрования трафика между конечными точками и сервером VPN (в корпоративной сети или в интернете). Если трафик зашифрован, «человеку посередине» сложнее его перехватить или изменить.

- Используйте сквозное шифрование для электронной почты, чата и видеосвязи (Zoom, Teams и т. д.)

- Обновляйте систему для защиты от вредоносных программ

- Используйте менеджер паролей, чтобы защитить свои пароли и предотвратить их повторное использование.

- Подключайтесь только к HTTPS-соединениям, используйте плагин браузера для контроля выполнения этого правила.

- Используйте многофакторную аутентификацию везде, где это возможно.

- Используйте DNS поверх HTTPS — технологию, которая защищает вас от перехвата DNS путем шифрования ваших DNS-запросов.

- Следуйте принципам «нулевого доверия», чтобы создать внутренние барьеры для доступа к данным, которые не позволяют злоумышленникам свободно перемещаться по сети, даже если они проникнут внутрь.

- Мониторинг активности в сети для обнаружения следов взлома или атак «человек посередине» (например, вредоносных сетевых подключений или необычного поведения пользователя).

Почему шифрование может защитить вас от атак «человек посередине»?

Сквозное шифрование поможет предотвратить чтение ваших сетевых сообщений злоумышленником, даже если он прослушивает ваш трафик. При шифровании отправитель и получатель используют общий ключ для шифрования и дешифрования передаваемых сообщений. Без этого ключа ваши сообщения будут выглядеть просто набором случайных символов, и «человек посередине» не сможет извлечь из них пользу.

Шифрование затрудняет злоумышленнику перехват и чтение сетевых данных, но все же это возможно и не дает полной защиты от раскрытия вашей информации, поскольку злоумышленники разработали методы обхода шифрования.

Например, в нашей лаборатории, изучающей атаки «человек посередине», мы демонстрируем, как злоумышленник может украсть маркер проверки подлинности, содержащий имя пользователя, пароль и данные многофакторной аутентификации, чтобы войти в учетную запись электронной почты. После захвата cookie-файла сеанса не имеет значения, зашифрована ли связь между клиентом и сервером, — хакер просто входит в систему как конечный пользователь и может получить доступ к той же информации, что и этот пользователь.

Будущее атак «человек посередине»

Атаки типа «человек посередине» будут оставаться эффективным инструментом в арсенале злоумышленников до тех пор, пока они смогут перехватывать важные данные, такие как пароли и номера банковских карт. Между разработчиками программного обеспечения и поставщиками сетевых услуг с одной стороны, и киберпреступниками с другой идет постоянная гонка вооружений для устранения уязвимостей, которые злоумышленники используют для запуска своих атак.

Возьмем, к примеру, массовое распространение интернета вещей (IoT) за последние несколько лет. Устройства интернета вещей еще не соответствуют стандартам безопасности и не обладают такими возможностями, как другие устройства, что делает их более уязвимыми для атак «человек посередине». Злоумышленники используют их для входа в сеть организации, а затем переходят к другим методам. Кто бы мог подумать, что холодильник с выходом в интернет — это не просто новое модное устройство, а еще и дыра в системе безопасности? Киберпреступники об этом знают!

Широкое распространение беспроводных сетей, например сетей 5G, — еще одна возможность для злоумышленников использовать атаки типа «человек посередине» для кражи данных и проникновения в организации. Это было наглядно продемонстрировано на конференции по компьютерной безопасности BlackHat 2019. Компании, занимающиеся технологиями беспроводной связи, обязаны устранять уязвимости, подобные тем, что были показаны на BlackHat, и обеспечивать безопасную магистраль для пользователей и устройств.

Современные тенденции таковы, что количество сетей и подключенных к ним устройств растет, а это означает, что у злоумышленников больше возможностей использовать методы «человека посередине». Знание явных признаков атаки «человек посередине» и применение методов обнаружения может помочь вам обнаруживать атаки до того, как они нанесут ущерб.

Посетите наш семинар по кибератакам Live Cyber Attack Workshop, на котором мы продемонстрируем, как с помощью метода «человек посередине» злоумышленник может перехватить маркер проверки подлинности пользователя, чтобы проникнуть и украсть важные данные. Мы также покажем, как Varonis может обнаруживать атаки такого вида.