В 2020 году киберпреступность росла в геометрической прогрессии: программы-вымогатели Emotet, Trickbot, Maze, Ryuk, а теперь и Netwalker стали серьезной проблемой во всех отраслях, больших и малых, государственных и частных, и пока нет оснований полагать, что эта тенденция ослабнет.

За 2019 год злоумышленники вымогательством получили от своих жертв около 11,5 миллиардов долларов. Для сравнения, в 2018 году эта цифра составила 8 миллиардов. По оценкам экспертов, к 2021 году потери от атак программ-вымогателей вырастут почти на 100% и достигнут 20 миллиардов долларов. С момента своих первых атак в марте 2020 года Netwalker, также известный как Mailto, позволил злоумышленникам получить в виде выкупа более 30 миллионов долларов.

Что из себя представляет программа-вымогатель Netwalker?

Netwalker — это быстро набирающая масштабы программа-вымогатель, созданная в 2019 году группой киберпреступников, известной как Circus Spider. Circus Spider — один из новых членов более обширной группы Mummy Spider. На первый взгляд Netwalker действует, как и большинство других разновидностей программ-вымогателей: проникает в систему через фишинговые письма, извлекает и шифрует конфиденциальные данные, а затем удерживает их для получения выкупа.

Увы, Netwalker способен на большее, чем просто удержание захваченных данных «в заложниках». Чтобы продемонстрировать серьезность своих намерений, Circus Spider публикует образец украденных данных в интернете, заявляя, что, если жертва не выполнит их требования вовремя, то в даркнет попадут и остальные данные. Circus Spider выкладывает конфиденциальные данные жертвы в даркнете в защищенной паролем папке и публикует пароль в интернете.

Программа-вымогатель Netwalker использует модель «вымогательство как услуга» (RaaS).

В марте 2020 года члены Circus Spider решили сделать имя Netwalker нарицательным. Они расширили свою партнерскую сеть подобно тому, как это сделала группа преступников, стоящих за Maze. Переход к модели «программа-вымогатель как услуга» (RaaS) позволил им существенно расширить масштабы, нацелиться на большее количество организаций и увеличить размеры получаемых выкупов.

Модель RaaS включает вербовку помощников для содействия в выполнении преступных планов. Как упоминалось выше, Netwalker начинал набирать обороты и уже имел ряд крупных результатов. Однако по сравнению с другими крупными группами вымогателей они оставались небольшими… пока не перешли к модели RaaS.

Чтобы заслужить «честь» присоединиться к их небольшой преступной группе, Circus Spider опубликовали определенный набор требуемых критериев — своеобразную криминальную вакансию, если хотите.

Их основные критерии при выборе «помощников»:

- опыт работы с сетями;

- владение русским (они не принимают англоговорящих);

- они не обучают неопытных пользователей;

- наличие постоянного доступа к целям, представляющим для них ценность;

- доказательства наличия опыта.

Чтобы привлечь как можно больше потенциальных сторонников, Circus Spider опубликовали список возможностей, к которым их новые партнеры получат доступ.

Они включают:

- полностью автоматическая панель чата TOR;

- права наблюдателя;

- поддержка всех устройств Windows, начиная с версии Windows 2000;

- быстрый многопотоковый блокировщик;

- быстрые и гибкие настройки блокировщика;

- доступ к процессам разблокировки;

- шифрование смежной сети;

- уникальные сборки PowerShell для упрощения работы с антивирусными программами;

- мгновенные выплаты.

На кого и на что нацелена программа-вымогатель Netwalker?

С момента первого крупного результата в марте 2020 года наблюдается всплеск атак программы-вымогателя Netwalker. В первую очередь, ее целями стали учреждения здравоохранения и образования. Они провели одну из своих наиболее публично освещенных кампаний против крупного университета, специализирующегося на медицинских исследованиях. Программа-вымогатель похитила конфиденциальные данные этого университета, и, чтобы показать серьезность намерений, злоумышленники выложили образец украденных данных в открытый доступ. Эти данные включали студенческие приложения, содержащие такую информацию, как номера социального страхования и другие конфиденциальные данные. Это нарушение привело к тому, что университет заплатил злоумышленникам выкуп в размере 1,14 миллиона долларов за расшифровку их данных.

Злоумышленники, стоящие за Netwalker, предприняли серьезную попытку извлечь выгоду из хаоса эпидемии коронавируса. Они рассылали фишинговые электронные письма на тему пандемии, выбрав целью медицинские учреждения, которые уже перегружены пострадавшими от пандемии. Сайт одной из первых жертв в сфере здравоохранения был заблокирован программой-вымогателем как раз в тот момент, когда люди начали обращаться к ним за советом во время пандемии. Эта атака вынудила их запустить второй сайт и направить пользователей на новый, вызвав беспокойство и замешательство у всех участников. В течение года Netwalker и другие группы программ-вымогателей продолжали атаковать медицинские учреждения, пользуясь тем, что они уделяют мало внимания информационной безопасности.

Помимо сфер здравоохранения и образования, Netwalker атакует организации в других отраслях, в том числе:

- производство;

- управление бизнесом;

- управление потребительским опытом и качеством обслуживания;

- электромобили и решения для накопления электричества;

- образование;

- и многие другие.

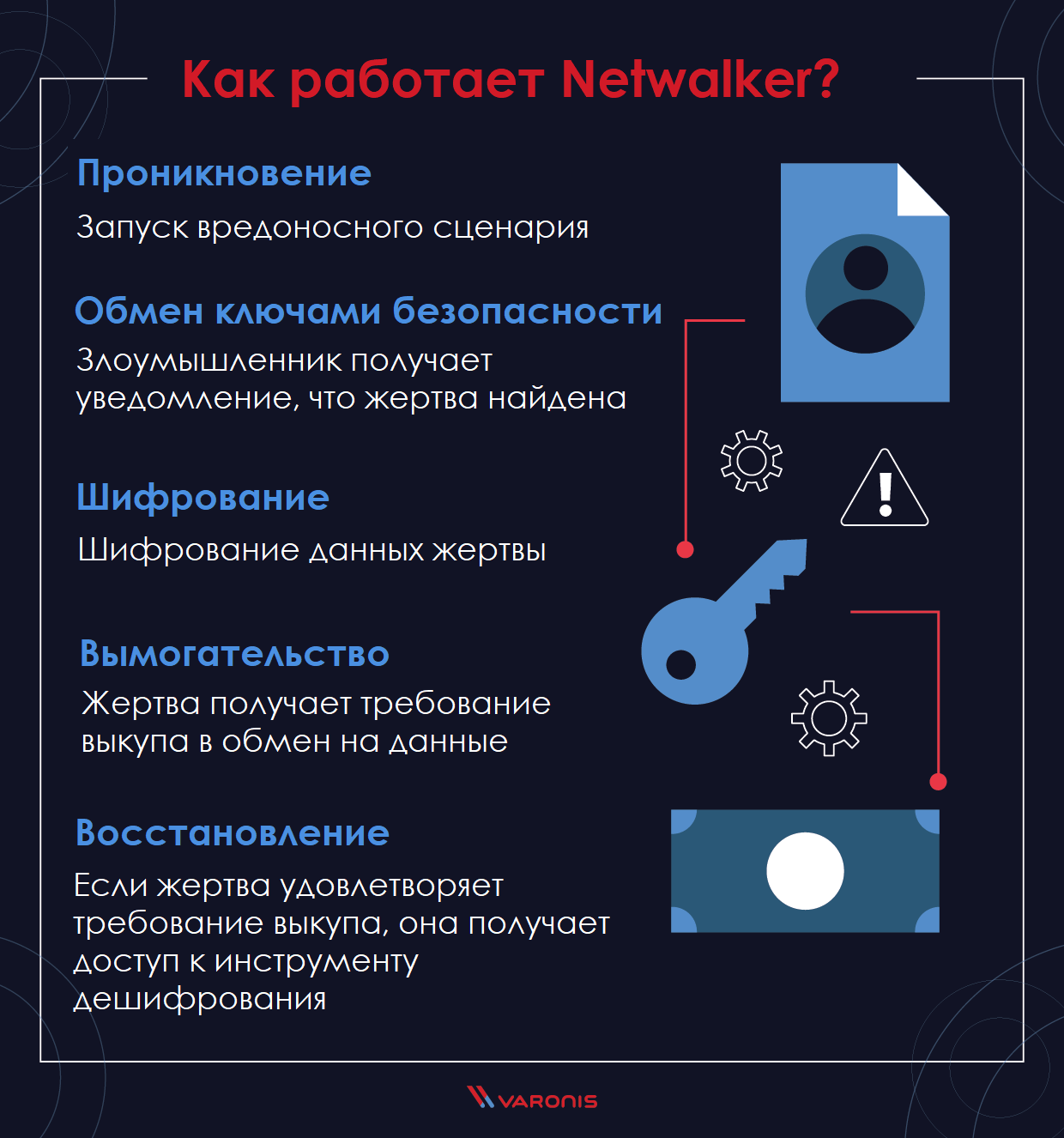

Как работает Netwalker?

Шаг 1: фишинг и проникновение

Netwalker в значительной степени полагается на фишинг и адресный фишинг как методы проникновения. Если сравнивать с другими программами-вымогателями, рассылки фишинговых писем у Netwalker происходят часто. Эти письма выглядят вполне легитимно, что легко вводит в заблуждение жертв. Обычно Netwalker прикрепляет сценарий VBS с названием CORONAVIRUS_COVID-19.vbs, который запускает программу-вымогатель, если получатель откроет вложенный текстовый документ с вредоносным сценарием.

Шаг 2: эксфильтрация и шифрование данных

Если сценарий открывается и запускается в вашей системе, значит Netwalker начал проникать в вашу сеть. С этого момента начинается отсчет времени до шифрования. Попав в систему, программа-вымогатель превращается в не вызывающий подозрений процесс, обычно в виде исполняемого файла Microsoft. Это достигается за счет удаления кода из исполняемого файла и внедрения в него собственного вредоносного кода для доступа к process.exe. Этот метод известен как Process Hollowing. Он дает программе-вымогателю возможность находиться в сети достаточно долго для извлечения и шифрования данных, удаления резервных копий и создания лазеек на случай, если кто-либо заметит, что что-то не так.

Шаг 3: вымогательство и восстановление (или потеря) данных

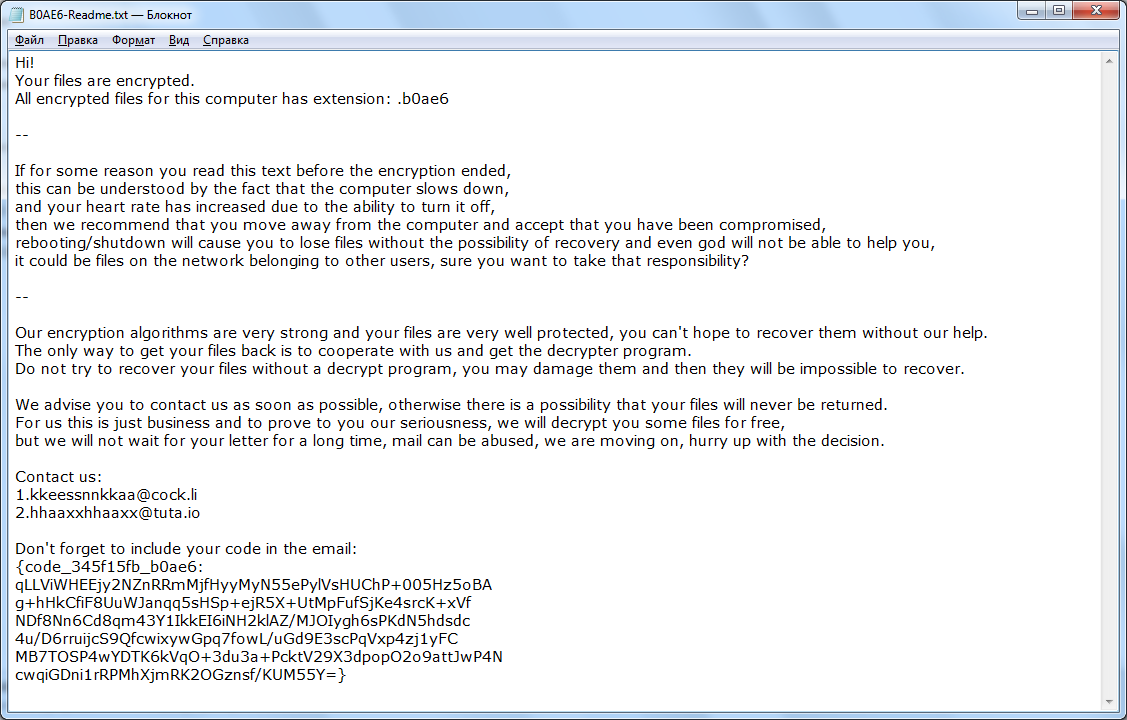

Как только Netwalker закончит эксфильтрацию и шифрование данных, жертва обнаружит, что данные украдены, и найдет записку с требованием выкупа. Записка с требованием выкупа Netwalker относительно стандартна: в ней объясняется произошедшее и что пользователь должен делать, если хочет вернуть свои данные в целости и сохранности. Затем Circus Spider потребует определенную сумму денег для оплаты в биткойнах, используя портал браузера TOR.

(Источник)

Как только жертва удовлетворяет выдвинутые требования, она получает доступ к своему индивидуальному инструменту дешифрования и может безопасно расшифровать свои данные.

Если жертва не выполнит требования вовремя, злоумышленники увеличат размер выкупа или опубликуют в даркнете все украденные данные либо их часть.

Ниже представлена схема конкретного пути атаки Netwalker.

(Источник)

Советы по защите от программы-вымогателя Netwalker

Netwalker становится все более изощренным, и от него все труднее защищаться. В первую очередь это связано с ростом их сети «помощников».

Мы рекомендуем следующие простые процедуры для смягчения последствий:

- Выполняйте резервное копирование важных данных на локальные хранилища данных;

- Убедитесь, что копии критически важных данных хранятся в облаке, на внешнем жестком диске или устройстве хранения;

- Защитите свои резервные копии и убедитесь, что данные невозможно изменить или удалить из системы, в которой они хранятся;

- Установите и регулярно обновляйте антивирусное программное обеспечение на всех компьютерах;

- Используйте только безопасные сети и избегайте общедоступных сетей Wi-Fi. По возможности используйте VPN;

- Используйте двухфакторную аутентификацию с надежными паролями;

- Регулярно обновляйте компьютеры, устройства и приложения. Netwalker, как и другие программы-вымогатели, использует уязвимости в системах и инфраструктуре, чтобы взять под контроль компьютеры пользователей и целые сети, а затем удерживает ваши данные в зашифрованном виде, пока вы не заплатите выкуп.

Хотя эти процедуры помогут уменьшить ущерб, нанесенный программой-вымогателем после заражения вашей системы, это все же лишь смягчение ущерба. Упреждающее выполнение этих процедур поможет предотвратить распространение и уменьшить ущерб от программ-вымогателей после того, как они проникли в вашу систему. Информирование и обучение сотрудников основам информационной безопасности станет мощным инструментом борьбы с Netwalker.

Не попадайтесь на фишинговые уловки

Поскольку Netwalker в основном заражает системы через рассылку фишинговых писем с вредоносными ссылками и исполняемыми файлами, информирование сотрудников вашей организации об опасностях фишинговых писем и о том, на что нужно обращать внимание для фильтрации подозрительных электронных писем, — обязательная мера для защиты ваших конфиденциальных данных.

Обязательное регулярное обучение основам информационной безопасности — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем. Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или поделиться своими учетными данными:

- внимательно проверьте имя и домен, с которого отправляется электронное письмо;

- проверьте наличие явных орфографических ошибок в теме и тексте сообщения;

- не сообщайте свои учетные данные — законные отправители никогда их не попросят;

- не открывайте вложения и не загружайте подозрительные ссылки;

- сообщайте о подозрительных электронных письмах вашей службе информационной безопасности.

Мы также рекомендуем проводить симуляции атак. Отправка ненастоящих фишинговых писем сотрудникам вашей организации — отличный способ оценить эффективность вашего обучения основам безопасности и определить, кому может потребоваться дополнительная помощь в этом вопросе. Отслеживайте показатели взаимодействия пользователей, чтобы узнать, кто взаимодействует с любыми ссылками или вложениями, выдает свои учетные данные или сообщает об этом ответственной службе в вашей организации.

Используйте системы обнаружения угроз на основе поведенческого анализа

Обучение сотрудников вашей организации распознаванию и реагированию на фишинговые атаки, связанные с программами-вымогателями, является большим подспорьем в защите ваших конфиденциальных данных. Однако раннее обнаружение угроз на основе поведенческого анализа позволит ограничить уязвимость перед разрушительными последствиями программ-вымогателей.

Если взломанная учетная запись пользователя начинает получать доступ к конфиденциальным данным, система обнаружения угроз на основе поведенческого анализа сразу об этом узнает и уведомит вас. Например, Varonis использует несколько моделей поведения, чтобы узнать, как определенные пользователи обычно обращаются к данным. Благодаря этому можно определить, когда характер доступа пользователя к данным или объемы данных начинают отличаться от обычных. Varonis различает ручные и автоматические действия и улавливает, если пользователь начинает перемещение или шифрование файлов необычным образом, в самом зародыше прекращая деятельность программы-вымогателя. Многие наши заказчики автоматизируют ответную реакцию на такое поведение, отключая учетную запись и прерывая активные соединения.

Также важно непрерывно отслеживать активность в файловой системе, чтобы вовремя распознать, когда программа-вымогатель сохраняет на диск известные инструменты проникновения (распространенная тактика Netwalker), или когда пользователь ищет в общих файловых ресурсах файлы с паролями или другими конфиденциальными данными.

Любая пользовательская учетная запись обычно имеет доступ к гораздо большему количеству данных, чем необходимо, поэтому эти поиски часто бывают плодотворными. О том, как снизить эти риски, читайте ниже.

Переходите на модель минимальных привилегий (Zero Trust)

Правильное обнаружение — важный шаг к защите вашей организации от программ-вымогателей. Однако не менее важно создать такие условия, что даже если программа-вымогатель останется незамеченной для первичного обнаружения, ее урон будет минимальным. Организации могут добиться этого, сводя к минимуму данные, к которым они раскрывают доступ. Таким образом, количество данных, которые могут быть зашифрованы или украдены, будет ограничено.

Если вы подозреваете, что стали жертвой программы-вымогателя Netwalker, выполните поиск всех обращений к файлам и изменений, сделанных любым пользователем за любой период времени, чтобы точно определить затронутые файлы и восстановить правильные версии. Вы также можете обратиться к службе реагирования на инциденты Varonis, и мы бесплатно поможем вам расследовать инцидент.