Каждый администратор всегда сводит свои действия к минимуму, пишет скрипты, пишет программы и чтобы меньше делать рутинных задач приходится проявлять фантазию и поработать головой. Хочу поделиться своим опытом, может кому-то и поможет. У меня в компании сейчас малое количество сотрудников, порядка 15-18. Почта создается на сервере Zimbra, а каждый сотрудник работает под своей локальной учетной записью на компьютере. И до меня тут исторически сложилось, что AD нет.

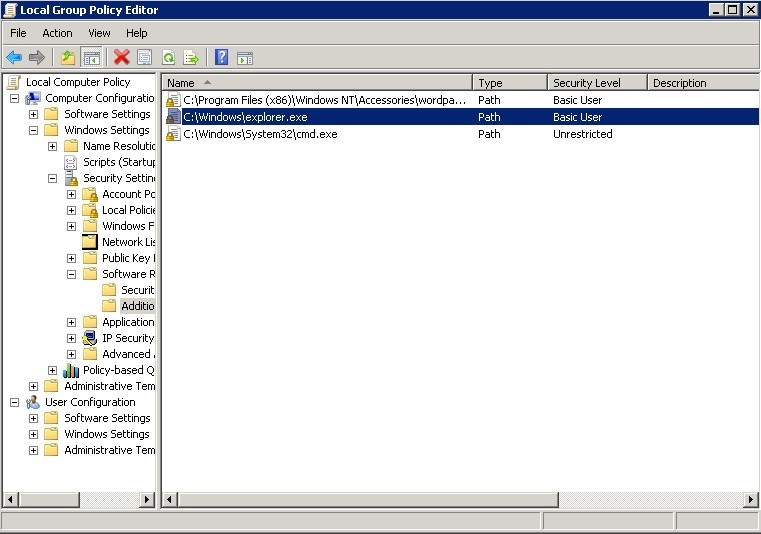

Появилась потребность в разворачивании файлового сервера, я развернул его на базе MS Windows server 2016, из себя он представляем роль файлового сервера, где создан VHDX(виртуальный жесткий диск) который и является общим пулом для всех. По доступу все просто, создаем локальные группы и даем разрешения на группы, а далее каждого сотрудника добавляем в эти самые группы. Но заводить каждого сотрудника вручную, двигать мышкой, перещелкивать вкладки и потом еще писать письмо сотруднику с паролем и доступом, это не "тру". В итоге я написал небольшой скрипт, где из одного консольного окна мы делаем эти все действия в 4 шага.

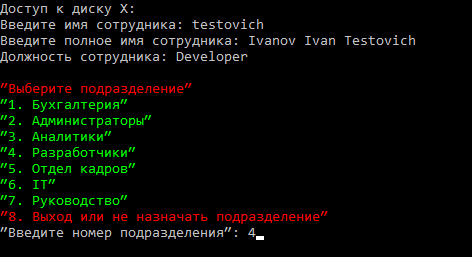

Для начала нам надо создать пользователя, создать ему пароль и добавить описание, для этого передать данные в переменные.