Всем привет!

Я занимаюсь информационной безопасностью в компании

«ЛАНИТ-Интеграция». Пока большинство офисных сотрудников работает из дома, используя сервисы и рабочие столы компании дистанционно, хочу поговорить про то, как бизнес защищает свои активы от внешних угроз. Географически распределённая инфраструктура приумножает риски информационной безопасности, так как увеличивается количество точек входа в информационную систему организации. Эта статья о том, какие инструменты мы можем использовать при расследования инцидентов информационной безопасности.

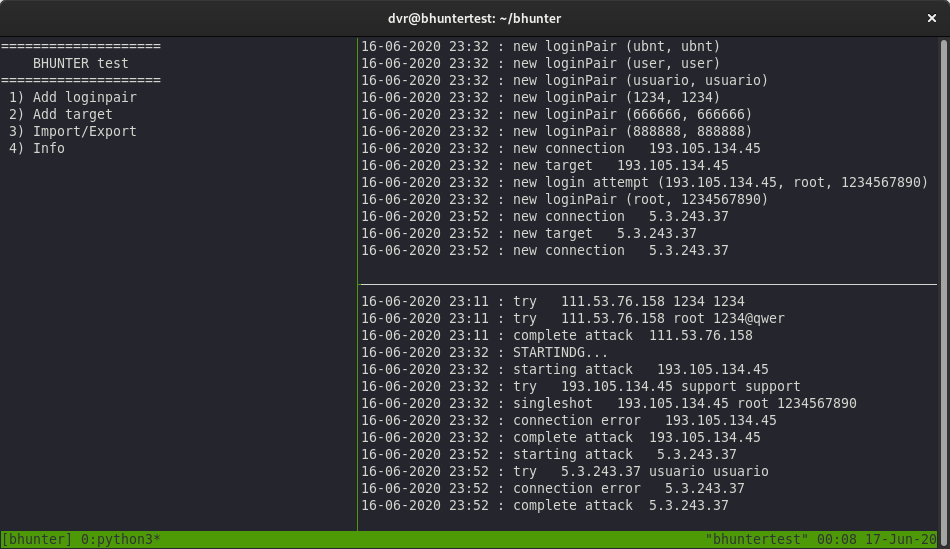

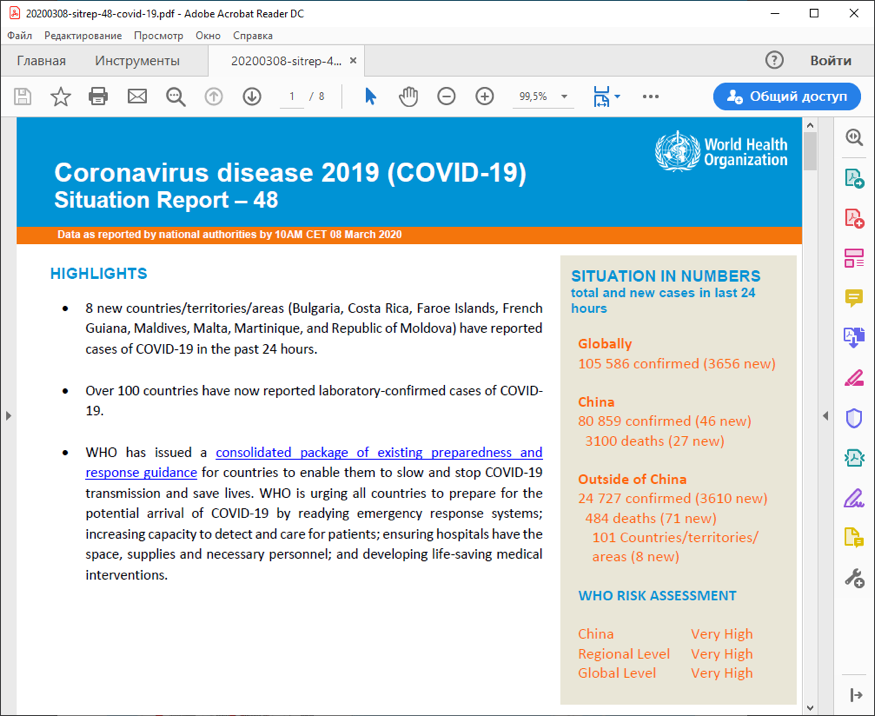

В сфере компьютерной безопасности

IOC — это объект, наблюдаемый в сети или операционной системе, который с большой долей вероятности указывает на компрометацию устройства. К таким объектам могут быть отнесены обнаруженные сигнатуры вирусов,

хеш-суммы вредоносных файлов, адреса командных серверов ботнетов. Индикатор компрометации используется для раннего обнаружения попыток проникновения в компьютерные системы и первичной оценки возможной угрозы.

Уровень защищенности инфраструктуры любой компании или предприятия оценивается по наименее защищенному объекту инфраструктуры — это может быть автоматизированное рабочее место или сервер. Поэтому важно находить скомпрометированные узлы в корпоративной или технологической сети организации и устранять причину их компрометации.