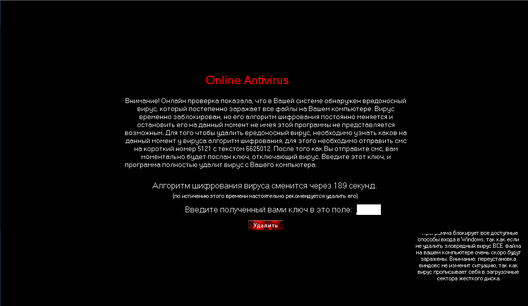

Сегодня любимая обрадовала меня новостью, что и она наконец подхватила вирус, просящий отправить смс. До сих пор думал, что семью ITшника такая штука обойдёт стороной, ан нет — не обошла.

Всё началось с какого-то приложения из вконтакта.

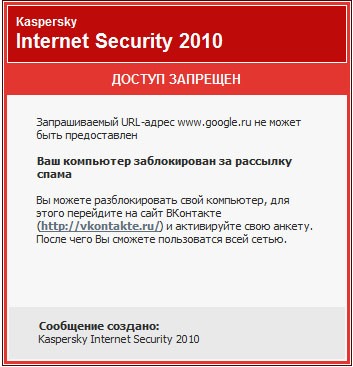

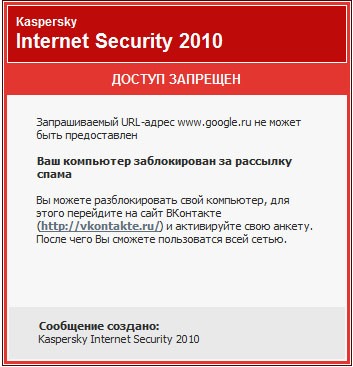

Благо ОС не блокировалась, «вирус» работал просто: блокировал самые популярные сайты, в том числе поисковики, сайты антивирусов и электронной почты. При запросах в окне браузера появлялось

Естественно, первое, что приходит на ум: «левые» процессы, сегодня уже упомянутые AVZ, HiJackThis. С этим всё оказалось в порядке, но разум дал о себе знать — идём в

c:/windows/system32/drivers/etc. Там

hosts и

hosts.txt. С первым на первый взгляд всё чисто, а во втором я вижу заботу создателя о наших с вами финансах:

127.0.0.1 localhost

#Отправьте смс и не мучайтесь… Реальная стоимость смски 100 рублей, а вызов программиста рублей 500 минимум:)

В недавней статье

В недавней статье