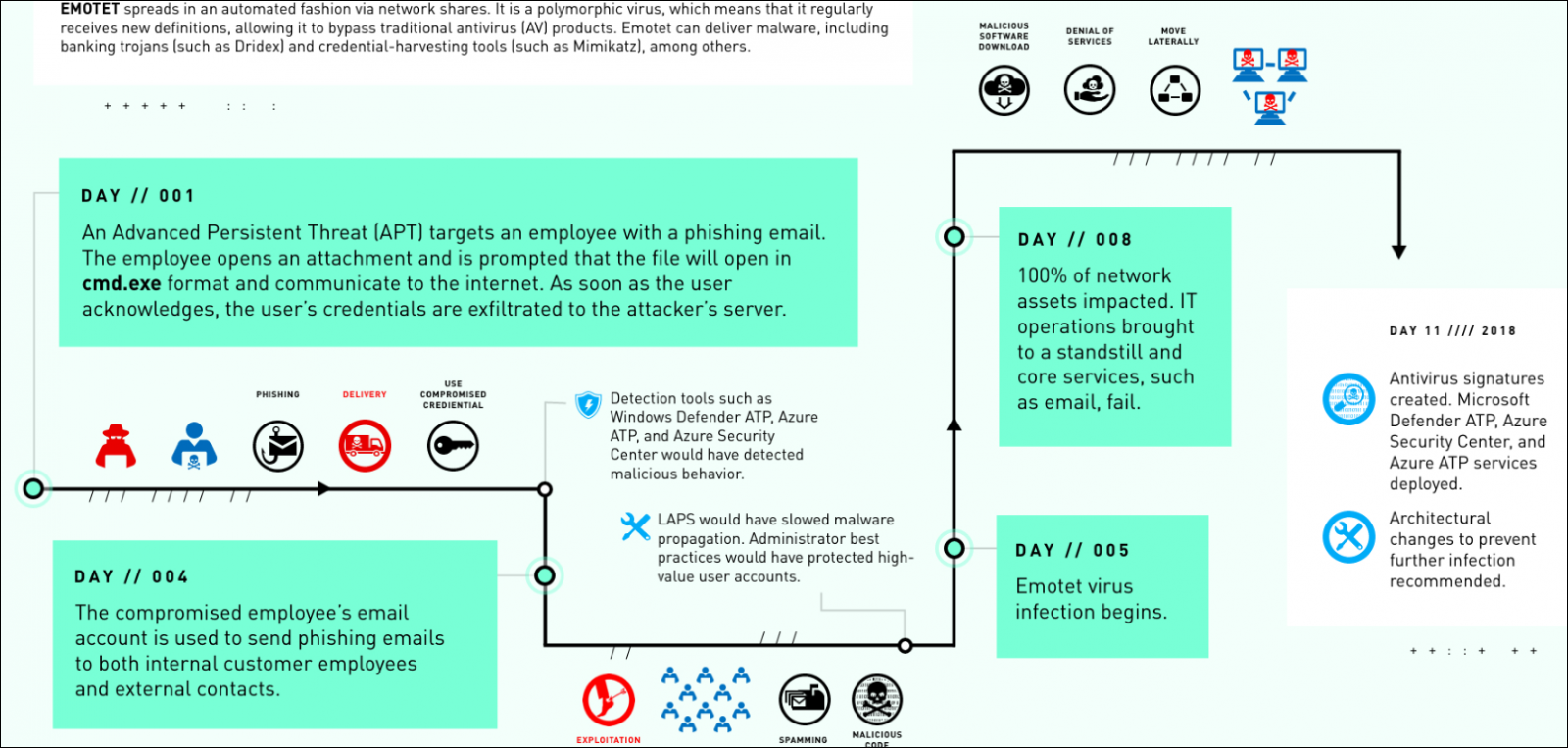

Microsoft сообщает, что вредоносное ПО Emotet отключило компьютерную сеть одной из организаций после того, как сотрудник компании открыл письмо с фишинговой ссылкой. Сбой в работе сети произошел из-за роста максимальной нагрузки на ЦП под управлением Windows и отключения интернет-соединений.

«Вредонос избегал обнаружения антивирусными решениями благодаря регулярным обновлениям от C&C-сервера, контролируемого злоумышленниками, и распространялся по системам, вызывая перебои в работе сети и отключая основные службы на протяжении почти недели», — отметили в Microsoft.

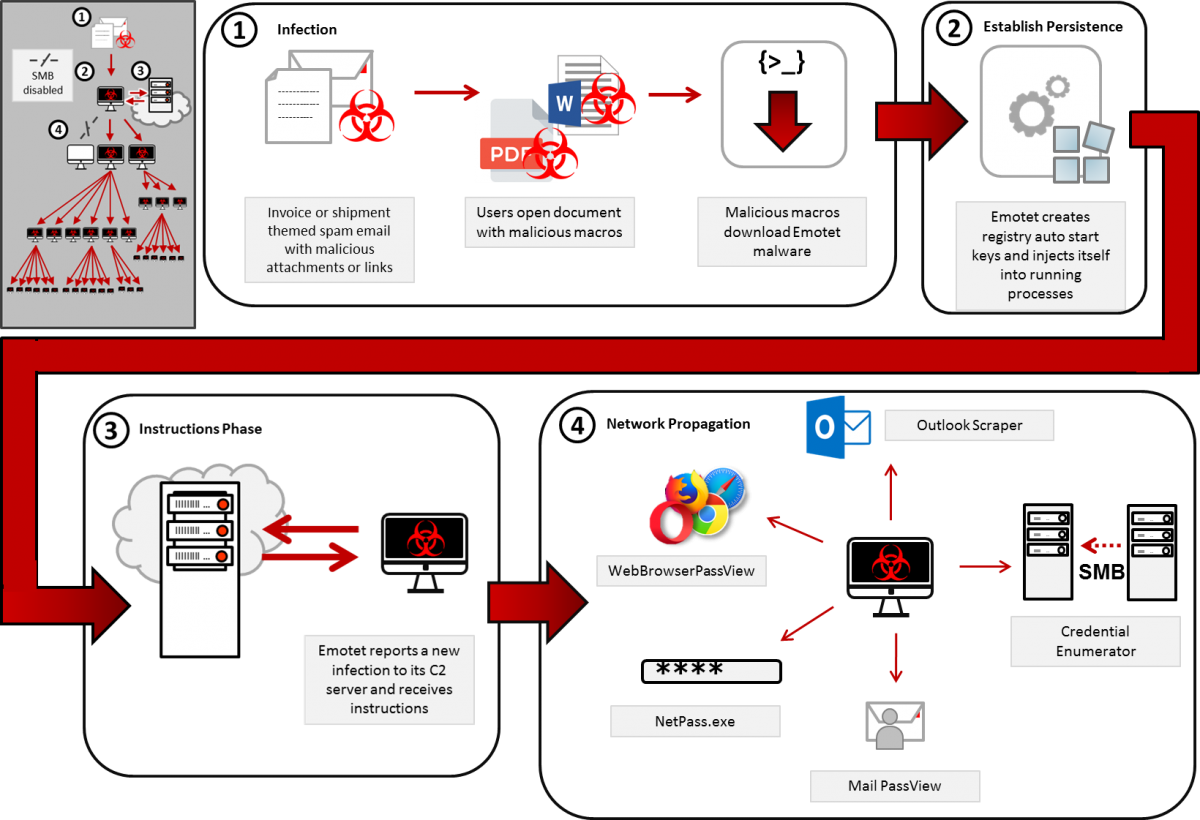

Спустя пять дней после того, как один из работников открыл письмо с фишинговой ссылкой, Emotet загрузился и запустился на системах организации. Вредонос похищал учетные данные администраторов и аутентифицировался на новых системах.

В итоге, несмотря на усилия IT-команды, через восемь дней вся сеть вышла из строя из-за перегрева, зависаний и перезагрузок ПК.

В Microsoft справились с распространением вредоноса, применив элементы управления ресурсами и буферные зоны, предназначенные для изоляции активов с правами администратора. Полностью устранить Emotet удалось после загрузки новых сигнатур антивируса, а также развертывания решений Microsoft Defender ATP и Azure ATP, которые обнаруживают и удаляют вредоносное ПО.

Сейчас Microsoft рекомендует пользоваться фильтрацией электронной почты для автоматического обнаружения фишинговых писем, а также использовать многофакторную аутентификацию, чтобы хакеры не могли воспользоваться украденными учетными данными.

Стоит отметить, что Emotet, полиморфный вирус, распространяется через сетевые ресурсы и устаревшие протоколы. Он был впервые замечен как банковский троянец Trickbot в 2014 году.

Недавно Emotet был модернизирован с помощью модуля червя Wi-Fi, предназначенного для того, чтобы помочь ему распространиться через небезопасные беспроводные сети.

В январе 2020 года Агентство по кибербезопасности и безопасности инфраструктуры США (CISA) предупредило государственные и частные организации, а также домашних пользователей об усилении активности в отношении целевых атак Emotet.

Фото: www.bleepingcomputer.com

Фото: www.bleepingcomputer.comРанее, в ноябре 2019 года, Австралийский центр кибербезопасности (ACSC) также предупреждал об опасностях, стоящих за атаками Emotet, заявив, что вредоносная программа «обеспечивает злоумышленнику точку опоры в сети, из которой могут выполняться дополнительные атаки».

Emotet занял первое место в рейтинге «10 самых распространенных угроз», опубликованном интерактивной платформой анализа вредоносных программ Any.Run в конце декабря 2019 года.

CISA предоставляет общие рекомендации по ограничению воздействия атак Emotet в предупреждении Emotet Malware, опубликованном два года назад и обновленном ранее в этом году.

В начале февраля команда Microsoft Exchange Team вновь напомнила системным администраторам о необходимости отключения тридцатилетнего протокола SMBv1 на серверах Exchange 2013/2016/2019 в Windows Server 2008 R2, Windows Server 2012 и выше. Этот протокол для удаленного доступа к файлам и принтерам используется при подключении ресурсов через \servername\sharename.

«Чтобы обеспечить лучшую защиту вашей организации Exchange от новейших угроз (например, от вредоносных программ Emotet, TrickBot или WannaCry), мы рекомендуем отключить SMBv1, если он включен на вашем сервере Exchange (2013/2016/2019), так как вы теряете ключевые средства защиты, предлагаемые более поздними версиями SMB-протокола», — заявляли специалисты Microsoft.

Ранее в протоколе сетевой коммуникации Microsoft Server Message Block 3.1.1 (SMBv3) была обнаружена уязвимость CVE-2020-0796, которая делает возможным взлом компьютеров под управлением Windows 10 версии 1903, Windows Server версии 1903 (установка Server Core), Windows 10 версии 1909 и Windows Server версии 1909 (установка Server Core). Кроме того, SMBv3 был представлен в Windows 8 и Windows Server 2012. Уязвимость, как отмечается, позволяет взломать SMB-сервер и SMB-клиент.

В течение суток после публикации данной информации Microsoft выпустила патч KB4551762 для Windows 10 версий 1903 и 1909, а также Windows Server версий 1903 и 1909.

См. также: