Иллюстрация bleepingcomputer.com

Никогда такого не было, и вот опять…

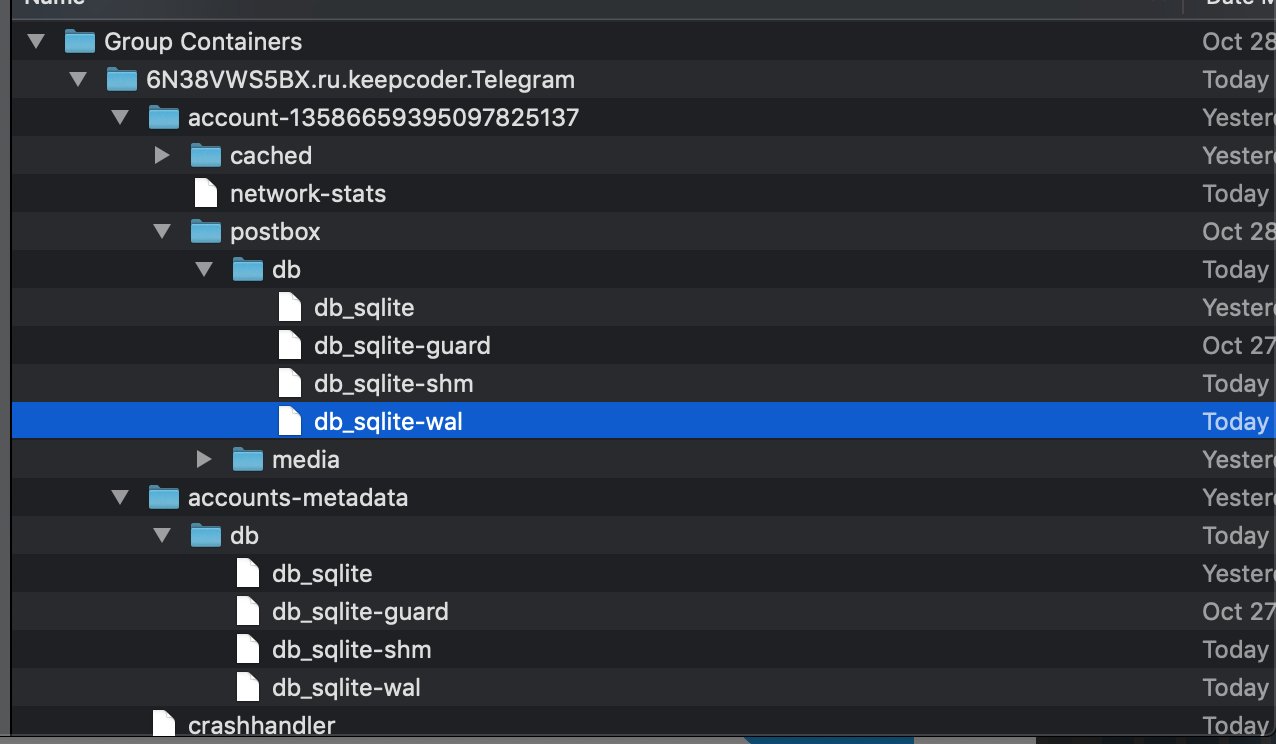

Исследователь из США Натаниэль Сачи обнаружил, что приложение Telegram не защищает шифрованием локальную копию переписки пользователя:

Telegram хранит ваши сообщения в незашифрованной базе данных SQLite. По крайней мере, мне не пришлось прилагать усилия, чтобы найти ключ в этот раз. Хотя [сообщения] довольно трудно просматривать (наверное, надо написать какой нибудь вспомогательный скрипт на python?) — это очень похоже на проблему с Signal

UPD Информация подается в том виде, в каком она была в первоисточнике и твиттере исследователя.

UPD 2 Поступил разоблачительный комментарий от Павла Дурова

Натаниэль Сачи проверил и функцию «секретного чата» в приложении Telegram for macOS (в версии для Windows секретных чатов нет, спасибо mwizard, однако в первоисточнике упоминается именно Telegram Desktop). Выяснилось, что сообщения из секретного чата попадают в открытом виде в ту же же базу данных, что и обычные сообщения. Т.е. хотя передача данных для секретных чатов достаточно хорошо защищена, локальная копия сообщений из таких чатов локально хранится без какой-либо защиты от самого приложения.

Telegram поддерживает установку локального пин-кода для предотвращения несанкционированный доступ к запущенному приложению, но эта функция не предполагает никакой дополнительной защиты для локальной базы данных SQLite с историей сообщений (со слов исследователя).

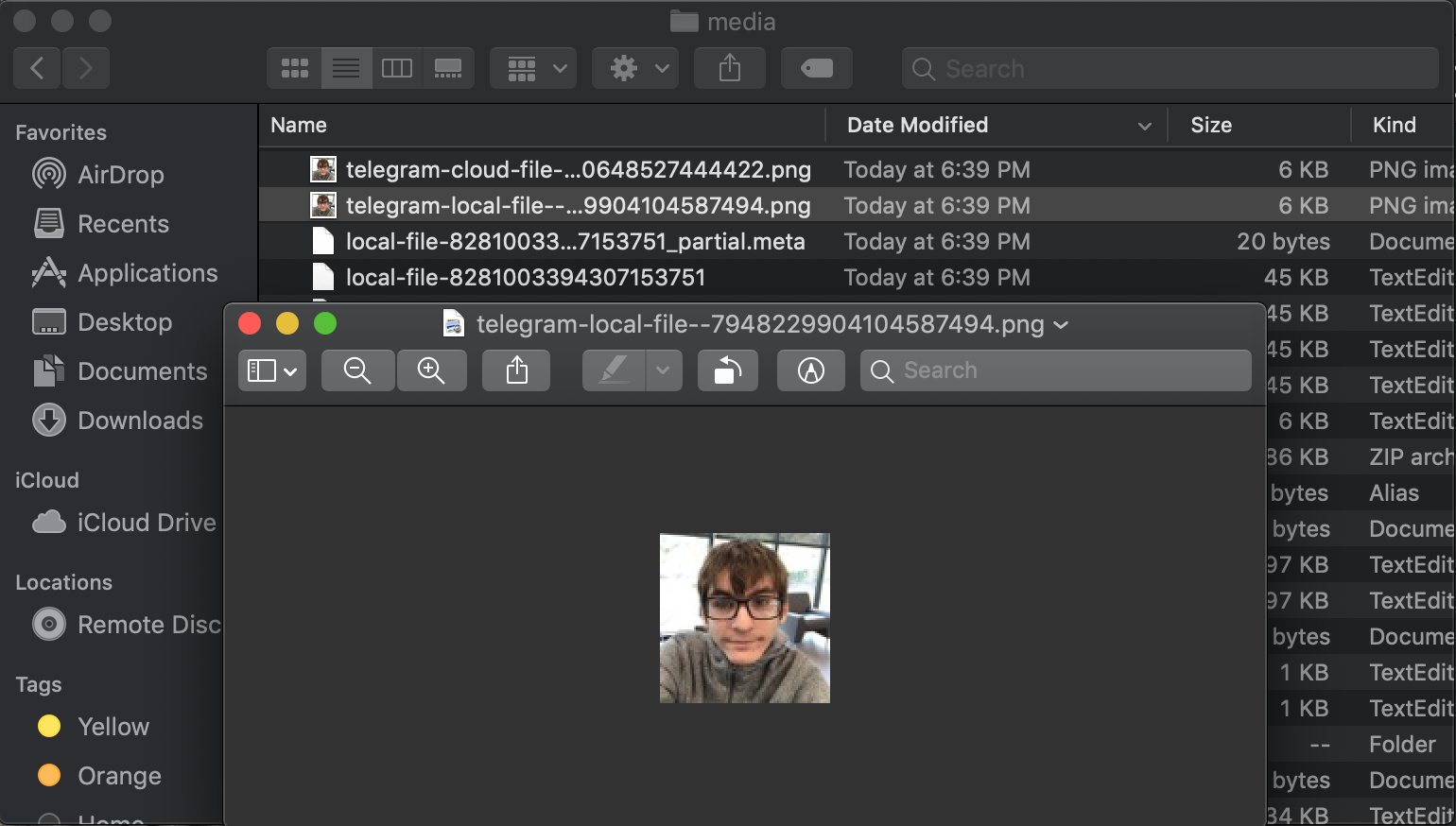

Отправленные медиафайлы в переписках также не особо скрываются, а только обфусцируются. Натаниэлю Сачи понадобилось лишь поменять расширение файла, чтобы просмотреть фото из своего чата.

Напомню, несколько дней назад хакер Метью Сюиш выявил аналогичную проблему с отсутствием защиты локальной базы истории сообщений в приложении Signal.

Обновлено!

Павел Дуров не отрицает ситуации, но считает, что проблема вовсе не проблема: