Введение

Мы писали, мы писали, наши пальчики устали. Почему мы вдруг решили начать с этого детского двустишия? Всё очень просто. В данной статье мы хотели познакомить читателей с возможностями нашего самого современного решения по обеспечению сетевой безопасности – линейкой межсетевых экранов Zyxel ATP. В качестве примера была выбрана средняя модель линейки — ATP500. На её основе мы планировали не только сделать качественное описание функциональности всей линейки брандмауэров, но и поделиться результатами тестов, измерив производительность устройства при выполнении большинства типовых операций фильтрации пользовательского трафика. Взглянув на объём получающегося материала, мы решили разделить текст на две или даже три статьи: сегодня мы опишем основные возможности по обеспечению безопасности, а также познакомимся с настройками устройства, а все измерения и дизайн отложим до следующих публикаций.

Объём материала связан с тем количеством функций многоуровневой защиты, которые предлагают межсетевые экраны Zyxel: это и исполнение кода в песочнице, и машинное обучение, и использование облачной базы данных актуальных угроз, и система предотвращения вторжений, и система безопасности для приложений и веб, и многое-многое другое.

Итак, приступим!

Обновление

Прежде чем начать обсуждение вопросов, связанных с функциональностью устройства, мы бы хотели в очередной раз напомнить читателям о необходимости своевременного обновления не только баз антивирусных сигнатур, но также и прошивки самого устройства. Для устройств безопасности это чрезвычайно важно, так как новые версии микропрограммного обеспечения не только исправляют потенциальные уязвимости в коде прошивки, но также расширяют функциональность, увеличивают количество и качество проверок пользовательского трафика. Смена версии микропрограммного обеспечения производится с помощью вкладки «Управление микропрограммой» пункта «Файловый менеджер» меню «ОБСЛУЖИВАНИЕ».

На устройстве находится сразу две прошивки: текущая и резервная. При возникновении проблем во время обновлении микрокода администратор может с лёгкостью вернуться к предыдущей (заведомо рабочей) версии прошивки. Мы не изобретали здесь колесо, две прошивки – стандартный подход для большинства устройств подобного уровня.

Само обновление может производиться вручную, полуавтоматически и полностью автоматически. Каждый администратор может выбрать для себя тот режим обновления, который ему наиболее подходит. Например, межсетевые экраны удалённых офисов могут обновляться автоматически по расписанию в часы наименьшей нагрузки на сеть (например, по ночам или в выходные), тогда как для обновления брандмауэров в критически важных сегментах сети можно прибегнуть к ручному способу замены прошивки.

В процессе обновления прошивки устройству необходимо выполнить перезагрузку. Это вполне стандартный способ замены микрокода. Во время перезагрузки, очевидно, межсетевой экран не может заниматься пересылкой пользовательского трафика. Означает ли это, что на время перезагрузки пользователи останутся без доступа к сети? При использовании одиночного брандмауэра, да, продолжительность перерыва сервиса будет примерно соответствовать времени перезагрузки ATP. Очевидно, что время, необходимое для перезагрузки устройства, зависит от многих факторов, таких как версия операционной системы, количества включённых сервисов, аппаратной платформы и так далее. Мы измерили время загрузки модели ATP500 с конфигурацией по умолчанию и самой последней на момент написания версией прошивки.

Время загрузки составило 138 секунд, то есть примерно две с четвертью минуты. Всё-всё, как мы и обещали в начале, больше никаких измерений в этой статье!

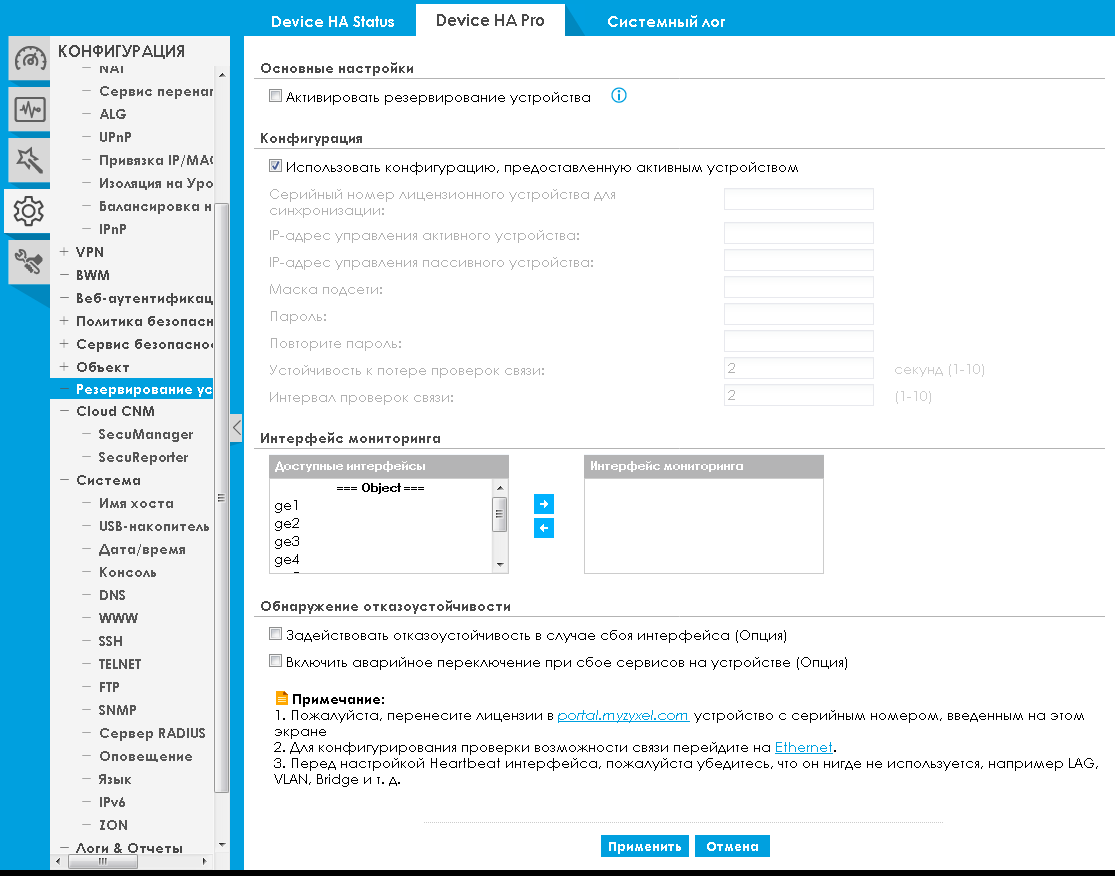

Стоит заметить, что если сеть построена с применением средств обеспечения высокой доступности, то перерыв сервиса будет значительно короче. Соответствующие настройки доступна в пункте «Резервирование устройства» меню «КОНФИГУРАЦИЯ».

В межсетевых экранах Zyxel серии ATP поддерживается не только две копии микропрограммного обеспечения, но также и несколько конфигурационных файлов. Да, конечно же, это не относится непосредственно к процедуре обновления прошивки и сигнатур, но мы не можем не сказать об этом. Администратор всегда может откатиться к предыдущей версии настроек.

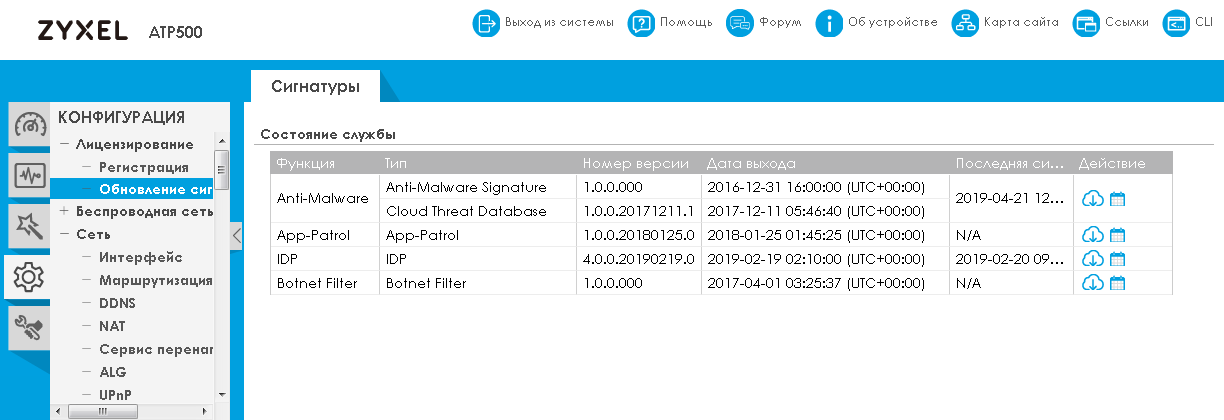

Для функционироваия ряда сервисов, таких как антивирусная проверка, контроль приложений, фильтр ботнет-сетей и системы предотвращения вторжений, необходимо наличие актуальных баз сигнатур, содержащих информацию о зловредах. Произвести полуавтоматическое обновление, либо задать расписание для автоматического обновления можно с помощью пункта «Обновление сигнатур» группы «Лицензирование» меню «КОНФИГУРАЦИЯ».

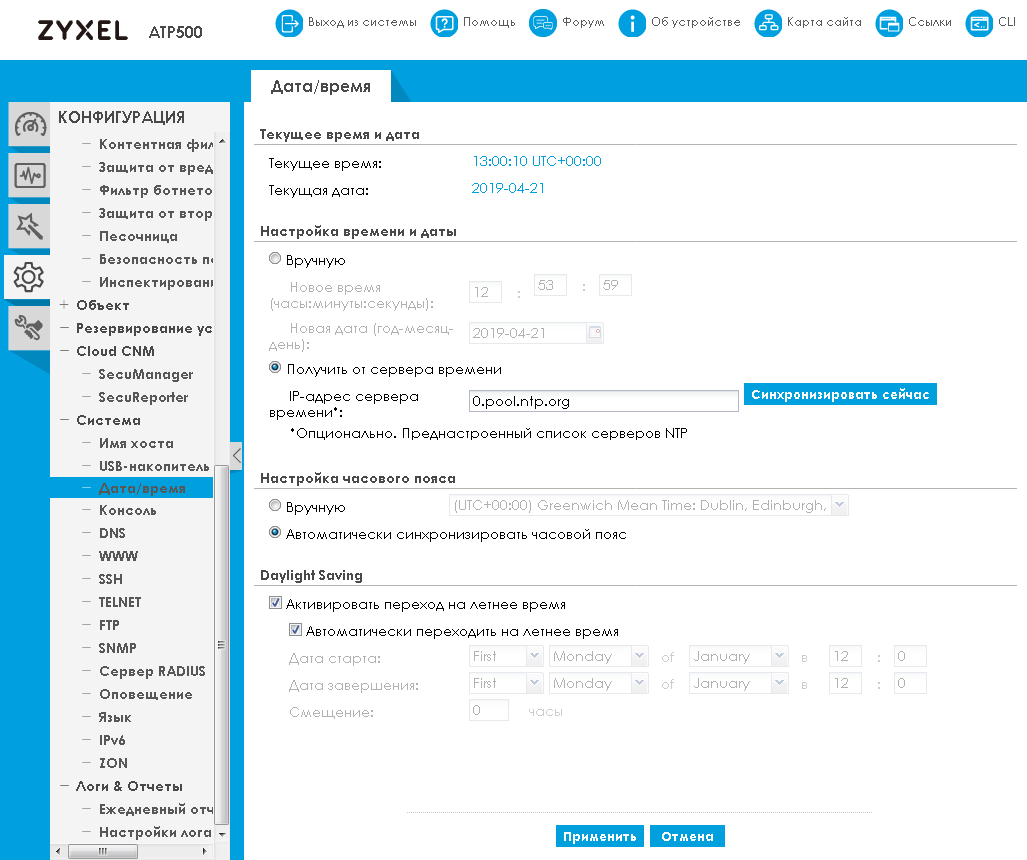

В заключение данного раздела мы бы хотели обратить внимание читателей на пункт «Дата/время» группы «Система» меню «КОНФИГУРАЦИЯ». С помощью данного пункта администратор может задать параметры синхронизации времени. Переоценить важность такой синхронизации сложно. И речь здесь идёт вовсе не об удобстве работы с журнальной информацией (логами). Во-первых, дата и время используется во всех расписаниях, настроенных на устройстве.

Полагаем, никакому администратору бы не хотелось неожиданной перезагрузки устройства посреди рабочего дня из-за обновления микропрограммного обе��печения брандмауэра. Но что может быть ещё более важным, так это проверка времени действия HTTPS сертификатов тех серверов, к которым обращаются пользователи из защищаемой сети.

Перейдём теперь к рассмотрению конкретный функций обеспечения сетевой безопасности.

Аномалии

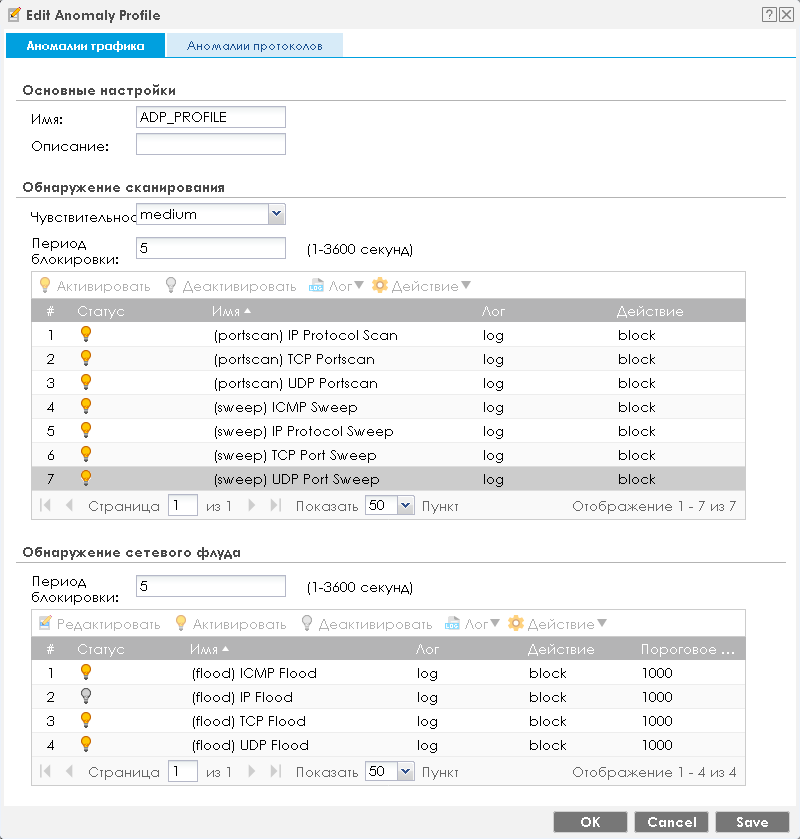

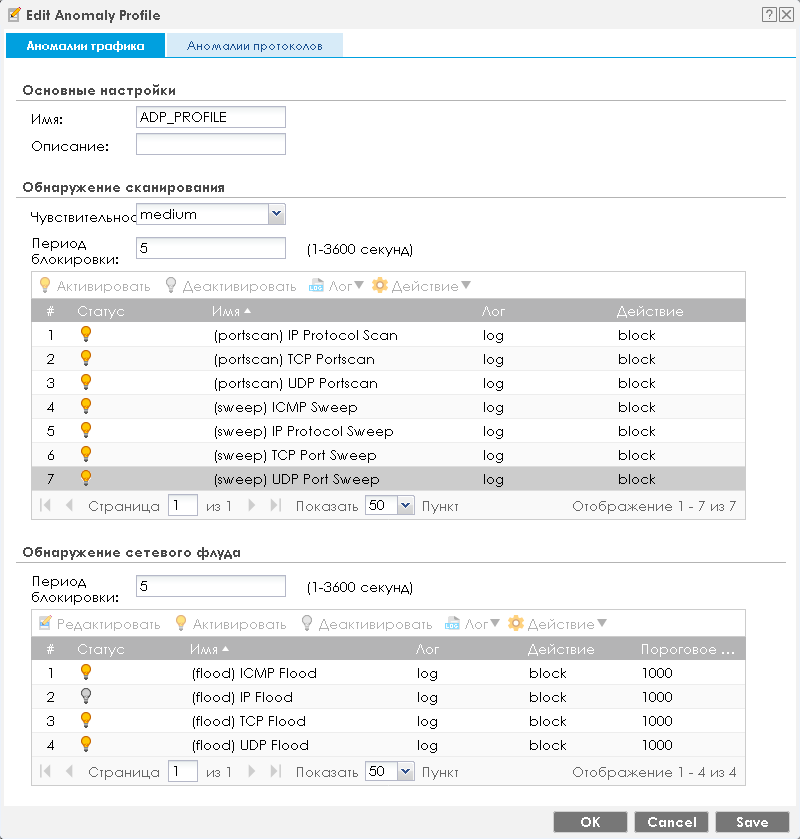

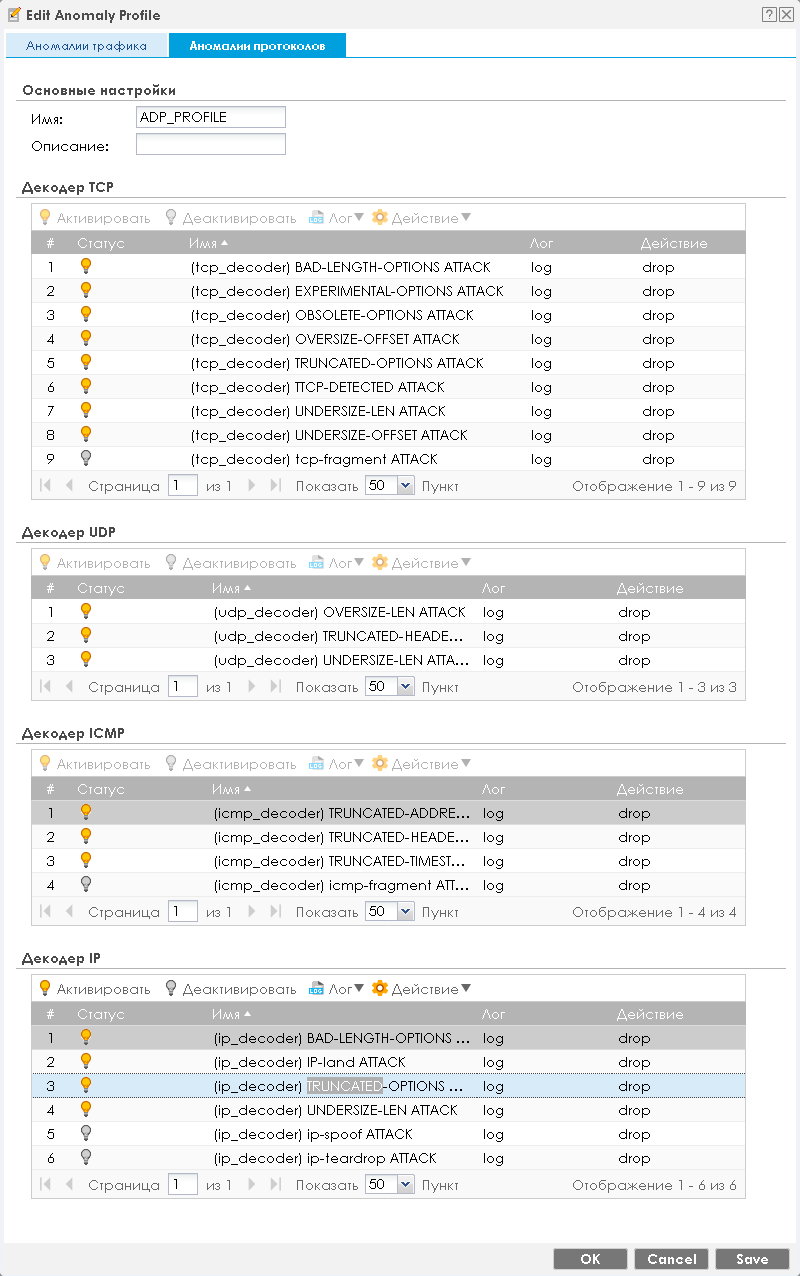

Межсетевые экраны Zyxel серии ATP позволяют обнаруживать аномалии в передаваемых данных и блокировать такой трафик. Но что же это за такие аномалии, которые позволяет обнаружить ATP?! Приведём лишь несколько примеров. Пожалуй, любой сетевой администратор согласится, что сканирование портов определённого узла нельзя отнести к типовому трафику, конечно же, за редким исключением. К подобному типу аномалий относится и появление разнообразного паразитного (flood) трафика. Для каждого сетевого и транспортного (TCP/UDP/ICMP) протоколов существует свой набор аномалий. Так, например, среди аномалий IP-протокола можно отметить перекрытие фрагментов, а для TCP существуют зарезервированные (неиспользуемые) значения поля длины заголовка (Header Length) – минимальное значение этого поля равно 5.

Включить или отключить проверку трафика из определённой зоны безопасности на наличие аномалий можно с помощью вкладки «Основные настройки» пункта «ADP» группы «Политика безопасности» меню «КОНФИГУРАЦИЯ». Здесь производится привязка профиля обнаружения аномалий к зоне.

Управление самими профилями производится на вкладке «Профиль» того же пункта меню.

Для каждого из профилей можно выбрать, какие аномалии трафика необходимо обнаруживать, а также какие действия предпринимать после обнаружения.

От обнаружения простейших аномалий перейдём к более углублённому изучению трафика.

Политики

Пункт «Политики» группы «Политика безопасности» меню «КОНФИГУРАЦИЯ» предоставляет администраторам возможность управления политиками фильтрации трафика, применяемым к проходящим через брандмауэр пользовательским данным.

Нельзя не отметить наличие поддержки ассиметричных маршрутов. Такая поддержка может оказаться востребованной в случае больших и сложных сетей. Однако здесь применима вполне стандартная рекомендация, что ассиметричную маршрутизацию по возможности следует избегать.

Для применения политики трафик можно отбирать по следующим признакам: зоны отправителя и получателя данных, IP-адреса отправителя и получателя, расписание, аутентифицированный пользователь, а также трафик определённого сервиса. Допускается создание нескольких политик одновременно. Проверка трафика на совпадение с условиями применения политики происходит последовательно. Применяется первая совпавшая политика.

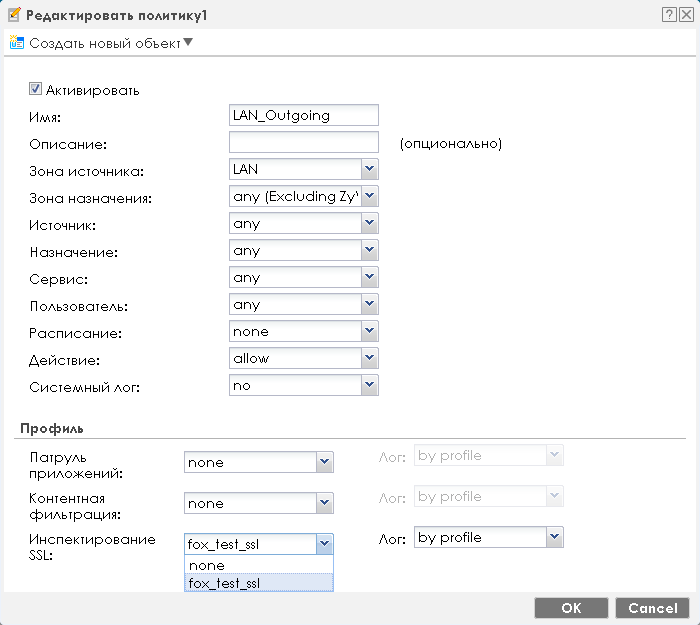

Трафик, подпадающий под определённую политику обработки, может быть передан на обработку следующим механизмам: патруль приложений, контентная фильтрация и инспектирование SSL. Более подробно о каждом из перечисленных механизмов мы расскажем далее.

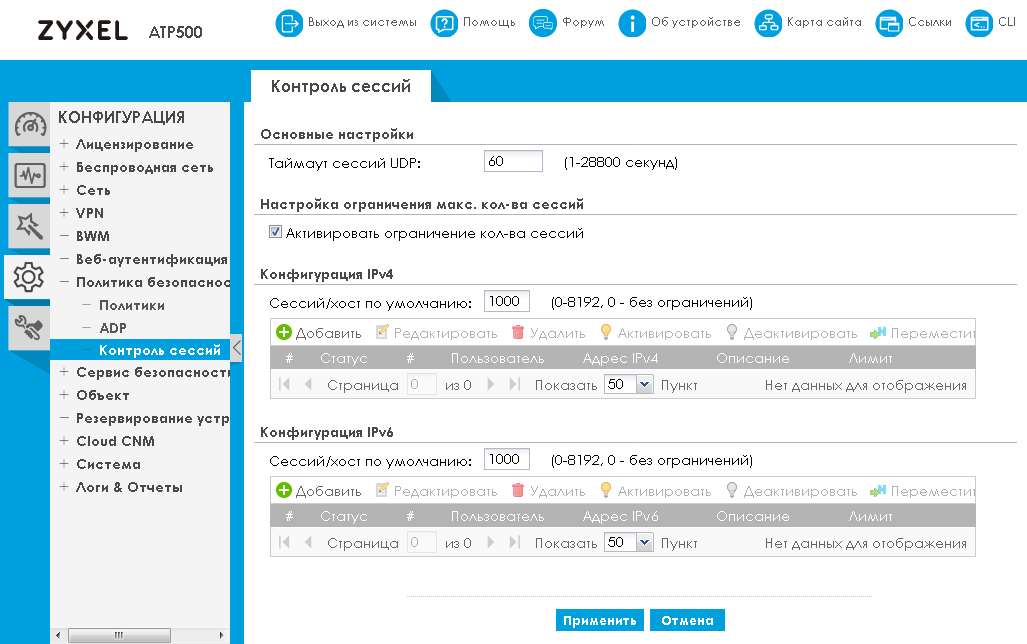

Контроль сессий

Возможность ограничения количества сессий, конечное же, напрямую не связана с защитой сети от заражений различными зловредами. Однако может оказаться полезной при возникновении чрезмерной нагрузки на брандмауэр, например, при возникновении DDoS-атаки. Да и вообще резко возросшее количество одновременных открытых подключений с одного или нескольких хостов (относительно исходного уровня — baseline) может косвенно говорить о появлении нового опасного кода в активной фазе. Ограничение количества разрешённых сессий позволит несколько снизить скорость распространения заразы, например, если устройство стало частью ботнет-сети; либо уменьшить наносимый ею урон.

Настройка общих ограничений производится в пункте «Контроль сессий» группы «Политика безопасности» меню «КОНФИГУРАЦИЯ». Для IPv4 и IPv6 трафика ограничения вводятся независимо.

Максимальное количество сессий можно установить индивидуально для каждого пользователя или устройства с определённым IP-адресом.

И хотя ограничение максимального количества активных сессий может оказать положительное влияние на всю ситуацию с заражением или атакой в целом, мы бы рекомендовали пользоваться специализированными средствами для каждого конкретного случая.

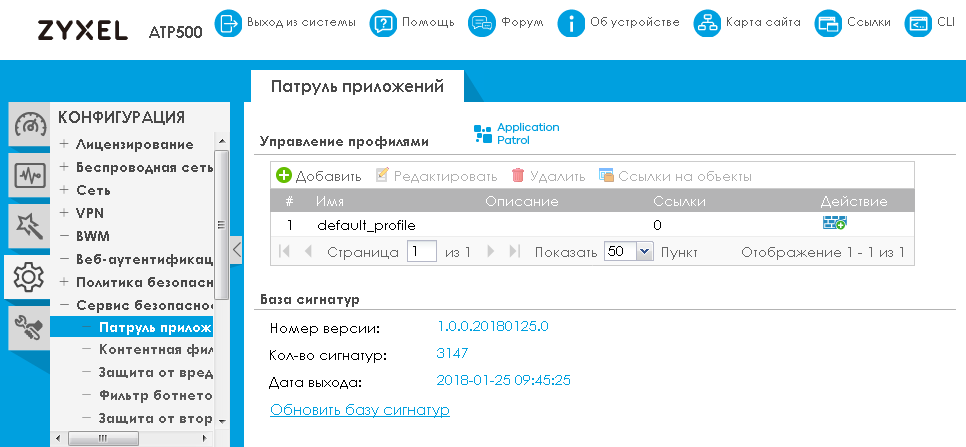

Патруль приложений

База сигнатур данного сервиса содержит информацию о нескольких тысячах разнообразных приложений и онлайн сервисов. Более того база сигнатур приложений регулярно обновляется, предоставляя администратору возможность фильтрации трафика всё большего количества служб.

Управление трафиком известных приложений производится путём настройки соответствующих профилей в пункте «Патруль приложений» группы «Сервис безопасности» меню «КОНФИГУРАЦИЯ».

Каждый профиль содержит список приложений и те действия, которые необходимо над ним выполнить. Пожалуй, стоит пояснить разницу между действиями drop и reject. При выборе опции drop пакеты будут отбрасываться без отправки какого-либо уведомления, тогда как опция reject обеспечит также отправку сообщения об отбрасывании пакетов.

Рассмотрим теперь возможности контентной фильтрации.

Контентная фильтрация

Контентная фильтрация позволяет администратору управлять доступом к определённым веб-сайтам или к ресурсам, содержащим определённые данные. Политики контентной фильтрации могут быть привязаны ко времени, вот почему ещё важно предварительно настроить синхронизацию времени с NTP-серверами. Расписание применения политик позволяет заблокировать доступ сотрудник��в к определённым ресурсам (например, социальным сетям) в рабочее время и наоборот разрешить его после окончания бизнес-дня, либо во время обеда.

Конечно же, разным сотрудникам требуется доступ к информации разных типов. Например, к тем же социальным сетям сотрудники отдела кадров должны иметь доступ постоянно, так как они используют указанные веб-сайты для выполнения своих непосредственных обязанностей.

Настройка контентной фильтрации производится на одноимённой страничке группы «Сервис безопасности» меню «КОНФИГУРАЦИЯ».

При создании или изменении профиля контентной фильтрации можно сразу же проверить, каким категориям принадлежит тот или иной ресурс.

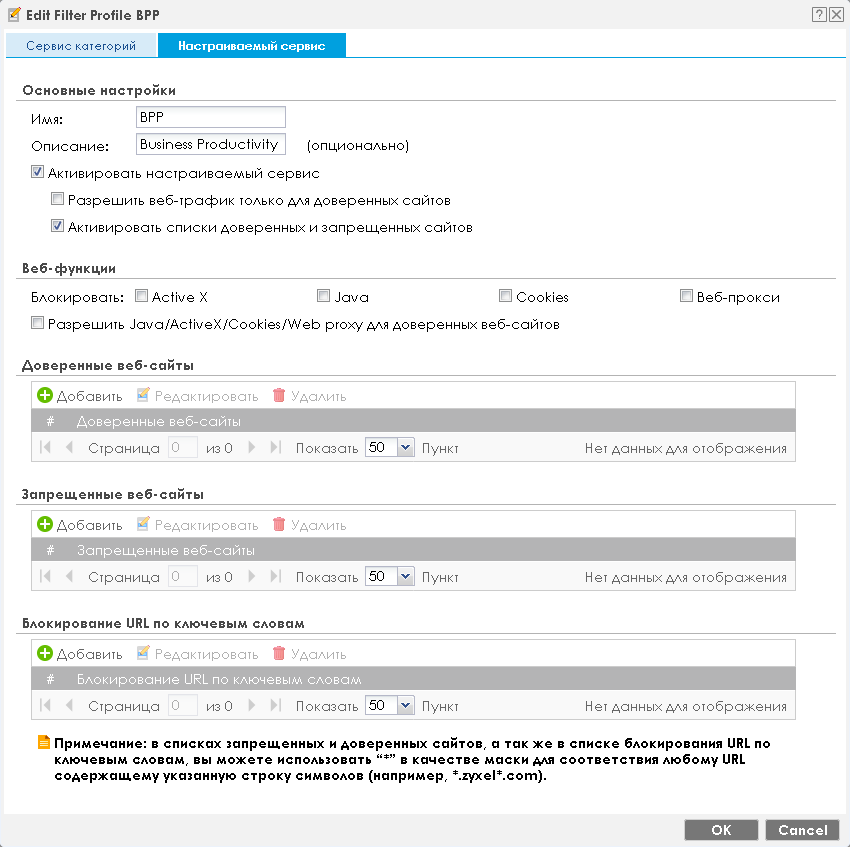

Стоит отметить, что профиль фильтрации не только определяет сайты, к которым пользователям разрешается или блокируется доступ, но также позволяет, какие элементы веб-страниц разрешены (Active X, Java, Cookies, веб-прокси). Кроме того, блокировка доступа может производиться по ключевым словам.

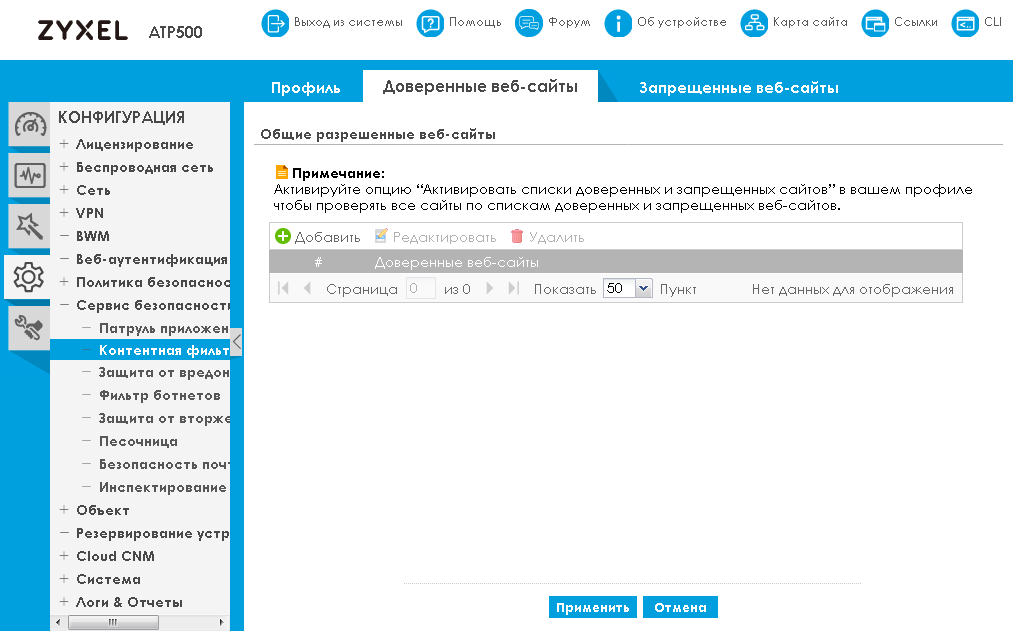

Естественно, у администратора есть возможность в явном виде разрешить или запретить доступ к определённым ресурсам вне зависимости от того, к какой категории они относятся. Соответствующая настройка доступна на вкладках «Доверенные веб-сайты» и «Запрещенные веб-сайты».

Ограничение доступа с��трудников к определённым категориям сайтов – одна из превентивных мер по защите локальной сети от проникновения вредоносного программного обеспечения.

Защита от вредоносного ПО

Антивирусная проверка трафика, пожалуй, одна из самых интересных и востребованных опций, предлагаемых межсетевыми экранами Zyxel серии ATP. Сразу же стоит оговориться, что речь идёт о проверке следующих протоколов: HTTP, FTP, POP3 и SMTP, работающих по стандартным портам. Будет ли осуществляться проверка HTTPS трафика? Да, будет, если активировать опцию инспектирования SSL, о которой мы расскажем чуть позже.

Итак, какие же типы вредоносного программного обеспечения могут быть обнаружены? Вирусы – вредоносный код, предназначенный для нарушения или изменения функционирования других программных продуктов и/или операционной системы. Черви – самостоятельно распространяющиеся вирусы, использующие для проникновения уязвимости в установленном программном обеспечении или операционной системе. Программы-шпионы предназначены для слежения за пользователем, они перехватывают переписку, вводимые команды, пароли и так далее.

Вне зависимости от типа зловреда модуль антивирусной проверки вычисляет хэш-сумму файла или его части и сравнивает с базой данных, расположенных на брандмауэре. Вот почему так важно иметь возможность регулярно обновлять базу известных вирусных сигнатур. На данный момент расчёт хэша производится с помощью алгоритма MD5. Стоит заметить, что встроенный антивирусный модуль позволяет детектировать даже полиморфные вирусы.

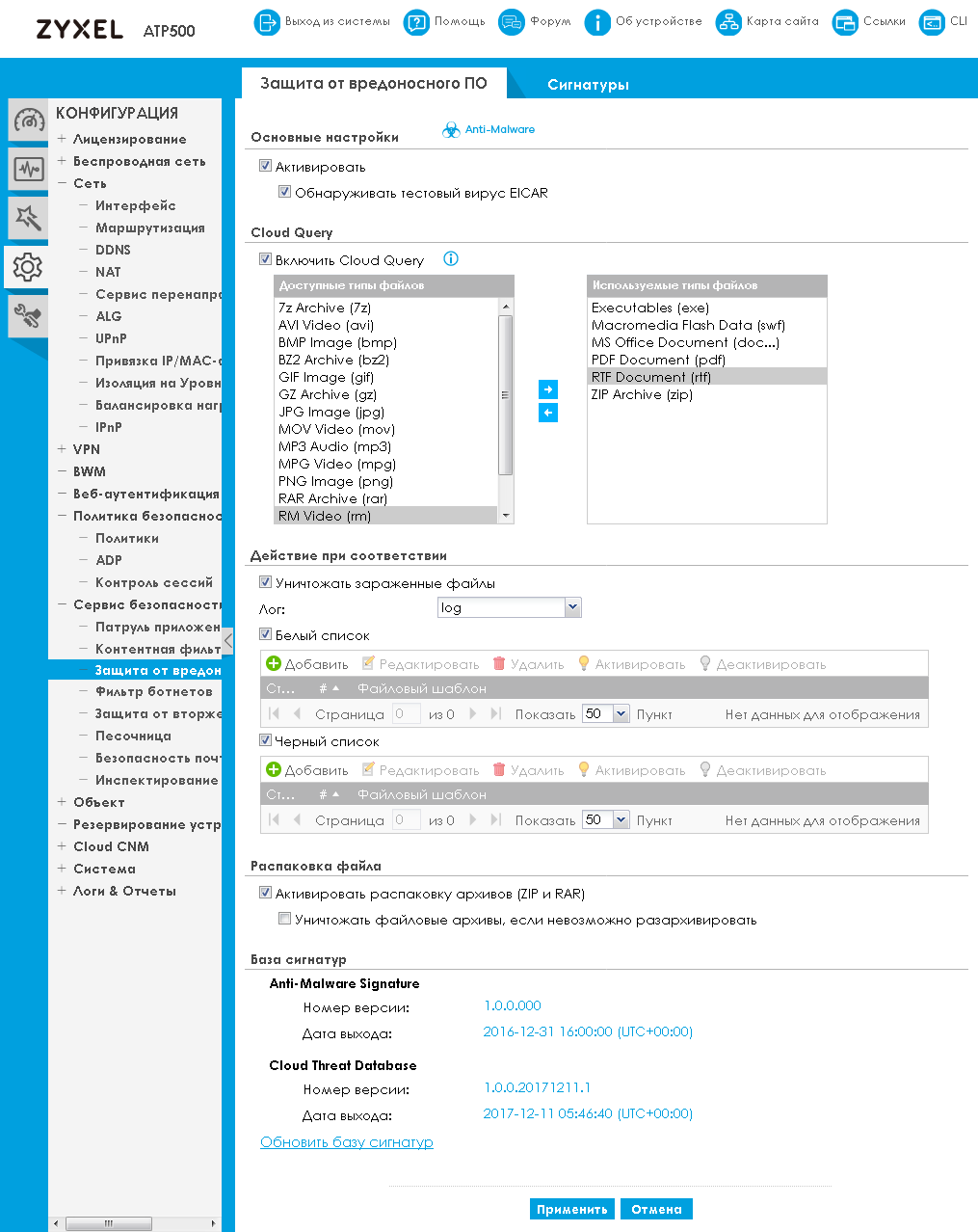

Изменить параметры антивирусной защиты можно с помощью пункта «Защита от вредоносного ПО» группы «Сервис безопасности» меню «КОНФИГУРАЦИЯ».

Пожалуй, пару слов нужно сказать о доступных настройках. Если администратору требуется проверить работоспособность антивирусного модуля, можно использовать тестовый «вирус» EICAR, являющийся обычной текстовой строкой из ASCII-символов. Данная строка представлена на картинке ниже. Мы специально публикуем её не в текстовом формате, чтобы избежать ложных срабатываний антивирусной защиты у пользователей Zyxel ATP.

Антивирусной проверке подвергаются все передаваемые файлы даже в случае, если они заархивированы. Администратор может разрешить или запретить проверку архивов форматов ZIP и RAR.

Также с помощью опции Cloud Query брандмауэр может отправлять хэш-сумму в облако для сравнения облачной базой данных. Такая проверка будет производиться только в ситуации, если локальная база данных не содержит информации о проверяемом файле.

Наверное, у нашего пытливого читателя в этом месте может возникнуть резонный вопрос о том, зачем требуется обращение к облаку, когда есть локальные базы сигнатур. Должны заметить, вопрос очень резонный. А ответ на него предельно прост: локальные базы брандмауэра обновляются хотя и довольно часто, но всё же не в режиме реального времени. Существует некоторая вероятность, что какая-либо новая модификация вируса может ещё не содержаться в локальных базах сигнатур межсетевого экрана на момент пересылки тела обновлённого зловреда в защищаемую сеть. В этом случае на помощь придёт облачный сервис, содержащий наиболее полный набор постоянно обновляемый набор сигнатур. Облачные сигнатуры могут добавляться не только антивирусными специалистами вручную, но и при помощи механизма, называемого песочницей, о об этом мы расскажем в одном из следующих разделов.

Но о каких временных интервалах мы говорим? Обновление баз вирусных сигнатур происходит с частотой до одного раза в час. На анализ нового неизвестного зловреда требуется не более 15 минут времени. Таким образом, подключение возможности обращения к облачной антивирусной базе позволяет выиграть от десятка минут до нескольких часов драгоценного времени.

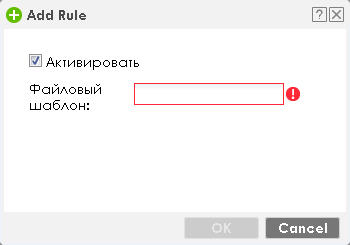

Администратор обладает возможностью вручную задавать чёрный и белый списки файлов, которые разрешены или запрещены к передаче.

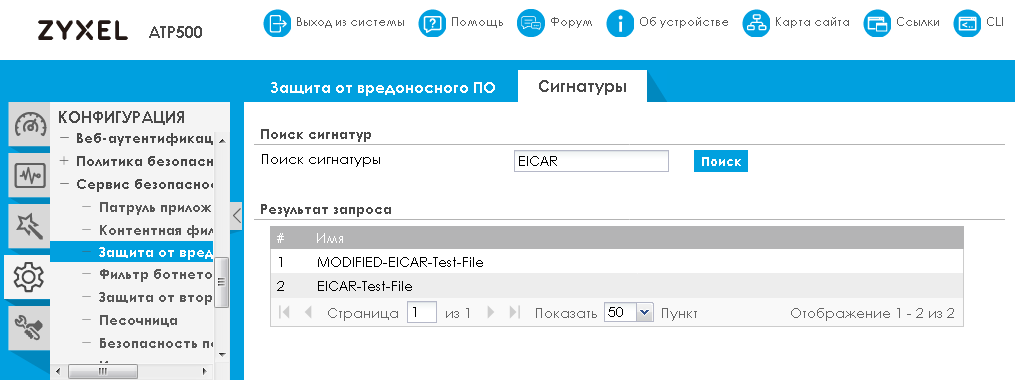

Наш рассказ об антивирусном модуле был бы не полным, если бы не упомянули о возможности поиска информации по базе данных сигнатур, выполняемом с помощью вкладки «Сигнатуры» того же пункта меню.

На этом мы завершаем обсуждение возможностей Zyxel ATP по антивирусной проверке передаваемых файлов и переходим к вопросам блокировки ботнет-сетей.

Фильтр ботнетов

Начнём мы данный раздел с классического определения: ботнет – это сеть инфицированных компьютеров, управляемых удалённо. Это определение уже давным-давно устарело. В современном мире его нужно значительно расширить, так как заражёнными и управляемыми могут быть не только персональные компьютеры, серверы и ноутбуки, но также планшеты и мобильные телефоны, веб-камеры, роутеры, кофеварки, холодильники, роботы-пылесосы и ещё великое множество разнообразных гаджетов, которых мы по собственному желанию пустили к себе в дом. Каково это быть атакованным лампочкой или кондиционером?! К сожалению, многие сетевые администраторы достаточно легкомысленно относятся в ботнетам, состоящим из бытовой техники и подобных устройств. Мол, что может стиральная машина против моего суперсовременного ноутбука или сервера. Одна – ничего. Однако не стоит забывать, что как правило уязвимость обнаруживается и эксплуатируется не в одной отдельной взятой лампочке, а в целых сериях, что делает такие ботнеты чрезвычайно многочисленными. И даже если вы не особенно боитесь удалённой атаки на вашу сеть, быть участником атакующей группы не захочется никому.

Но давайте всё же вернёмся к сути раздела. Все инфицированные устройства будут подключаться к центрам управления ботнетом (C&C servers) и ожидать команд для выполнения. Другим способом распространения команд будет их передача посредством p2p соединений между участниками ботнет-сети, то есть без участия выделенных серверов.

Сервис по фильтрации ботнетов от Zyxel позволяет блокировать все соединения между защищаемой сетью и серверами управления, либо с известными IP-адресами ботнет-сетей. При необходимости администратор может самостоятельно выбрать, какие блокировки должны использоваться. Соответствующие настройки собраны в пункте «Фильтр ботнетов» группы «Сервис безопасности» меню «КОНФИГУРИРОВАНИЕ».

Стоит отметить один тонкий момент, что хотя служба фильтрации ботнетов сама по себе, может быть, и не убережёт вас от заражения зловредами, она предотвратит возможное последующее участие ваших узлов в ботнет-сети.

Пожалуй, стоит отметить ещё один тонкий момент. С помощью ботнет-сетей обычно производятся атаки класса DDoS – распределённая атака, направленная на отказ в обслуживании. Хотя с помощью опции по фильтрации ботнет-сетей у администратора появляется возможность защитить рабочие станции пользователей и иные устройства от участия в геораспределённых ботнетах, это полностью не убережёт защищаемую сеть от DDoS-атак извне. То есть хотя сами узлы и не будут принимать участия в DDoS-атаках, при проведении внешней DDoS-атаки против публичных ресурсов компании может потребоваться совершенно другое защищающее оборудование и поддержка со стороны провайдера. Так, например, крупномасштабную volumetric атаку нельзя побороть без привлечения вышестоящего провайдера с отличной связностью и широкими аплинками. Но это уже совершенно другая история.

Защита от вторжений

Межсетевые экраны Zyxel ATP позволяют защищать локальную сеть от вторжений извне путём анализа поступающего трафика и сравнением его с базой известных сигнатур атак. Соответствующие настройки представлены в пункте «Защита от вторжений» той же группы меню.

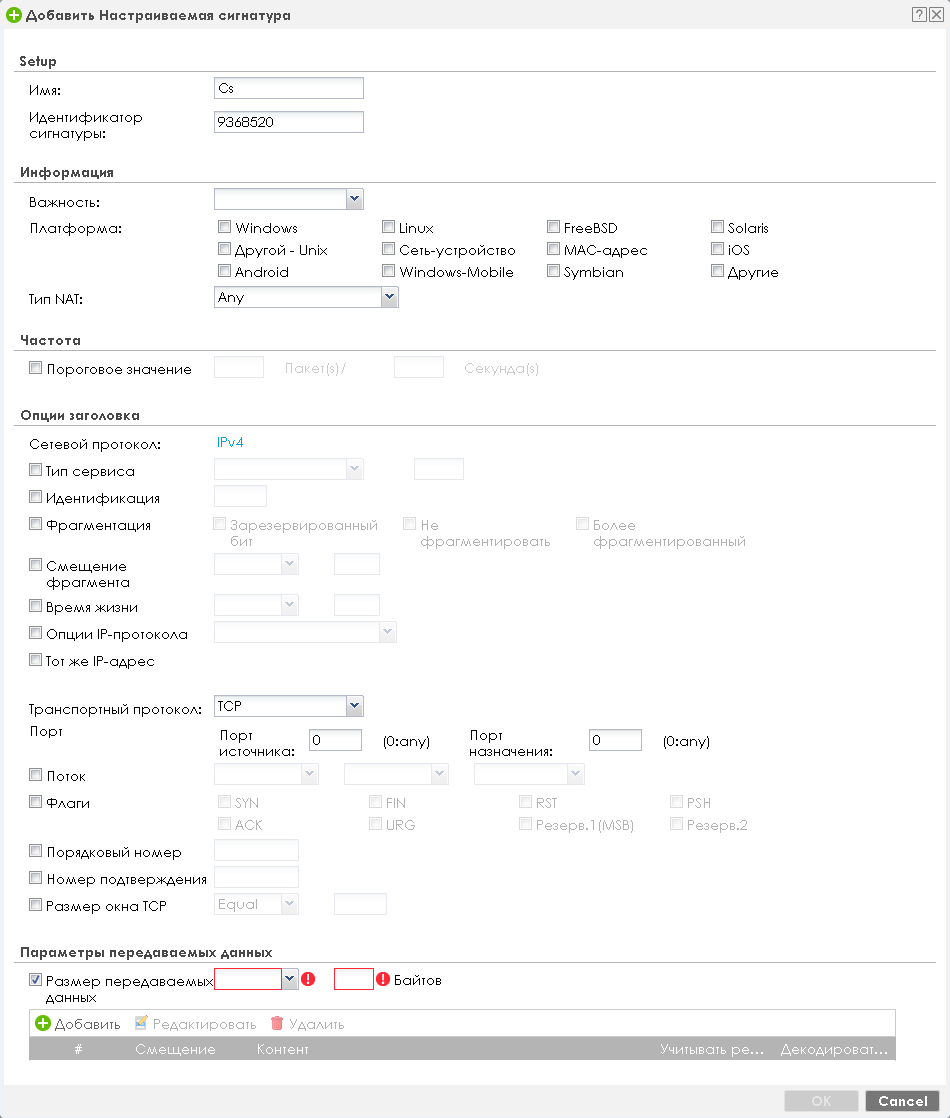

Стоит отметить, что брандмауэры Zyxel позволяют не только использовать базу данных сигнатур, поставляемую производителем, но также и создавать собственную базу путём добавления в неё определений новых сигнатур.

При использовании нескольких брандмауэров Zyxel ATP в сети нет необходимости в ручном создании собственных сигнатур на каждом устройстве. Настраиваемые сигнатуры можно экспортировать и импортировать, что существенно упрощает процесс их распространения в корпоративной сети.

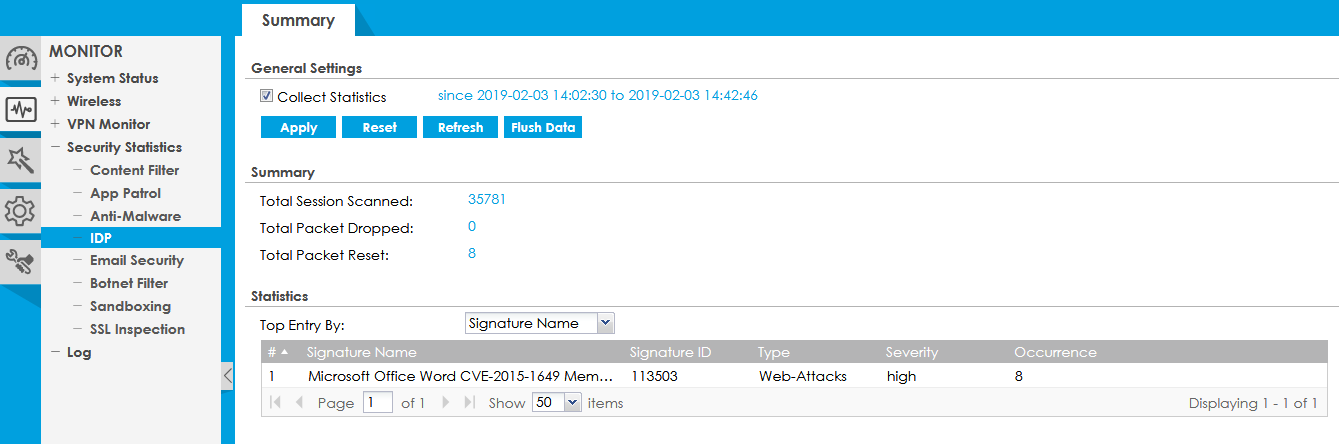

Мы решили проверить, как защищает данный модуль локальную сеть, для чего провели имитацию небольшой атаки. Через некоторое время мы обратились к тестируемому ATP500 за статистикой.

Наша имитация атаки не осталась незамеченной, как видно на скриншоте выше, была обнаружена веб-атака с сигнатурой 113503. Мы решили выяснить поподробнее, на что именно отреагировал брандмауэр, для чего запустили поиск в базе данных по номеру сигнатуры.

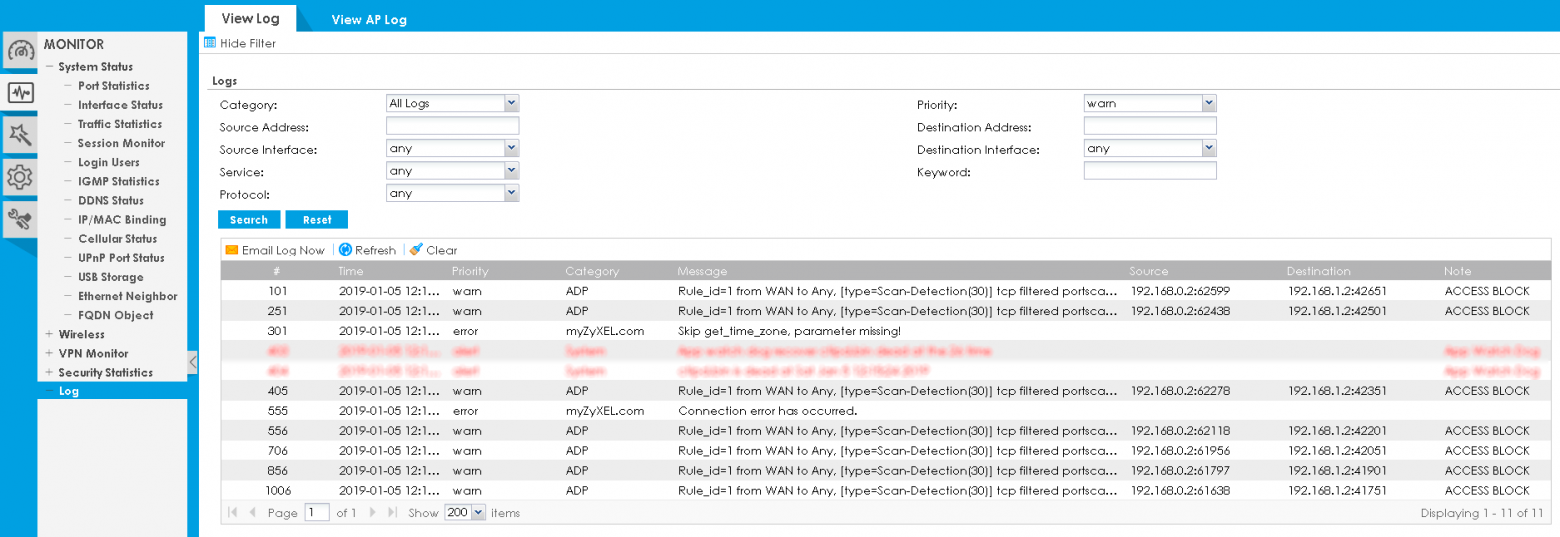

Также мы запустили сканирование открытых TCP и UDP портов со стороны WAN-интерфейса. Информация о таком сканировании обязательно появляется в логах брандмауэра.

Похоже, мы немного увлеклись, так как обещали в начале статьи, что в этот раз не будем делиться никакими результатами тестов. Всё-всё, возвращаемся к описанию возможностей.

Песочница

Настроек минимум, пользы максимум. Примерно так можно описать наш новый сервис – sandboxing (песочница). В чём смысл сервиса? – Детектировать новые (0-day, нулевого дня) угрозы, блокировать их распространение в самом начале, на корню задавив заразу. Настройка параметров работы песочницы производится с помощью одноимённого пункта меню.

Иногда бывает так, что тот или иной файл содержит новую (ещё не изученную) версию зловреда, либо же совершенно новый вирус. Благодаря своей новизне и неизвестности для антивирусных продуктов, заражение поначалу может распространяться с ошеломляющей быстротой. Когда информация об этой угрозе попадёт в антивирусные базы, может быть уже слишком поздно – очень много устройств будет заражено. Очевидно, что бороться с эпидемией проще всего в самом её начале, пока последствия её воздействия не столь масштабны. Именно эти цели преследует сервис песочницы – сократить время, когда вирус остаётся не опознаваемым.

Но как же можно обнаружить ещё не изученного зловреда? Ответ на этот вопрос предельно прост – запустить и пронаблюдать за действиями. Нет, конечно, на своей рабочей станции делать этого, однозначно, не стоит; поэтому программное обеспечение Zyxel осуществляет запуск подозрительного файла в изолированной среде: брандмауэр серии ATP анализирует передаваемые файлы и в случае обнаружения какого-либо подозрительного кода отправляет данный файл в облачную лабораторию производителя для дальнейшего анализа. Именно там, в облаке, и происходит изоляция файла, его запуск и дальнейшее автоматическое исследование. Результаты исследования сообщаются отправлявшему устройству и, при необходимости заносятся в базу данных известных вирусных сигнатур. Такой подход позволяет максимально сократить время обнаружения и защитить атакуемую сеть.

Заражённые, опасные, подозрительные объекты могут передаваться в файлах совершенно различных типов. Это могут быть и обычные запускаемые файлы, и архивы, и офисные документы, и файлы формата PDF… Межсетевые экраны Zyxel ATP позволяют администратору выбрать, в каких типах файлов необходимо производить поиск подозрительного кода, а также задать выполняемые действия. Для автоматизированного изучения поведения отправляются файлы размером от 32 байт до 8 мегабайт. Облачному сервису требуется до 15 минут, чтобы произвести полный и всесторонний анализ подозрительных данных, поступивших от брандмауэра.

Безопасность почты

Ещё одним традиционным каналом поступления информации корпоративным пользователям является электронная почта. Некоторые читают её с помощью браузера, но большинство пользуются специализированными почтовыми клиентами. Межсетевые экраны Zyxel ATP поддерживают работу только со следующими почтовыми протоколами: POP3 и SMTP. Это накладывает определённые ограничения на поддерживаемые топологии.

Так, например, если пользователи получают доступ к почте через веб, то Zyxel ATP может быть размещён как между пользователями и почтовым сервером (проверка HTTP/HTTPS трафика), так и между корпоративным почтовым сервером и Интернет (проверка POP3/SMTP трафика).

Конечно, при доступе к почте по протоколам HTTP/HTTPS не все механизмы защиты могут быть использованы. То есть проверка вложений с помощью антивируса будет производиться, тогда как защита от спама средствами ATP окажется недоступной.

Если же пользователи получают почту с помощью таких протоколов как IMAP, то в этом случае защита должна размещаться между Интернет и корпоративным почтовым сервером, где для обмена сообщениями между почтовыми серверами используется протокол SMTP.

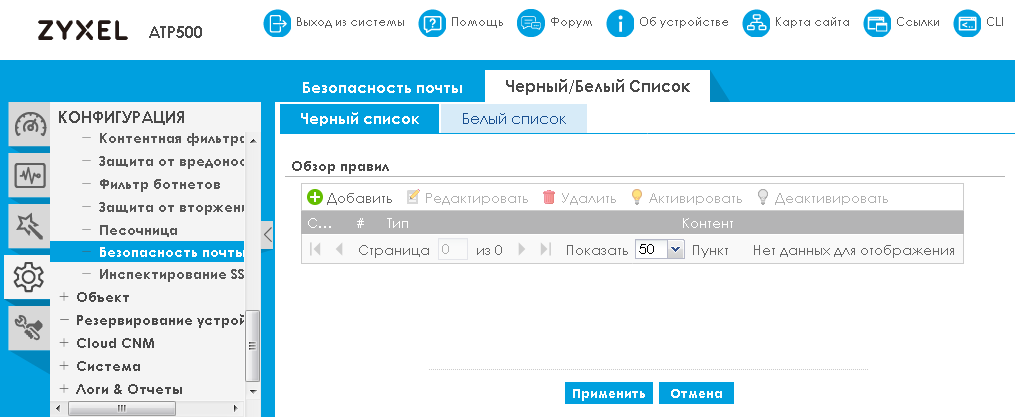

Настройки фильтрации почтового трафика собраны в пункте «Безопасность почты» группы «Сервис безопасности» меню «КОНФИГУРАЦИЯ». Здесь можно активировать блокировку по белому и чёрному списку, осуществлять проверку содержимого писем и их вложений, настроить реакцию на спам, а также включить репутационные проверки.

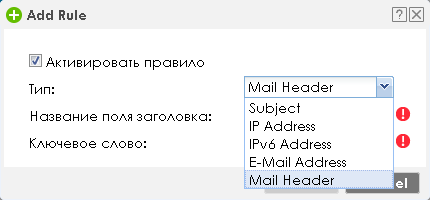

Чёрный и белый списки позволяют учитывать разнообразные поля заголовка письма, почтовые адреса и адреса серверов.

Идеальным решением стало бы размещение почтового сервера в DMZ, доступ к которому осуществляется по протоколам POP3 и SMTP. В этом случае межсетевые экраны Zyxel ATP будут производиться проверку почтового трафика как между сервером и Интернет, так и между пользователями и сервером. В этом случае удастся предотвратить распространение вредоносных сообщений внутри компании и использовать максимум возможностей брандмауэра.

Инспектирование SSL

Все предыдущие разделы мы описывали возможности и способы настройки различных механизмов инспектирования передаваемого через межсетевой экран трафика. И всё было бы хорошо, если бы не одно маленькое «но» – шифрование. По данным компании Let’s Encrypt на момент написания данного материала количество зашифрованного HTTPS трафика составляло уже практически 80% (https://letsencrypt.org/stats/#percent-pageloads) от общего объёма передаваемых по HTTP данных. Данный отчёт строится на основании двухнедельной выборки, предоставляемой телеметрией Firefox.

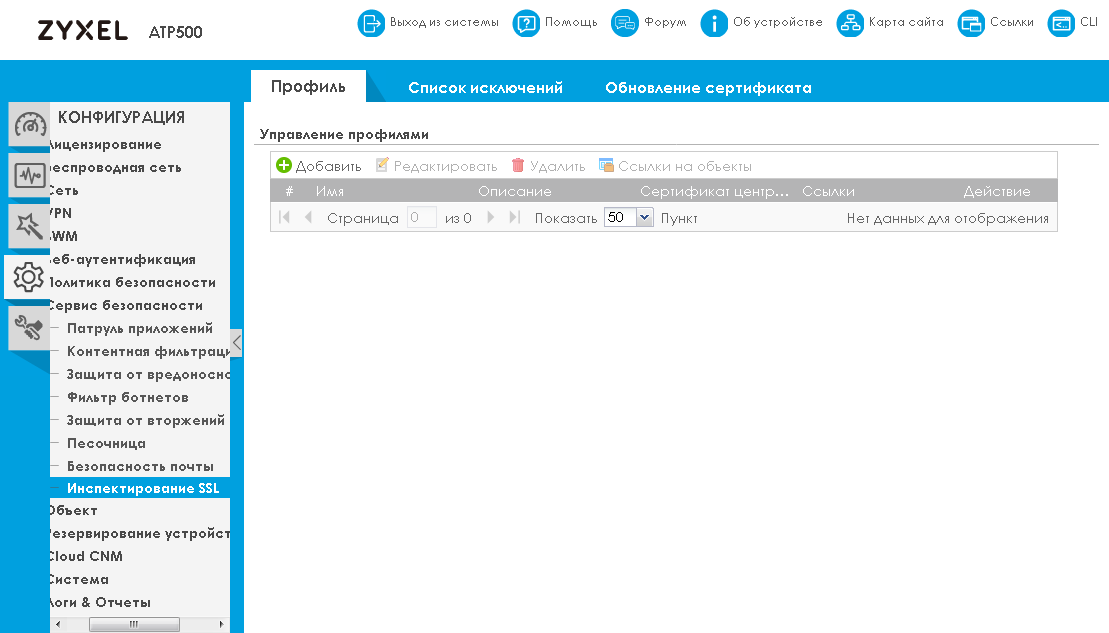

Шифрование делает значительную часть описанных выше проверок бессмысленной, просто потому что все защитные механизмы не видят, какие реальные данные передаются. Однако межсетевые экраны Zyxel серии ATP предоставляют администратору возможность выполнить расшифровку передаваемых данных для проведения проверок. С помощью вкладки «Профиль» пункта «Инспектирование SSL» группы «Сервис безопасности» меню «КОНФИГУРАЦИЯ» администратор может управлять профилями инспектирования зашифрованного трафика.

По сути брандмауэр Zyxel ATP будет выступать в роли некоего прокси-сервера, перехватывая зашифрованные данные, расшифровывая их, проверяя на наличие вредоносного кода, а затем зашифровывая трафик обратно.

Напомним, что созданные в пункте «Инспектирование SSL» профили по умолчанию не будут применять для проверки трафика. Они должны быть в явном виде применены при создании политик в пункте «Политики» группы «Политика безопасности».

Естественно, может возникнуть необходимость пропускать трафик от определённых ресурсов без инспектирования. На помощь придёт вкладка «Список исключений» того же пункта меню.

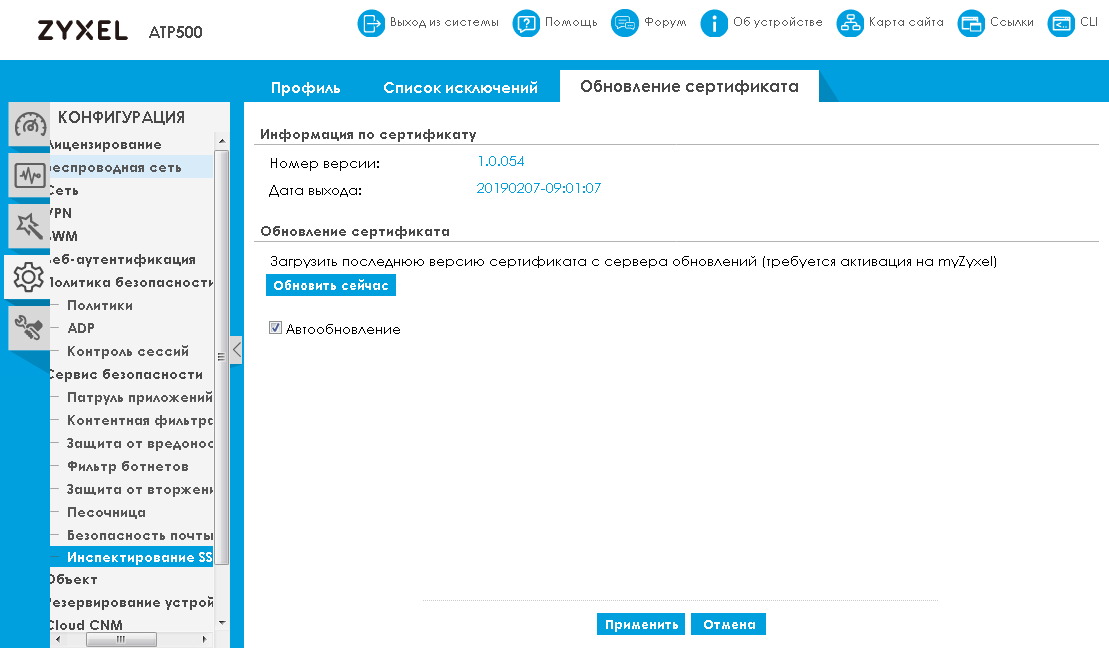

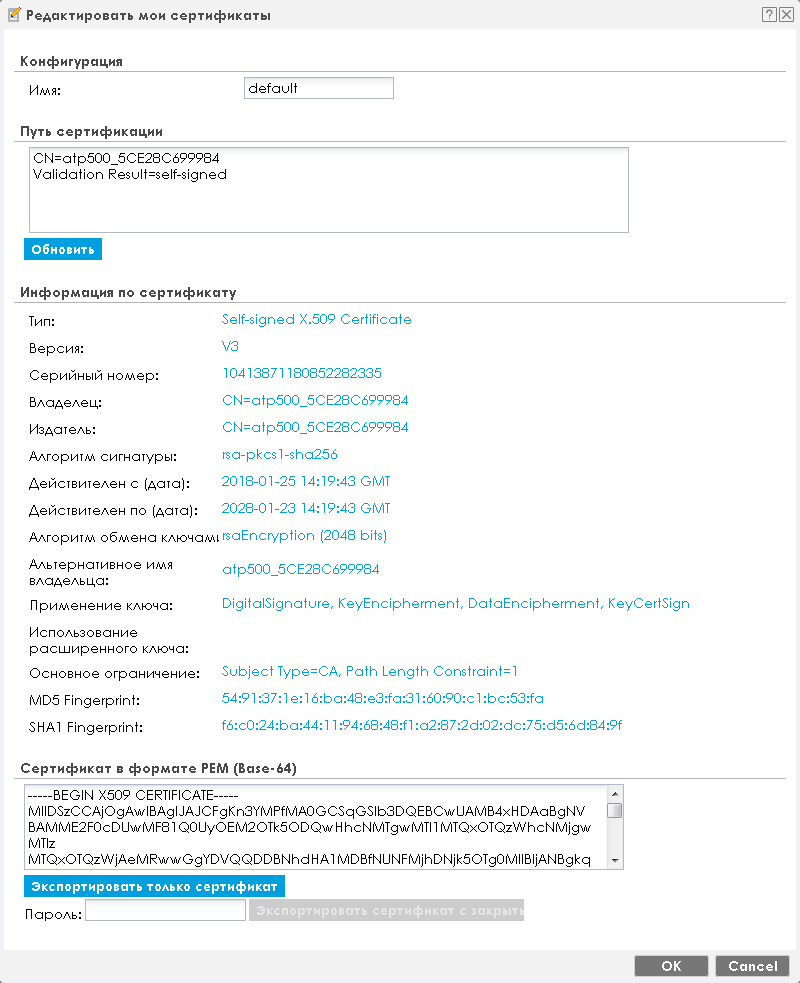

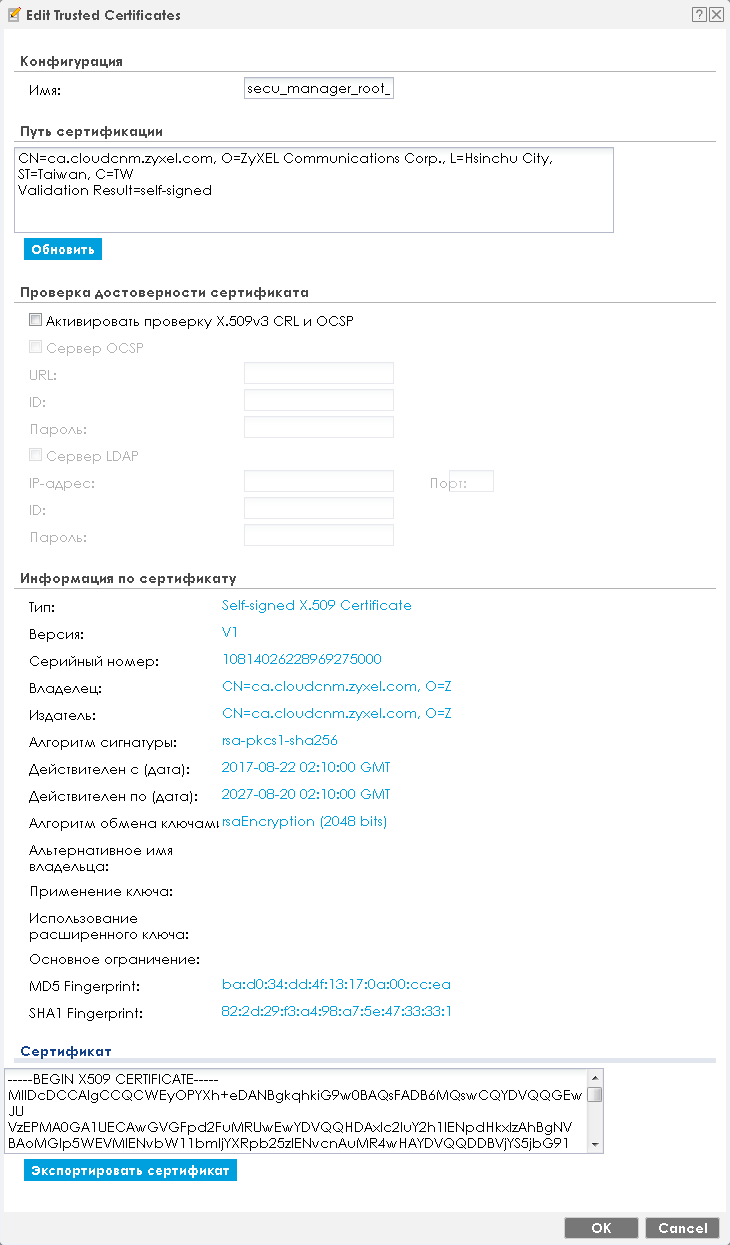

Вся магия, описанная в данном разделе, была бы невозможна без доверия к используемому брандмауэром сертификату со стороны пользователей. Сертификат может быть обновлён администратором вручную, либо в автоматическом режиме.

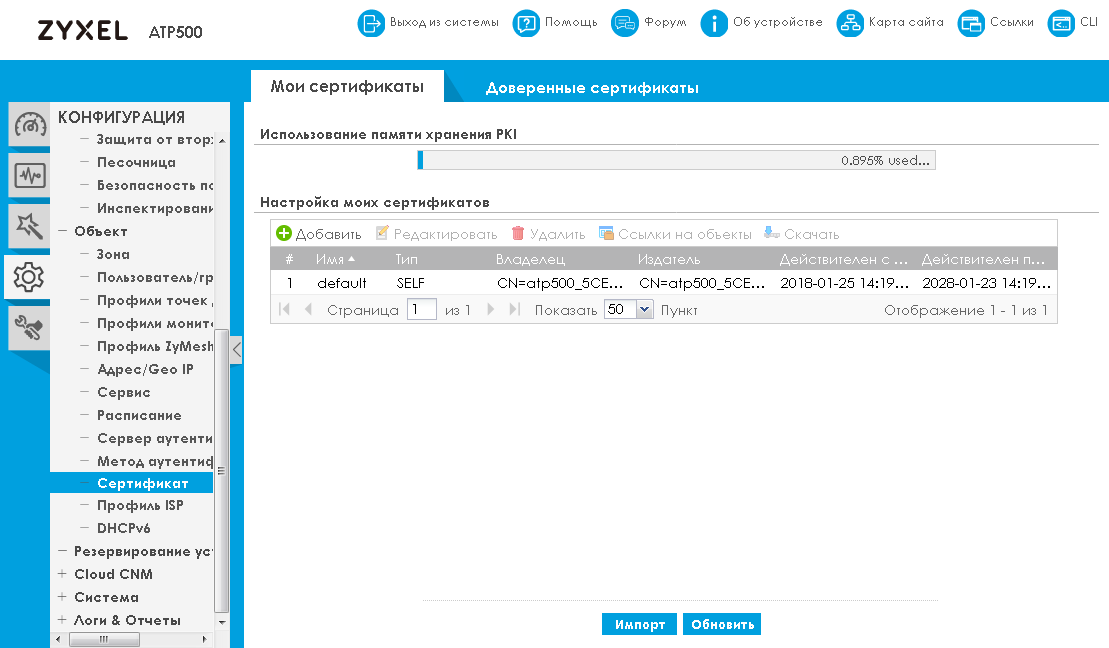

Доступ же к самому сертификату производится с помощью пункта «Сертификат» группы «Объект» меню «КОНФИГУРАЦИЯ». Данный пункт будет полезен, например, в ситуации, когда администратор желает подключить Zyxel ATP к существующему корпоративному центру сертификации.

Перейдём теперь к сервису по сбору статистики.

Статистика

Ведение журнала событий и сбор статистики требуют дополнительных ресурсов процессора. И хотя в сетях, где ощущается острый дефицит ресурсов сетевого оборудования, отключение сбора статистики позволит несколько увеличить доступную полосу пропускания; в этой ситуации администратор останется без адекватных средств мониторинга и не будет иметь возможности узнать, что же именно происходит в сети. Поэтому мы бы крайне не рекомендовали без острой необходимости отключать ведение статистики по используемым инструментам безопасности.

Управление и просмотр статистики производится с помощью пунктов группы «Статистика системы безопасности» меню «МОНИТОРИНГ».

И хотя мы обещали не говорить о тестировании сегодня, мы не можем не поделиться с нашими читателями примером работы Zyxel ATP500, защищающем небольшую локальную сеть.

Но что делать, если в вашей сети множество филиалов, защищаемых межсетевыми экранами Zyxel; и в ней всё-таки произошёл какой-либо инцидент нарушения политик безопасности? Перед сетевым администратором или офицером кибер-безопасности встаёт нетривиальная задача по анализу огромного количества логов и разнообразных отчётов со всех брандмауэров: нужно сопоставить все события, установить причинно-следственные связи и так далее. В такой ситуации на помощь вновь придут облака, а конкретно – экспертный аналитический инструмент – облачный сервис Zyxel SecuReporter. С его помощью администратор сможет произвести углублённый анализ событий, создать настраиваемый отчёт, получить всю аналитическую информацию. Вся мощь наших облаков у вас на аналитической службе.

На этом мы завершаем данный раздел и переходим к подведению итогов.

Заключение

В этой статье мы попытались достаточно подробно описать возможности межсетевых экранов Zyxel серии ATP. Конечно же, описание коснулось далеко не всех функций устройств, но лишь тех, что так или иначе связаны с защитой сети и проверкой пользовательского трафика на наличие опасных инструкций.

Материал получился довольно объёмным, что обусловлено большим количеством разнообразных функций, обеспечивающих всестороннюю защиту периметра сети. Конечно же, межсетевые экраны Zyxel ATP могут использоваться и для фильтрации внутрисетевого трафика, но, как мы и обещали в начале, все топологические вопросы мы вынесли в отдельную статью.

Также мы решили поделиться с читателями нашими планами на ближайшее будущее и предоставить небольшой инсайд. Так, для удобства сетевых администраторов планируется появление поддержки нашей облачной системы управления Zyxel Nebula со стороны устройств сетевой безопасности Zyxel ATP. Такая поддержка позволит единообразно выполнять задачи по централизованному управлению сетевым оборудованием. Особенно востребованной такая система будет в географически распределённых сетях с множеством небольших филиалов и удалённых офисов. Пользователи межсетевых экранов Zyxel знают, что у нас уже есть система централизованного управления Cloud CNM, однако указанная система позволяет администрировать исключительно устройства безопасности. В случае применения Zyxel Nebula у администратора появится возможность управления более широким спектром самых разнообразных устройств.

Итак, серия межсетевых экранов Zyxel ATP предоставляет администратору целый набор разнообразных методов обеспечения защиты сети, построенных на базе самых современных решений и технологий. Многоуровневая система проверок трафика не позволит атакующим добиться успеха, ��беспечивая компаниям возможность непрерывного предоставления сервиса и ведения бизнеса.

Если у вас возникают вопросы по работе корпоративного сетевого оборудования Zyxel, нужен совет или поддержка — добро пожаловать к нам в телеграм-чат: @zyxelru