Сегодня мы представим краткий обзор рынка систем поведенческой аналитики пользователей и сущностей (UEBA) на основе последнего исследования Gartner. Рынок UEBA находится в нижней точке «стадии разочарования» по Gartner Hype Cycle for Threat-Facing Technologies, что указывает на зрелость данной технологии. Но парадокс ситуации заключается в одновременном общем росте инвестиций в UEBA-технологии и исчезающим рынком самостоятельных UEBA решений. Gartner прогнозирует, что UEBA станет частью функционала смежных решений в области информационной безопасности. Термин «UEBA», скорее всего, выйдет из обихода и будет заменен на другой акроним, сфокусированный на более узкой области применения (например, «аналитика поведения пользователей»), на схожей области применения (например, «использование данных») или просто превратится в какое-то новое модное слово (например, термин «искусственный интеллект» [ИИ] выглядит интересным, хотя он и не несет никакого смысла для современных производителей UEBA).

Ключевые результаты исследования Gartner можно выразить так:

- Подтверждением зрелости рынка поведенческой аналитики пользователей и сущностей служит факт использования данных технологий средним и крупным корпоративным сегментом для решения ряда бизнес-задач;

- Функции UEBA-аналитики встроены в широкий диапазон смежных технологий информационной безопасности, таких как брокеры безопасного доступа в облако (CASB), системы управления и администрирования идентификацией (IGA) SIEM-системы;

- Шумиха вокруг вендоров UEBA и некорректное использование термина «искусственный интеллект» усложняет понимание заказчиками реальной разницы между технологиями производителей и функциональными возможностями решений без проведения пилотного проекта;

- Покупатели отмечают, что время внедрения и повседневное использования UEBA решений может быть более трудоемким и отнимать больше времени, чем обещает производитель, даже если рассматривать только базовые модели обнаружения угроз. Добавление собственных или граничных сценариев применения может быть крайне трудным и требующим экспертизы в науке о данных и аналитике.

Стратегический прогноз развития рынка:

- К 2021 году рынок систем поведенческой аналитики пользователей и сущностей (UEBA) прекратит свое существование как отдельная область и сдвинется в сторону других решений с функционалом UEBA;

- К 2020 году 95% всех внедрений UEBA будет являться частью функционала более широкой платформы безопасности.

Определение UEBA-решений

Решения UEBA используют встроенную аналитику для оценки активности пользователей и других сущностей (например, хостов, приложений, сетевого трафика и хранилищ данных).

Они обнаруживают угрозы и потенциальные инциденты, обычно представляющие аномальную активностью по сравнению со стандартным профилем и поведением пользователей и сущностей в схожих группах за определенный период времени.

Наиболее распространенные сценарии применения в корпоративном сегменте – обнаружение угроз и ответное реагирование, а также детектирование и ответное реагирование на внутренние угрозы (в большинстве случаев – на скомпрометированных инсайдеров; иногда – на внутренних злоумышленников).

UEBA является как решением, так и функцией, встроенной в определенный инструмент:

- Решение – производители «чистых» UEBA платформ, включая вендоров, продающих также отдельно SIEM-решения. Сфокусированы на широком диапазоне бизнес-задач по аналитике поведения как пользователей, так и сущностей.

- Встроенные – производители / подразделения, встраивающие UEBA функции и технологии в свои решения. Обычно сфокусированы на более специфическом наборе бизнес-задач. В данном случае UEBA используется для анализа поведения пользователей и/или сущностей.

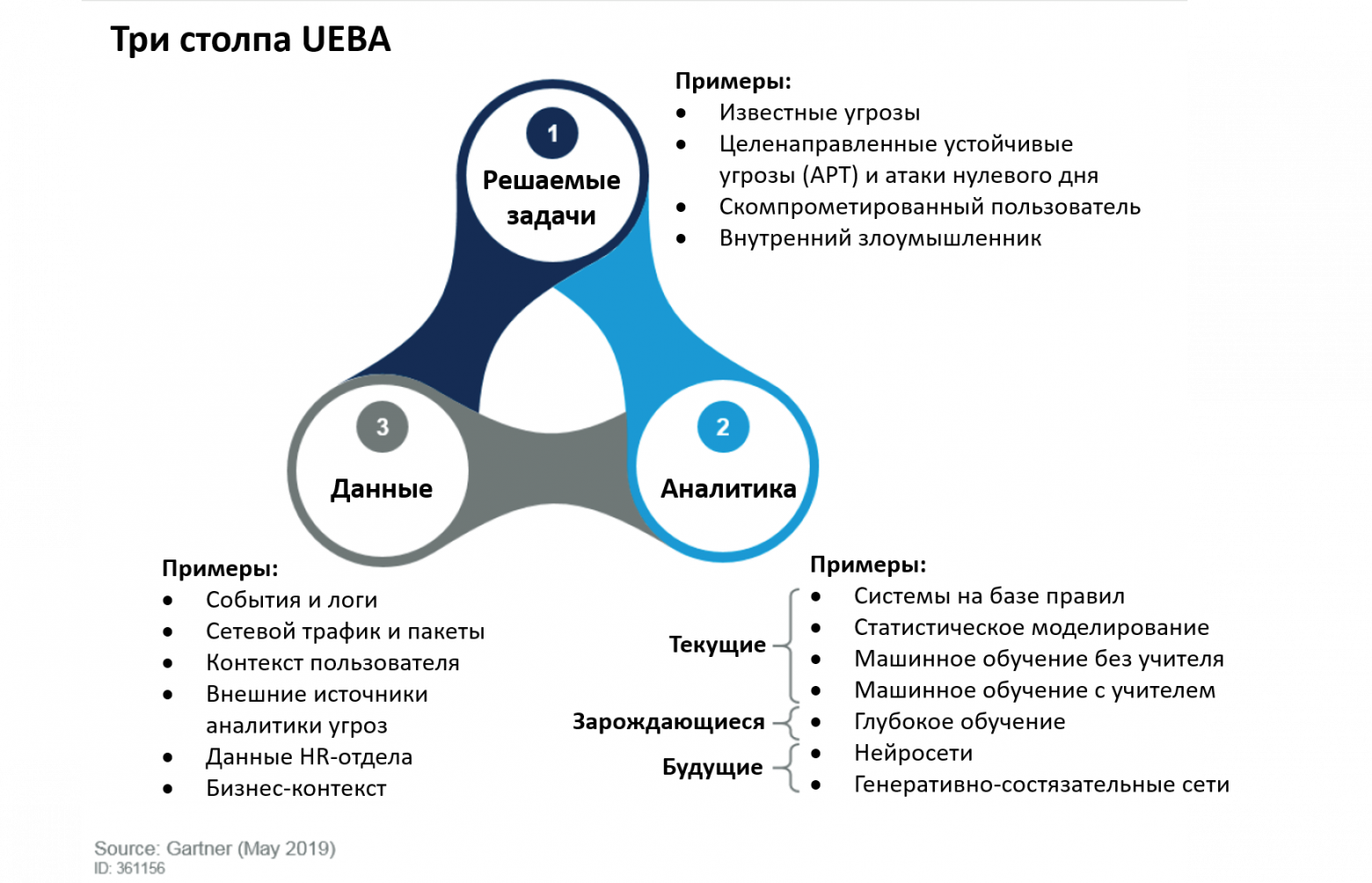

Gartner рассматривает UEBA в срезе трех осей, включающих решаемые задачи, аналитику и источники данных (см. рисунок).

«Чистые» UEBA-платформы против встроенного UEBA

Gartner считает «чистой» UEBA-платформой решения, которые:

- решают несколько конкретных задач, таких как мониторинг привилегированных пользователей или вывод данных за пределы организации, а не просто абстрактный «мониторинг аномальной активности пользователей»;

- подразумевают использование сложной аналитики, по необходимости основывающейся на базовых аналитических подходах;

- предоставляют несколько вариантов сбора данных, включая как встроенные механизмы источников данных, так и от инструментов управления журналами, Data lake и/или SIEM систем, без обязательной необходимости развертывания отдельных агентов в инфраструктуре;

- могут быть приобретены и развернуты как самостоятельные решения, а не включены в

состав других продуктов.

Ниже в таблице представлено сравнение двух подходов.

Таблица 1. «Чистые» UEBA решения vs встроенные

| Категория |

«Чистые» UEBA платформы |

Другие решения со встроенным UEBA |

| Решаемая задача |

Анализ поведения пользователей, а также сущностей. |

Недостаток данных может ограничить UEBA в анализе поведения только пользователей или сущностей. |

| Решаемая задача |

Служит для решения широкого спектра задач |

Специализируется на ограниченном наборе задач |

| Аналитика |

Выявление аномалий с помощью различных аналитических методов – в основном через статистические модели и машинное обучение, совместно с правилами и сигнатурами. Поставляется со встроенной аналитикой для создания и сравнения активности пользователей и сущностей с их профилями и профилями коллег. |

Аналогично «чистым» UEBA, однако анализ может быть ограничен только пользователями и/или сущностями. |

| Аналитика |

Расширенные аналитические возможности, не ограниченные только правилами. Например – алгоритм кластеризации с динамической группировкой сущностей. |

Аналогично «чистым» UEBA, однако группировка сущностей в некоторых моделях встроенных угроз можно изменить только вручную. |

| Аналитика |

Корреляция активности и поведения пользователей и других сущностей (например, методом байесовских сетей) и агрегация индивидуального рискового поведения с целью выявить аномальную активность. |

Аналогично «чистым» UEBA, однако анализ может быть ограничен только пользователями и/или сущностями. |

| Источники данных |

Получение событий по пользователям и сущностям от источников данных напрямую через встроенные механизмы или существующие хранилища данных, таких как SIEM или Data lake. |

Механизмы получения данных обычно только напрямую и затрагивают только пользователей и/или другие сущности. Не используют инструменты управления журналами / SIEM / Data lake. |

| Источники данных |

Решение не должно только полагаться на сетевой трафик как на основной источник данных, как и исключительно на собственные агенты для сбора телеметрии. |

Решение может быть сфокусировано только на сетевом трафике (например, NTA – анализ сетевого трафика) и/или использовать свои агенты на конечных устройствах (например, утилиты мониторинга сотрудников). |

| Источники данных |

Насыщение данных о пользователях / сущностях контекстом. Поддержка сбора структурированных событий в реальном времени, а также структурированных / неструктурированных связных данных из ИТ директорий – например, Active Directory (AD), или других ресурсов с машиночитаемой информацией (например, базы данных отдела кадров). |

Аналогично «чистым» UEBA, однако сфера охвата контекстных данных может отличаться в разных случаях. AD и LDAP – наиболее распространенные хранилища контекстных данных, используемые встроенными UEBA решениями. |

| Доступность |

Предоставляет перечисленные возможности в качестве самостоятельного продукта. |

Невозможно купить встроенный UEBA функционал без покупки внешнего решения, в которое оно встроено. |

| Источник: Gartner (май 2019) |

Таким образом, для решения определенных задач встроенный UEBA может использовать базовую UEBA-аналитику (например, простое машинное обучение без учителя), но при этом благодаря доступу именно к нужным данным, может быть в целом более эффективным, чем «чистое» UEBA решение. При это «чистые» платформы UEBA ожидаемо предлагают более сложную аналитику как основное ноу-хау по сравнению со встроенным UEBA-инструментом. Данные результаты кратко изложены в таблице 2.

Таблица 2. Результат различий «чистых» и встроенных UEBA

| Категория |

«Чистые» UEBA платформы |

Другие решения со встроенным UEBA |

| Аналитика |

Применимость для решения множества бизнес-задач подразумевает более универсальный набор UEBA функций с акцентом на более сложную аналитику и модели машинного обучения. |

Акцент на меньшем наборе бизнес-задач подразумевает узкоспециализированные функции, сфокусированные на моделях для конкретных областей применения c более простой логикой. |

| Аналитика |

Кастомизация аналитической модели необходима для каждого сценария применения. |

Аналитические модели заранее настроены под инструмент, в который встроен UEBA. Инструментом со встроенным UEBA в целом быстрее достигается результат в решении определенных бизнес-задач. |

| Источники данных |

Доступ к источникам данных со всех уголков корпоративной инфраструктуры. |

Меньшее число источников данных, обычно ограниченное наличием под них агентов или самим инструментом с функциями UEBA. |

| Источники данных |

Информация, содержащаяся в каждом журнале, может быть ограничена источником данных и может содержать не все необходимые данные для централизо��анного UEBA инструмента. |

Количество и детальность исходных данных, собираемых агентом и передающихся в UEBA, может быть специально настроено. |

| Архитектура |

Представляет из себя законченный UEBA продукт для организации. Проще интеграция с использованием возможностей SIEM системы или Data lake. |

Требует отдельного набора функций UEBA для каждого из решений, у которого есть встроенный UEBA. Встроенные UEBA решения часто требуют устанавливать агентов и управлять данными. |

| Интеграция |

Ручная интеграция UEBA решения с другими инструментами в каждом из случаев. Позволяет организации выстроить свой стек технологий на базе подхода «лучший среди аналогов». |

Основные связки функций UEBA уже заложены в самом инструменте производителем. UEBA модуль встроен и недоступен для извлечения, поэтому заказчики не могут заменить его на что-то свое. |

| Источник: Gartner (май 2019) |

UEBA как функция

UEBA становится функцией комплексных решений по кибербезопасности, которые могут выиграть от дополнительной аналитики. UEBA лежит в основе этих решений, представляя собой внушительный слой продвинутой аналитики по моделям поведения пользователей и/или сущностей.

На текущий момент на рынке встроенный функционал UEBA реализован в следующих решениях, сгруппированных по технологической сфере применения:

- Аудит и защита, сфокусированная на данных, – производители, которые сфокусированы на улучшении безопасности структурированных и неструктурированных хранилищ данных (т.н. DCAP).

В этой категории вендоров Gartner отмечает, в том числе, платформу кибербезопасности Varonis, которая предлагает анализ поведения пользователей для мониторинга изменений прав доступа к неструктурированным данным, их доступа и использования для различных хранилищ информации. - Cистемы CASB, предлагающие защиту от различных угроз в облачных SaaS-приложениях путем блокировки доступа к облачным службам для нежелательных устройств, пользователей и версий приложений, используя адаптивную систему контроля доступа.

Все лидирующие на рынке решения CASB включают в себя UEBA возможности. - DLP-решения – сфокусированы на обнаружении вывода критичных данных за пределы организации или их злоупотреблении.

Достижения DLP в большей части основываются на понимании контента, с меньшим фокусом на понимании контекста, такого как пользователь, приложение, местонахождение, время, скорость событий и другие внешние факторы. Чтобы быть эффективными, DLP продукты должные распознавать и контент, и контекст. Именно поэтому многие производители начинают встраивать UEBA-функционал в свои решения. - Мониторинг сотрудников – это возможность записывать и воспроизводить действия сотрудников, обычно в формате данных, подходящих для судебных разбирательств (при необходимости).

Постоянное наблюдение за пользователями часто генерирует непомерное количество данных, требующего ручной фильтрации и анализа человеком. Поэтому UEBA используется внутри систем мониторинга для улучшения работы этих решений и обнаружения инцидентов только с высокой степенью риска. - Безопасность конечных устройств – решения по выявлению и реагированию для конечных устройств (EDR) и платформы защиты конечных устройств (EPP) предоставляют мощный инструментарий и телеметрию операционной системы на

конечных устройствах.

Такая связная с пользователем телеметрия может быть проанализирована для предоставления встроенных функций UEBA. - Онлайн-мошенничество – решения по обнаружению онлайн-мошенничества детектируют отклоняющуюся активность, указывающую на компрометации аккаунта клиента через подставное лицо, вредоносное ПО или эксплуатацию незащищенных соединений / перехват трафика браузера.

Большинство решений по мошенничеству используют квинтэссенцию UEBA, транзакционного анализа и измерения характеристик устройства, а более продвинутые системы дополняют их сопоставлением связей в базе данных идентификаторов личности. - IAM и управление доступом – Gartner отмечает тренд в эволюции среди производителей систем управления доступом, заключающийся в интеграции с «чистыми» вендорами и встраиванию некоторых функций UEBA в свои продукты.

- IAM и системы управления и администрирования идентификацией (IGA) используют UEBA для покрытия сценариев поведенческой и идентификационной аналитики, таких как обнаружение аномалий, анализ динамической группировки схожих сущностей, анализ входов в систему и анализ политик доступа.

- IAM и управление привилегированным доступом (PAM) – в связи занимаемой ролью контроля использования административных учетных записей, PAM решения обладают телеметрией с целью отображения как, почему, когда и где были использованы административные аккаунты. Эти данные могут быть проанализированы с помощью встроенного функционала UEBA на наличие аномального поведения администраторов или злого умысла.

- Производители NTA (Network Traffic Analysis) – используют комбинацию машинного обучения, продвинутой аналитики и обнаружения на базе правил для выявления подозрительно активности в корпоративных сетях.

Инструменты NTA постоянно анализируют исходный трафик и/или записи потоков (например, NetFlow) для построения моделей, которые отражают нормальное сетевое поведение, главным образом сфокусировавшись на аналитике поведения сущностей. - SIEM – многие SIEM-вендоры сейчас обладают продвинутым функционалом аналитики данных, встроенным в SIEM, или в виде отдельного UEBA-модуля. В течение всего 2018 и до сих пор в 2019 году наблюдается непрерывное стирание границ между функционалом SIEM и UEBA, как раскрыто в статье «Technology Insight for the Modern SIEM». SIEM-системы стали лучше работать с аналитикой и предлагают более сложные сценарии применения.

Сценарии применения UEBA

UEBA решения могут решать широкий спектр задач. Однако клиенты Gartner согласны с тем, что основной сценарий применения включает в себя обнаружение различных категорий угроз, достигаемый за счет отображения и анализа частых корреляций поведения пользователей и других сущностей:

- неавторизованный доступ и перемещение данных;

- подозрительное поведение привилегированных пользователей, вредоносной или неавторизованной активности сотрудников;

- нестандартный доступ и использование облачных ресурсов;

- и др.

Также существует ряд нетипичных сценариев применения, не связанных с кибербезопасностью, таких как мошенничество или мониторинг сотрудников, для которых использование UEBA может быть оправданным. Однако они часто требуют источников данных, не связанных с ИТ и ИБ, или специфичных аналитических моделей с глубоким пониманием данной сферы. Пять основных сценариев и областей применения, с которыми согласны как производители UEBA, так и их клиенты, описаны ниже.

«Вредоносный инсайдер»

Поставщики UEBA-решений, покрывающие данный сценарий, наблюдают за сотрудниками и доверенными подрядчиками только в срезе нестандартного, «плохого» или вредоносного поведения. Вендоры в данной области экспертизы не отслеживают и не анализируют поведение сервисных учетных записей или других нечеловеческих сущностей. По большей части именно из-за этого они не ориентированы на обнаружение продвинутых угроз, когда хакеры захватывают существующие учетные записи. Вместо этого они направлены на выявление сотрудников, участвующих во вредоносной деятельности.

По сути, понятие «вредоносного инсайдера» проистекает от доверенных пользователей со злым умыслом, которые ищут пути нанесения урона своему работодателю. Так как злой умысел тяжело оценить, лучшие производители в данной категории анализируют данные контекстного поведения, недоступные так просто в журналах аудита.

Поставщики решений в данной области также оптимальным образом добавляют и анализируют неструктурированные данные, такие как контент электронного письма, отчеты по производительности труда или информацию из социальных сетей, чтобы формировать контекст поведения.

Скомпрометированный инсайдер и навязчивые угрозы

Задача заключается в быстром обнаружении и анализе «плохого» поведения, как только атакующий получил доступ к организации и начал передвижение внутри ИТ-инфраструктуры.

Навязчивые угрозы (APT), как и неизвестные, или еще не до конца изученные угрозы, чрезвычайно сложны в обнаружении и часто скрываются под легитимной активностью пользователей или служебных учетных записей. Такие угрозы обычно обладают комплексной моделью работы (см., например, статью " Addressing the Cyber Kill Chain") или их поведение пока еще не было расценено как вредоносное. Это делает их сложными в обнаружении с помощью простой аналитики (например, сопоставление по шаблонам, пороговым значениям или правилам корреляции).

Однако многие из этих навязчивых угроз приводят к поведению, отличному от стандартного, часто связанному с неподозревающими пользователями или сущностями (т.н. скомпрометированными инсайдерами). Методики UEBA предлагают несколько интересных возможностей обнаружить такие угрозы, повысить соотношение сигнал/шум, консолидировать и снизить объем уведомлений, приоритизировать оставшиеся срабатывания и способствовать эффективному реагированию и расследованию инцидентов.

Производители UEBA, нацеленные на данную область задач, часто имеют двунаправленную интеграцию с SIEM-системами в организации.

Эксфильтрация данных

Задача в данном случае состоит в обнаружении факта вывода данных за пределы организации.

Производители, сфокусированные на этой задаче, обычно усиливают возможности DLP-систем или систем управления доступом к данным (DAG) с обнаружением аномалий и продвинутой аналитикой, тем самым повышая соотношение сигнал/шум, консолидируя объем уведомлений и приоритизируя оставшиеся срабатывания. Для дополнительного контекста производители обычно больше полагаются на сетевой трафик (например, веб-прокси) и данные конечных устройств, так как анализ этих источников данных может помочь в расследовании эксфильтрации данных.

Обнаружение эксфильтрации данных используется для поимки инсайдеров и внешних хакеров, угрожающих организации.

Идентификация и управление привилегированным доступом

Производители самостоятельных UEBA-решений в данной области экспертизы наблюдают и анализируют поведение пользователей на фоне уже сформировавшейся системы прав с целью выявления излишних привилегий или аномального доступа. Это касается всех типов пользователей и учетных записей, включая привилегированные и сервисные аккаунты. Организации также спользуют UEBA, чтобы избавиться от бездействующих учетных записей и пользовательских привилегий, уровень которых выше, чем требуется.

Приоритизация инцидентов

Цель данной задачи состоит в приоритизации уведомлений, генерируемых решениями их технологического стека, чтобы понять, на какие инциденты или потенциальные инциденты следует обратить внимание в первую очередь. Методологии и инструменты UEBA полезны в определении особенно аномальных инцидентов или особо опасных для данной конкретной организации. В данном случае механизм UEBA не только использует базовый уровень активности и модели угроз, но и насыщает данные информацией об организационной структуре компании (например, критически важные ресурсы или роли и уровни доступов сотрудников).

Проблемы внедрения UEBA-решений

Рыночная боль UEBA-решений заключается в их высокой цене, сложном внедрении, обслуживании и использовании. В то время, как компании пытаются бороться с количеством различных внутренних порталов, они получают еще одну консоль. Размер инвестиций времени и ресурсов в новый инструмент зависит от стоящих задач и типов аналитики, которые необходимы для их решения, и чаще всего требуют больших вложений.

Вопреки заявлениям многих производителей, UEBA – это не инструмент из разряда «настроил и забыл», который затем может непрерывно работать днями напролет.

Клиенты Gartner, например, отмечают, что требуется от 3 до 6 месяцев для запуска UEBA инициативы с нуля до получения первых результатов решения задач, ради которых это решение внедрялось. Для более сложных задач, таких как выявление инсайдерских угроз в организации, срок увеличивается до 18 месяцев.

Факторы, влияющие на сложность внедрения UEBA и будущую эффективность инструмента:

- Сложность архитектуры организации, сетевой топологии и политики управления данными

- Доступность нужных данных с нужным уровнем детализации

- Сложность алгоритмов аналитики от производителя – например, использование статистических моделей и машинного обучения против простых шаблонов и правил.

- Количество предварительно настроенной аналитики, идущей в комплекте – то есть понимание производителя, какие данные необходимо собирать для каждой из задач и какие переменные и атрибуты наиболее важны для выполнения анализа.

- Насколько просто производителю автоматически интегрироваться с требуемыми данными.

Например:

- Есл�� UEBA-решение использует SIEM-систему как основной источник своих данных, то собирает ли SIEM информацию с требуемых источников данных?

- Можно ли направить необходимые журналы событий и контекстные данные организации в UEBA-решение?

- Если SIEM-система еще не собирает и не контролирует источники данных, необходимые UEBA-решению, то каким образом их можно туда передать?

- Насколько важен для организации сценарий применения, сколько для него требуется источников данных, и насколько данная задача пересекается с областью экспертизы производителя.

- Какая степень организационной зрелости и вовлечения требуется – например, создание, разработка и доработка правил и моделей; назначением весовых коэффициентов переменным для оценки; или корректировка порогового значения оценки рисков.

- Насколько масштабируемо решение производителя и его архитектура по сравнению с текущими размерами организации и ее будущими требованиями.

- Время построения базовых моделей, профилей и ключевых групп. Производителям часто требуется не менее 30 дней (а иногда и до 90 дней) для проведения анализа, перед тем как они смогут определить понятия «нормы». Разовая загрузка исторических данных может ускорить обучение моделей. Некоторые из интересных случаев можно быстрее выявить с помощью правил, нежели использовать машинное обучение с невероятно малым количеством изначальных данных.

- Уровень усилий, требуемых для построения динамической группировки и профилирования аккаунтов (служба/человек), может сильно отличаться между решениями.