WannaCry, NotPetya, BadRabbit и другие — вирусы-шифровальщики, которые гремели на весь мир ещё около года-двух назад. Сегодня об атаках таким типов вирусов шума меньше, но истории с атаками всё равно происходят. В этой статье я покажу один из инструментов для остановки атаки такого вируса: быстро выявить вторжение и локализовать проблему. Всё это при помощи инструмента для лог-аналити и защиты от вторжений Quest InTrust. Под катом скриншоты и ссылка на репозитории вредоносных скриптов. Погнали!

Quest InTrust — это интегрированное решение, которое включает в себя сбор разных типов логов, syslog-данных и готовых парсеров для разного типа оборудования. Здесь же есть предустановленные правила для выполнения действий в целях предотвращения атак. Сейчас подробнее со всем этим разберёмся на примерах разбора атаки вируса-шифровальщика и получения доступа к контроллеру домена

Атака вируса-шифровальщика

Принцип атаки — создание новых зашифрованных файлов или папок и удаление оригинальных. Ну а дальше запрос выкупа в биткоинах или другим способом. Определение такого типа атаки основано на выявлении массового удаления и создания файлов. Особенно если это происходит во внеурочное время.

Пара репозиториев с примерами скриптов шифрования

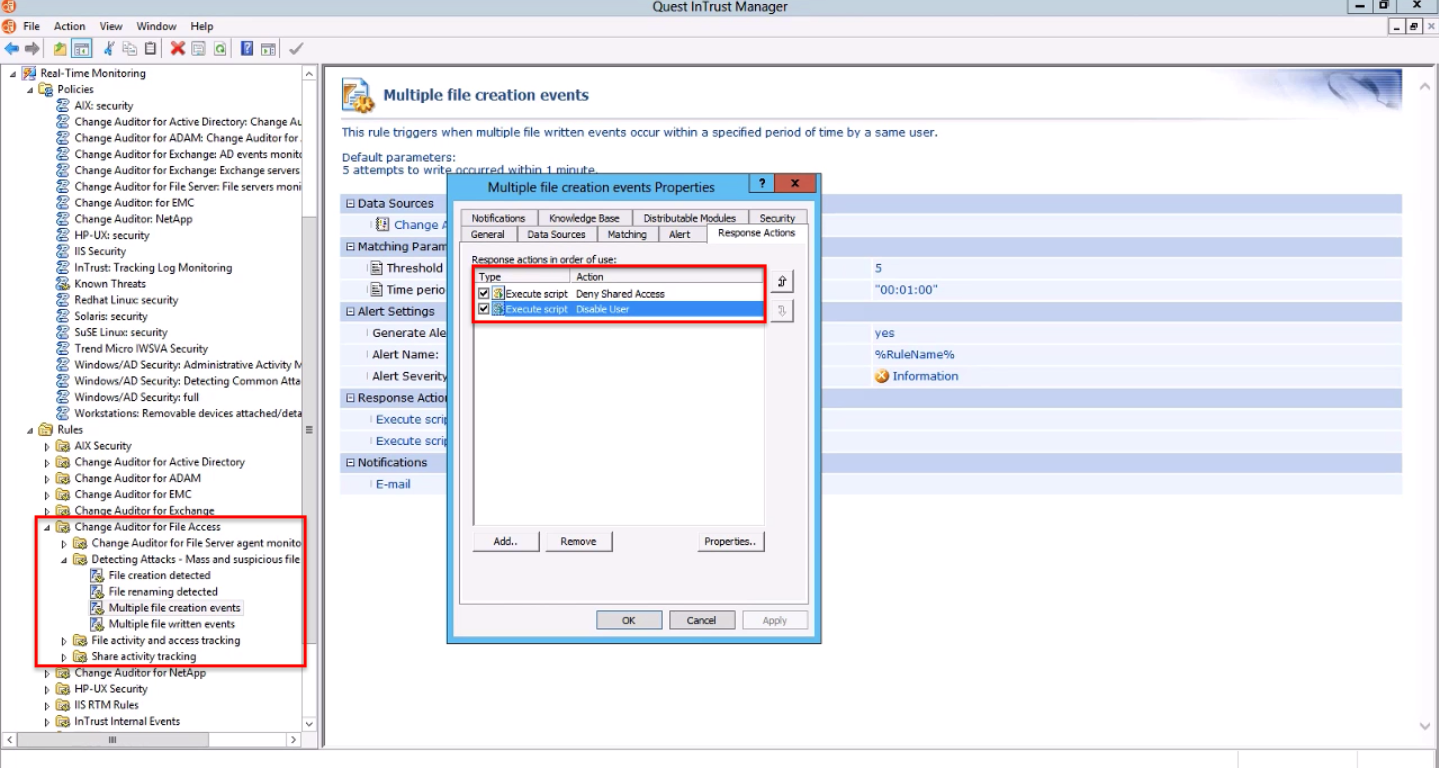

Для сбора событий по изменениям мы используем интеграцию с решением для аудита Quest Change Auditor (о нём уже писали в предыдущей статье и даже сравнивали с продуктом от конкурента). Для событий из этого источника в InTrust есть предустановленные правила для выявления аномалий. Конечно, сюда можно добавить любую логику обработки событий. В моём примере определено, что при массовом создании файлов (более 5 штук за 1 минуту) учётная запись пользователя будет блокирована и ему будет запрещён доступ к общим директориям.

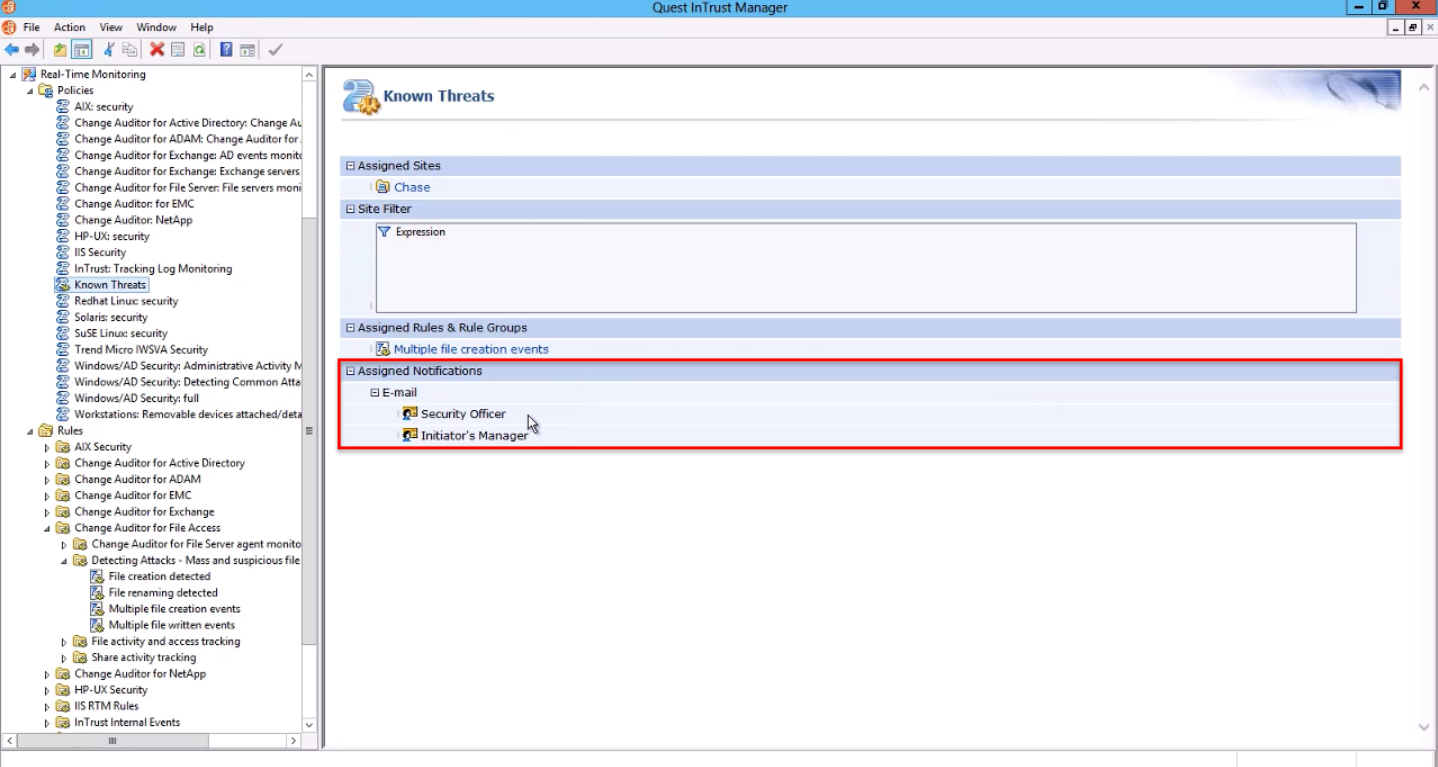

В настройках политик указывается директория, на которую распространяется правило и список оповещаемых. Если в AD есть информация о подчинённости сотрудника, можно отправить письмо и его руководителю. Полезный кейс — выявление попыток доступа к файлам, которые, казалось бы, не нужны для исполнения обязанностей этим конкретным сотрудником. Особенно может быть актуально перед увольнением, когда хочется забрать с собой готовые наработки.

После проверки всех настроек, перейдём к заранее заготовленному скрипту-шифровальщику. И запустим его.

В настройках обнаружения атаки было указано «более 5 файлов», как видно, после 7 файла вирус был остановлен (заблокирован пользователь и отключен доступ к директории). Легко отделались. При этом ответственные сотрудники получили уведомления.

Атака на контроллер домена

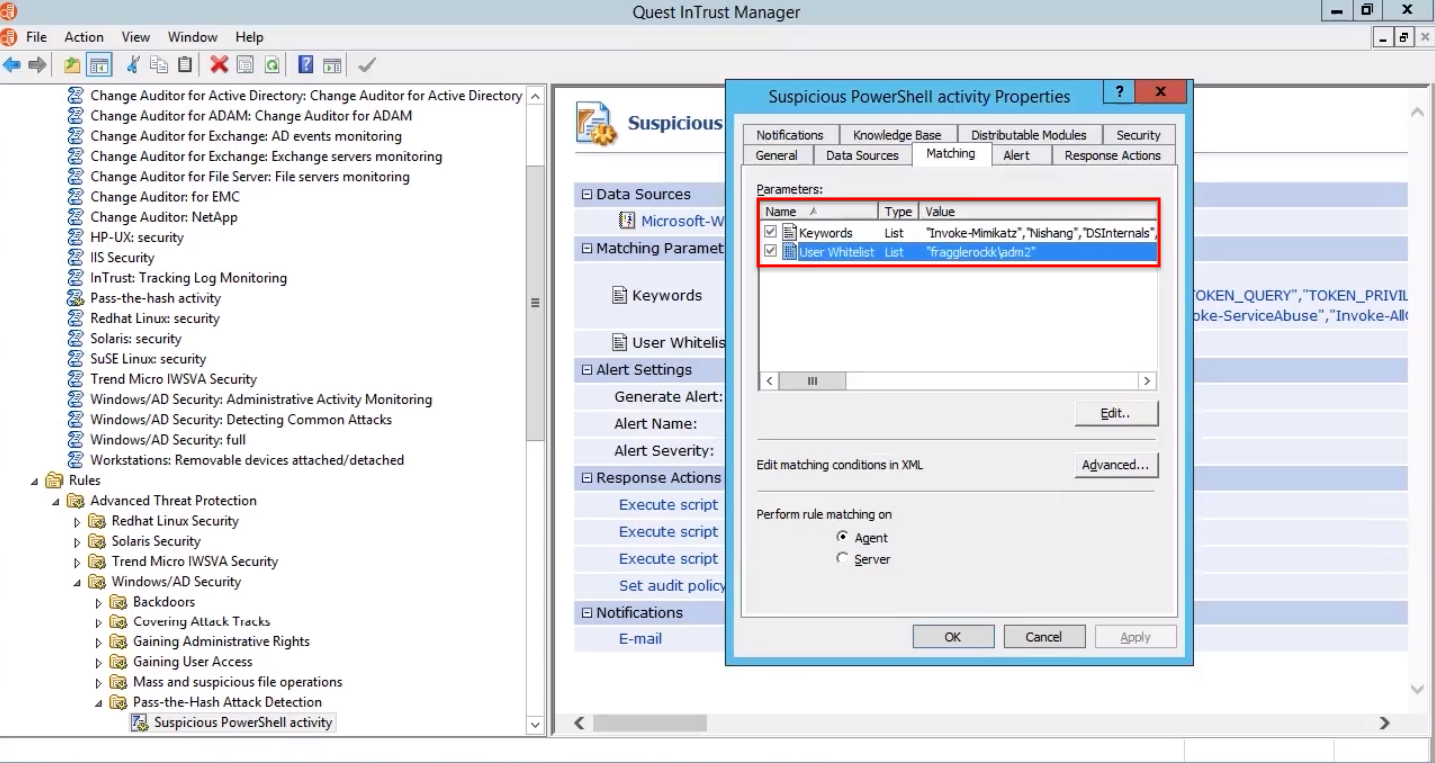

Ниже будет сценарий атаки, который позволяет получить доступ к административной учётной записи и в итоге к контроллеру домена. Обнаружение исполнения специализированных

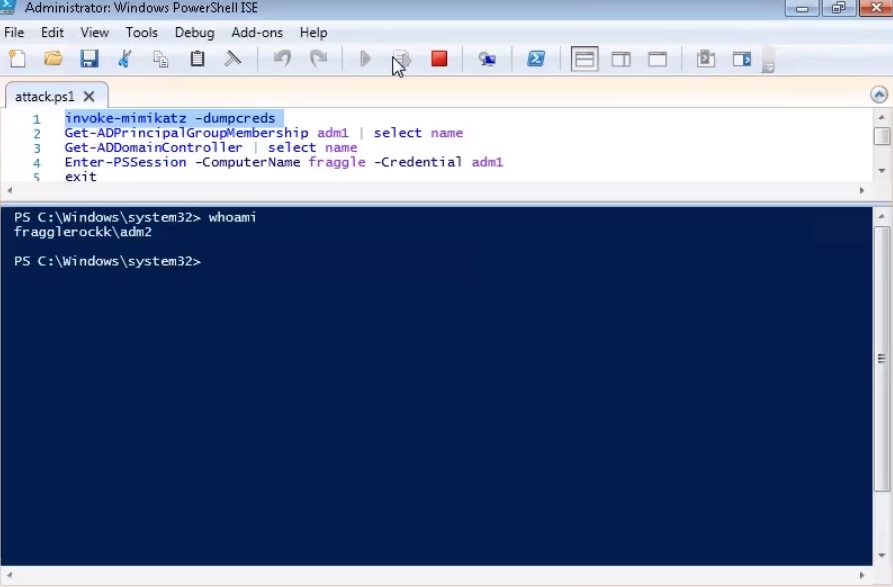

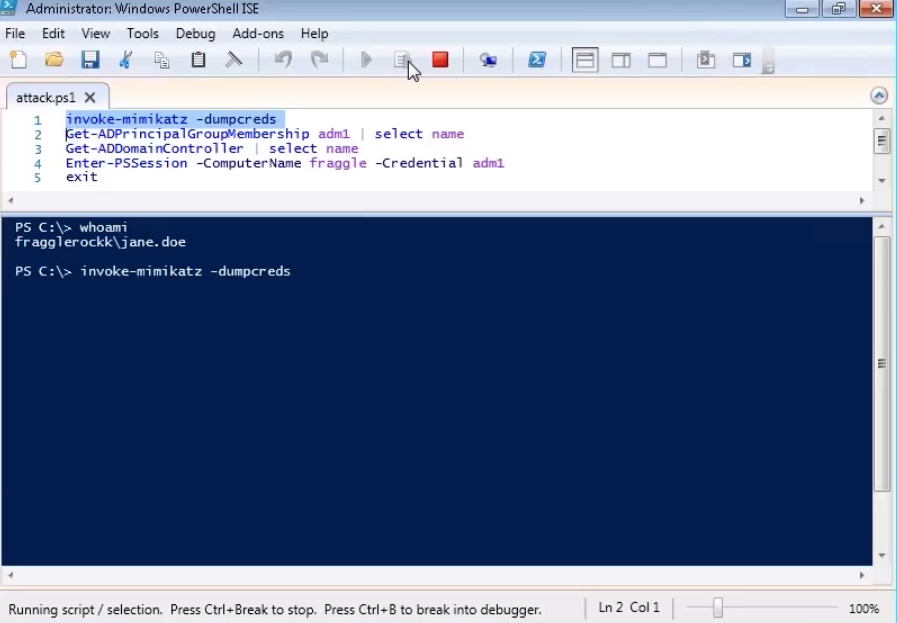

При помощи скрипта invoke-mimikatz включается создание дампа реквизитов учётных записей. При этом на файловой системе никаких файлов не создаётся. Для начала проверим имя учётной записи, под которой выполнен вход. Как видно, этот пользователь из «белого списка», который беспрепятственно может выполнять любые командлеты.

Затем выполним заранее заготовленный скрипт. На выходе получаем вывод, в котором находим реквизиты нашего тестового пользователя.

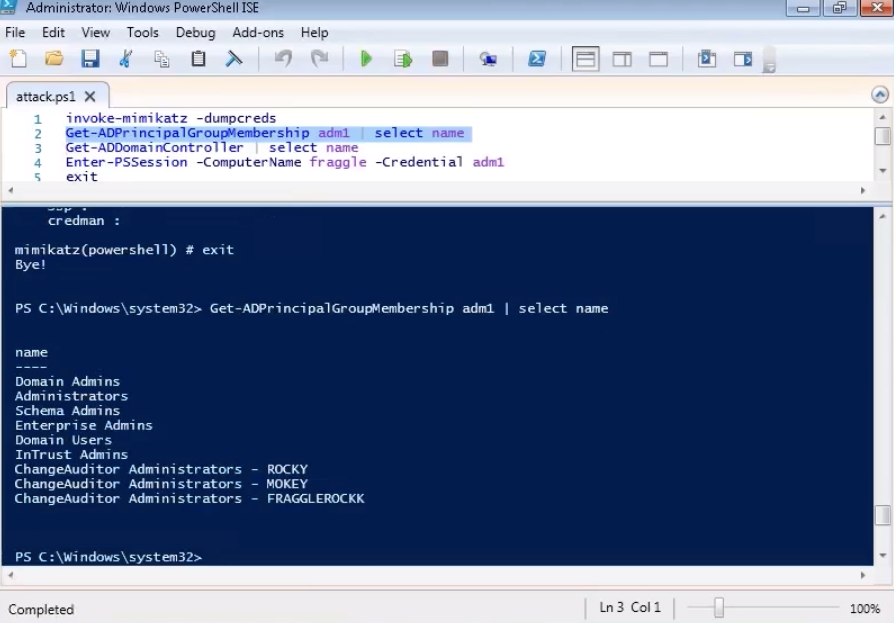

На следующем шаге выясняем в какие группы входит этот пользователь. Группы администраторов присутствуют.

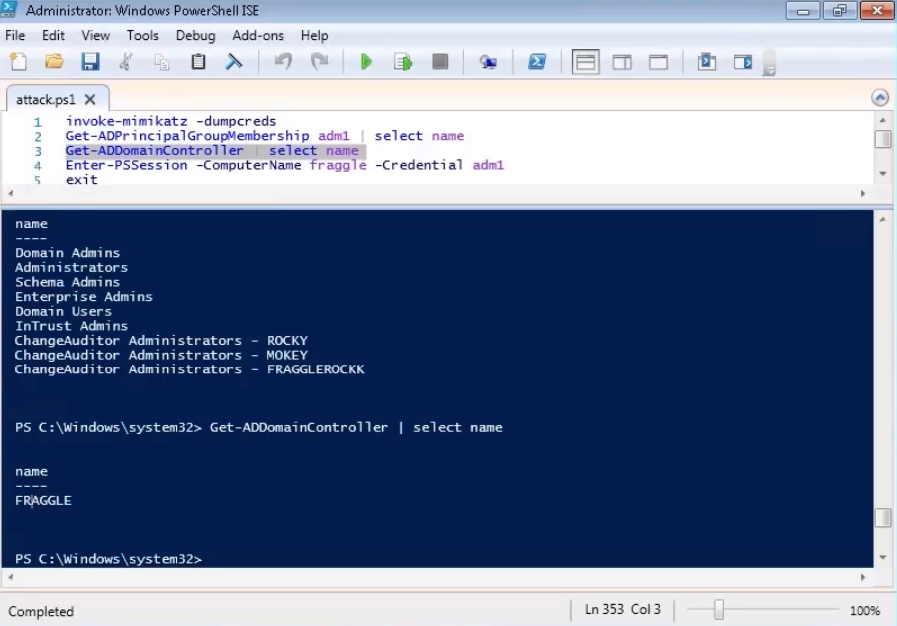

Теперь узнаём имена контроллеров домена. В моём примере он один.

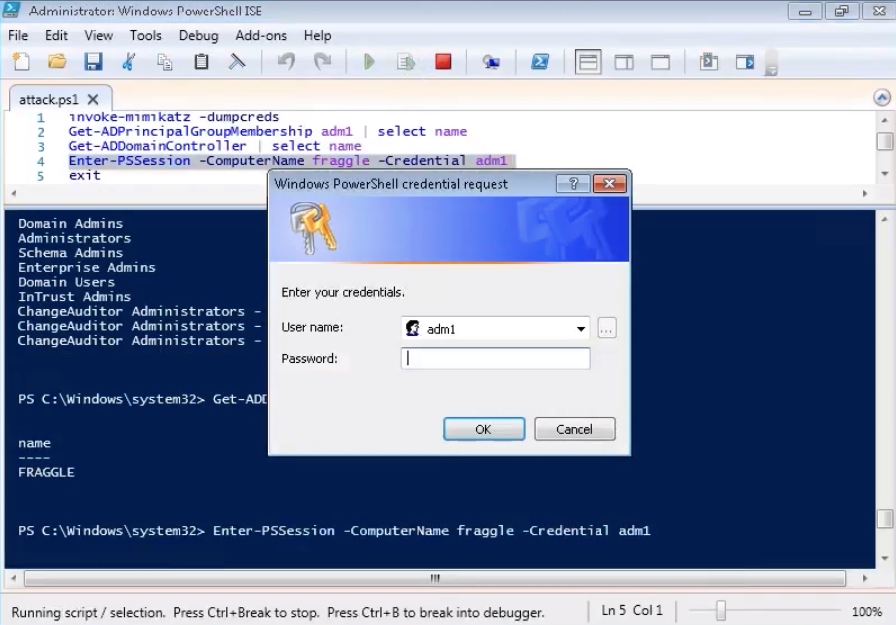

Следующий шаг потенциально возможной атаки — вход на контроллер домена. Остаётся ввести уже засвеченный пароль.

И получить доступ к исполнению любых команд на контроллере домена.

Теперь попробуем проделать тот же алгоритм действий, но уже от имени пользователя, который не был добавлен в «белый список» в InTrust. Для чистоты эксперимента проверяем имя пользователя. Затем выполняем сценарий invoke-mimikatz.

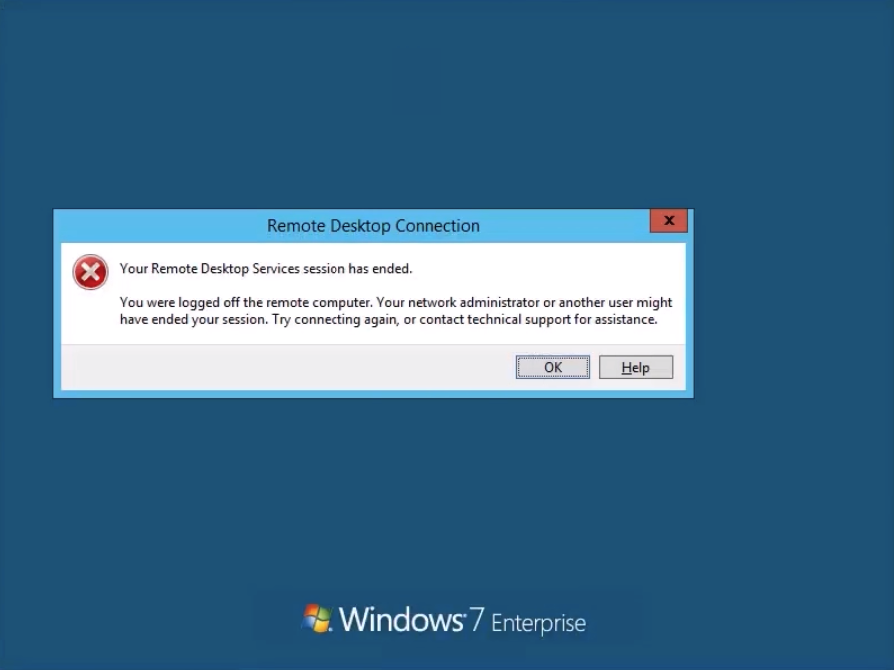

Среди действий, указанных в InTrust, были прерывание сессии терминального доступа и блокировка пользователя. Что и произошло.

Теперь проверим эту учётную запись ещё раз.

Атака предотвращена, пользователь заблокирован, мир спасён.

Если у вас есть свои политики борьбы с вторжениями различных типов — их также можно указать в InTrust. Вместе с другими продуктами Quest (Change Auditor и Enterprise Reporter) на базе InTrust можно построить полноценную SIEM систему для выявления и предотвращения тяжёлых последствий цифровых атак для бизнеса.

InTrust и другие продукты Quest можно попробовать в вашем окружении в рамках пилотного проекта. Оставьте заявку, чтобы узнать подробности.

Другие наши статьи по тэгу gals software.