Данный текст будет являться одной из переписанных глав для учебного пособия по защите информации кафедры радиотехники и систем управления, а также, с этого учебного кода, кафедры защиты информации МФТИ (ГУ). Полностью учебник доступен на github (см. также draft releases). На Хабре планирую выкладывать новые «большие» куски, во-первых, чтобы собрать полезные комментарии и замечания, во-вторых, дать сообществу больше обзорного материала по полезным и интересным темам.

Предыдущие темы:

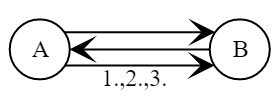

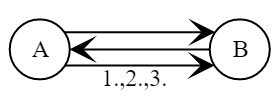

Если между Алисой и Бобом существует канал связи, недоступный для модификации злоумышленником (то есть когда применима модель только пассивного криптоаналитика), то даже без предварительного обмена секретными ключами или другой информацией можно воспользоваться идеями, использованными ранее в криптографии на открытых ключах. После описания RSA в 1978 году, в 1980 Ади Шамир предложил использовать криптосистемы, основанные на коммутативных операциях, для передачи информации без предварительного обмена секретными ключами. Если предположить, что передаваемой информацией является выработанный одной из сторон секретный сеансовый ключ, то в общем виде мы получаем следующий трёхпроходной протокол.

Предварительно:

Протокол состоит из трёх проходов с передачей сообщений (отсюда и название) и одного заключительного, на котором Боб получает ключ.

В результате стороны получают общий секретный ключ .

.

Общим недостатком всех подобных протоколов является отсутствие аутентификации сторон. Конечно, в случае пассивного криптоаналитика это не требуется, но в реальной жизни всё-таки нужно рассматривать все возможные модели (в том числе активного криптоаналитика) и использовать такие протоколы, которые предполагают взаимную аутентификацию сторон. Также, в отличие от схемы Диффи—Хеллмана, новый ключ выбирается инициатором сеанса, что позволяет инициатору, исходя не из лучших побуждений, заставить второго участника использовать устаревший сеансовый ключ.

Если говорить в терминах свойств безопасности, то все представители данного класса протоколов декларируют только аутентификацию ключа (G7). В отличие от схемы Диффи—Хеллмана, трёхпроходные протоколы не требуют выбора новых «мастер»-ключей для каждого сеанса протокола, из-за чего нельзя гарантировать ни совершенную прямую секретность (G9), ни формирование новых ключей (G10).

Приведём пример протокола на основе функции XOR (побитовое сложение по модулю 2). Хотя данная функция может использоваться как фундамент для построения систем совершенной криптостойкости, для трёхпроходного протокола это неудачный выбор.

Перед началом протокола обе стороны имеют свои секретные ключи и

и  , представляющие собой случайные двоичные последовательности с равномерным распределением символов. Функция шифрования определяется как

, представляющие собой случайные двоичные последовательности с равномерным распределением символов. Функция шифрования определяется как  , где

, где  это сообщение, а

это сообщение, а  — секретный ключ. Очевидно, что:

— секретный ключ. Очевидно, что:

По окончании сеанса протокола Алиса и Боб знают общий сеансовый ключ .

.

Предложенный выбор коммутативной функции шифрования совершенной секретности является неудачным, так как существуют ситуации, при которых криптоаналитик может определить ключ . Предположим, что криптоаналитик перехватил все три сообщения:

. Предположим, что криптоаналитик перехватил все три сообщения:

Сложение по модулю 2 всех трёх сообщений даёт ключ . Поэтому такая система шифрования не применяется.

. Поэтому такая система шифрования не применяется.

Теперь приведём протокол надёжной передачи секретного ключа, основанный на экспоненциальной (коммутативной) функции шифрования. Стойкость этого протокола связана с трудностью задачи вычисления дискретного логарифма: при известных значениях , найти

, найти  из уравнения

из уравнения  .

.

Стороны предварительно договариваются о большом простом числе . Каждая из сторон выбирает себе по секретному ключу

. Каждая из сторон выбирает себе по секретному ключу  и

и  . Эти ключи меньше и взаимно просты с

. Эти ключи меньше и взаимно просты с  . Также стороны приготовили по специальному числу

. Также стороны приготовили по специальному числу  и

и  , которые позволяют им расшифровать сообщение, зашифрованное своим ключом:

, которые позволяют им расшифровать сообщение, зашифрованное своим ключом:

Последнее выражение верно по следствию из малой теоремы Ферма\index{теорема! Ферма малая}. Операции шифрования и расшифрования определяются следующим образом:

По окончании сеанса протокола Алиса и Боб знают общий сеансовый ключ .

.

Предположим, что криптоаналитик перехватил три сообщения:

Чтобы найти ключ , криптоаналитику надо решить систему из этих трёх уравнений, что имеет очень большую вычислительную сложность, неприемлемую с практической точки зрения, если все три числа

, криптоаналитику надо решить систему из этих трёх уравнений, что имеет очень большую вычислительную сложность, неприемлемую с практической точки зрения, если все три числа  достаточно велики. Предположим, что

достаточно велики. Предположим, что  (или

(или  ) мало. Тогда, вычисляя последовательные степени

) мало. Тогда, вычисляя последовательные степени  (или

(или  ), можно найти

), можно найти  (или

(или  ), сравнивая результат с

), сравнивая результат с  . Зная

. Зная  , легко найти

, легко найти  и

и  .

.

В 1982 году Джеймс Мэсси и Джим Омура заявили патент (James Massey, Jim K. Omura), улучшающий (по их мнению) бесключевой протокол Шамира. В качестве операции шифрования вместо возведения в степень в мультипликативной группе они предложили использовать возведение в степень в поле Галуа

они предложили использовать возведение в степень в поле Галуа  . Секретный ключ каждой стороны (для Алисы —

. Секретный ключ каждой стороны (для Алисы —  ) должен удовлетворять условиям:

) должен удовлетворять условиям:

В остальном протокол выглядит аналогично.

Автор будет благодарен за фактические и другие замечания к тексту.

Предыдущие темы:

- Криптографические протоколы: определения, запись, свойства, классификация, атаки

- Протоколы распространения ключей на симметричных шифрах

Если между Алисой и Бобом существует канал связи, недоступный для модификации злоумышленником (то есть когда применима модель только пассивного криптоаналитика), то даже без предварительного обмена секретными ключами или другой информацией можно воспользоваться идеями, использованными ранее в криптографии на открытых ключах. После описания RSA в 1978 году, в 1980 Ади Шамир предложил использовать криптосистемы, основанные на коммутативных операциях, для передачи информации без предварительного обмена секретными ключами. Если предположить, что передаваемой информацией является выработанный одной из сторон секретный сеансовый ключ, то в общем виде мы получаем следующий трёхпроходной протокол.

Предварительно:

- Алиса и Боб соединены незащищённым каналом связи, открытым для прослушивания (но не для модификации) злоумышленником.

- Каждая из сторон имеет пару из открытого и закрытого ключей

,

,

,

соответственно.

- Сторонами выбрана и используется коммутативная функция шифрования:

Протокол состоит из трёх проходов с передачей сообщений (отсюда и название) и одного заключительного, на котором Боб получает ключ.

- Алиса выбирает новый сеансовый ключ

- Алиса, используя коммутативность функции шифрования,

- Боб расшифровывает

В результате стороны получают общий секретный ключ

Общим недостатком всех подобных протоколов является отсутствие аутентификации сторон. Конечно, в случае пассивного криптоаналитика это не требуется, но в реальной жизни всё-таки нужно рассматривать все возможные модели (в том числе активного криптоаналитика) и использовать такие протоколы, которые предполагают взаимную аутентификацию сторон. Также, в отличие от схемы Диффи—Хеллмана, новый ключ выбирается инициатором сеанса, что позволяет инициатору, исходя не из лучших побуждений, заставить второго участника использовать устаревший сеансовый ключ.

Если говорить в терминах свойств безопасности, то все представители данного класса протоколов декларируют только аутентификацию ключа (G7). В отличие от схемы Диффи—Хеллмана, трёхпроходные протоколы не требуют выбора новых «мастер»-ключей для каждого сеанса протокола, из-за чего нельзя гарантировать ни совершенную прямую секретность (G9), ни формирование новых ключей (G10).

Тривиальный вариант

Приведём пример протокола на основе функции XOR (побитовое сложение по модулю 2). Хотя данная функция может использоваться как фундамент для построения систем совершенной криптостойкости, для трёхпроходного протокола это неудачный выбор.

Перед началом протокола обе стороны имеют свои секретные ключи

- Алиса выбирает новый сеансовый ключ

- Алиса, используя коммутативность функции шифрования,

- Боб расшифровывает

По окончании сеанса протокола Алиса и Боб знают общий сеансовый ключ

Предложенный выбор коммутативной функции шифрования совершенной секретности является неудачным, так как существуют ситуации, при которых криптоаналитик может определить ключ

Сложение по модулю 2 всех трёх сообщений даёт ключ

Теперь приведём протокол надёжной передачи секретного ключа, основанный на экспоненциальной (коммутативной) функции шифрования. Стойкость этого протокола связана с трудностью задачи вычисления дискретного логарифма: при известных значениях

Бесключевой протокол Шамира

Стороны предварительно договариваются о большом простом числе

Последнее выражение верно по следствию из малой теоремы Ферма\index{теорема! Ферма малая}. Операции шифрования и расшифрования определяются следующим образом:

- Алиса выбирает новый сеансовый ключ

- Алиса, используя коммутативность функции шифрования,

- Боб расшифровывает

По окончании сеанса протокола Алиса и Боб знают общий сеансовый ключ

Предположим, что криптоаналитик перехватил три сообщения:

Чтобы найти ключ

Криптосистема Мэсси—Омуры

В 1982 году Джеймс Мэсси и Джим Омура заявили патент (James Massey, Jim K. Omura), улучшающий (по их мнению) бесключевой протокол Шамира. В качестве операции шифрования вместо возведения в степень в мультипликативной группе

В остальном протокол выглядит аналогично.

Послесловие

Автор будет благодарен за фактические и другие замечания к тексту.