Тема коронавируса сегодня заполонила все новостные ленты, а также стала основным лейтмотивом и для различных активностей злоумышленников, эксплуатирующих тему COVID-19 и все, что с ней связано. В данной заметке мне бы хотелось обратить внимание на некоторые примеры такой вредоносной активности, которая, безусловно, не является секретом для многих специалистов по ИБ, но сведение которой в одной заметке облегчит подготовку собственных мероприятий по повышению осведомленности сотрудников, часть из которых работает удаленно и еще более подвержена различным угрозам ИБ, чем раньше.

Надо отметить, что совершенно новых угроз, связанных с коронавирусом, сегодня нет. Скорее речь идет об уже ставших традиционными векторах атак, просто используемых под новым «соусом». Итак, ключевыми типами угроз я бы назвал:

В России, где граждане традиционно не доверяют властям и считают, что те скрывают от них правду, вероятность успешного «продвижения» фишинговых сайтов и рассылок, а также мошеннических ресурсов, гораздо выше, чем в странах с более открытыми властями. Хотя сегодня никто не может считать себя абсолютно защищенным от творчески настроенных кибермошенников, использующих все классические человеческие слабости человека — страх, сострадание, алчность и т.п.

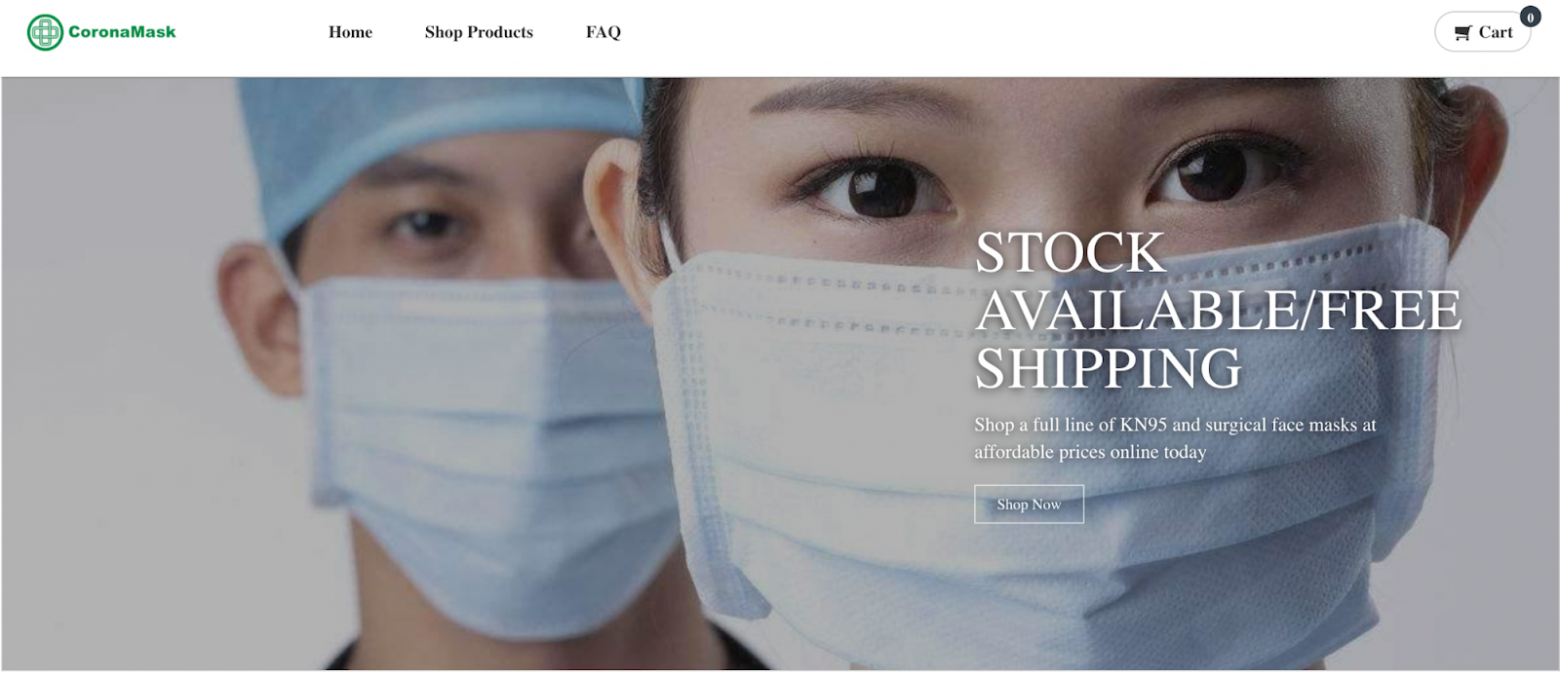

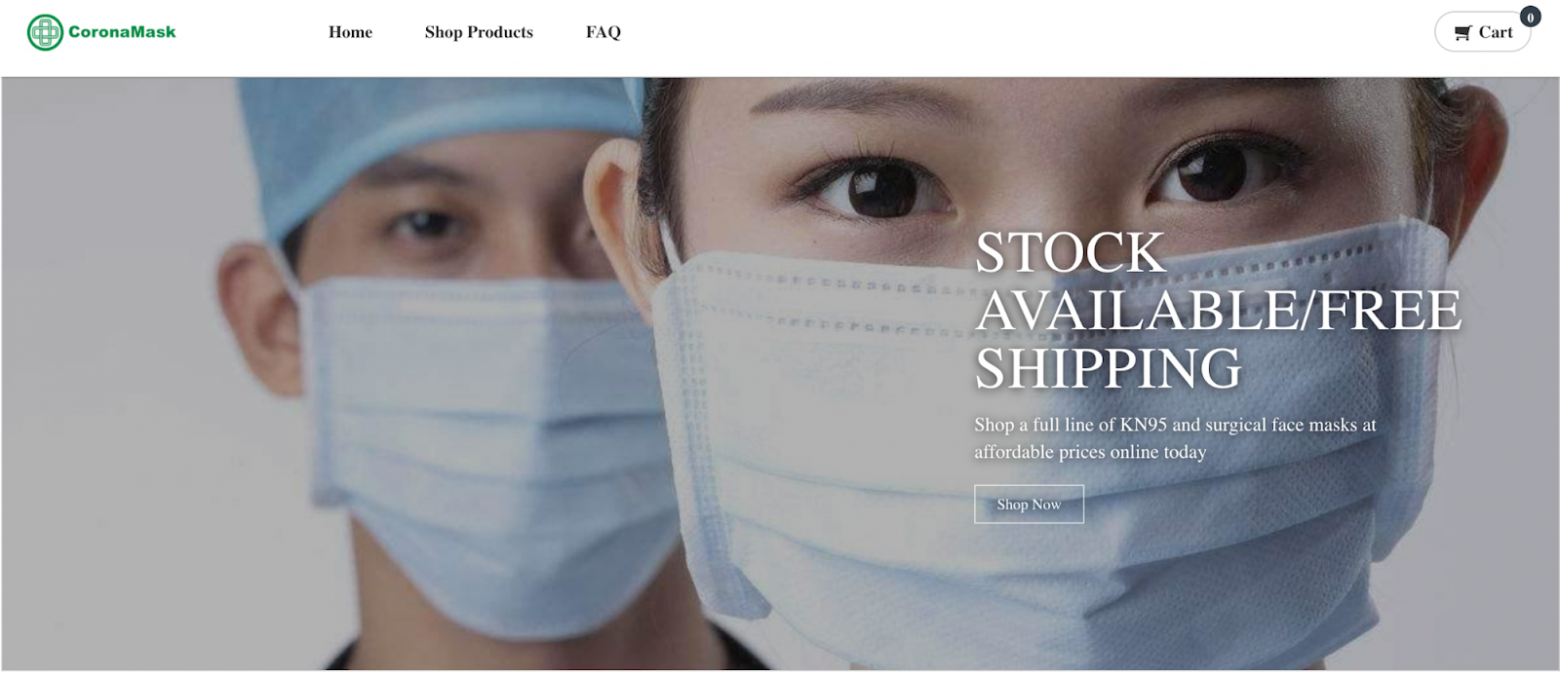

Возьмем, к примеру, мошеннический сайт, торгующий медицинскими масками.

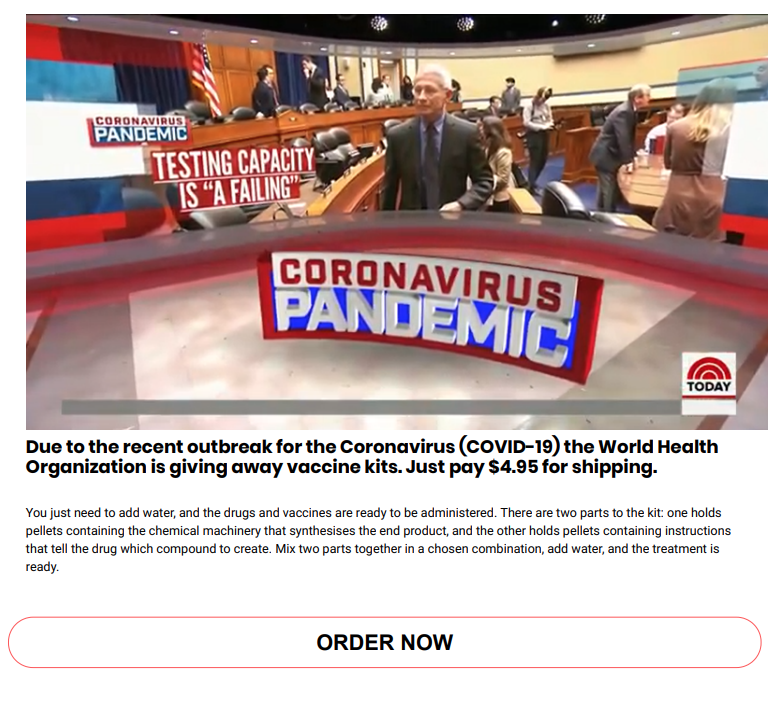

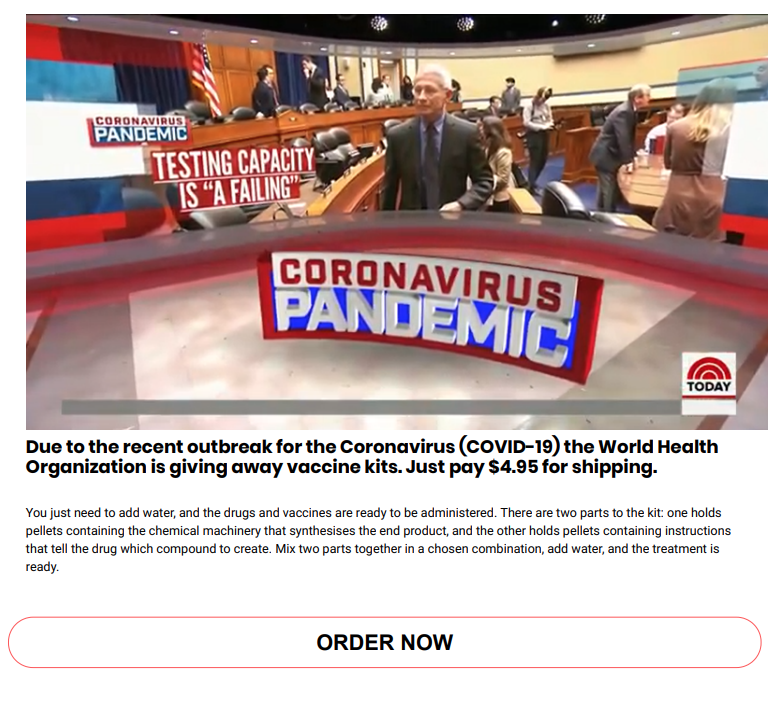

Схожий сайт, CoronavirusMedicalkit[.]com был закрыт властями США за бесплатное распространение несуществующей вакцины от COVID-19 с оплатой «только» почтовых расходов на отправку лекарства. В данном случае, при столь невысокой цене, расчет был на ажиотажный спрос на лекарство в условиях панических настроений в США.

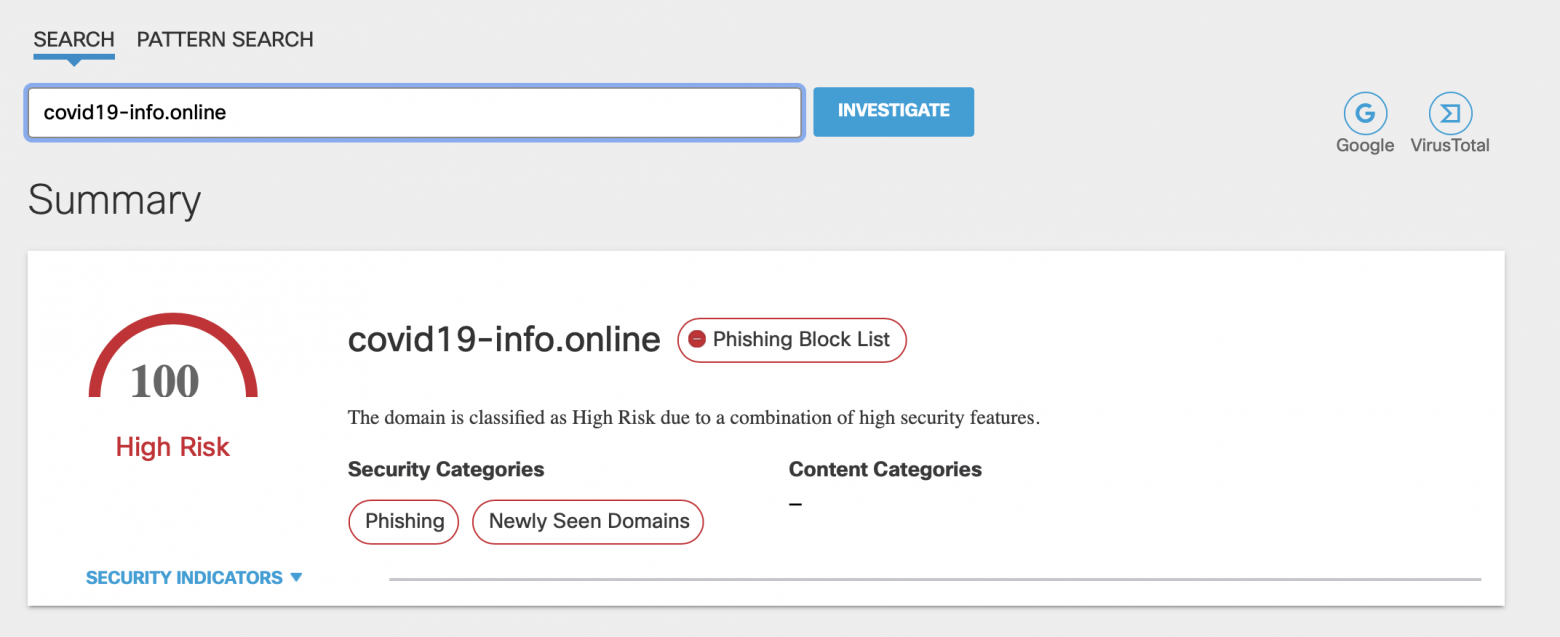

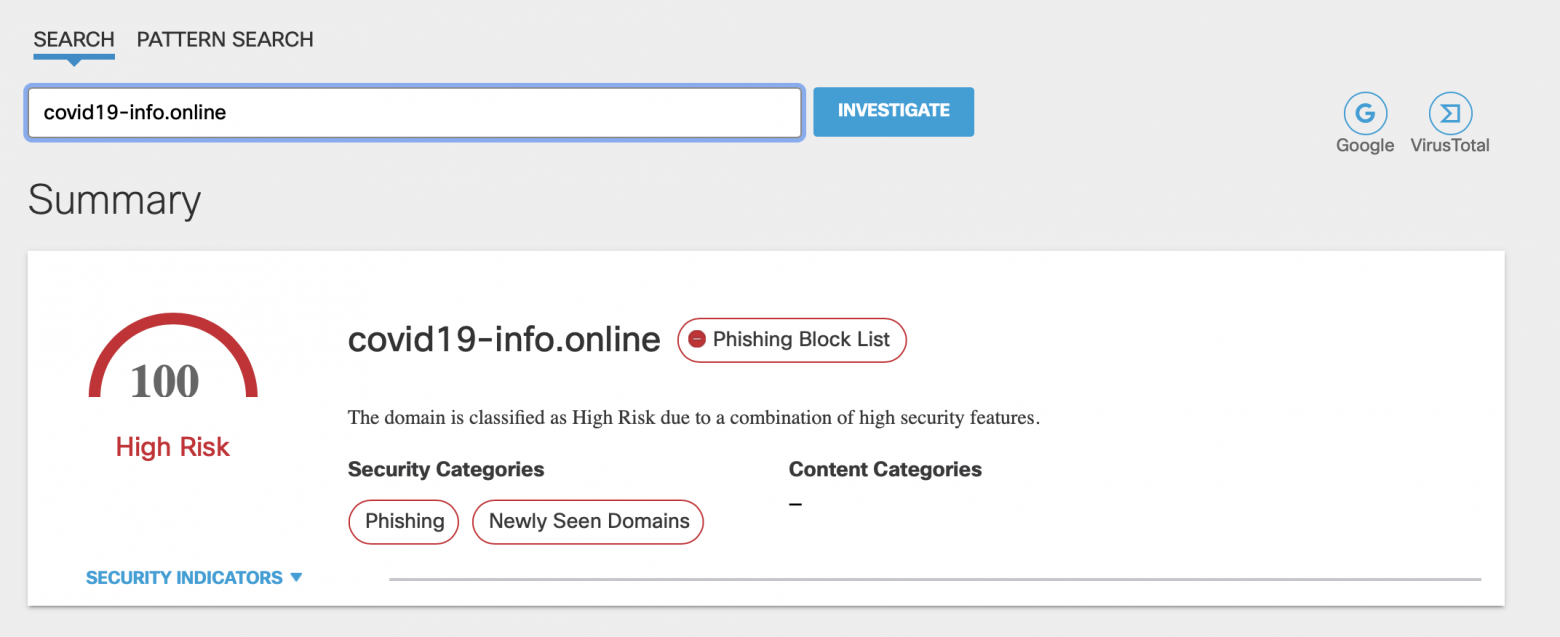

Это не классическая киберугроза, так как задача злоумышленников в данном случае, заключается не в заражении пользователей и не в краже их персональных данных или идентификационной информации, а просто на волне страха заставить раскошелиться и купить медицинские маски по завышенным ценам в 5-10-30 раз превышающих реальную стоимость. Но сама идея создания фальшивого сайта, эксплуатирующего тему коронавируса, вполне применяется и киберпреступниками. Например, вот сайт, в названии которого присутствует ключевое слово «covid19», но который при этом является фишинговым.

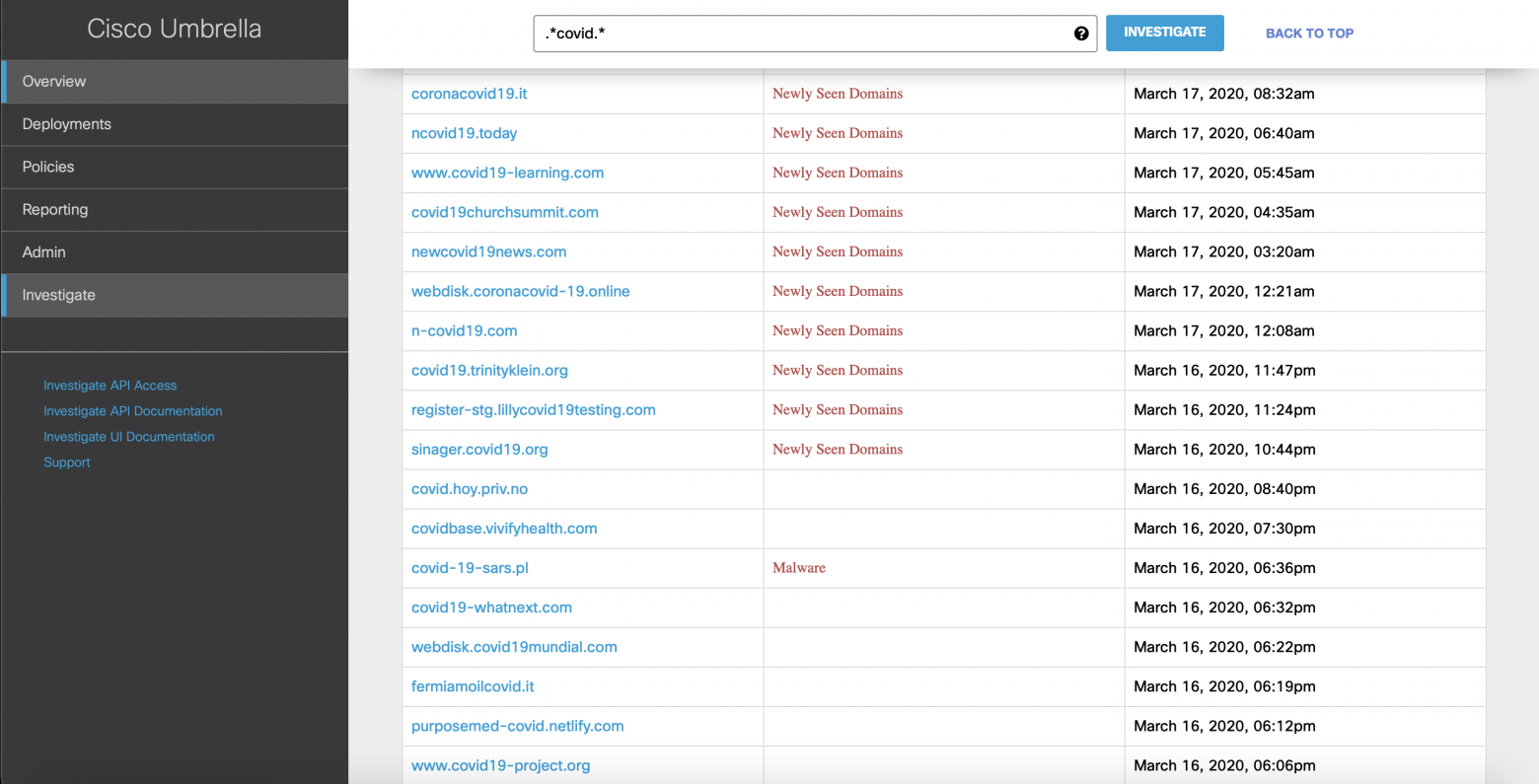

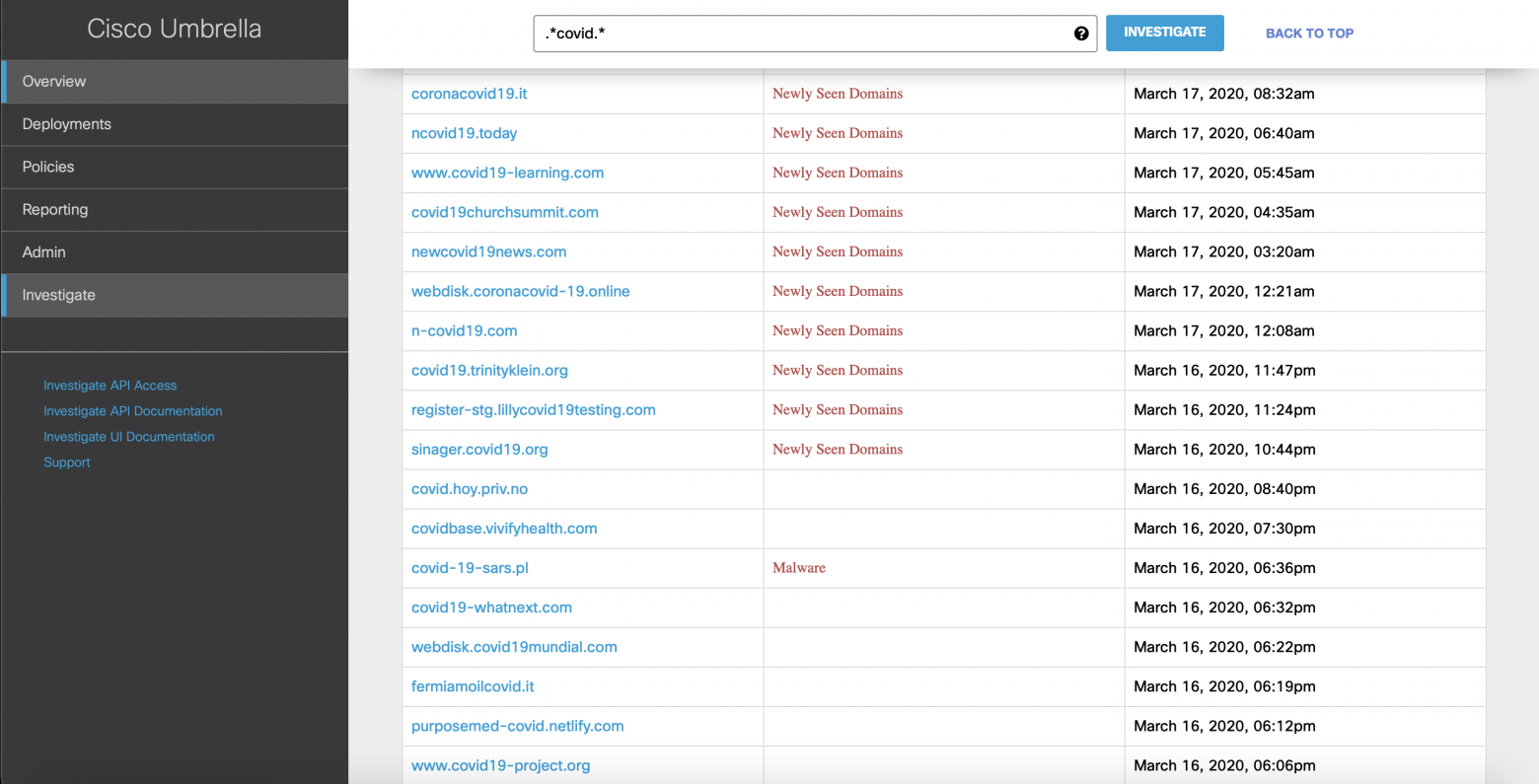

Вообще, ежедневно мониторя наш сервис расследования инцидентов Cisco Umbrella Investigate, видишь, насколько создается много доменов, в названии которых есть слова covid, covid19, coronavirus и т.п. И многие из них являются вредоносными.

В условиях, когда часть сотрудников компании переводится на работу из дома и они не находятся под защитой корпоративных средств защиты, как никогда важно мониторить ресурсы, доступ к которым осуществляется с мобильных и стационарных устройств работников, осознанно или без их ведома. Если вы не используете сервис Cisco Umbrella для обнаружения и блокирования таких доменов (а Cisco предлагает сейчас бесплатное подключение к этом сервису), то как минимум настройте свои решения по мониторингу Web-доступа на контроль доменов с соответствующими ключевыми словами. При этом помните, что традиционный подход по внесению доменов в черные списки, а также использование репутационных баз, может давать сбой, так как вредоносные домены создаются очень быстро и используются всего в 1-2 атаках не дольше нескольких часов, — потом злоумышленники переключаются на новые домены однодневки. ИБ-компании просто не успевают оперативно обновлять свои базы знаний и распространять их по всем своим клиентам.

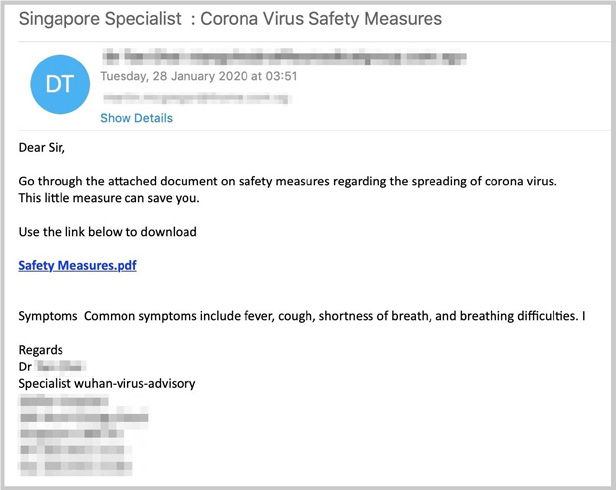

Очень активно продолжают злоумышленники эксплуатировать канал электронной почты для распространения фишинговых ссылок и вредоносных программ во вложениях. И эффективность их достаточно высока, так как пользователи, получая и вполне легальные новостные рассылки про коронавирус, не всегда в их объеме могут распознать и что-то вредоносное. И пока число зараженных только растет, спектр таких угроз также будет только расти.

Например, вот так выглядит пример фишинговой рассылки от имени центра по контролю за распространением эпидемий (CDC):

Переход по ссылке конечно ведет не на сайт CDC, а на фальшивую страницу, которая крадет логин и пароль жертвы:

А вот пример фишинговой рассылки якобы от имени Всемирной организации здравоохранения:

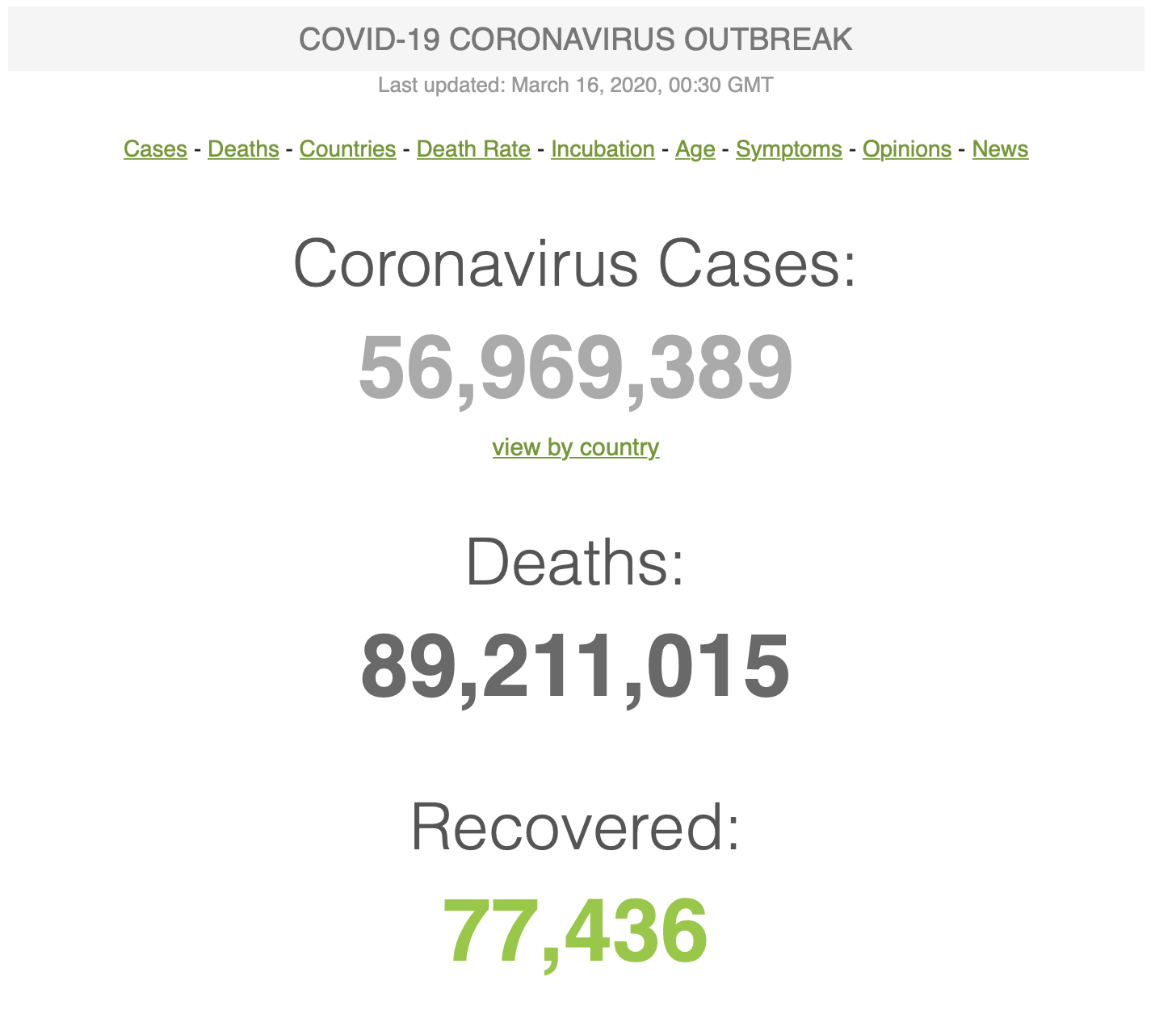

А в данном примере злоумышленники рассчитывают на то, что многие люди считают, что власти от них скрывают истинные масштабы заражения, и поэтому пользователи с радостью и почти не задумываясь кликают по такого рода письмам с вредоносными ссылками или вложениями, которые якобы раскроют все тайны.

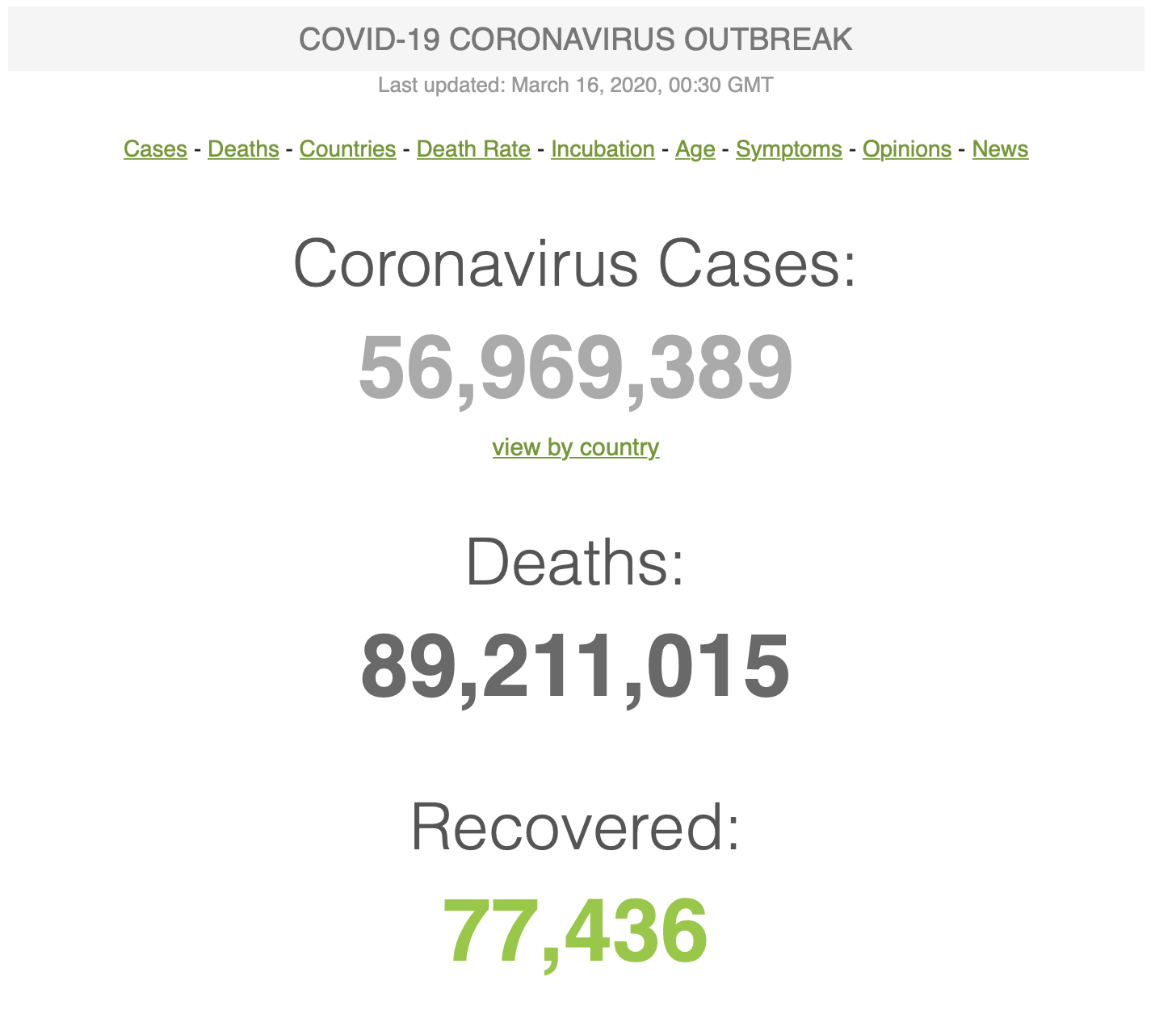

Кстати, есть такой сайт Worldometers, который позволяет отслеживать различные показатели, например, смертность, чиссло курящих, популяция в разных странах и т.п. Есть на сайте и страница, посвященная коронавирусу. И вот когда я зашел на него 16-го марта, я увидел страницу, которая на минутку заставила меня усомниться в том, что власти говорят нам правду (я не знаю, в чем причина таких цифр, возможно, просто ошибка):

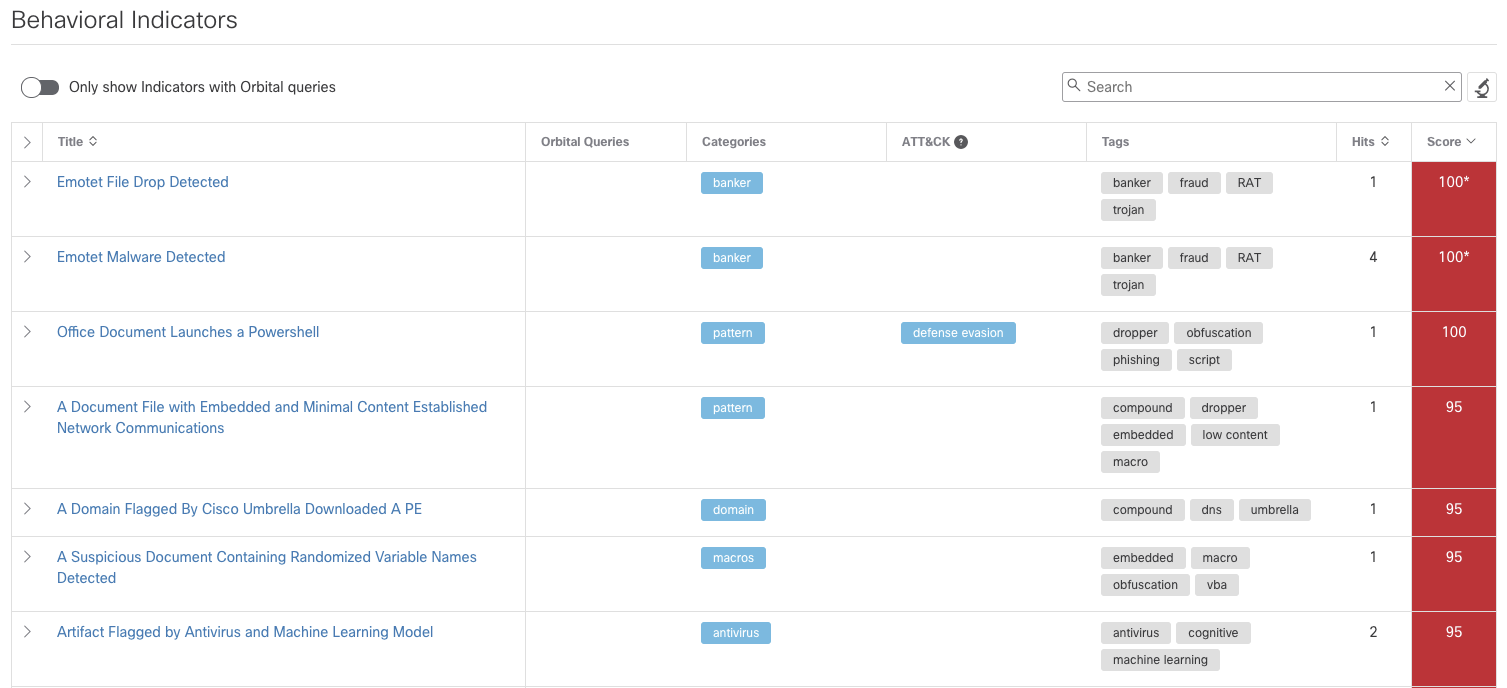

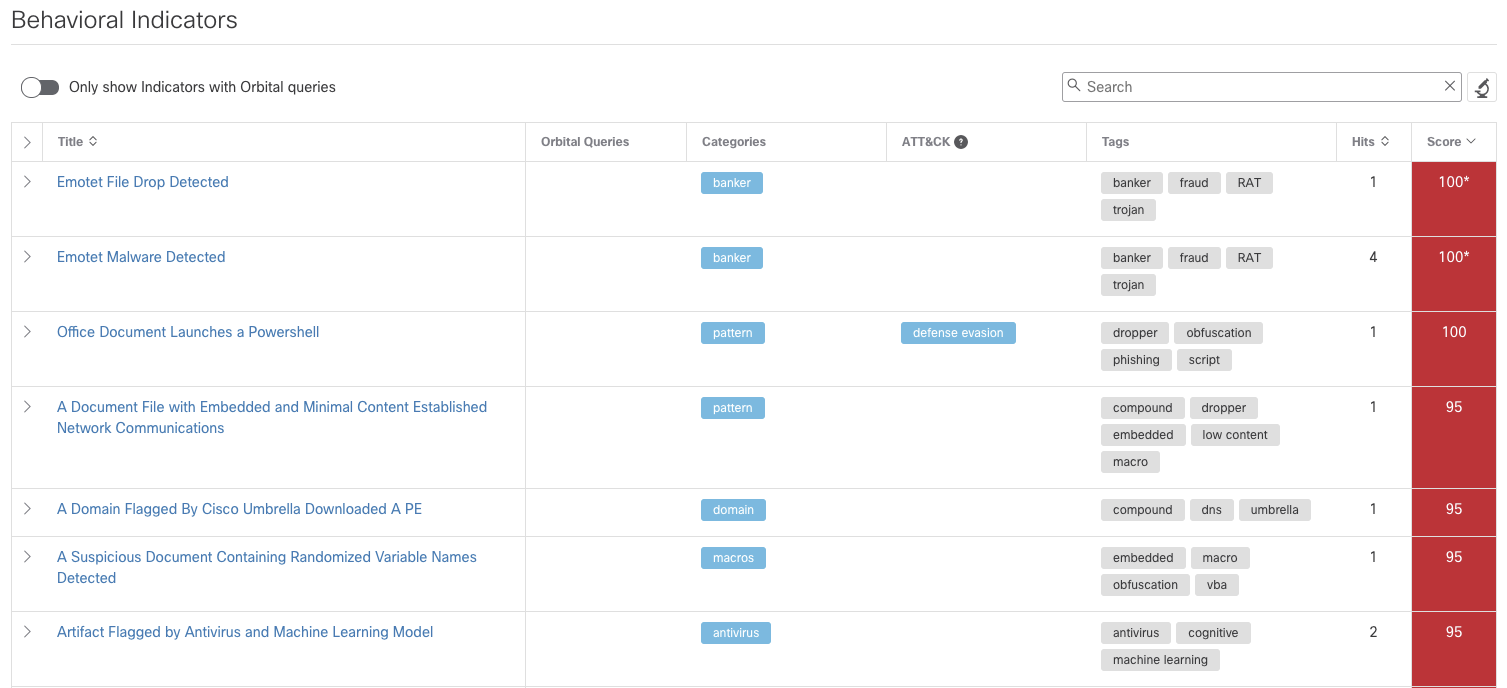

Одной из популярных инфраструктур, которые используют злоумышленники для рассылки схожих писем, является Emotet, одна из самых опасных и популярных угроз последнего времени. Документы Word, вложенные в сообщения электронной почты, содержат загрузчики Emotet, которые подгружают на компьютер жертвы новые вредоносные модули. Первоначально Emotet использовался для продвижения ссылок на мошеннические сайты, торгующие медицинскими масками, и ориентировался на жителей Японии. Ниже вы видите результат анализа вредоносного файла с помощью песочницы Cisco Threat Grid, анализирующей файлы на вредоносность.

Но злоумышленники эксплуатируют не только возможность запуска в MS Word, но и в других приложениях компании Microsoft, например, в MS Excel (так действовала хакерская группировка APT36), рассылающая рекомендации по борьбе с коронавирусом от Правительства Индии, содержащие Crimson RAT:

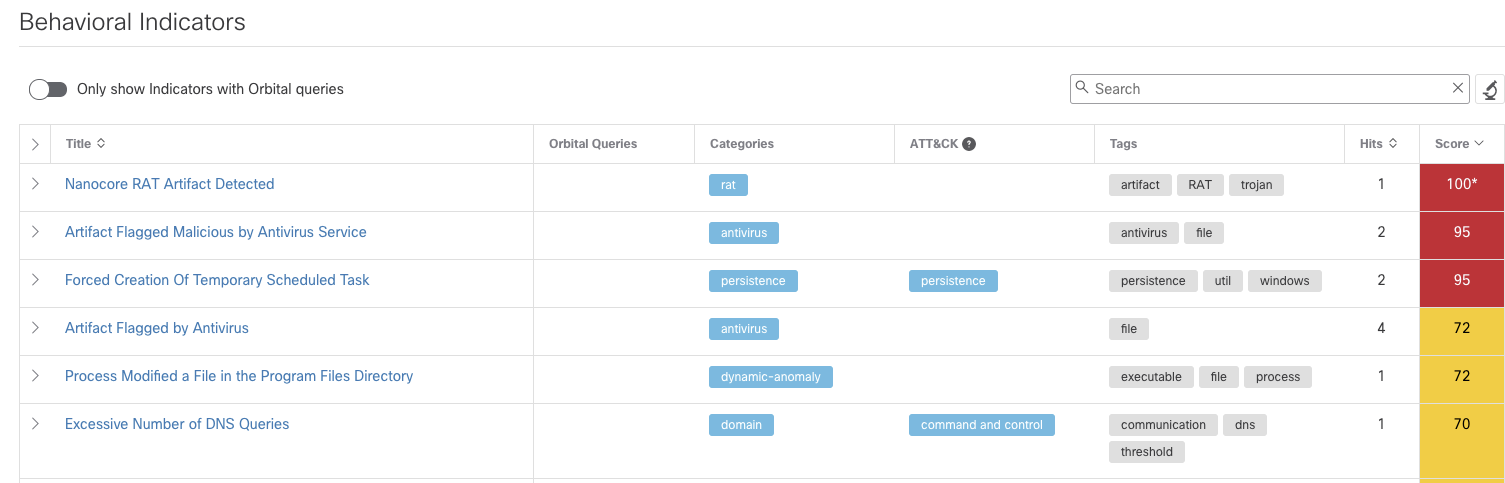

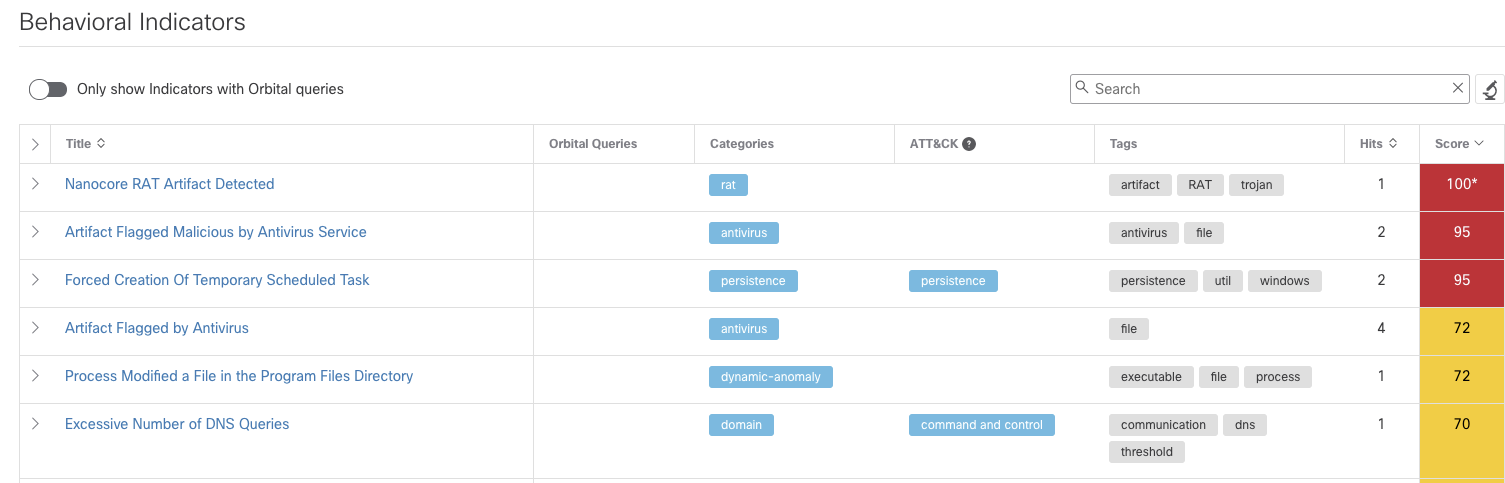

Еще одной вредоносной кампанией, эксплуатирующей тему коронавируса, является Nanocore RAT, которая позволяет установить на компьютеры жертвы программы для удаленного доступа, перехватывающего нажатия на клавиатуру, захват изображений экрана, доступ к файлам и т.п.

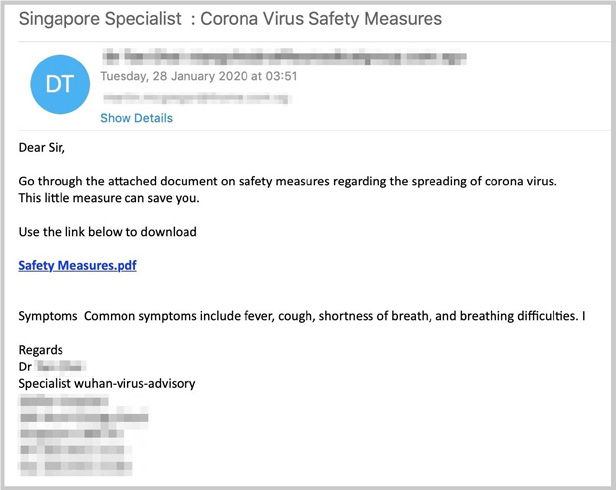

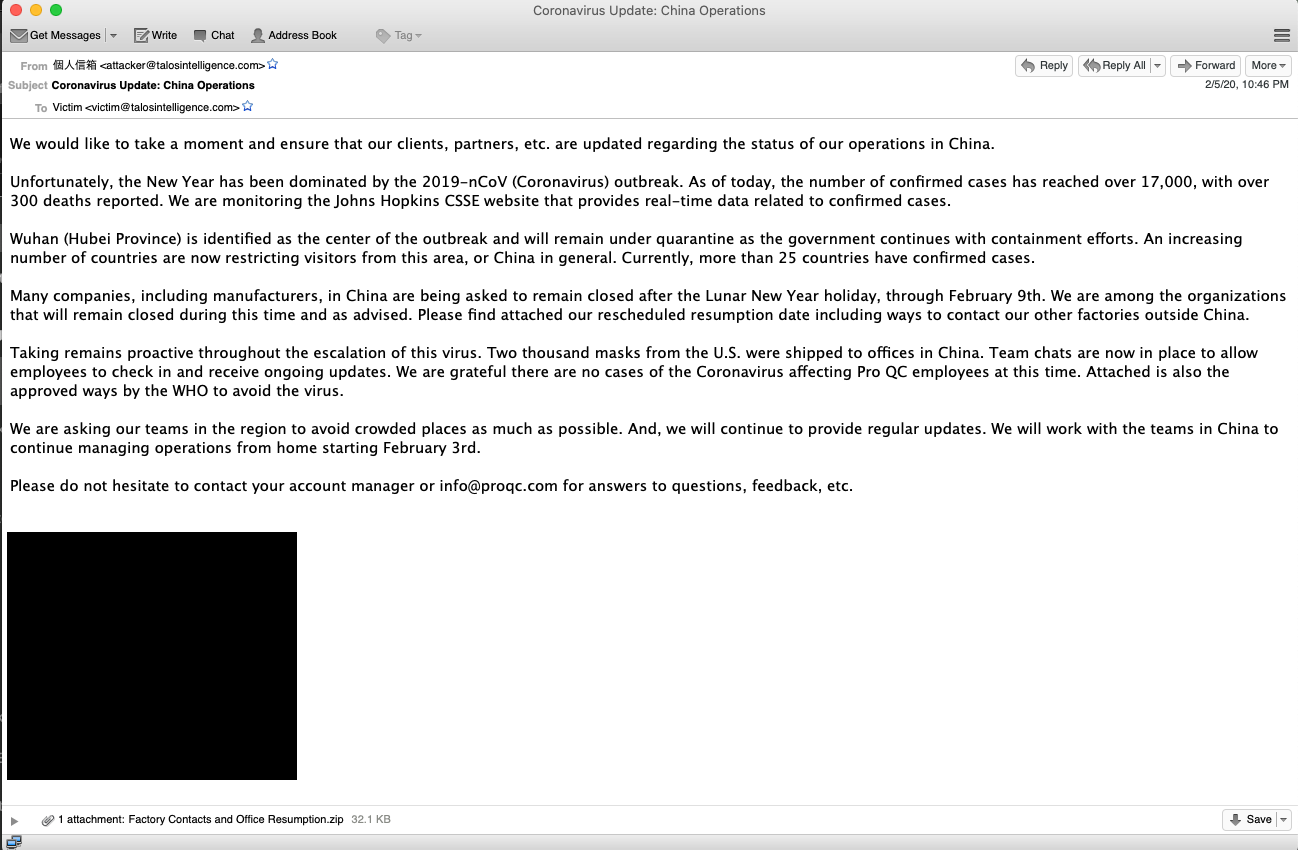

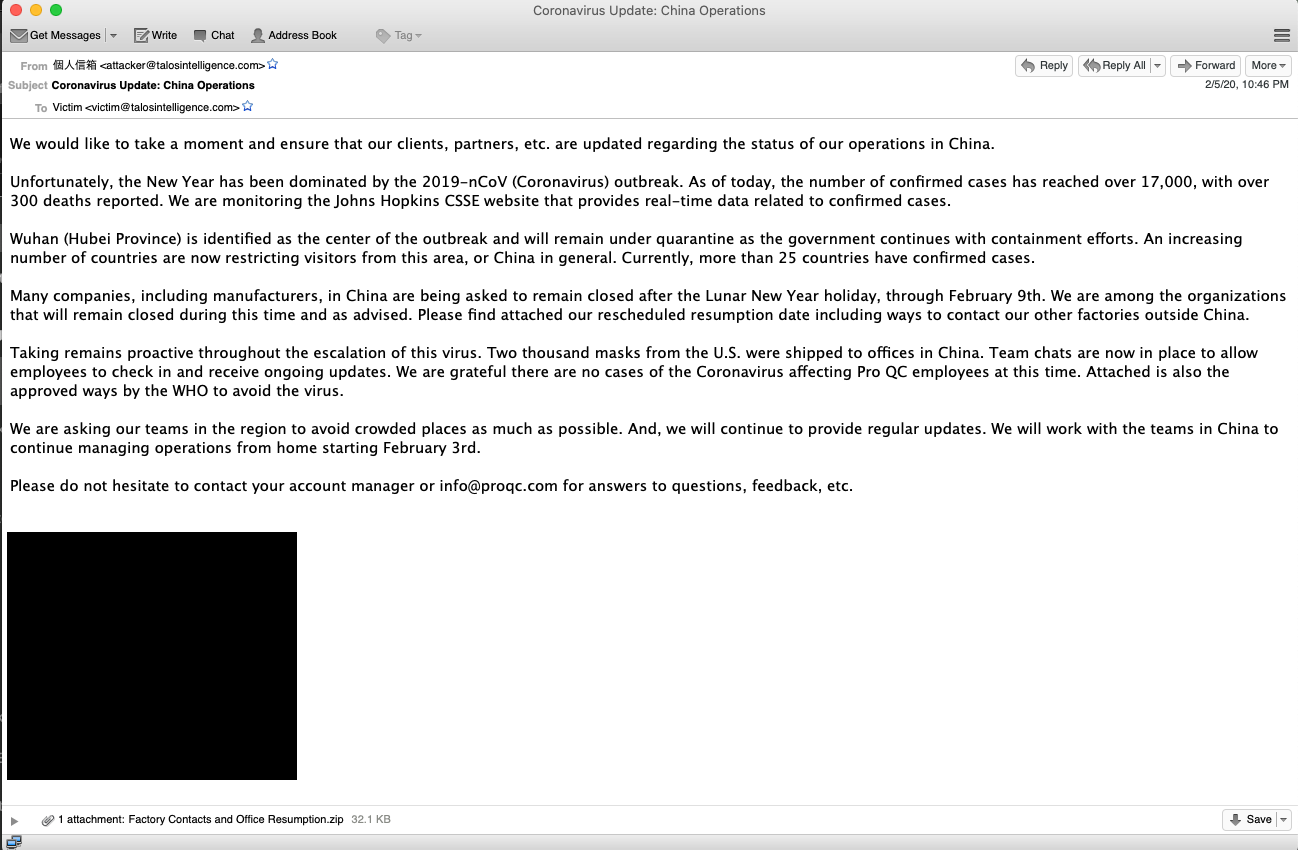

И доставляется Nanocore RAT обычно по e-mail. Например, ниже вы видите пример почтового сообщения с вложенным архивом ZIP, который содержит исполняемый PIF-файл. Кликнув на исполняемый файл жертва сама инсталлирует на свой компьютер программу удаленного доступа (Remote Access Tool, RAT).

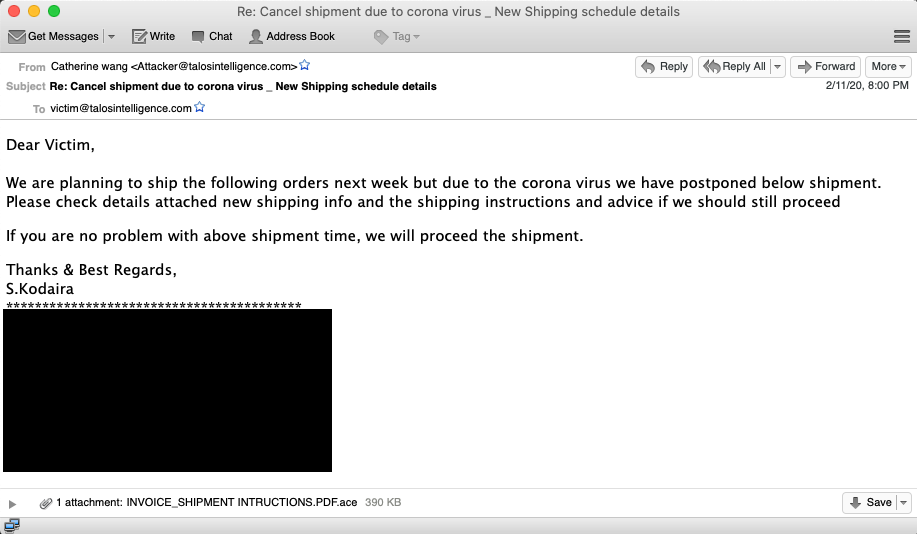

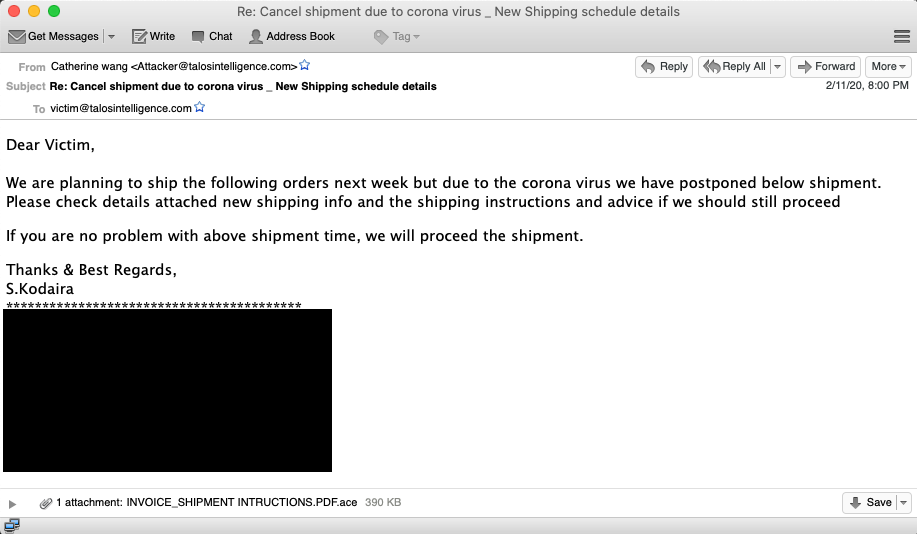

А вот еще один пример кампании, паразитирующей на теме COVID-19. Пользователь получает письмо о якобы задержке доставки из-за коронавируса с вложенным счетом с расширением .pdf.ace. Внутри сжатого архива находится исполняемый контент, который устанавливает соединение с командным сервером для получения дополнительных команд и выполнения иных целей злоумышленников.

Схожий функционал есть у Parallax RAT, который распространяет файл с именем «new infected CORONAVIRUS sky 03.02.2020.pif» и который устанавливает вредоносную программу, взаимодействующую со своим командным сервером по протоколу DNS. Бороться с такими программами удаленного доступа помогут средства защиты класса EDR, примером которого является Cisco AMP for Endpoints, а отслеживать коммуникации с командными серверами поможет либо NGFW (например, Cisco Firepower), либо средства мониторинга DNS (например, Cisco Umbrella).

В примере ниже вредоносная программа для удаленного доступа устанавливалась на компьютер жертвы, которая по каким-то неведомым причинам купилась на рекламу, гласящую, что обычная антивирусная программа, устанавливаемая на ПК, может защитить от настоящего COVID-19. И ведь кто-то повелся же на такую, казалось бы, шутку.

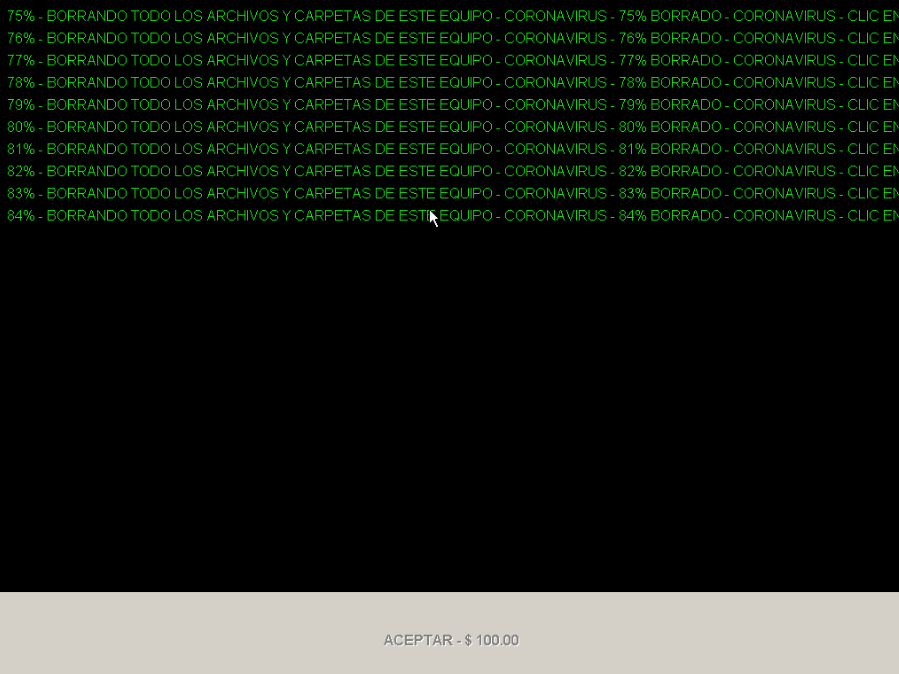

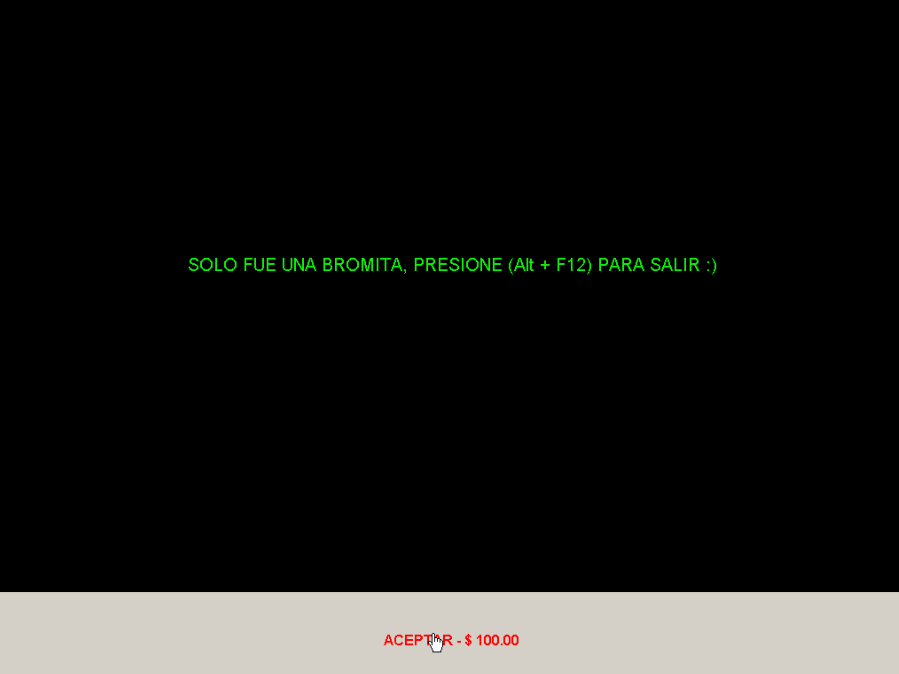

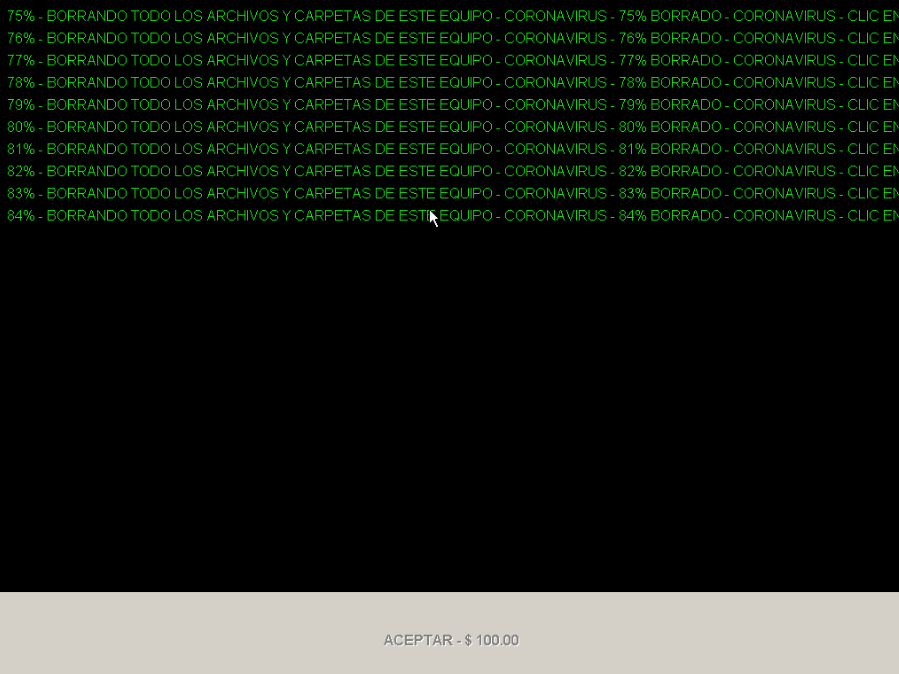

Но среди вредоносных программ встречаются и действительно странные вещи. Например, файлы-шутки, которые эмулируют работу шифровальщиков. В одном из случаев наше подразделение Cisco Talos обнаружило файл с именем CoronaVirus.exe, который блокировать экран во время исполнения и запускал таймер и надпись «удаление всех файлов и папок на этом компьютере — коронавирус».

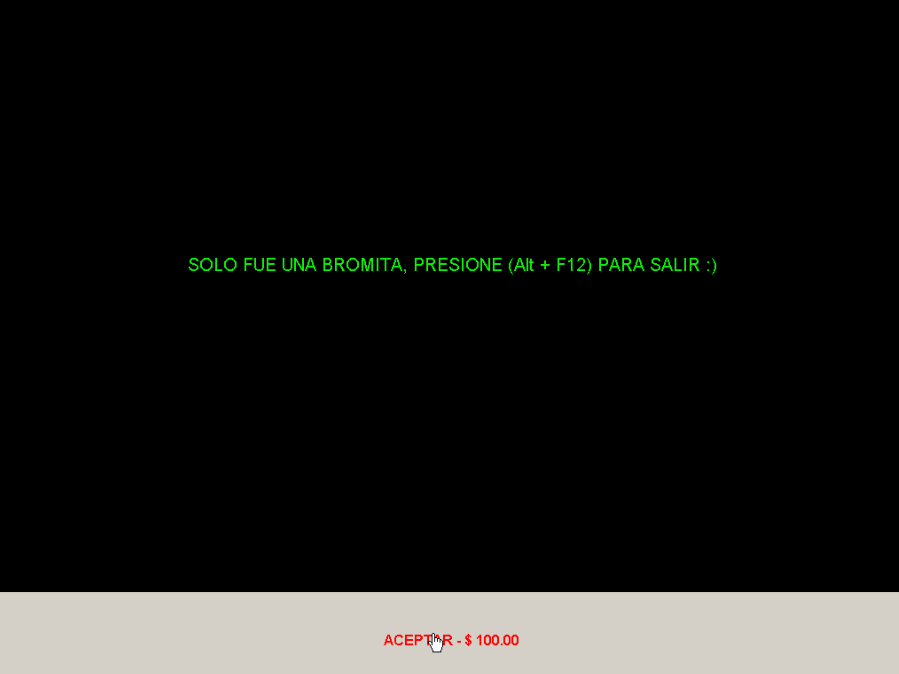

По завершению отсчета кнопка внизу становилась активной и при ее нажатии выводилось следующее сообщение, говорящее, что все это было шуткой и надо нажать Alt+F12 для завершения программы.

Борьба с вредоносными рассылками может быть автоматизирована, например, с помощью Cisco E-mail Security, который позволяет выявлять не только вредоносное содержимое во вложениях, но и отслеживать фишинговые ссылки и клики по ним. Но даже в этом случае стоит не забывать про обучение пользователей и регулярное проведение фишинговых симуляций и киберучений, которые позволят подготовить пользователей к различным ухищрениям злоумышленников, направленных против ваших пользователей. Особенно если они работают удаленно и через их личную почту вредоносный код может проникнуть и в корпоративную или ведомственную сеть. Тут я бы мог порекомендовать новое решение Cisco Security Awareness Tool, которое позволяет не только проводить микро- и нано-обучение персонала по вопросам ИБ, но и организовывать фишинговые симуляции для них.

Но если по каким-то причинам вы не готовы к использованию таких решений, то стоит, как минимум, организовать обычные почтовые рассылки по своим сотрудникам с напоминанием фишинговой опасности, ее примерами и списком правил безопасного поведения (главное, чтобы злоумышленники не стали маскироваться под них). Кстати, один из возможных рисков в настоящее время, — это фишинговые рассылки, маскирующиеся под письма от вашего руководства, в которых якобы говорится о новых правилах и процедурах удаленной работы, обязательном ПО, которое надо установить на удаленные компьютеры и т.п. И не забывайте, что помимо электронной почты, киберпреступники могут задействовать мессенджеры и соцсети.

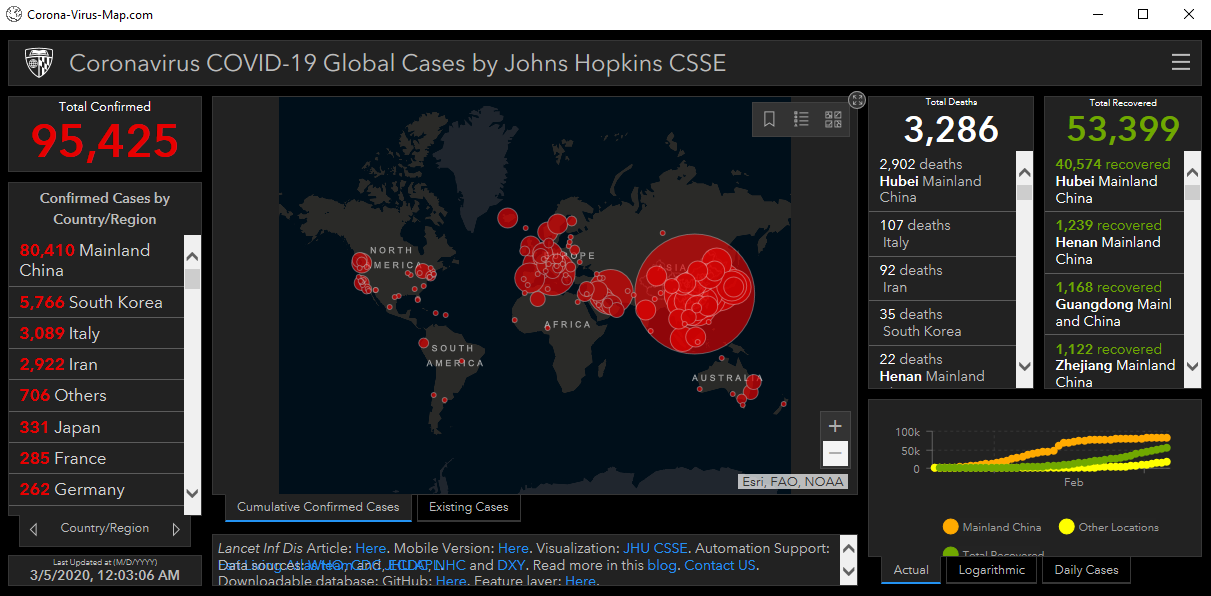

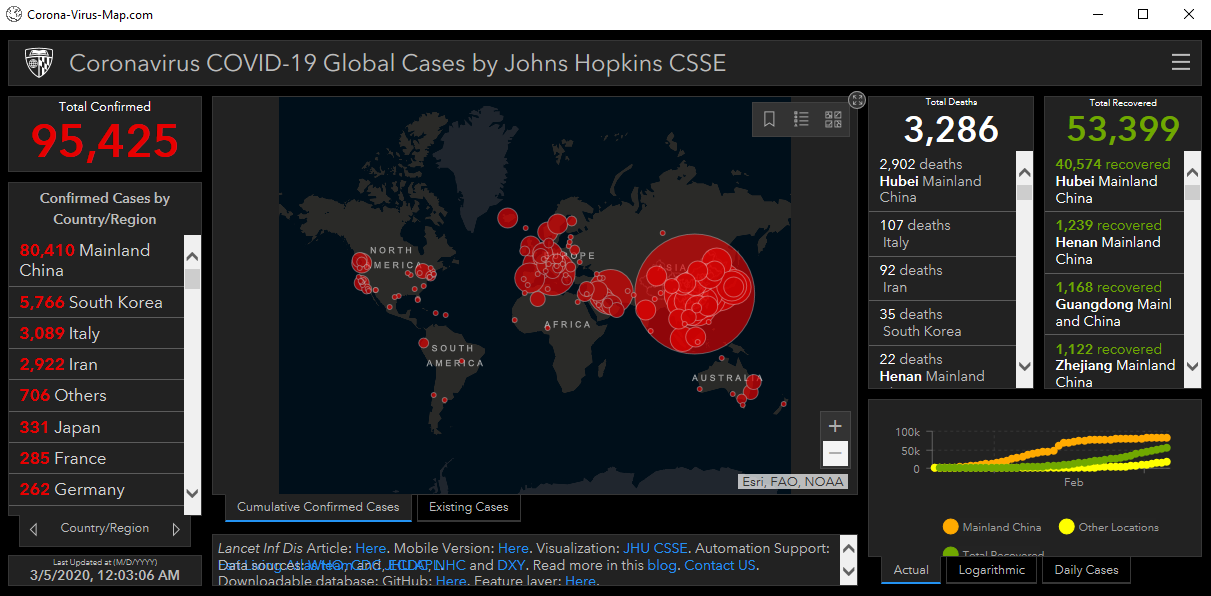

В такого рода рассылки или программу повышения осведомленности можно включить и уже ставший классикой пример с фальшивой картой заражения коронавирусом, которая была схожа с той, что запущена университетом Джона Хопкинса. Отличием вредоносной карты являлось то, что при доступе к фишинговому сайту на компьютер пользователя устанавливалось вредоносное ПО, которое крало учетную информацию пользователей и отправляло киберпреступникам. Одна из разновидностей такой программы также создавало RDP-соединения для удаленного доступа к компьютеру жертвы.

Кстати, об RDP. Это еще один вектор для атак, которые начинают более активно использовать злоумышленники во время пандемии коронавируса. Многие компании при переходе на удаленную работу используют такие сервисы, как RDP, что, при их некорректной из-за спешки настройки, может привести к проникновению злоумышленников как на удаленные компьютеры пользователей, так и внутрь корпоративной инфраструктуры. Тем более, что даже при корректной настройке, в различных реализациях RDP могут быть уязвимости, используемые злоумышленниками. Например, Cisco Talos обнаружила множественные уязвимости в FreeRDP, а в службе удаленного рабочего стола Miscrosoft в мае прошлого года была обнаружена критическая уязвимость CVE-2019-0708, которая позволяла выполнять на компьютере жертвы произвольный код, внедрять вредоносное ПО и т.п. Бюллетень о ней распространял даже НКЦКИ, а, например, Cisco Talos опубликовала рекомендации по защите от нее.

Есть и другой пример эксплуатации темы коронавируса — реальная угроза заражения семьи жертвы в случае отказа от оплаты выкупа в биткойнах. Для усиления эффекта, для придания письму значимости и создания чувства всесильности вымогателя, в текст письма был вставлен пароль жертвы от одной из его учетных записей, полученных из общедоступных баз данных логинов и паролей.

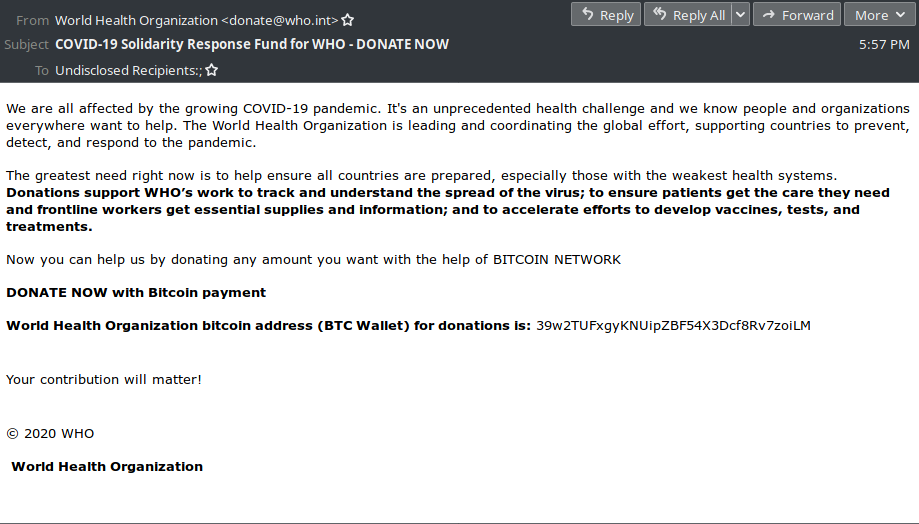

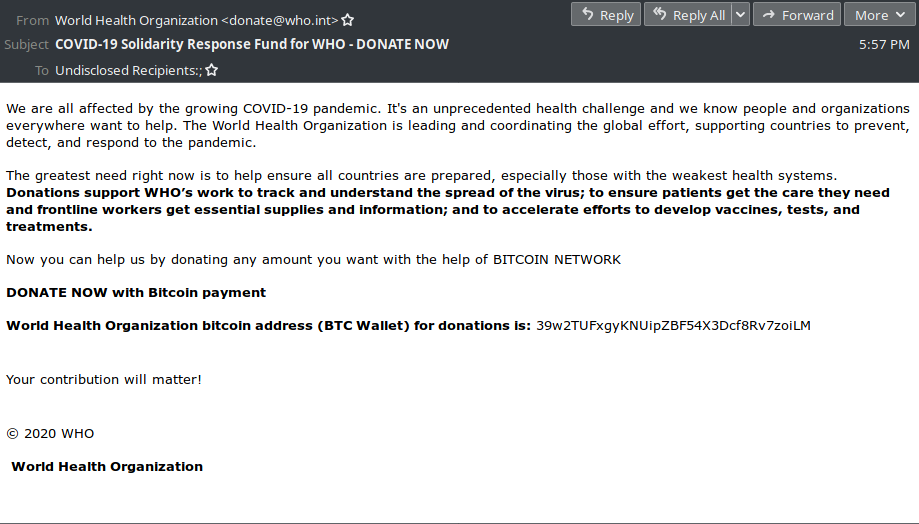

В одном из примеров выше я показал фишинговое сообщение от Всемирной организации здравоохранения. А вот другой пример, в котором у пользователей просят финансовой помощи для борьбы с COVID-19 (правда в заголовке в теле письма сразу бросается в глаза ошибка в слове «DONATIONTION». И помощь просят в биткойнах для защиты от отслеживания криптовалюты.

И таких примеров, эксплуатирующих сострадание пользователей, сегодня немало:

Биткойны связаны с COVID-19 и другим способом. Например, вот так выглядят рассылки, полученные многими гражданами Великобритании, которые сидят по домам и не могут зарабатывать деньги (в России сейчас это тоже станет актуальным).

Маскируясь под известные газеты и новостные сайты, эти рассылки предлагают легкий заработок — майнинг криптовалют на специальных сайтах. На самом деле спустя какое-то время вы получаете сообщение о том, что заработанная вами сумма может быть выведена на специальный счет, но вам необходимо перевести небольшую сумму налогов перед этим. Понятно, что получив эти деньги, мошенники в ответ ничего не переводят, а доверчивый пользователь теряет переведенные деньги.

С Всемирной организацией здравоохранения связана и еще одна угроза. Хакеры взламывали настройки DNS маршрутизаторов D-Link и Linksys, часто используемых домашними пользователями и небольшими компаниями, с целью перенаправления их на фальшивый сайт с всплывающим предупреждением о необходимости установки приложения ВОЗ, которое позволит быть всегда в курсе относительно последних новостей о коронавирусе. При этом само приложение содержало вредносную программу Oski, ворующую информацию.

Схожую идею с приложением, содержащим актуальный статус по заражению COVID-19, эксплуатирует и Android-троян CovidLock, распространяющийся через приложение, которое, якобы, «сертифицировано» Министерством образования США, ВОЗ и Центром по контролю и распространению эпидемий (CDC).

Многие пользователи сегодня находятся в самоизоляции и, не желая или не умея готовить, активно пользуются сервисами доставки еды, продуктов или иных товаров, например, туалетной бумаги. Злоумышленники освоили и этот вектор в своих целях. Например, вот так выглядит вредоносный сайт, похожий на легальный ресурс, принадлежащий «Почте Канады». Ссылка из SMS, полученная жертвой, ведет на сайт, который сообщает, что заказанный товар не может быть доставлен, так как не хватает всего 3 долларов, которые и надо доплатить. При этом пользователь направляется на страницу, где надо указать детали своей кредитки… со всеми вытекающими отсюда последствиями.

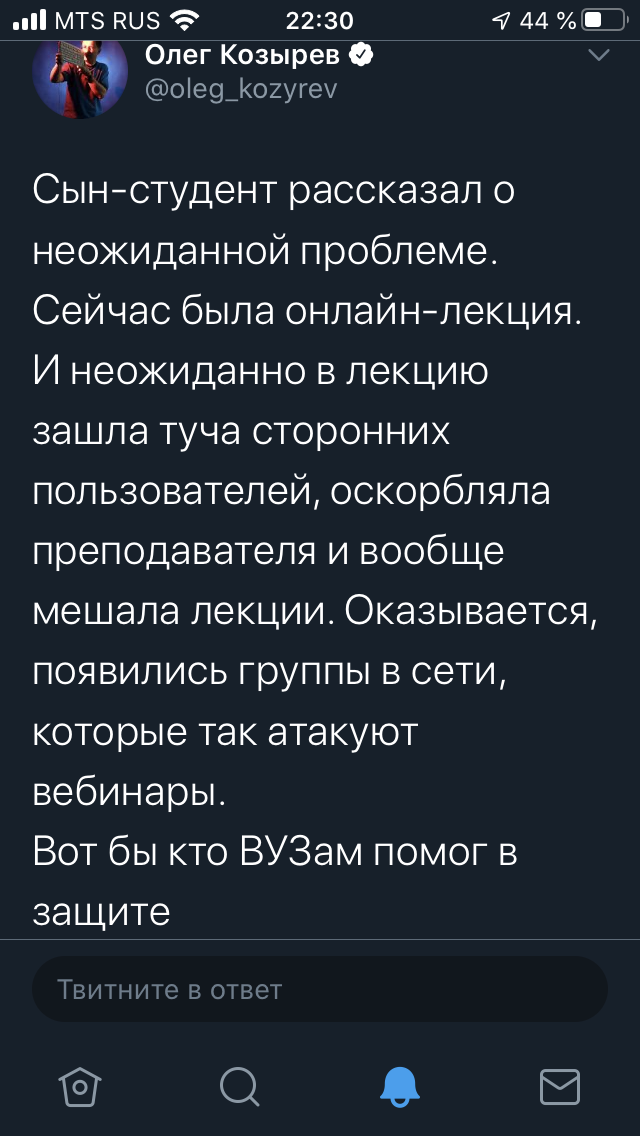

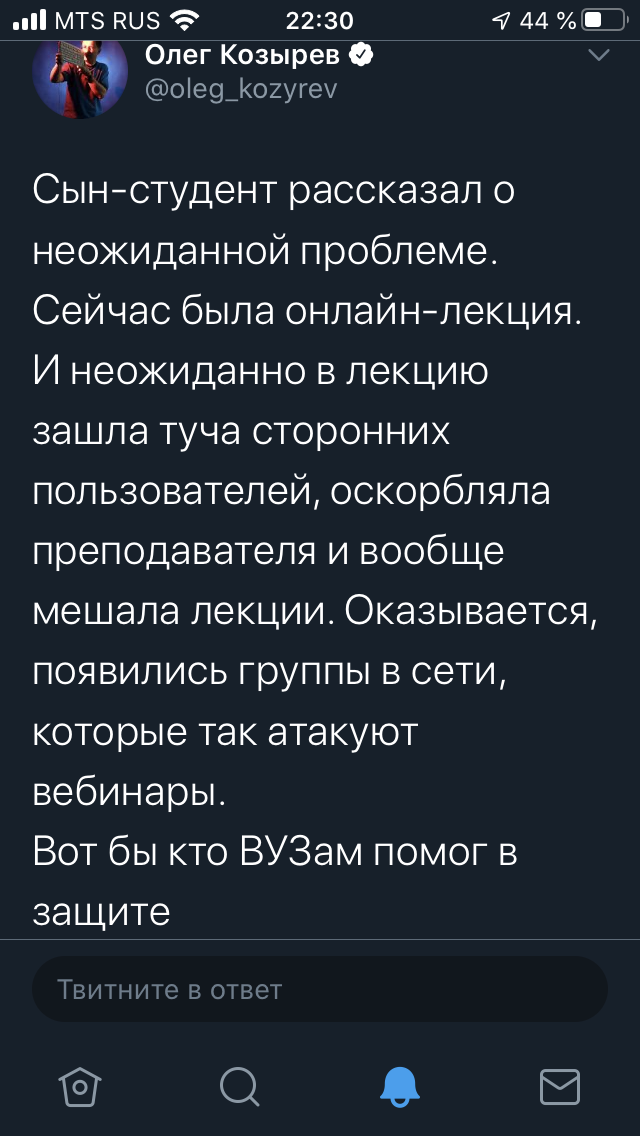

В заключение хотелось бы привести еще два примера киберугроз, связанных с COVID-19. Например, плагины «COVID-19 Coronavirus — Live Map WordPress Plugin», «Coronavirus Spread Prediction Graphs» или «Covid-19» встраиваются в сайты на популярном движке WordPress и вместе с отображением карты распространения коронавируса также содержат вредоносную программу WP-VCD. А компания Zoom, которая на волне роста числа онлайн-мероприятий, стала очень и очень популярной столкнулась с тем, что эксперты назвали «Zoombombing». Злоумышленники, а на самом деле обычные порнотролли, подключались к онлайн-чатам и онлайн-встречам и демонстрировали различные непристойные видеоролики. Кстати, схожая угроза встречается сегодня и у российских компаний.

Думаю, большинство из нас, регулярно проверяет различные ресурсы, как официальные, так и не очень, рассказывающие о текущем статусе пандемии. Злоумышленники эксплуатируют эту тему, предлагая нам «самую свежую» информацию о коронавирусе, включая и сведения, «которые от вас скрывают власти». Но даже обычные рядовые пользователи в последнее время часто помогают злоумышленникам, рассылая якоды проверенные факты от «знакомых» и «друзей». Психологи говорят, что такая активность пользователей-«паникеров», которые рассылают все, что попадает в их поле зрения (особенно в соцсетях и мессенджерах, которые не имеют механизмов защиты от таких угроз), позволяет им чувствовать себя вовлеченными в борьбу с мировой угрозой и, даже, чувствовать себя героями, спасающими мир от коронавируса. Но, к сожалению, отсутствие специальных знаний приводит к тому, что эти благие намерения «ведут всех в ад», создавая новые угрозы кибербезопасности и расширяя число жертв.

На самом деле я бы мог еще продолжать примеры киберугроз, связанные с коронавирусом; тем более что киберпреступники не стоят на месте и придумывают все новые и новые способы эксплуатации страстей человеческих. Но думаю на этом можно остановиться. Картина и так понятна и она подсказывает нам, что в ближайшее время ситуация будет только ухудшаться. Вчера власти Москвы перевели город с десятимилионным населением на самоизоляцию. Тоже сделали власти Подмосковья и многих других регионов России, а также наших ближайших соседей по бывшему постсоветскому пространству. А значит число потенциальных жертв, на которых будут направлены усилия киберпреступников возрастет многократно. Поэтому стоит не только пересмотреть свою стратегию безопасности, до недавнего времени ориентированную на защиту только корпоративной или ведомственной сети, и оценить, каких средств защиты вам не хватает, но и учесть приведенные примеры в вашей программе повышения осведомленности персонала, которая становится важной частью системы обеспечения ИБ для удаленных работников. А компания Cisco готова помочь вам в этом!

ЗЫ. При подготовке данного материала были использованы материалы Cisco Talos, компаний «Naked Security», «Антифишинг», «Malwarebytes Lab», «ZoneAlarm», «Reason Security» и «RiskIQ», Министерства юстиции США, ресурсов Bleeping Computer, SecurityAffairs и т.п.

Минутка заботы от НЛО

В мире официально объявлена пандемия COVID-19 — потенциально тяжёлой острой респираторной инфекции, вызываемой коронавирусом SARS-CoV-2 (2019-nCoV). На Хабре много информации по этой теме — всегда помните о том, что она может быть как достоверной/полезной, так и наоборот.

Мы призываем вас критично относиться к любой публикуемой информации

Официальные источники

- Cайт Министерства здравоохранения РФ

- Cайт Роспотребнадзора

- Сайт ВОЗ (англ)

- Сайт ВОЗ

- Сайты и официальные группы оперативных штабов в регионах

Если вы проживаете не в России, обратитесь к аналогичным сайтам вашей страны.

Мойте руки, берегите близких, по возможности оставайтесь дома и работайте удалённо.

Читать публикации про: коронавирус | удалённую работу

Надо отметить, что совершенно новых угроз, связанных с коронавирусом, сегодня нет. Скорее речь идет об уже ставших традиционными векторах атак, просто используемых под новым «соусом». Итак, ключевыми типами угроз я бы назвал:

- фишинговые сайты и рассылки на тему коронавируса и связанный с ними вредоносный код

- мошенничество и дезинформация, направленные на эксплуатацию страха или неполноту информации о COVID-19

- атаки против организаций, которые занимаются исследованиями коронавируса

В России, где граждане традиционно не доверяют властям и считают, что те скрывают от них правду, вероятность успешного «продвижения» фишинговых сайтов и рассылок, а также мошеннических ресурсов, гораздо выше, чем в странах с более открытыми властями. Хотя сегодня никто не может считать себя абсолютно защищенным от творчески настроенных кибермошенников, использующих все классические человеческие слабости человека — страх, сострадание, алчность и т.п.

Возьмем, к примеру, мошеннический сайт, торгующий медицинскими масками.

Схожий сайт, CoronavirusMedicalkit[.]com был закрыт властями США за бесплатное распространение несуществующей вакцины от COVID-19 с оплатой «только» почтовых расходов на отправку лекарства. В данном случае, при столь невысокой цене, расчет был на ажиотажный спрос на лекарство в условиях панических настроений в США.

Это не классическая киберугроза, так как задача злоумышленников в данном случае, заключается не в заражении пользователей и не в краже их персональных данных или идентификационной информации, а просто на волне страха заставить раскошелиться и купить медицинские маски по завышенным ценам в 5-10-30 раз превышающих реальную стоимость. Но сама идея создания фальшивого сайта, эксплуатирующего тему коронавируса, вполне применяется и киберпреступниками. Например, вот сайт, в названии которого присутствует ключевое слово «covid19», но который при этом является фишинговым.

Вообще, ежедневно мониторя наш сервис расследования инцидентов Cisco Umbrella Investigate, видишь, насколько создается много доменов, в названии которых есть слова covid, covid19, coronavirus и т.п. И многие из них являются вредоносными.

В условиях, когда часть сотрудников компании переводится на работу из дома и они не находятся под защитой корпоративных средств защиты, как никогда важно мониторить ресурсы, доступ к которым осуществляется с мобильных и стационарных устройств работников, осознанно или без их ведома. Если вы не используете сервис Cisco Umbrella для обнаружения и блокирования таких доменов (а Cisco предлагает сейчас бесплатное подключение к этом сервису), то как минимум настройте свои решения по мониторингу Web-доступа на контроль доменов с соответствующими ключевыми словами. При этом помните, что традиционный подход по внесению доменов в черные списки, а также использование репутационных баз, может давать сбой, так как вредоносные домены создаются очень быстро и используются всего в 1-2 атаках не дольше нескольких часов, — потом злоумышленники переключаются на новые домены однодневки. ИБ-компании просто не успевают оперативно обновлять свои базы знаний и распространять их по всем своим клиентам.

Очень активно продолжают злоумышленники эксплуатировать канал электронной почты для распространения фишинговых ссылок и вредоносных программ во вложениях. И эффективность их достаточно высока, так как пользователи, получая и вполне легальные новостные рассылки про коронавирус, не всегда в их объеме могут распознать и что-то вредоносное. И пока число зараженных только растет, спектр таких угроз также будет только расти.

Например, вот так выглядит пример фишинговой рассылки от имени центра по контролю за распространением эпидемий (CDC):

Переход по ссылке конечно ведет не на сайт CDC, а на фальшивую страницу, которая крадет логин и пароль жертвы:

А вот пример фишинговой рассылки якобы от имени Всемирной организации здравоохранения:

А в данном примере злоумышленники рассчитывают на то, что многие люди считают, что власти от них скрывают истинные масштабы заражения, и поэтому пользователи с радостью и почти не задумываясь кликают по такого рода письмам с вредоносными ссылками или вложениями, которые якобы раскроют все тайны.

Кстати, есть такой сайт Worldometers, который позволяет отслеживать различные показатели, например, смертность, чиссло курящих, популяция в разных странах и т.п. Есть на сайте и страница, посвященная коронавирусу. И вот когда я зашел на него 16-го марта, я увидел страницу, которая на минутку заставила меня усомниться в том, что власти говорят нам правду (я не знаю, в чем причина таких цифр, возможно, просто ошибка):

Одной из популярных инфраструктур, которые используют злоумышленники для рассылки схожих писем, является Emotet, одна из самых опасных и популярных угроз последнего времени. Документы Word, вложенные в сообщения электронной почты, содержат загрузчики Emotet, которые подгружают на компьютер жертвы новые вредоносные модули. Первоначально Emotet использовался для продвижения ссылок на мошеннические сайты, торгующие медицинскими масками, и ориентировался на жителей Японии. Ниже вы видите результат анализа вредоносного файла с помощью песочницы Cisco Threat Grid, анализирующей файлы на вредоносность.

Но злоумышленники эксплуатируют не только возможность запуска в MS Word, но и в других приложениях компании Microsoft, например, в MS Excel (так действовала хакерская группировка APT36), рассылающая рекомендации по борьбе с коронавирусом от Правительства Индии, содержащие Crimson RAT:

Еще одной вредоносной кампанией, эксплуатирующей тему коронавируса, является Nanocore RAT, которая позволяет установить на компьютеры жертвы программы для удаленного доступа, перехватывающего нажатия на клавиатуру, захват изображений экрана, доступ к файлам и т.п.

И доставляется Nanocore RAT обычно по e-mail. Например, ниже вы видите пример почтового сообщения с вложенным архивом ZIP, который содержит исполняемый PIF-файл. Кликнув на исполняемый файл жертва сама инсталлирует на свой компьютер программу удаленного доступа (Remote Access Tool, RAT).

А вот еще один пример кампании, паразитирующей на теме COVID-19. Пользователь получает письмо о якобы задержке доставки из-за коронавируса с вложенным счетом с расширением .pdf.ace. Внутри сжатого архива находится исполняемый контент, который устанавливает соединение с командным сервером для получения дополнительных команд и выполнения иных целей злоумышленников.

Схожий функционал есть у Parallax RAT, который распространяет файл с именем «new infected CORONAVIRUS sky 03.02.2020.pif» и который устанавливает вредоносную программу, взаимодействующую со своим командным сервером по протоколу DNS. Бороться с такими программами удаленного доступа помогут средства защиты класса EDR, примером которого является Cisco AMP for Endpoints, а отслеживать коммуникации с командными серверами поможет либо NGFW (например, Cisco Firepower), либо средства мониторинга DNS (например, Cisco Umbrella).

В примере ниже вредоносная программа для удаленного доступа устанавливалась на компьютер жертвы, которая по каким-то неведомым причинам купилась на рекламу, гласящую, что обычная антивирусная программа, устанавливаемая на ПК, может защитить от настоящего COVID-19. И ведь кто-то повелся же на такую, казалось бы, шутку.

Но среди вредоносных программ встречаются и действительно странные вещи. Например, файлы-шутки, которые эмулируют работу шифровальщиков. В одном из случаев наше подразделение Cisco Talos обнаружило файл с именем CoronaVirus.exe, который блокировать экран во время исполнения и запускал таймер и надпись «удаление всех файлов и папок на этом компьютере — коронавирус».

По завершению отсчета кнопка внизу становилась активной и при ее нажатии выводилось следующее сообщение, говорящее, что все это было шуткой и надо нажать Alt+F12 для завершения программы.

Борьба с вредоносными рассылками может быть автоматизирована, например, с помощью Cisco E-mail Security, который позволяет выявлять не только вредоносное содержимое во вложениях, но и отслеживать фишинговые ссылки и клики по ним. Но даже в этом случае стоит не забывать про обучение пользователей и регулярное проведение фишинговых симуляций и киберучений, которые позволят подготовить пользователей к различным ухищрениям злоумышленников, направленных против ваших пользователей. Особенно если они работают удаленно и через их личную почту вредоносный код может проникнуть и в корпоративную или ведомственную сеть. Тут я бы мог порекомендовать новое решение Cisco Security Awareness Tool, которое позволяет не только проводить микро- и нано-обучение персонала по вопросам ИБ, но и организовывать фишинговые симуляции для них.

Но если по каким-то причинам вы не готовы к использованию таких решений, то стоит, как минимум, организовать обычные почтовые рассылки по своим сотрудникам с напоминанием фишинговой опасности, ее примерами и списком правил безопасного поведения (главное, чтобы злоумышленники не стали маскироваться под них). Кстати, один из возможных рисков в настоящее время, — это фишинговые рассылки, маскирующиеся под письма от вашего руководства, в которых якобы говорится о новых правилах и процедурах удаленной работы, обязательном ПО, которое надо установить на удаленные компьютеры и т.п. И не забывайте, что помимо электронной почты, киберпреступники могут задействовать мессенджеры и соцсети.

В такого рода рассылки или программу повышения осведомленности можно включить и уже ставший классикой пример с фальшивой картой заражения коронавирусом, которая была схожа с той, что запущена университетом Джона Хопкинса. Отличием вредоносной карты являлось то, что при доступе к фишинговому сайту на компьютер пользователя устанавливалось вредоносное ПО, которое крало учетную информацию пользователей и отправляло киберпреступникам. Одна из разновидностей такой программы также создавало RDP-соединения для удаленного доступа к компьютеру жертвы.

Кстати, об RDP. Это еще один вектор для атак, которые начинают более активно использовать злоумышленники во время пандемии коронавируса. Многие компании при переходе на удаленную работу используют такие сервисы, как RDP, что, при их некорректной из-за спешки настройки, может привести к проникновению злоумышленников как на удаленные компьютеры пользователей, так и внутрь корпоративной инфраструктуры. Тем более, что даже при корректной настройке, в различных реализациях RDP могут быть уязвимости, используемые злоумышленниками. Например, Cisco Talos обнаружила множественные уязвимости в FreeRDP, а в службе удаленного рабочего стола Miscrosoft в мае прошлого года была обнаружена критическая уязвимость CVE-2019-0708, которая позволяла выполнять на компьютере жертвы произвольный код, внедрять вредоносное ПО и т.п. Бюллетень о ней распространял даже НКЦКИ, а, например, Cisco Talos опубликовала рекомендации по защите от нее.

Есть и другой пример эксплуатации темы коронавируса — реальная угроза заражения семьи жертвы в случае отказа от оплаты выкупа в биткойнах. Для усиления эффекта, для придания письму значимости и создания чувства всесильности вымогателя, в текст письма был вставлен пароль жертвы от одной из его учетных записей, полученных из общедоступных баз данных логинов и паролей.

В одном из примеров выше я показал фишинговое сообщение от Всемирной организации здравоохранения. А вот другой пример, в котором у пользователей просят финансовой помощи для борьбы с COVID-19 (правда в заголовке в теле письма сразу бросается в глаза ошибка в слове «DONATIONTION». И помощь просят в биткойнах для защиты от отслеживания криптовалюты.

И таких примеров, эксплуатирующих сострадание пользователей, сегодня немало:

Биткойны связаны с COVID-19 и другим способом. Например, вот так выглядят рассылки, полученные многими гражданами Великобритании, которые сидят по домам и не могут зарабатывать деньги (в России сейчас это тоже станет актуальным).

Маскируясь под известные газеты и новостные сайты, эти рассылки предлагают легкий заработок — майнинг криптовалют на специальных сайтах. На самом деле спустя какое-то время вы получаете сообщение о том, что заработанная вами сумма может быть выведена на специальный счет, но вам необходимо перевести небольшую сумму налогов перед этим. Понятно, что получив эти деньги, мошенники в ответ ничего не переводят, а доверчивый пользователь теряет переведенные деньги.

С Всемирной организацией здравоохранения связана и еще одна угроза. Хакеры взламывали настройки DNS маршрутизаторов D-Link и Linksys, часто используемых домашними пользователями и небольшими компаниями, с целью перенаправления их на фальшивый сайт с всплывающим предупреждением о необходимости установки приложения ВОЗ, которое позволит быть всегда в курсе относительно последних новостей о коронавирусе. При этом само приложение содержало вредносную программу Oski, ворующую информацию.

Схожую идею с приложением, содержащим актуальный статус по заражению COVID-19, эксплуатирует и Android-троян CovidLock, распространяющийся через приложение, которое, якобы, «сертифицировано» Министерством образования США, ВОЗ и Центром по контролю и распространению эпидемий (CDC).

Многие пользователи сегодня находятся в самоизоляции и, не желая или не умея готовить, активно пользуются сервисами доставки еды, продуктов или иных товаров, например, туалетной бумаги. Злоумышленники освоили и этот вектор в своих целях. Например, вот так выглядит вредоносный сайт, похожий на легальный ресурс, принадлежащий «Почте Канады». Ссылка из SMS, полученная жертвой, ведет на сайт, который сообщает, что заказанный товар не может быть доставлен, так как не хватает всего 3 долларов, которые и надо доплатить. При этом пользователь направляется на страницу, где надо указать детали своей кредитки… со всеми вытекающими отсюда последствиями.

В заключение хотелось бы привести еще два примера киберугроз, связанных с COVID-19. Например, плагины «COVID-19 Coronavirus — Live Map WordPress Plugin», «Coronavirus Spread Prediction Graphs» или «Covid-19» встраиваются в сайты на популярном движке WordPress и вместе с отображением карты распространения коронавируса также содержат вредоносную программу WP-VCD. А компания Zoom, которая на волне роста числа онлайн-мероприятий, стала очень и очень популярной столкнулась с тем, что эксперты назвали «Zoombombing». Злоумышленники, а на самом деле обычные порнотролли, подключались к онлайн-чатам и онлайн-встречам и демонстрировали различные непристойные видеоролики. Кстати, схожая угроза встречается сегодня и у российских компаний.

Думаю, большинство из нас, регулярно проверяет различные ресурсы, как официальные, так и не очень, рассказывающие о текущем статусе пандемии. Злоумышленники эксплуатируют эту тему, предлагая нам «самую свежую» информацию о коронавирусе, включая и сведения, «которые от вас скрывают власти». Но даже обычные рядовые пользователи в последнее время часто помогают злоумышленникам, рассылая якоды проверенные факты от «знакомых» и «друзей». Психологи говорят, что такая активность пользователей-«паникеров», которые рассылают все, что попадает в их поле зрения (особенно в соцсетях и мессенджерах, которые не имеют механизмов защиты от таких угроз), позволяет им чувствовать себя вовлеченными в борьбу с мировой угрозой и, даже, чувствовать себя героями, спасающими мир от коронавируса. Но, к сожалению, отсутствие специальных знаний приводит к тому, что эти благие намерения «ведут всех в ад», создавая новые угрозы кибербезопасности и расширяя число жертв.

На самом деле я бы мог еще продолжать примеры киберугроз, связанные с коронавирусом; тем более что киберпреступники не стоят на месте и придумывают все новые и новые способы эксплуатации страстей человеческих. Но думаю на этом можно остановиться. Картина и так понятна и она подсказывает нам, что в ближайшее время ситуация будет только ухудшаться. Вчера власти Москвы перевели город с десятимилионным населением на самоизоляцию. Тоже сделали власти Подмосковья и многих других регионов России, а также наших ближайших соседей по бывшему постсоветскому пространству. А значит число потенциальных жертв, на которых будут направлены усилия киберпреступников возрастет многократно. Поэтому стоит не только пересмотреть свою стратегию безопасности, до недавнего времени ориентированную на защиту только корпоративной или ведомственной сети, и оценить, каких средств защиты вам не хватает, но и учесть приведенные примеры в вашей программе повышения осведомленности персонала, которая становится важной частью системы обеспечения ИБ для удаленных работников. А компания Cisco готова помочь вам в этом!

ЗЫ. При подготовке данного материала были использованы материалы Cisco Talos, компаний «Naked Security», «Антифишинг», «Malwarebytes Lab», «ZoneAlarm», «Reason Security» и «RiskIQ», Министерства юстиции США, ресурсов Bleeping Computer, SecurityAffairs и т.п.