Вирусы-вымогатели причиняют огромный вред. Как от них защититься?

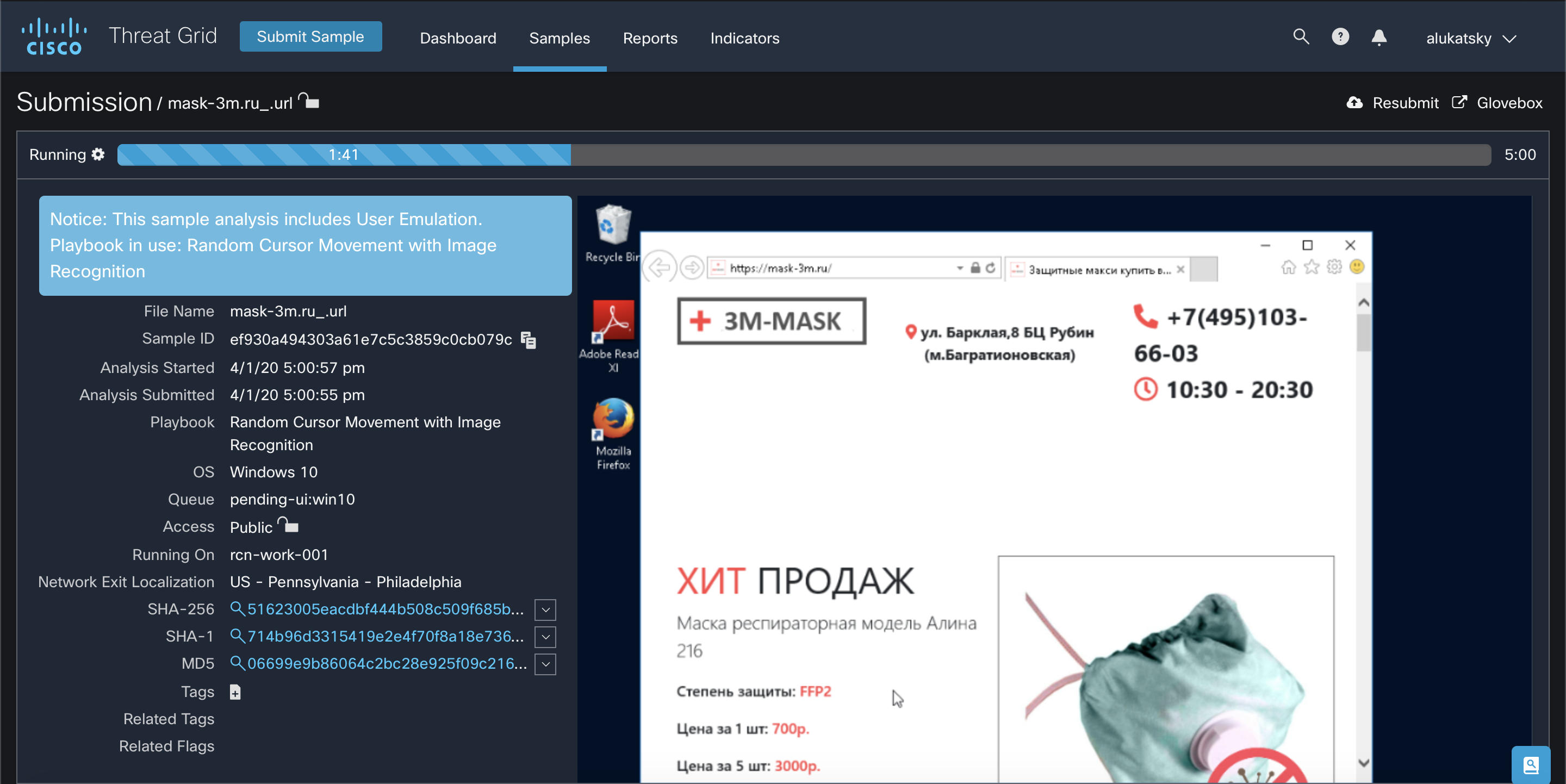

Вирусы-вымогатели перестали быть проблемой только специалистов по кибербезопасности. Теперь они повсюду: о них говорят в вечерних новостях и на саммите «Большой семерки». Они приобрели массовый характер и стали общей проблемой, поскольку хакеры все чаще атакуют системы важнейших операторов инфраструктуры, которые не могут позволить себе сбои или нарушение работы из-за кибератак, ― от поставщиков продуктов питания и транспортных компаний до энергетики и систем здравоохранения.

Большинство людей слышали о вирусах-вымогателях (если вы не знаете, что это такое, посмотрите здесь). Но как именно они работают? Почему приносят такой вред? И как организации могут защититься от них? Правительство США недавно заявило о том, что направит больше усилий на противодействие вирусам-вымогателям и другим кибератакам, но также подчеркнуло значимость содействия со стороны частного сектора. В то же время частный сектор требует от правительства более решительных мер по борьбе с этой угрозой, приобретающей все большие масштабы.

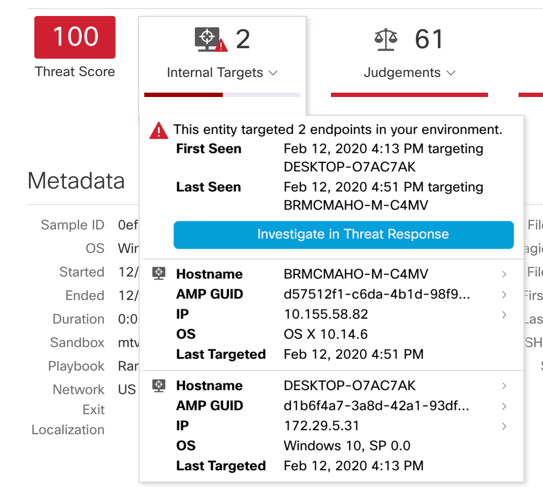

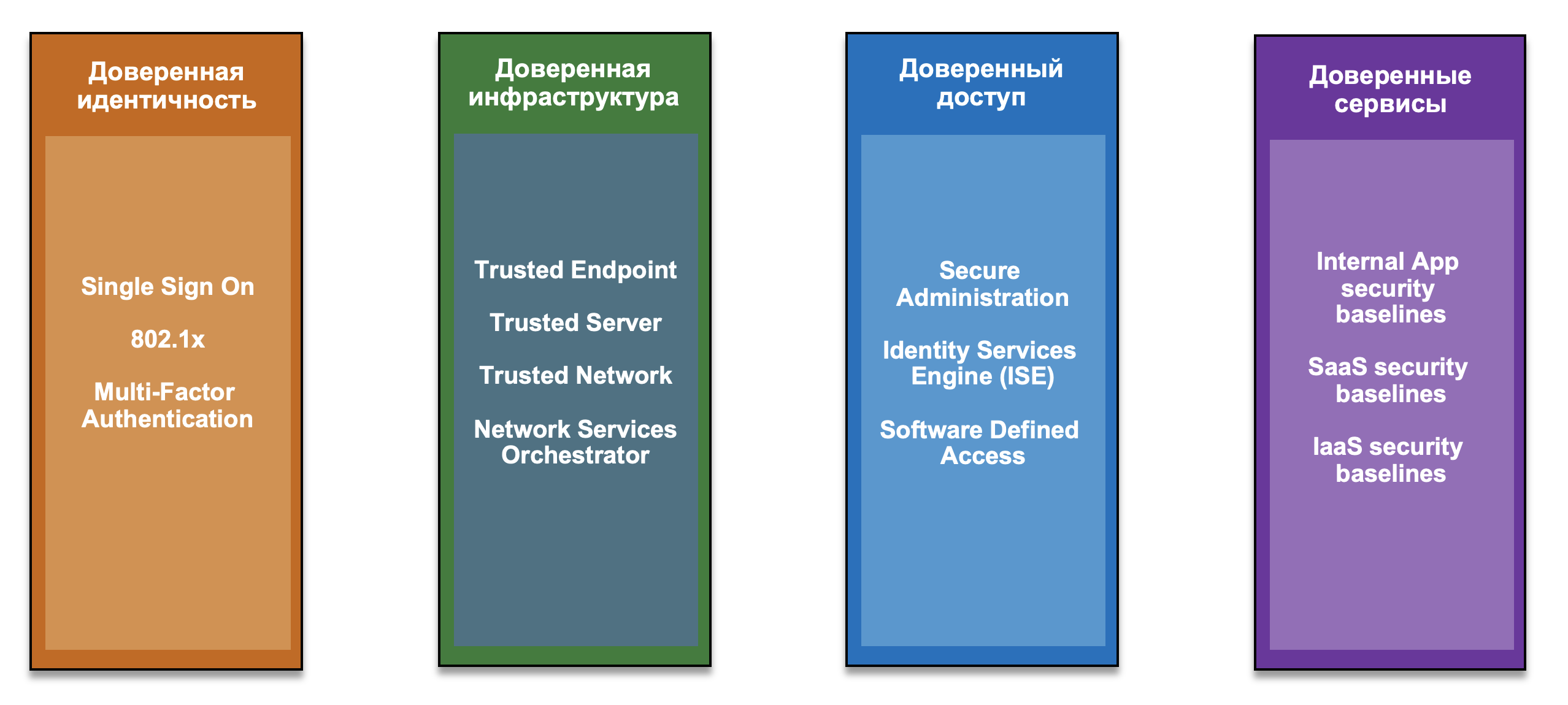

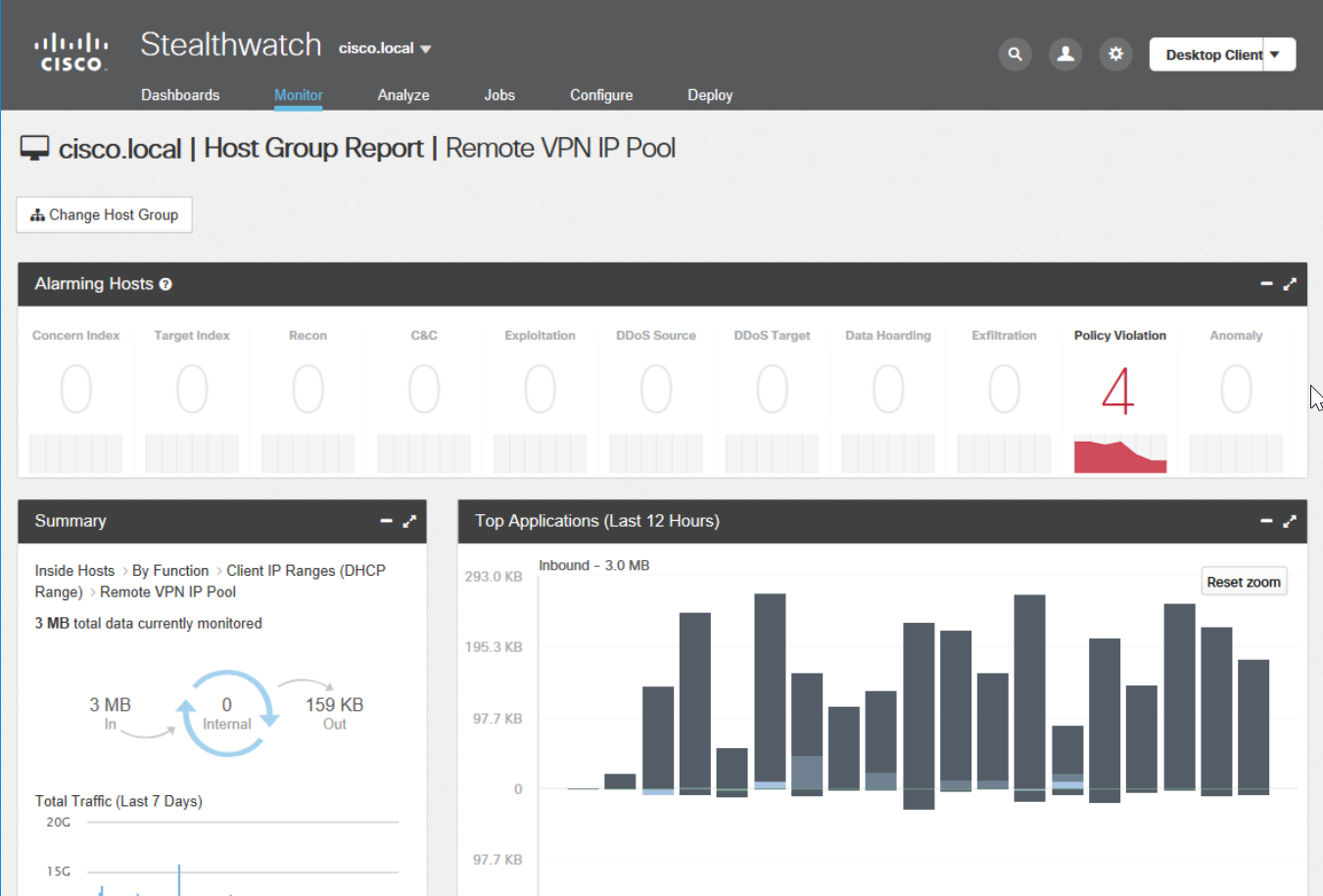

Вирусы-вымогатели стали общей проблемой, затрагивающей всех: от правительства и корпораций до отдельных пользователей. Благодаря пандемии хакеры получили новые «козыри», ведь теперь сотрудники получают доступ к ресурсам компании с массы устройств и сетей, которые не контролируются ИТ-отделом. Как только операторам вирусов-вымогателей удастся попасть в вашу сеть и зашифровать данные и файлы, они начнут требовать значительные суммы за их восстановление.