Фото: www.cyberark.com

Фото: www.cyberark.comMicrosoft удалось закрыть проблему безопасности сервиса Microsoft Teams. Она позволяла осуществить цепочку атак для получения контроля над аккаунтами и похищения данных пользователей. Для атаки хакерам требовался файл .GIF-формата.

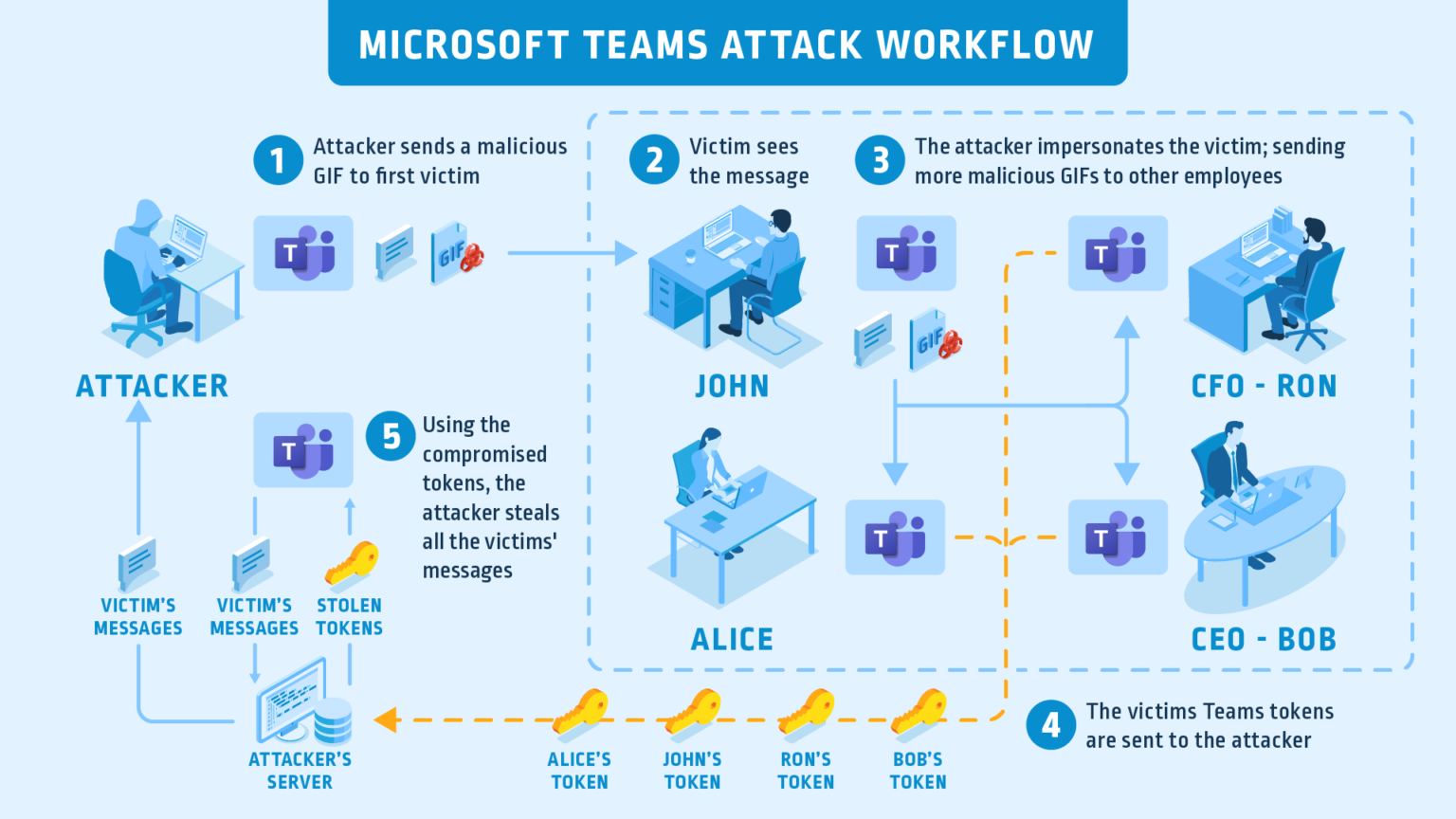

Уязвимость заметили исследователи безопасности из CyberArk при анализе механизма обработки источника изображений в Microsoft Teams. Они рассказали, что вредоносный .GIF-файл можно было использовать для сбора данных и получения доступа ко всем аккаунтам Teams в организации. Проблема затрагивала и десктопную, и веб-версию сервиса.

Фото: www.cyberark.com

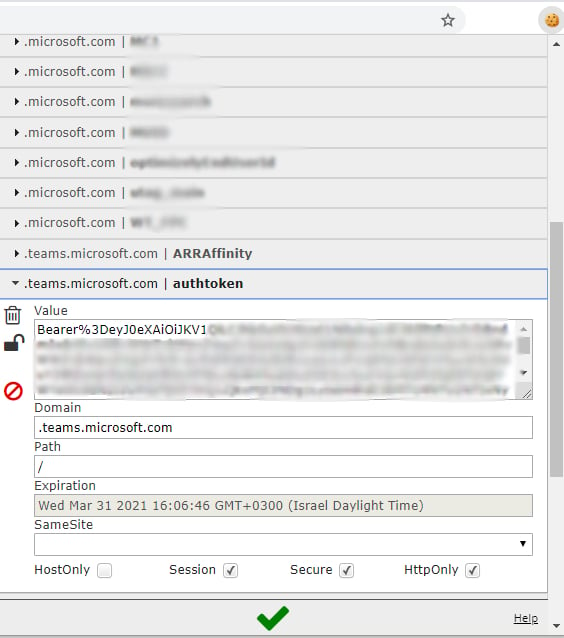

Фото: www.cyberark.comКак сообщили в CyberArk, при каждом запуске пользователем приложения Teams создавала новый временный токен доступа, аутентифицированный через login.microsoftonline.com. Другие токены генерировались для доступа к поддерживаемым сервисам, к примеру, SharePoint или Outlook. Чтобы ограничить доступ к контенту, использовались два файла cookies — «authtoken» и «skypetoken_asm». Первый позволяет пользователю загружать изображения в доменах Teams и Skype и генерирует второй, а тот уже используется для аутентификации на сервере. Токен Skype отправлялся на teams.microsoft.com и его поддомены.

Фото: www.cyberark.com

Два поддомена, как уточняют ИБ-специалисты, и были уязвимыми к атакам.

«Если злоумышленник сможет заставить пользователя посетить уязвимый перехваченный поддомен, браузер жертвы отошлёт cookies на его сервер после получения токена аутентификации. В этом случае атакующий может создать токен Skype», — так они объяснили суть атаки. Правда, ему понадобится получить цифровой сертификат для взломанного поддомена, так как у authtoken есть флаг безопасности, но, по мнению специалистов, с этой задачей можно легко справиться. Эмитенты выдадут действительный сертификат, если доказать, что хакер является владельцем этого домена или субдомена. А это делается уже посредством загрузки файлов по определенному пути.

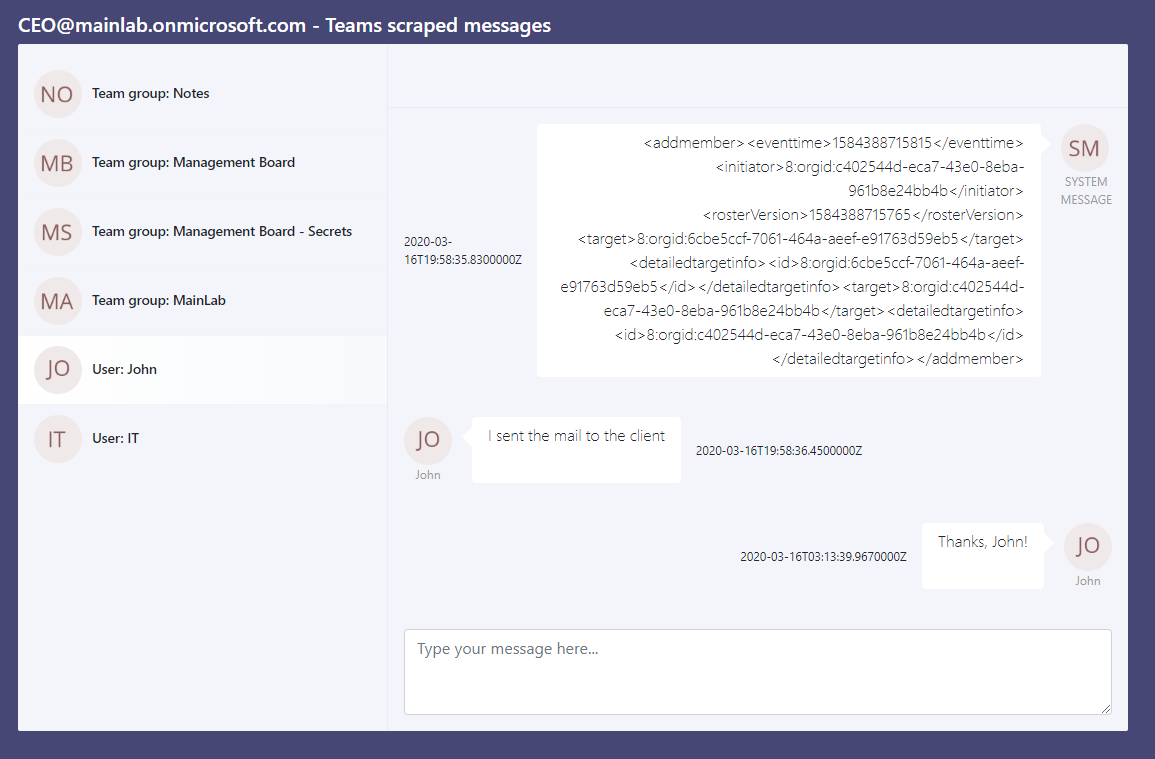

После этого хакер способен украсть ��анные аккаунта жертвы, его чаты и потоки задач. Он может менять название группы и исключать ее участников или включать новых. Сама атака производится в фоновом режиме. Кроме того, ее можно автоматизировать и внедрять подобно червю.

Фото: www.cyberark.com

Фото: www.cyberark.comCyberArk разместила PoC-видео с демонстрацией использования уязвимости для атаки. Исследователи смогли захватить поддомены aadsync-test.teams.microsoft.com и data-dev.teams.microsoft.com.

После сообщения о проблеме Microsoft исправила ее путем удаления некорректно сконфигурированных записей DNS, которые позволяли скомпрометировать поддомены.

См. также: