Сразу два исследования прошлой недели посвящены уязвимостям в роутерах и затрагивают как минимум одну модель D-Link, а также 79 домашних устройств Netgear.

Сразу два исследования прошлой недели посвящены уязвимостям в роутерах и затрагивают как минимум одну модель D-Link, а также 79 домашних устройств Netgear.Начнем с D-Link: проблему нашли в модели DIR-865L (новость, исследование, бюллетень производителя). Всего обнаружилось шесть уязвимостей, которые по отдельности или в определенной комбинации позволяют перехватить контроль над устройством.

Все дыры требуют присутствия в локальной сети. Например, в веб-интерфейсе для обмена файлами учетные данные передаются открытым текстом — их можно перехватить и, после модификации user id, использовать для доступа к запароленным документам. Похожим образом можно пробраться в основные настройки роутера, проэксплуатировав уязвимость в веб-сервере либо перехватив генерируемые слабым алгоритмом «уникальные» куки настоящего владельца. Для атаки потребуется еще один шаг, но достаточно простой: убедить пользователя кликнуть на специальную ссылку в браузере.

Уязвимости в роутерах Netgear охватывают большое количество устройств — 79 моделей (новость, исследование, еще одно исследование). Исследователь Адам Николс из компании Grimm обнаружил проблему, анализируя прошивку для роутеров серии R7000.

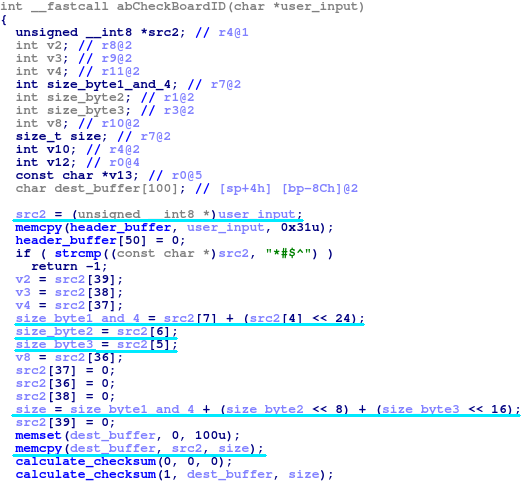

Код выше относится к схеме обновления прошивки роутера. Недостаточная проверка пользовательского ввода приводит к переполнению буфера и в теории влечет выполнение произвольного кода. Результат в PoC-отчете Николса: настройки роутера доступны по протоколу telnet без пароля. Исключить возможность эксплуатации такой уязвимости помогли бы stack cookies, но такой конструкции в прошивке исследуемого роутера нет. Более того, в роутере Netgear D8500, по словам Николса, был механизм, усложняющий эксплуатацию уязвимостей типа «переполнение буфера», но его исключили из кода.

В этих примерах интересны даты выпуска моделей и реакция производителей. Разработчики D-Link считают модель DIR-865L устаревшей и не поставляют обновления, хотя все же выпустили «бета-версию» прошивки, которая частично закрывает обнаруженные уязвимости. Что касается роутеров Netgear (список), информацию об уязвимостях передали вендору в январе, но на момент публикации решения нет.

Роутер D-Link выпущен в 2015 году, а его поддержка продолжалась до 2018-го. Среди подверженных устройств Netgear есть модель AC1450 2016 года выпуска, хотя анализ прошивок указывает на присутствие уязвимости еще в 2007-м. В любом случае, речь идет о вполне современных устройствах, а не о десятилетнем модеме, который давно пора сменить.

Трехлетний цикл поддержки D-Link — это дольше, чем типичный двухгодичный срок поставки обновлений для смартфонов, но для таких долгоживущих железок все равно выходит слишком мало. Получается интересная ситуация: десятки тысяч устройств вполне устраивают своих владельцев, но имеют прорехи в защите, с исправлением которых вендор испытывает затруднения.

Что еще произошло:

Разработчики Google продолжают эксперименты со скрытием полного URL в адресной строке браузера Chrome (статья на ArsTechnica, обсуждение на Хабре). В версии Chrome 85 появился флаг, который отображает только посещаемый домен, без деталей. Кроме того, модераторы удалили более сотни расширений из каталога Chrome Web Store. Это преимущественно конвертеры файлов, причем все они были созданы одним разработчиком и использовались для кражи данных и увода пользователей на вредоносные сайты.

Издание VICE напоминает, что нельзя терять телефонный номер, к которому привязаны учетные записи мессенджеров или других сервисов. Автор статьи приобрел новую SIM-карту и случайно получил доступ к мессенджеру WhatsApp предыдущего владельца номера. Вывод: если номер не используется, желательно «переписать» аккаунты сервисов куда-то еще.

Подведены итоги конкурса Deepfake Detection Challenge, организованного компаниями Facebook, Google, Amazon и другими. Участникам предложили придумать решение, способное отличить настоящие видео от поддельных, созданных с помощью нейронных сетей. Для тренировки моделей создали базу из 100 тысяч отредактированных видео, записанных профессиональными актерами. Результаты так себе: на тестовой базе лучший алгоритм детектировал фейки в 82% случаев, но при использовании контрольной базы результат упал до 65%. Такой уровень неприемлем для автоматизированных систем определения фейковых видео.

После недавнего бурного обсуждения сервис веб-конференций Zoom все-таки предоставит функцию сквозного шифрования переговоров всем клиентам, а не только платным.

Компания Adobe выпустила внеплановое обновление для ряда своих продуктов, включая Premiere и Illustrator.

В США частично раскрыты результаты расследования, проведенного в ЦРУ после масштабной утечки (известной как Vault 7) инструментов для кибератак в 2016 году. Отчет подробно рассмотрели в статье The Washington Post. Если коротко, безопасность среди технарей-разведчиков не была обеспечена на должном уровне — вплоть до единого пароля для доступа к секретным данным, который знали почти все желающие.