Ни для кого не секрет, что почта и почтовые вложения являются одними из главных векторов атак. Тело письма может содержать фишинговые ссылки, которые ведут на зловредные сайты, где доверчивый пользователь может оставить свои личные данные или скачать зловреда (программы-шпионы, шифровальщики, вымогатели, трояны и прочее).

Последнее время довольно популярными стали «Отложенные атаки» (от англ. “Delayed Poisoning Attacks”). Суть сводится к следующему: атакующий отправляет письмо с обычной ссылкой, которая не является зловредной на момент проверки письма, однако в скором времени атакующий меняет сайт, куда данная ссылка пользователя перенаправляет. В результате пользователь, нажав на якобы “нормальную” ссылку, попадает на фишинговый ресурс, либо же на зловредный сайт, на котором скачивается зловред в фоновом режиме и пользователь становится зараженным. Вся магия в том, что на момент проверки письма модулями NGFW письмо является легитимным и без проблем обходит все уровни защиты. В данной статье мы рассмотрим, как компания Check Point справляется с этой угрозой, и какие настройки необходимо выполнить.

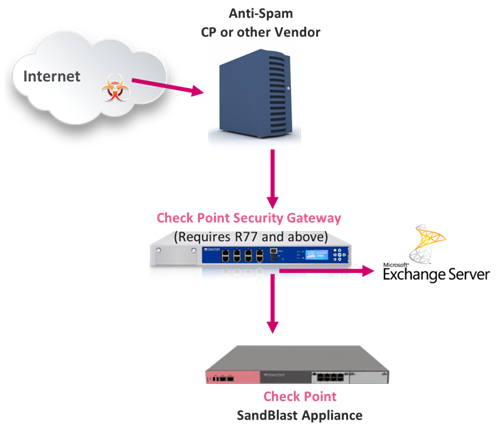

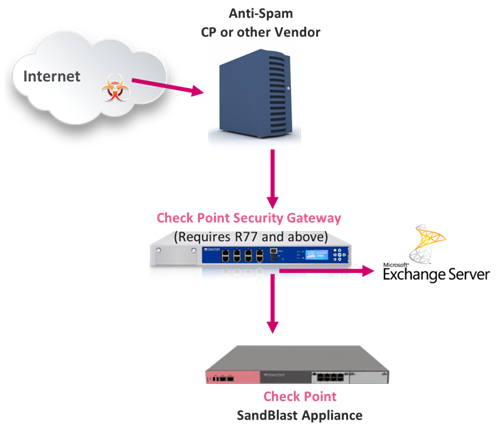

В функционале NGFW “Check Point Security Gateway” имеется функционал защиты почты и эмуляции почтовых вложений в песочнице благодаря почтовому агенту — Mail Transfer Agent (MTA).

Схематично это изображено на рисунке ниже:

Функционал МТА сводится к следующим опциям:

Способ борьбы с таким типом атак называется Click-Time URL Protection. В этом случае шлюз безопасности “Check Point” будет каждый раз перенаправлять запросы по всем ссылкам через свой облачный сервис проверки URL на репутацию и инспектировать веб-сайты на фишинг, наличие зловредов и другие подозрительные элементы перед тем, как открыть его пользователю.

Если веб-сайт или файл, доступные по ссылке, являются зловредными, то доступ к ресурсу будет заблокирован. В противном случае, пользователь откроет веб-сайт успешно.

Постоянно обновляющаяся база URL – "Check Point Threat Intelligence" (облачный сервис аналитики) обновляется каждую секунду новыми индикаторами компрометации, паттернами и другими метриками, которые позволяют обнаруживать новые вредоносные ресурсы с высокой скоростью.

Предотвращение «Отложенных атак» – относительно новая схема обхода МТА уже не действует ввиду того, что ссылки проверяются каждый раз при их нажатии.

Инспектирование всех ссылок – как правило, ссылки, которые не указаны явно (например, кнопка на сброс пароля или кнопка «отписаться от новостей») не проверяются МТА. Функция Click-Time URL Protection “кликает” на все ссылки в письме и во вложениях.

Данная функция пока не является встроенной в МТА, она предоставляется в EA (Early Availability). Однако эту опцию можно включить в командной строке.

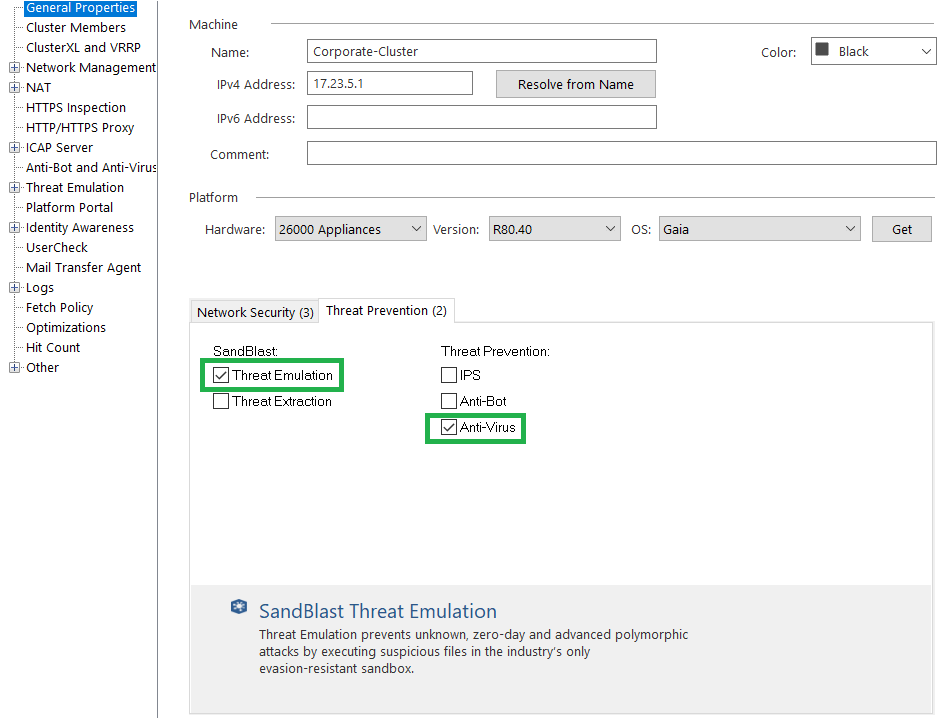

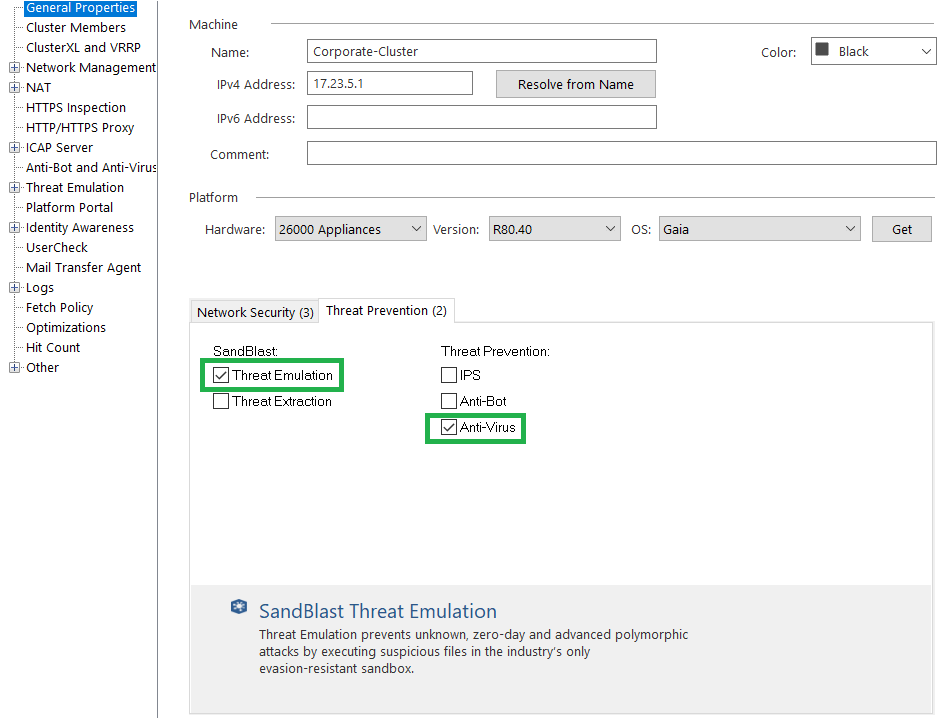

1. Убедитесь, что на МТА шлюзе включены блейды Anti-Virus и Threat Emulation.

2. Установите последний “MTA Engine” (апдейт МТА) на шлюз. Последняя версия МТА на данный момент под версию R80.30 — Take 37. Информация и инструкции по установке апдейтов МТА доступны по ссылке.

3. Откройте SSH доступ на шлюз и перейдите в режим expert.

4. Введите команду vi $FWDIR/conf/mail_security_config

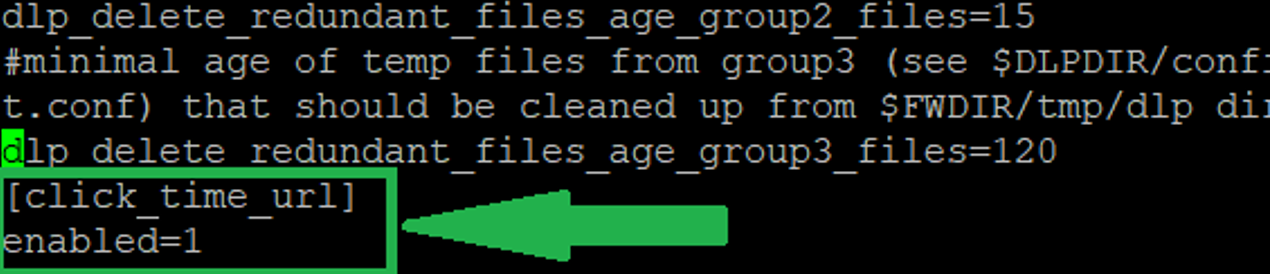

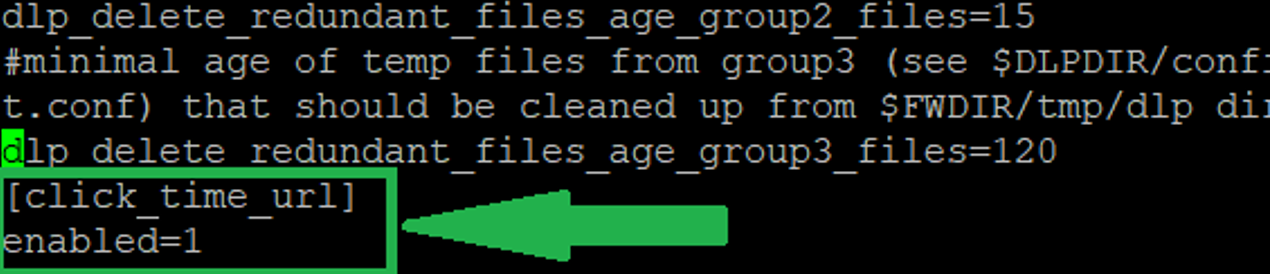

5. В самом низу файла добавьте новую секцию [click_time_url]

6. Ниже этой секции добавьте строку (см. скриншот ниже): enabled=1

7. Сохраните изменения и выйдите из редактора :wq

Примечание: если у вас кластер, то выполните вышеописанные шаги на обеих нодах.

8. В SmartConsole установите политику Threat Prevention на Security Gateway / Cluster.

Примечание: Для того, чтобы выключить данную опцию в файле $FWDIR/conf/mail_security_config отредактируйте строку enabled=1 на enabled=0. Затем установите политику Threat Prevention на Security Gateway / Cluster.

Включение опции Click-Time URL Protection можно кастомизировать:

1. Подключитесь к MTA шлюзу безопасности.

2. Создайте следующий файл: touch $FWDIR/conf/mta_click_time_exclude_recipient_list

3. В этом файле введите email’ы сотрудников, которых вы хотите исключить из данной настройки. Каждая новая почтовая запись начинается с новой линии без пробелов. Например:

recipient1@mydomain.com

recipient2@mydomain.com

4. Откройте в редакторе файл vi $FWDIR/conf/mail_security_config

5. Под секцией [click_time_url] добавьте следующую строку: mode=exclude

6. Если у вас кластер, то выполните действия на обеих нодах.

7. Установите политику Threat Prevention policy на шлюз или кластер.

1. Подключитесь к MTA шлюзу безопасности.

2. Создайте следующий файл: touch $FWDIR/conf/mta_click_time_allowed_recipient_list

3. В этом файле введите email’ы сотрудников, для которых вы хотите включить данную опцию МТА. Каждая новая почтовая запись начинается с новой линии без пробелов. Например:

recipient1@mydomain.com

recipient2@mydomain.com

4. Откройте в редакторе файл vi $FWDIR/conf/mail_security_config

5. Под секцией [click_time_url] добавьте следующую строку: mode=allowed

6. Если у вас кластер, то выполните действия на обеих нодах.

7. Установите политику Threat Prevention policy на шлюз или кластер.

1. Подключитесь к MTA шлюзу безопасности.

2. Создайте следующий файл: touch $FWDIR/conf/mta_click_time_url_white_list

3. В этом файле введите домены, которые вы хотите исключить из данной настройки. Каждый новый домен начинается с новой линии без пробелов. С версии R80.20 поддерживаются регулярные выражения. Например:

.*domain1.com.*

.*domain2.com.*

4. Если у вас кластер, то выполните действия на обеих нодах.

5. Установите политику Threat Prevention policy на шлюз или кластер.

Ссылки, которые представлены в виде гиперссылок (например, wonderful document), ретранслируются МТА, где перенаправление идет на их ресурс и ссылка является безопасной. Однако бывают ссылки типа www.mydocument.com/download и они никак не изменяются по умолчанию. Чтобы сделать настройку более безопасной, следует проделать следующие действия:

1. Подключитесь к MTA шлюзу безопасности.

2.Откройте в редакторе файл vi $FWDIR/conf/mail_security_config

3. Под секцией [click_time_url] добавьте следующую строку: enforce_text_links=1

4. Если у вас кластер, то выполните действия на обеих нодах.

5. Установите политику Threat Prevention policy на шлюз или кластер.

Остальные опции также дополнительно настраиваются по sk162618.

Недавно коллеги из московского офиса Check Point опубликовали замечательный вебинар про новые возможности Threat Emulation (песочницы) и МТА.

В ближайшее время мы планируем еще несколько технических публикаций по различным продуктам ИБ. Если вам интересна данная тематика, то следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

Новый тип атак

Последнее время довольно популярными стали «Отложенные атаки» (от англ. “Delayed Poisoning Attacks”). Суть сводится к следующему: атакующий отправляет письмо с обычной ссылкой, которая не является зловредной на момент проверки письма, однако в скором времени атакующий меняет сайт, куда данная ссылка пользователя перенаправляет. В результате пользователь, нажав на якобы “нормальную” ссылку, попадает на фишинговый ресурс, либо же на зловредный сайт, на котором скачивается зловред в фоновом режиме и пользователь становится зараженным. Вся магия в том, что на момент проверки письма модулями NGFW письмо является легитимным и без проблем обходит все уровни защиты. В данной статье мы рассмотрим, как компания Check Point справляется с этой угрозой, и какие настройки необходимо выполнить.

Защита почты от “Check Point”

В функционале NGFW “Check Point Security Gateway” имеется функционал защиты почты и эмуляции почтовых вложений в песочнице благодаря почтовому агенту — Mail Transfer Agent (MTA).

Схематично это изображено на рисунке ниже:

Функционал МТА сводится к следующим опциям:

- Отправка вложенных файлов на эмуляцию в песочницу (блейд Threat Emulation);

- Расшифровка зашифрованных с помощью протокола SSL/TLS писем (стандартный MitM с сертификатом только для SMTPS);

- Проверка ссылок в письме на наличие фишинга или перенаправления на вредоносные ресурсы;

- Удаление зловредных почтовых вложений и доставка безопасного e-mail.

Решение проблемы с «Отложенными атаками»

Способ борьбы с таким типом атак называется Click-Time URL Protection. В этом случае шлюз безопасности “Check Point” будет каждый раз перенаправлять запросы по всем ссылкам через свой облачный сервис проверки URL на репутацию и инспектировать веб-сайты на фишинг, наличие зловредов и другие подозрительные элементы перед тем, как открыть его пользователю.

Если веб-сайт или файл, доступные по ссылке, являются зловредными, то доступ к ресурсу будет заблокирован. В противном случае, пользователь откроет веб-сайт успешно.

Преимущества Click-Time URL Protection:

Постоянно обновляющаяся база URL – "Check Point Threat Intelligence" (облачный сервис аналитики) обновляется каждую секунду новыми индикаторами компрометации, паттернами и другими метриками, которые позволяют обнаруживать новые вредоносные ресурсы с высокой скоростью.

Предотвращение «Отложенных атак» – относительно новая схема обхода МТА уже не действует ввиду того, что ссылки проверяются каждый раз при их нажатии.

Инспектирование всех ссылок – как правило, ссылки, которые не указаны явно (например, кнопка на сброс пароля или кнопка «отписаться от новостей») не проверяются МТА. Функция Click-Time URL Protection “кликает” на все ссылки в письме и во вложениях.

Данная функция пока не является встроенной в МТА, она предоставляется в EA (Early Availability). Однако эту опцию можно включить в командной строке.

Включение Click-Time URL Protection:

1. Убедитесь, что на МТА шлюзе включены блейды Anti-Virus и Threat Emulation.

2. Установите последний “MTA Engine” (апдейт МТА) на шлюз. Последняя версия МТА на данный момент под версию R80.30 — Take 37. Информация и инструкции по установке апдейтов МТА доступны по ссылке.

3. Откройте SSH доступ на шлюз и перейдите в режим expert.

4. Введите команду vi $FWDIR/conf/mail_security_config

5. В самом низу файла добавьте новую секцию [click_time_url]

6. Ниже этой секции добавьте строку (см. скриншот ниже): enabled=1

7. Сохраните изменения и выйдите из редактора :wq

Примечание: если у вас кластер, то выполните вышеописанные шаги на обеих нодах.

8. В SmartConsole установите политику Threat Prevention на Security Gateway / Cluster.

Примечание: Для того, чтобы выключить данную опцию в файле $FWDIR/conf/mail_security_config отредактируйте строку enabled=1 на enabled=0. Затем установите политику Threat Prevention на Security Gateway / Cluster.

Включение опции Click-Time URL Protection можно кастомизировать:

- Исключить определенных получателей по их email

- Включить только для определенных получателей по их email

- Исключить определенные домены по их email

- Изменять явные ссылки в теле письма

- Вставлять оригинальные URL в измененные МТА ссылки

- Кастомизировать заблокированные страницы

- Вставлять оригинальные URL на заблокированных страницах

Исключение определенных получателей по их email

1. Подключитесь к MTA шлюзу безопасности.

2. Создайте следующий файл: touch $FWDIR/conf/mta_click_time_exclude_recipient_list

3. В этом файле введите email’ы сотрудников, которых вы хотите исключить из данной настройки. Каждая новая почтовая запись начинается с новой линии без пробелов. Например:

recipient1@mydomain.com

recipient2@mydomain.com

4. Откройте в редакторе файл vi $FWDIR/conf/mail_security_config

5. Под секцией [click_time_url] добавьте следующую строку: mode=exclude

6. Если у вас кластер, то выполните действия на обеих нодах.

7. Установите политику Threat Prevention policy на шлюз или кластер.

Включение опции Click-Time URL Protection только для определенных получателей

1. Подключитесь к MTA шлюзу безопасности.

2. Создайте следующий файл: touch $FWDIR/conf/mta_click_time_allowed_recipient_list

3. В этом файле введите email’ы сотрудников, для которых вы хотите включить данную опцию МТА. Каждая новая почтовая запись начинается с новой линии без пробелов. Например:

recipient1@mydomain.com

recipient2@mydomain.com

4. Откройте в редакторе файл vi $FWDIR/conf/mail_security_config

5. Под секцией [click_time_url] добавьте следующую строку: mode=allowed

6. Если у вас кластер, то выполните действия на обеих нодах.

7. Установите политику Threat Prevention policy на шлюз или кластер.

Исключение определенных доменов от функции Click-Time URL Protection

1. Подключитесь к MTA шлюзу безопасности.

2. Создайте следующий файл: touch $FWDIR/conf/mta_click_time_url_white_list

3. В этом файле введите домены, которые вы хотите исключить из данной настройки. Каждый новый домен начинается с новой линии без пробелов. С версии R80.20 поддерживаются регулярные выражения. Например:

.*domain1.com.*

.*domain2.com.*

4. Если у вас кластер, то выполните действия на обеих нодах.

5. Установите политику Threat Prevention policy на шлюз или кластер.

Изменение (re-writing) явных ссылок в теле писем

Ссылки, которые представлены в виде гиперссылок (например, wonderful document), ретранслируются МТА, где перенаправление идет на их ресурс и ссылка является безопасной. Однако бывают ссылки типа www.mydocument.com/download и они никак не изменяются по умолчанию. Чтобы сделать настройку более безопасной, следует проделать следующие действия:

1. Подключитесь к MTA шлюзу безопасности.

2.Откройте в редакторе файл vi $FWDIR/conf/mail_security_config

3. Под секцией [click_time_url] добавьте следующую строку: enforce_text_links=1

4. Если у вас кластер, то выполните действия на обеих нодах.

5. Установите политику Threat Prevention policy на шлюз или кластер.

Остальные опции также дополнительно настраиваются по sk162618.

Недавно коллеги из московского офиса Check Point опубликовали замечательный вебинар про новые возможности Threat Emulation (песочницы) и МТА.

Вместо заключения

В ближайшее время мы планируем еще несколько технических публикаций по различным продуктам ИБ. Если вам интересна данная тематика, то следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!