Чем бы ни занималась компания, безопасность DNS должна являться неотъемлемой частью ее плана по обеспечению безопасности. Службы обработки имен, преобразовывающие имена сетевых узлов в IP-адреса, используются буквально всеми приложениями и службами в сети.

Если злоумышленник получит контроль над DNS организации, то сможет без проблем:

- передать себе управление над ресурсами, находящимися в общем доступе

- перенаправить входящие электронные письма, а также веб-запросы и попытки аутентификации

- создавать и подтверждать сертификаты SSL/TLS

Данное руководство рассматривает безопасность DNS с двух сторон:

- Осуществление постоянного мониторинга и контроля над DNS

- Как новые протоколы DNS, такие как DNSSEC, DOH и DoT, способны помочь защитить целостность и конфиденциальность передаваемых DNS-запросов

Что такое безопасность DNS?

В понятие безопасности DNS входят две важные составляющие:

- Обеспечение общей целостности и доступности служб DNS, преобразовывающих имена сетевых узлов в IP-адреса

- Мониторинг активности DNS для определения возможных проблем безопасности где-либо в вашей сети

Почему DNS уязвима для атак?

Технология DNS была создана на заре развития интернета, задолго до того, как кто-либо вообще начал думать о сетевой безопасности. DNS работает без аутентификации и шифрования, вслепую обрабатывая запросы любого пользователя.

В связи с этим существует множество способов обмануть пользователя и подделать информацию о том, где на самом деле осуществляется преобразование имен в IP-адреса.

Безопасность DNS: вопросы и компоненты

Безопасность DNS состоит из нескольких основных компонентов, каждый из которых нужно принять во внимание для обеспечения полноценной защиты:

- Усиление безопасности серверов и процедур управления: повышайте уровень защищенности серверов и создайте стандартный шаблон ввода в эксплуатацию

- Совершенствование протокола: внедрите DNSSEC, DoT или DoH

- Аналитика и отчетность: добавьте журнал событий DNS в SIEM-систему для дополнительного контекста при расследовании инцидентов

- Киберразведка и обнаружение угроз: подпишитесь на активный канал получения аналитических данных об угрозах

- Автоматизация: создайте максимально возможное количество сценариев, чтобы автоматизировать процессы

Вышеупомянутые высокоуровневые компоненты — это лишь верхушка айсберга безопасности DNS. В следующем разделе мы подробно рассмотрим более конкретные варианты использования и передовые практики, о которых вам необходимо знать.

Атаки на DNS

- подмена DNS или «отравление» кэша: использование уязвимости системы для управления кэшем DNS с целью перенаправления пользователей в другое место

- DNS-туннелирование: в основном используется для обхода средств защиты от удаленных подключений

- перехват DNS: перенаправление обычного трафика DNS на другой целевой DNS-сервер путем изменения регистратора домена

- атака NXDOMAIN: проведение DDoS-атаки на авторитетный сервер DNS путем отправки неправомерных доменных запросов для получения принудительного ответа

- фантомный домен: заставляет DNS-преобразователь (DNS resolver) ждать ответа от несуществующих доменов, что приводит к снижению производительности

- атака на случайный субдомен: взломанные хосты и ботнеты проводят DDoS-атаку на действующий домен, но сосредотачивают огонь на ложных субдоменах, чтобы принудить DNS-сервер выполнять поиск записей и захватить управление над службой

- блокировка домена: представляет собой отправку множества спам-откликов для блокировки ресурсов DNS-сервера

- ботнет-атака с абонентского оборудования: совокупность компьютеров, модемов, роутеров и других устройств, концентрирующих вычислительную мощность на определенном веб-сайте для его перегрузки запросами трафика

Атаки с использованием DNS

Атаки, каким-либо образом использующие DNS для нападения на другие системы (т. е. изменение записей DNS не является конечной целью):

- Fast-Flux

- Одиночные сети Flux

- Двойные сети Flux

- DNS-туннелирование

Атаки на DNS

Атаки, в результате которых с сервера DNS возвращается нужный злоумышленнику IP-адрес:

- Подмена DNS или «отравление» кэша

- Перехват DNS

Что такое DNSSEC?

DNSSEC — модули безопасности службы доменных имен — используются для проверки записей DNS без необходимости знать общую информацию по каждому конкретному DNS-запросу.

DNSSEC использует ключи цифровой подписи (PKI) для подтверждения того, получены ли результаты запроса доменного имени из допустимого источника.

Внедрение DNSSEC является не только лучшей отраслевой практикой, но также эффективно помогает избежать большинство атак на DNS.

Принцип работы DNSSEC

DNSSEC работает аналогично TLS/HTTPS, используя пары открытого и закрытого ключей для цифровой подписи записей DNS. Общий обзор процесса:

- Записи DNS подписываются парой закрытого и закрытого ключей

- Ответы на запросы DNSSEC содержат запрошенную запись, а также подпись и открытый ключ

- Затем открытый ключ используется для сравнения подлинности записи и подписи

Безопасность DNS и DNSSEC

DNSSEC — это средство для проверки целостности DNS-запросов. Оно не влияет на конфиденциальность DNS. Иными словами, DNSSEC может дать вам уверенность в том, что ответ на ваш DNS-запрос не подделан, но любой злоумышленник может увидеть эти результаты в том виде, в каком они были переданы вам.

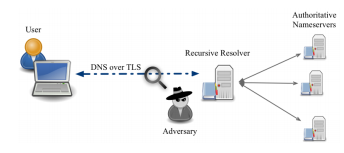

DoT — DNS поверх TLS

Transport Layer Security (безопасность на транспортном уровне, TLS) — это криптографический протокол для защиты передаваемой информации по сетевому соединению. Как только между клиентом и сервером установлено безопасное соединение TLS, передаваемые данные шифруются и никакие посредники не смогут их увидеть.

TLS чаще всего используется как часть HTTPS (SSL) в вашем веб-браузере, поскольку запросы отправляются на защищенные HTTP-серверы.

DNS-over-TLS (DNS поверх TLS, DoT) использует протокол TLS для шифрования UDP-трафика обычных DNS-запросов.

Шифрование этих запросов в виде обычного текста помогает защитить пользователей или приложения, выполняющие запросы, от нескольких атак.

- MitM, или «человек посередине»: без шифрования промежуточная система, находящаяся между клиентом и авторитетным DNS-сервером, может потенциально отправить клиенту в ответ на запрос ложную или опасную информацию

- Шпионаж и отслеживание: без шифрования запросов промежуточным системам легко просматривать, к каким сайтам обращается конкретный пользователь или приложение. Хотя из одного лишь DNS нельзя будет узнать конкретную посещаемую страницу на сайте, простого знания запрашиваемых доменов достаточно для формирования профиля системы или отдельного человека

Источник: University of California Irvine

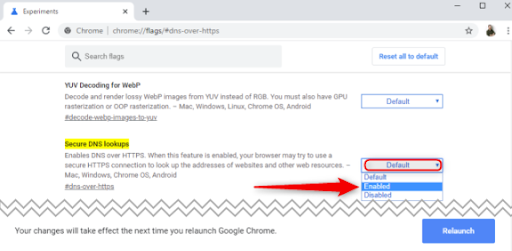

DoH — DNS поверх HTTPS

DNS-over-HTTPS (DNS поверх HTTPS, DoH)— это экспериментальный протокол, продвигаемый совместно Mozilla и Google. Его цели схожи с протоколом DoT — усиление конфиденциальности людей в интернете путем шифрования запросов и ответов DNS.

Стандартные DNS-запросы передаются через UDP. Запросы и ответы можно отслеживать с помощью таких инструментов, как Wireshark. DoT шифрует эти запросы, но они по-прежнему идентифицируются как довольно отчетливый трафик UDP в сети.

DoH использует другой подход и передает зашифрованные запросы на преобразование имен сетевых узлов через HTTPS-соединения, которые по сети выглядят как любой другой веб-запрос.

Это различие имеет весьма важные последствия как для системных администраторов, так и для будущего преобразования имен.

- DNS-фильтрация — это распространенный способ фильтрации веб-трафика для защиты пользователей от фишинговых атак, сайтов, распространяющих вредоносные программы, или другой потенциально опасной интернет-активности в корпоративной сети. Протокол DoH обходит эти фильтры, потенциально подвергая пользователей и сеть более высокому риску.

- В текущей модели преобразования имен каждое устройство в сети в той или иной степени получает DNS-запросы из одного и того же места (из указанного DNS-сервера). DoH и, в частности, его реализация от Firefox показывают, что в будущем это может измениться. Каждое приложение на компьютере может получать данные из разных источников DNS, что значительно усложняет поиск и устранение проблем, обеспечение безопасности и моделирование рисков.

Источник: www.varonis.com/blog/what-is-powershell

В чем разница между DNS поверх TLS и DNS поверх HTTPS?

Начнем с DNS поверх TLS (DoT). Основное внимание здесь уделяется тому, что оригинальный протокол DNS не изменяется, а просто безопасно передается по защищенному каналу. DoH же помещает DNS в формат HTTP перед выполнением запросов.

Оповещения мониторинга DNS

Возможность эффективно отслеживать трафик DNS в вашей сети на предмет подозрительных аномалий имеет решающее значение для раннего обнаружения взлома. Использование такого инструмента, как Varonis Edge даст вам возможность быть в курсе всех важных показателей и создавать профили для каждой учетной записи в вашей сети. Вы можете настроить генерацию оповещений в результате комбинации действий, происходящих за определенный период времени.

Мониторинг изменений DNS, местоположений учетной записи, а также фактов первого использования и получения доступа к конфиденциальным данным, а также активности в нерабочее время — это лишь несколько показателей, которые можно сопоставить для составления более обширной картины обнаружения.