Как работают платформы анализа информации об угрозах и какие функции предоставляет передовое ПО из этой сферы; сравнение продуктов на основе аналитической таблицы ROI4CIO.

Безумный рост численности продвинутых угроз (APT) и такой же рост объема данных, нуждающихся в обработке для обнаружения атак, с каждым днем затрудняет работу аналитиков безопасности. В последние годы работа инженера информационной безопасности часто заключается в ручном просеивании сотен предупреждений в попытках найти реальные угрозы. Из-за информационных массивов, которые генерируют организации, команды с ручным поиском угроз уже неэффективны. На борьбу с этой проблемой используются ресурсы и программные средства, но часто внедрение новых инструментов тормозится при интеграции в инфраструктуру организации.

Платформа анализа информации об угрозах автоматизирует, дополняет контекстом базовые сведения об угрозах — фиды (feeds). Фиды – это потоки данных с индикаторами компрометации, по которым распознается потенциальная угроза: хэши вредоносных файлов, IP-адреса и домены, связанные с преступной активностью. Автоматизация процесса освобождает перегруженный персонал, предоставляет точные средства для анализа в режиме реального времени, чтобы быстро и безошибочно реагировать на угрозы.

Платформы сбора оперативной информации об угрозах появились из-за количества доступных данных — как внутренних, так и полученных из внешних источников — о текущих и новых угрозах ИТ-безопасности. Компании, которые занимаются отслеживанием угроз, например, для обновления антивирусных продуктов, уже много лет ведут базы данных глобальных угроз, состоящие из программных агентов, работающих на миллионах клиентских компьютеров и других устройств. Эти данные, вместе с фидами из других источников, составляют инструменты платформ.

Что такое платформа анализа информации об угрозах?

Платформа анализа угроз (Threat Intelligence Platform, TIP) — программное решение, используемое организациями для обнаружения, блокирования и устранения угроз информационной безопасности. Платформа объединяет несколько каналов сбора данных об угрозах, сравнивает с предыдущими событиями и генерирует оповещения для группы безопасности. TIP интегрируются с существующими решениями по управлению информацией и событиями безопасности (SIEM) и присваивают значения оповещениям, расставляя среди них приоритеты в соответствии с уровнем срочности.

К преимуществу платформы относится возможность команд ИБ без опаски делиться информацией о кибербезопасности предприятия с другими отделами и внешними экспертами по безопасности. Система собирает и анализирует данные об угрозах, координируя тактику и действия заинтересованных сторон. Когда группа безопасности обнаруживает угрозу, к расследованию привлекаются все соответствующие департаменты. Благодаря этой способности синхронизировать действия и управлять усилиями, платформа незаменима в критические моменты.

Зачем нужна платформа?

В отличие от фильмов, где действия хакеров приносят мгновенный вред, в жизни злоумышленники могут скрываться в вашей сети в течение долгого времени. В связи с этим, безопасность меняет свой фокус с защиты и ответных действий на превентивные действия — не ликвидировать последствия атаки, а находить и устранять угрозы до нанесения какого-либо ущерба. Рассмотрим задачи, которые выполняет платформа.

Автоматизация рутинных задач и высвобождение времени

Недавний опрос сотрудников службы ИТ-безопасности, проведенный Ponemon Institute, показал, что 84% респондентов считают, что информация об угрозах должна входить в базовую часть надежных систем безопасности. По традиционной схеме ИБ, команды ведут итеративный поиск по сигналам тревоги, чтобы отличить реальные угрозы от ложных срабатываний. В то время как платформа поставляет группам уже обогащенную информацию для определения типа и степени серьезности угрозы, автоматически отбросив ложные оповещения.

Повышение точности вашей информации об угрозах

Одна из причин, по которой люди плохо справляются с повторяющимися рутинными заданиями, заключается в том, что в какой-то момент глаза “замыливаются” и в конце концов случается ошибка обработки. Платформа сводит к нулю вероятность таких ошибок.

Нахождение собственных уязвимостей

Часто команды безопасности больше беспокоятся о внешних угрозах, забывая о внутренних. TIP ведет сканирование уязвимостей и предупреждает о слабых местах в вашей ИТ-инфраструктуре и сторонней экосистеме, помогая устранять слабые места на упреждение и укреплять систему.

Ускорение обработки данных

Ручные процессы работы с данными трудоемкие и занимают много времени. Это становится решающим фактором во время атаки, когда нужна моментальная реакция, чтобы сдержать прорыв.

Обеспечение последовательного ответа на угрозы

Автоматизированная платформа предоставляет соответствующую информацию по безопасности всем вовлеченным в процесс киберзащиты в компании. Это означает, что вся команда получает необходимую информацию одновременно, стратегия и процессы безопасности будут скоординированы.

Принцип работы

Платформы информации об угрозах выполняют три основные функции:

- Агрегирование — сбор каналов, по которым информация об угрозах поступает в централизованный feed.

- Анализ — обработка данных с использованием индикаторов определения и идентификации угроз безопасности.

- Действие — уведомление о данных об угрозах групп реагирования на инциденты.

Эти функции реализуются платформой через автоматизацию рабочего процесса всего жизненного цикла системы безопасности. Этапы, связанные с жизненным циклом безопасности разведки угроз:

Сбор

Суммирование данных из нескольких каналов, включая STIX, XML, JSON, OpenIOC. Важно включать данные из внутренних источников, таких как сетевые журналы, и из внешних источников, таких как Интернет и дарк-веб. Чем глубже и лучше фиды, тем действеннее платформа.

Корреляция

Автоматизированный процесс TIP сортирует и организует данные с помощью метаданных тегов и удаляет несущественную или избыточную информацию. Затем идет сравнение с курируемой информацией, находятся закономерности и соответствия для обнаружения угроз.

Контекстуализация

Контекст — ключевой параметр в разведке угроз. Без него аномалию легко спутать с угрозой, и наоборот — не обратить внимания на реальную угрозу. На этом этапе TIP поставляет контекст отсортированным данным для устранения ложных срабатываний, добавляя спецификации — IP-адреса, сеть и блок-списки доменов, обеспечивая команды как можно большим количеством информации о потенциальной угроз��.

Анализ угрозы

TIP анализирует индикаторы угроз в режиме реального времени на наличие взаимосвязи между данными. Далее эту информация можно “брать в оборот” аналитиками безопасности, чтобы находить скрытые угрозы.

Интеграция

Платформы анализа угроз интегрируются с инструментами безопасности, используемых организацией, для максимизации потока информации. На этом этапе платформа передает собранные и проанализированные данные в соответствующие отделы для обработки.

При обнаружении платформой угрозы, посылается предупреждение группе ИБ о необходимости запуска реагирования на инцидент.

Действие

Эффективная платформа сбора оперативной информации об угрозах способна на ответные действия. Комплексные TIP сотрудничают с центрами обмена и анализа информации (ISAC) и организациями по обмену и анализу информации (ISAO), предоставляя им информацию, необходимую для разработки инструментов и приложений безопасности.

Модели предоставления платформ вендорами

Компании-поставщики услуги по сбору информации об угрозах — относительные новички в сфере безопасности, поэтому до сих пор типы предоставляемых услуг во многом различаются.

Некоторые из таких сервисов предоставляют только очищенные от ложных срабатываний фиды. Наиболее распространенные платные сервисы предоставляют агрегированные и коррелированные фиды (два и больше), настраиваемые оповещения и предупреждения, специфичные для клиентского ландшафта риска.

Еще один тип службы анализа угроз занимается агрегированием и корреляцией данных и автоматически включает информацию в устройства безопасности — брандмауэры, управление информацией о безопасности и событиями, ведет оценку отраслевых угроз и предоставляет консультации по вопросам безопасности.

Каждый тип платформы анализа угроз предоставляется по подписке, как правило, на двух или трех тарифных уровнях и доставляется через облако, или, чуть реже — локально или гибридно.

В связи с дороговизной таких платформ, а также из-за необходимости оборудования для локального развертывания, сейчас такие сервисы ориентированы на крупные организации и предприятия. Однако по мере того как облачные услуги выходят на более низкие сегменты рынка, инструменты анализа угроз тоже станут доступнее.

Стоимость платформ варьируется в той же степени, что и стоимость самих служб по разведке угроз. Одни только каналы передачи данных могут стоить тысячи долларов в месяц, но связанные с этим расходы включают в себя расходы на круглосуточное обслуживание операционного центра безопасности, укомплектованного техническими специалистами и аналитиками. Для сравнения, управляемые службы безопасности, как правило, стоят десятки тысяч долларов в месяц. Наименее дорогие услуги требуют больше человеческого времени и усилий со стороны клиента.

Поскольку службы разведки угроз сильно отличаются друг от друга, основной проблемой при выборе становится понимание того, как будет использоваться информация, и наличие необходимого персонала для надлежащего использования этой службы.

Мы сравнили шесть платформ анализа информации об угрозах на основе аналитической таблицы ROI4CIO по таким характеристикам:

- собственные feed-поставщики или аналитические центры предобработки feed’ов;

- количество feed-поставщиков из коробки; поддерживаемые способы получения feed’ов;

- возможность обогащения данных из внешних источников (например — WHOis, PassiveDNS, VirusTotal и др.);

- поиск совпадений в событиях SIEM;

- прямое реагирование на инциденты путем интеграции со сторонними системами ИБ;

- реагирование на инциденты с использованием сложных алгоритмов (плэйбуков);

- возможность интеграции по REST API;

- возможность построения графа связей объектов feed’ов и внутренних артефактов.

ThreatQ by ThreatQuotinet

ThreatQ — открытая и расширяемая платформа анализа информации об угрозах, которая обеспечивает группам безопасности контекст и расширенную пользовательскую настройку, необходимые для повышения уровня безопасности, проведения успешных операций по борьбе с угрозами и управления ими.

Продукт от ThreatQuotient, компании по обеспечению цифровой безопасности, основанной в 2013 году, выделяет приоритетные угрозы и автоматизирует процессы для поддержки принятия решений при максимальном использовании ограниченных ресурсов. Компания специализируется на реагировании на инциденты, охоте за угрозами, борьбе с фишингом, сортировке предупреждений и управлении уязвимостями.

Платформа ThreatQ — флагманское решение ThreatQuotient. Платформа предоставляет аналитикам SOC, специалистам по реагированию на инциденты и аналитикам гибкость, видимость и контроль благодаря предоставлению контекста и обеспечения актуальности данных.

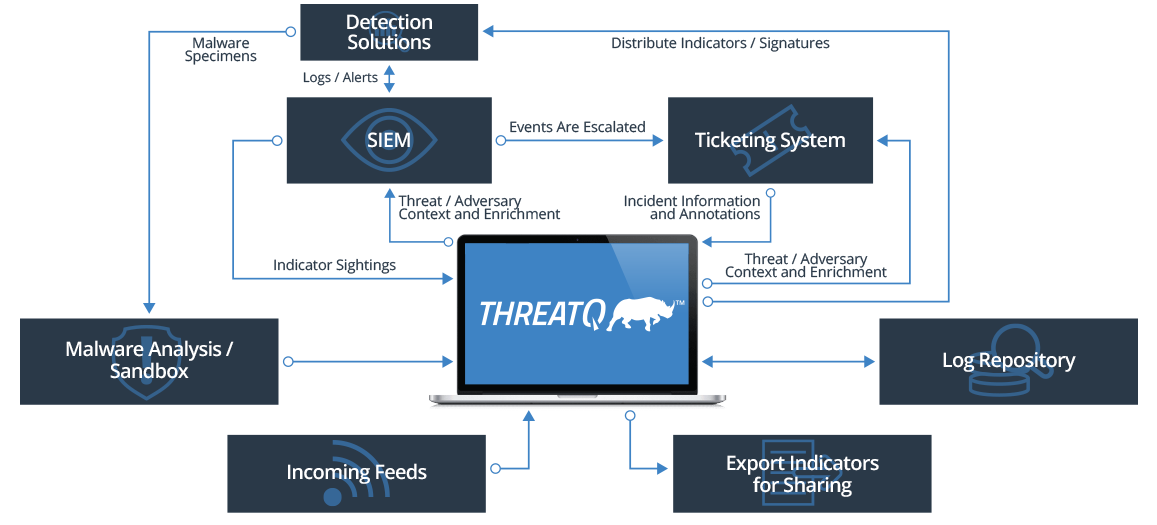

Схема работы

Библиотека угроз решения представляет собой центральное хранилище данных о внешних угрозах, которое обогащается и дополняется внутренними данными об угрозах и событиях для актуальной и контекстной информации, настраиваемой под уникальную среду компании.

Используя интегрированную самонастраивающуюся библиотеку Threat Library, Adaptive Workbench, Open Exchange и ThreatQ Investigations, аналитики по угрозам, операционный центр безопасности могут обнаруживать, расследовать и действовать в разы быстрее.

ThreatQ работает с вашими существующими процессами и технологиями, повышая эффективность наличной инфраструктуры — с помощью платформы клиенты получают больше информации о своих ресурсах безопасности. Библиотека Open Exchange ThreatQ повышает ценность существующих инвестиций в безопасность с помощью стандартных интерфейсов и SDK/API для настройки, интеграции инструментов, команд и рабочих процессов.

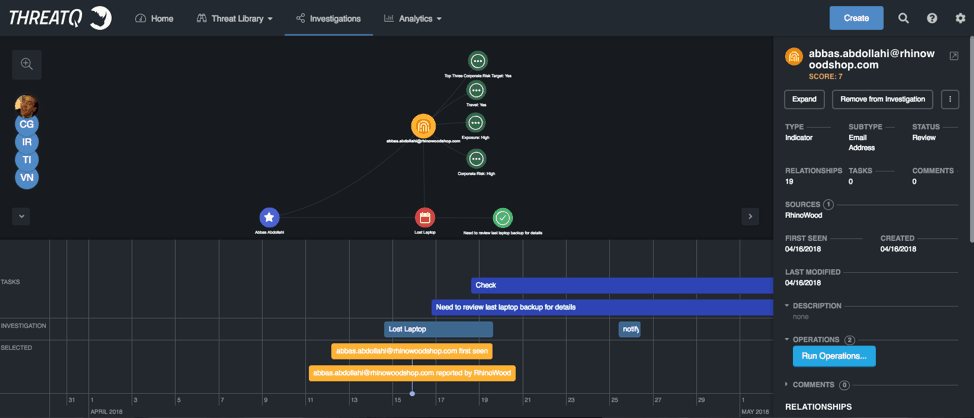

Интерфейс

Характеристики

Собственные feed-поставщики/аналитические центры предобработки feed’ов: присутствуют

Количество feed-поставщиков из коробки: 100+

Поддерживаемые способы получения feed’ов: CSV, JSON

Возможность обогащения данных из внешних источников (например — WHOis, PassiveDNS, VirusTotal и др.): присутствует

Поиск совпадений в событиях SIEM: присутствует

Прямое реагирование на инциденты путем интеграции со сторонними системами ИБ: присутствует

Реагирование на инциденты с использованием сложных алгоритмов (плэйбуков): присутствует

Возможность интеграции по REST API: присутствует

Возможность построения графа связей объектов feed’ов и внутренних артефактов: присутствует

ThreatStream by Anomali

Anomali интегрируется с SIEM и другими источниками журналов, поддерживая историческую видимость без дублирования журналов. Исторические данные постоянно анализируются, сопоставляются с новыми и существующими данными об угрозах для выявления признаков нарушений.

Anomali ThreatStream — SaaS платформа анализа информации об угрозах, которая также может разворачиваться локально в качестве виртуальной машины. Инструмент включает более 140 каналов с открытым исходным кодом и позволяет легко включать коммерческие каналы через Anomali APP Store.

Ключевой особенностью платформы ThreatStream является рабочая панель расследований, использующаяся для погружения в угрозы, представляющие интерес. Здесь легко создаются новые расследования при добавлении нужных наблюдаемых объектов — просто назначаете их пользователю или рабочей группе и при необходимости используете интеграцию ThreatStream с ServiceNow для назначения тикета.

Схема работы

ThreatStream включает в себя встроенную песочницу, позволяющую загружать и анализировать файлы. Вы также можете импортировать отчеты разведки или списки IoCs. Продукт интегрируется со многими популярными SIEM, включает функцию управления кейсами для назначения исследовательских задач, поддержку рабочего процесса аналитика, позволяет сотрудничать с доверенными партнерами. Благодаря ThreatStream Link, данными можно обмениваться непосредственно с устройствами на предприятии.

В дополнение к индикаторам мониторинга собственной разработки, платформа берет фиды и обогащает их информацией из собственных источников, визуализируя информацию и разбивая ее на составные части для лучшего понимания.

Отчеты о расследовании выпускаются в формате STIX, Kill Chain или Diamond. Платформа интегрируется с Splunk, предоставляя дополнительные полезные инструменты.

Интерфейс

Характеристики

Собственные feed-поставщики/аналитические центры предобработки feed’ов: присутствует

Количество feed-поставщиков из коробки: 100+

Поддерживаемые способы получения feed’ов: CSV, JSON, HTTP

Возможность обогащения данных из внешних источников (например — WHOis, PassiveDNS, VirusTotal и др.): присутствует

Поиск совпадений в событиях SIEM: присутствует

Прямое реагирование на инциденты путем интеграции со сторонними системами ИБ: присутствует

Реагирование на инциденты с использованием сложных алгоритмов (плэйбуков): N/A

Возможность интеграции по REST API: присутствует

Возможность построения графа связей объектов feed’ов и внутренних артефактов: присутствует

EclecticIQ Platform

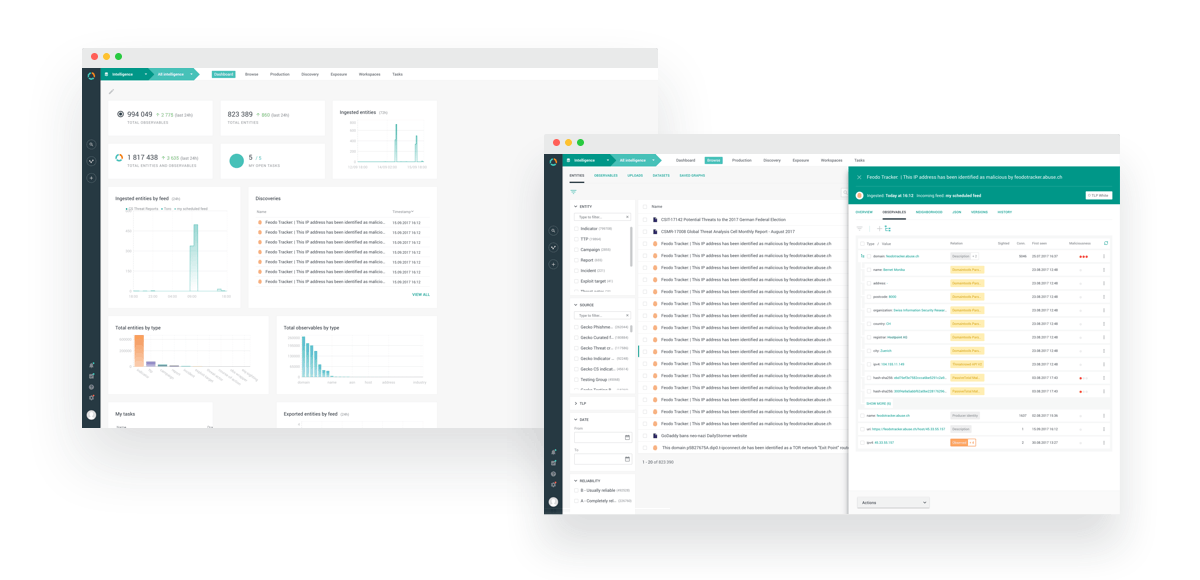

EclecticIQ — платформа, которая позволяет аналитикам проводить более быстрые, качественные и глубокие расследования, одновременно распространяя разведданные на машинной скорости.

Платформа EclecticIQ обрабатывает как структурированные, так и неструктурированные данные об угрозах из открытых источников, партнеров по отрасли и внутренних ресурсов, которые объединяются в единую аналитическую панель. Платформа может быть развернута как в облаке, так и локально.

EclecticIQ не использует метод сбора данных. Вместо этого в компании работает команда аналитиков, которые постоянно исследуют угрозы, чтобы собрать все разведданные в структурированном формате и предложить полный обзор с практическими решениями.

Схема работы

Решение представляет собой как потребительскую, так и производственную платформу. Здесь аналитики могут создавать рабочее пространство для отдельного инцидента, в котором будут содержаться все расследования, относящиеся к нему. Завершив работу, организация может архивировать рабочее пространство и сделать его снова активным, если инцидент вновь повторится.

Команды безопасности могут настраивать Discovery Alerts так, чтобы появление отслеживаемых в данный момент угроз сопровождалось уведомлениями. Также регулируется настройка оповещений на охоту за определенными сущностями (семействами вредоносного ПО, акторами угроз и т.д.) и сигнализирование о любых входящих вариантах угроз, относящихся к этим сущностям.

Функция Report Builder демонстрирует производственную среду EclecticIQ. Она может создавать отчеты, основанные на конкретных вариантах, а аналитики могут легко добавлять информацию и контекст в отчет. Решение использует TLP для предотвращения распространения информации за пределами платформы.

Интерфейс

Характеристики

Собственные feed-поставщики/аналитические центры предобработки feed’ов: присутствует

Количество feed-поставщиков из коробки: 20-100

Поддерживаемые способы получения feed’ов: CSV, JSON, HTTP

Возможность обогащения данных из внешних источников (например — WHOis, PassiveDNS, VirusTotal и др.): присутствует

Поиск совпадений в событиях SIEM: присутствует

Прямое реагирование на инциденты путем интеграции со сторонними системами ИБ: присутствует

Реагирование на инциденты с использованием сложных алгоритмов (плэйбуков): N/A

Возможность интеграции по REST API: присутствует

Возможность построения графа связей объектов feed’ов и внутренних артефактов: присутствует

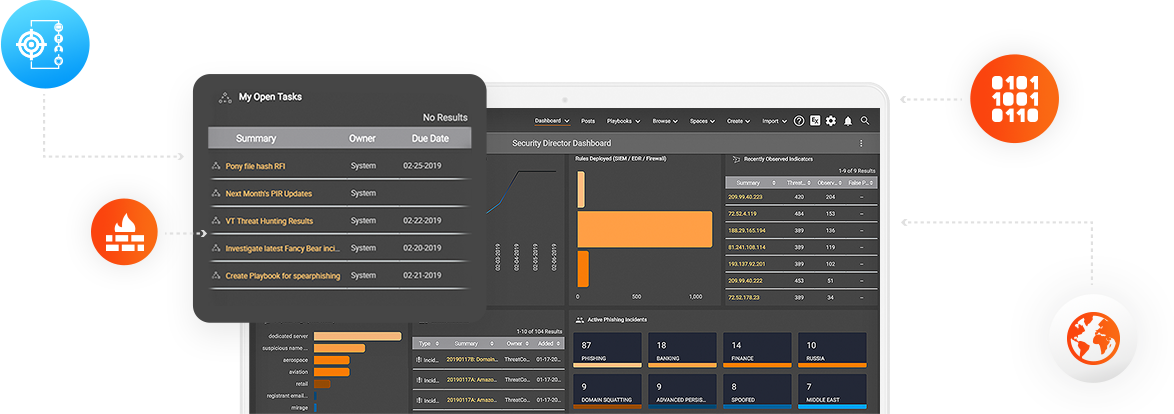

ThreatConnect Platform

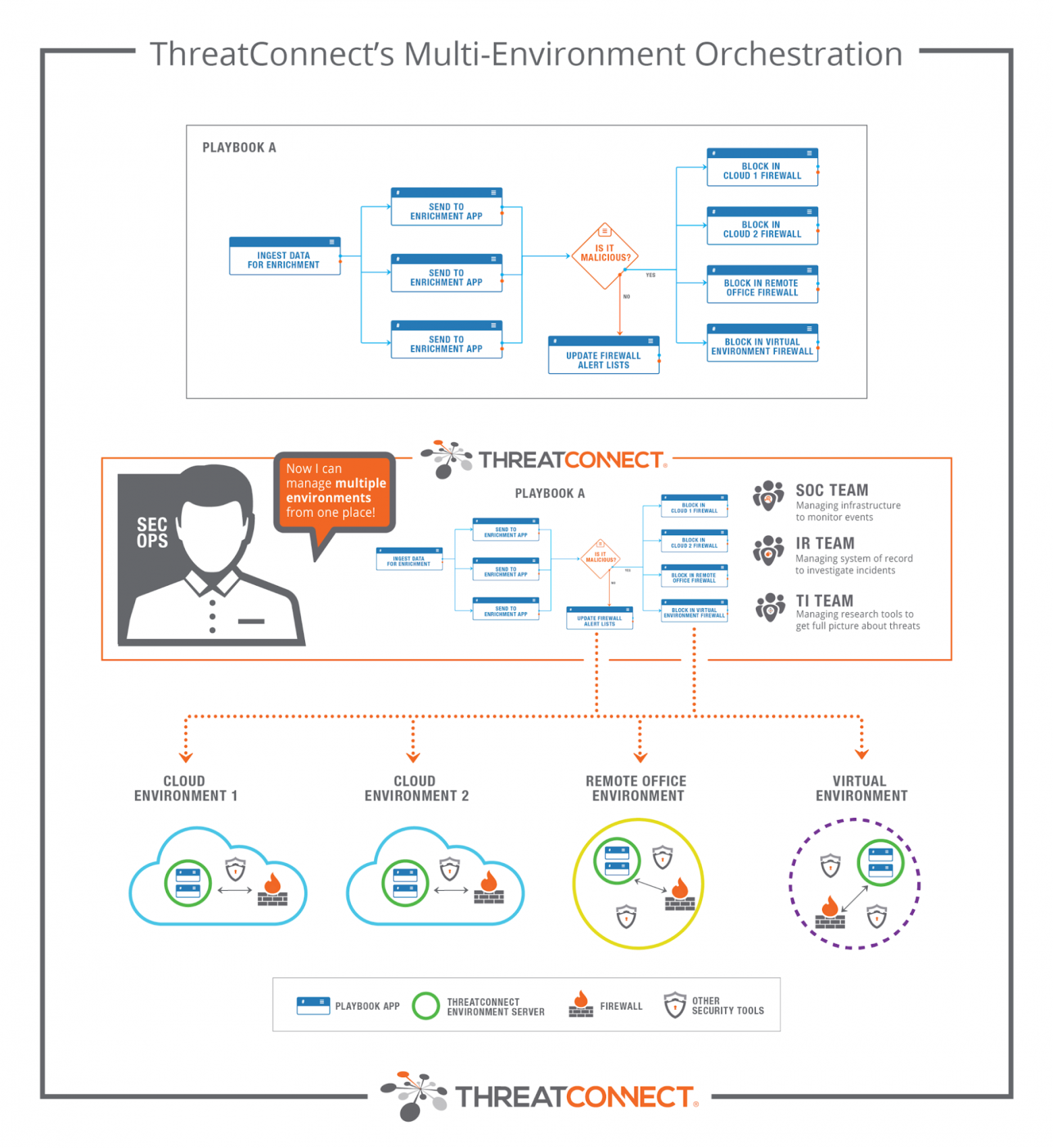

Платформа ThreatConnect была разработана, чтобы понять мышление противников, автоматизировать рабочие процессы и смягчить угрозы, используя разведданные. ThreatConnect предлагает набор продуктов, построенных на аналитической автоматизированной платформе.

Платформа ThreatConnect предоставляет возможность автоматизировать агрегирование источников информации об угрозах, освобождая команду от рутинной задачи сбора данных. Основываясь на возможностях агрегации данных, ThreatConnect интегрируется с различными аналитическими инструментами и сервисами для дальнейшей оптимизации и автоматизации работы команды. Доступно развертывание в облаке или локально. Присутствует вариант оркестровки для тех, кто хочет развернуть систему в нескольких средах.

Схема работы

Исследовательская группа ThreatConnect — всемирно признанные аналитики в области кибербезопасности, которые постоянно предоставляют новые разведданные. В группу входят лучшие в отрасли аналитики из спецслужб и наиболее информированных аналитических кругов. Они курируют источник информации, TC Identify, который предоставляет проверенные данные об угрозах, собранные из более чем 100 открытых источников и краудсорсинговые данные из десятков сообществ.

ThreatConnect позволяет командам безопасности создавать и настраивать панели инструментов под конкретные потребности, а главная панель обеспечивает быструю визуализацию недавно наблюдавшихся показателей и трендовых тем.

Панель плейбуков платформы предоставляет сотни вариантов приложений для автоматизации обработки практически любых действий. Клиенты могут создавать свои собственные приложения или изменять существующие. Платформа поддерживает сложные фильтрации с тегами для классификации элементов по поведению, географии и спектру других характеристик. Аналитикам доступно сотрудничество в рамках страницы подробностей отчета об инциденте.

Платформа поддерживает несколько SIEM-интеграций, в частности Splunk, создавая двустороннюю связь между ThreatConnect и Splunk, таким образом, информация об угрозах поступает непосредственно в Splunk, где команды могут просматривать сводки угроз и другую информацию.

Интерфейс

Характеристики

Собственные feed-поставщики/аналитические центры предобработки feed’ов: присутствует

Количество feed-поставщиков из коробки: 100+

Поддерживаемые способы получения feed’ов: CSV, JSON, HTTP

Возможность обогащения данных из внешних источников (например — WHOis, PassiveDNS, VirusTotal и др.): присутствует

Поиск совпадений в событиях SIEM: присутствует

Прямое реагирование на инциденты путем интеграции с сторонними системами ИБ: присутствует

Реагирование на инциденты с использованием сложных алгоритмов (плэйбуков): N/A

Возможность интеграции по REST API: присутствует

Возможность построения графа связей объектов feed’ов и внутренних артефактов: присутствует

Threat Intelligence Platform by R-Vision

R-Vision TIP – платформа, позволяющая автоматизировать сбор индикаторов компрометации как из бесплатных, так и коммерческих каналов обмена, обрабатывать их, обогащать информацией и использовать во внутренних системах защиты для своевременного обнаружения угроз и расследования инцидентов.

R-Vision – российский разработчик систем кибербезопасности, который с 2011 года занимается созданием решений и сервисов для противостояния актуальным киберугрозам и обеспечения надежного управления информационной безопасностью.

Платформа компании, R-Vision TIP, обеспечивает автоматический сбор, нормализацию и обогащение индикаторов компрометации, передачу обработанных данных на внутренние средства защиты, поиск и обнаружение индикаторов в инфраструктуре организации с помощью сенсоров.

Среди поддерживаемых источников информации об угрозах — данные от ФинЦЕРТ ЦБ РФ, Kaspersky, Group-IB, IBM X-Force Exchange, AT&T Cybersecurity. Набор сенсоров позволяет платформе производить мониторинг в реальном времени, ретроспективный поиск следов злоумышленной активности инфраструктуре организации и оповещает аналитика безопасности в случае обнаружения риска.

R-Vision TIP упрощает работу с данными об угрозах через сбор, нормализацию и хранение данных из многих источников в единой базе, облегчает выявление скрытых угроз благодаря мониторингу релевантных индикаторов в SIEM, syslog и DNS-запросах с помощью сенсоров.

Схема работы

TIP позволяет вовремя блокировать угрозы благодаря автоматической выгрузке обработанных данных напрямую на внутренние средства защиты. Предварительная обработка снижает количество ложных срабатываний, возникающих при использовании сырых данных. Поддерживается автоматическая выгрузка индикаторов на оборудование Cisco, PaloAlto Networks, Check Point.

R-Vision Threat Intelligence Platform позволяет реализовать и автоматизировать необходимый сценарий работы с индикаторами. В сценарий могут входить обогащение, обнаружение, распространение на средства защиты, оповещение.

В новом релизе продукта появился инструмент графы связей. Он отображает взаимосвязи вредоносного индикатора с другими сущностями, отображая наглядное представление об угрозе. Граф содержит в себе инструменты масштабирования, фильтрации и кластеризации объектов по различным атрибутам.

Интерфейс

Характеристики

Собственные feed-поставщики/аналитические центры предобработки feed’ов: N/A

Количество feed-поставщиков из коробки: 20-100

Поддерживаемые способы получения feed’ов: CSV, JSON, HTTP

Возможность обогащения данных из внешних источников (например — WHOis, PassiveDNS, VirusTotal и др.): присутствует

Поиск совпадений в событиях SIEM: присутствует

Прямое реагирование на инциденты путем интеграции с сторонними системами ИБ: присутствует

Реагирование на инциденты с использованием сложных алгоритмов (плэйбуков): N/A

Возможность интеграции по REST API: присутствует

Возможность построения графа связей объектов feed’ов и внутренних артефактов: N/A

——

Наталка Чех для ROI4CIO