Количество способов, которые используют хакерские группировки, чтобы атаковать компании, кажется бесконечным, но на самом деле это не так. Практически все тактики и техники киберпреступников проанализированы и задокументированы в общедоступной базе MITRE ATT&CK. В этом посте мы расскажем о том, как во время расследования реального инцидента использование базы MITRE ATT&CK помогло нам выяснить, какая группировка атаковала компанию-клиента.

Начальный анализ

К нам обратилась компания, один из серверов в сети которой на постоянной основе обменивался данными со сторонним интернет-сервером. После первичного изучения выяснилось, что этот трафик содержал данные и команды, которыми обменивалось вредоносное ПО с управляющим сервером злоумышленников.

Расследование инцидента оказалось непростой задачей: доступные для изучения данные состояли из журналов событий с конечных точек и серверов, компрометация которых была подтверждена, а у нашей группы экспертов был доступ только к пяти компьютерам, с которых удалось получить образы дисков и памяти. И у нас не было возможности собрать все возможные образцы программ, выполнявшихся в сети компании.

Мы проанализировали журналы событий и установили, что в сети компании инфицированы 62 компьютера. Среди них были 10 серверов и 13 компьютеров, содержащих утилиты для сбора и отправки файлов, а также 22 компьютера с бэкдор-шеллами. На остальных машинах размещались другие инструменты, используемые в рамках атаки, или приложения для загрузки вредоносных библиотек.

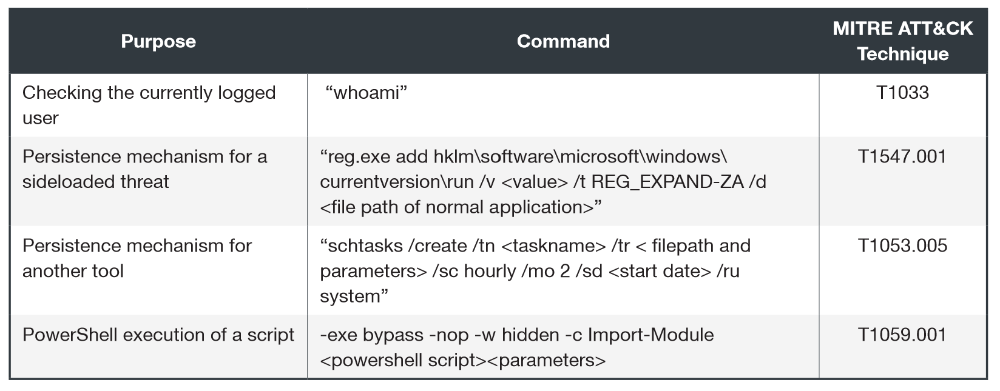

Бэкдор, загруженный через вредоносную DLL, позволяет злоумышленнику выполнять команды через cmd.exe. Для получения учётных записей пользователей использовались утилиты ProcDump и Mimikatz. Полученные учётные записи использовались для подключения к другим компьютерам в сети через IPC и загрузки на них вредоносных компонентов. Их запуск выполнялся либо через добавление задачи в расписание используя Schtasks, либо через создание wmic-процесса.

Основным предметом интереса злоумышленников были файлы PDF и документы MS Office, причём оказалось, что они присутствовали в системе на протяжении нескольких лет.

Поиск взломщика

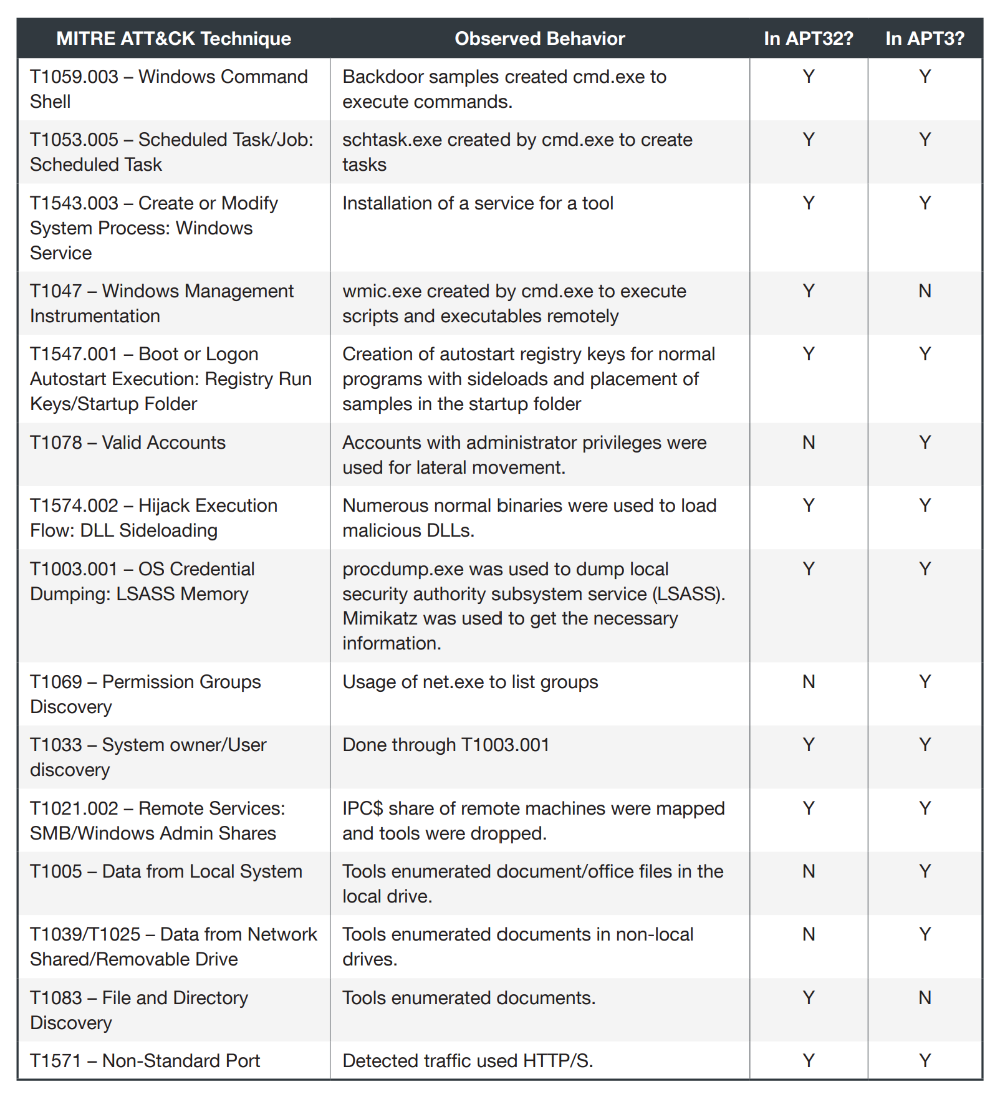

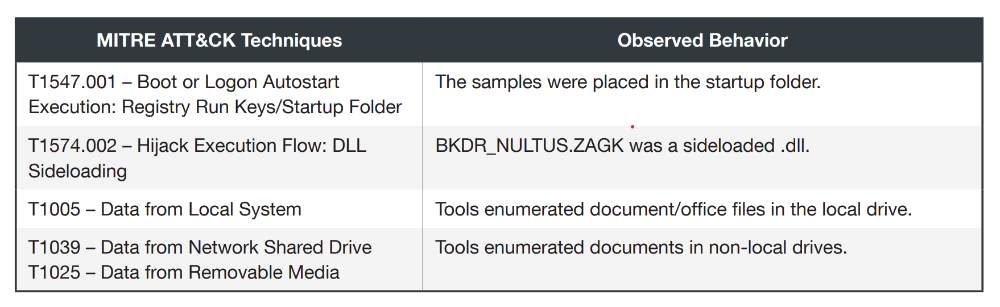

Сопоставив техники, которые применяли злоумышленники, с базой MITRE ATT&CK, мы получили два возможных варианта — группировки APT3 и APT32.

Чтобы понять, какая из двух группировок провела атаку, нужно было более глубоко изучить инструментарий, использованный хакерами. Для этого мы проанализировали имевшиеся в нашем распоряжении образы пяти компьютеров. В результате обнаружилось множество вредоносных инструментов, и мы выяснили, каким образом преступники их применяли.

Все инструменты относились к одной из трёх категорий:

сбор и передача данных,

бэкдоры,

вспомогательные утилиты.

Рассмотрим состав каждой из этих категорий.

Сбор и передача данных

Утилита архивации

Это фай��овый скрепер, задача которого — собрать файлы с заданными расширениями в отдельную папку, сохраняя исходную структуру каталогов, а затем упаковать эти файлы в RAR-архив с паролем. Имя файла архива состоит из даты и времени. После создания архива исходные файлы удаляются.

Утилита передачи данных

Принимает в качестве параметров путь к папке, созданной утилитой архивации, IP-адрес и порт управляющего сервера, а также количество потоков для работы; может рекурсивно отправлять все файлы из заданной папки и подпапок. Для каждого отправляемого файла программа создаёт отдельный поток. При указании дополнительного параметра файл после отправки может быть удалён. Вместе с файлом на управляющий сервер отправляются метаданные, содержащие имя заражённого компьютера и имя пользователя, от имени которого запущен процесс. Передаваемые файлы шифруются с паролем при помощи XOR.

Загрузчик файлов

Этот инструмент загружает файл по URL и записывает его на локальный диск. Изначально основной функцией этого инструмента является загрузка дополнительных утилит на заражённую машину. Однако более внимательное изучение показало, что с его помощью взломщики загружали по сети компании документы, в частности, PDF-файлы.

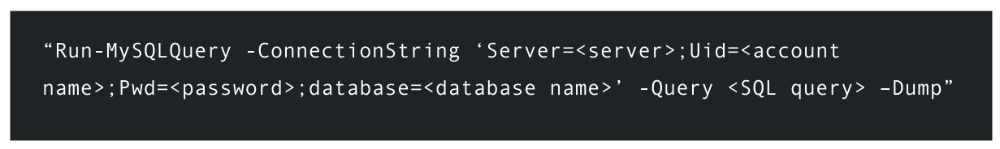

PowerShell-скрипт для взаимодействия с MySQL

Используется для получения данных из базы MySQL. Скрипт принимает строку соединения, которая включает в себя сервер, UID, пароль и имя базы данных, а также строку SQL-запроса, который нужно выполнить. Запуск скрипта выглядит следующим образом:

Изучение параметров командной строки, которые передавали этому инструменту злоумышленники, показало, что они располагали сведениями обо всех серверах БД, административных учётных записях, именах БД, а также о структуре хранящихся в них данных. Во всех наблюдаемых случаях использовались запросы для получения записей документов по дате или идентификатору записи. Результаты запроса записывались в CSV-файл. Полученная из БД информация передавалась загрузчику файлов, который загружал её в папку сохранения утилиты архивации.

FTP-архиватор

Этот инструмент отличается от утилиты архивации тем, что вместо копирования файлов во временную папку он сохраняет полные пути к ним в текстовый файл. Закончив эту процедуру, архиватор запускает встроенный 7-Zip и создаёт архив, который затем шифрует простым XOR-ключом. Файл отправляется на FTP-сервер, заданный в командной строке. Отправленный файл удаляется, чтобы скрыть факт хищения.

Бэкдоры

Мы обнаружили пять вариантов утилит-бэкдоров, которые позволяли злоумышленникам выполнять команды с помощью cmd.exe. Как правило, трафик между бэкдорами и управляющим сервером, шифровался. Некоторые бэкдоры выполняли команды непосредственно, другие добавляли полученные от управляющего сервера задания в службы расписания.

Помимо традиционных бэкдоров, в сети компании обнаружился веб-шелл, внедрённый на сайт под управлением Apache. Этот веб-шелл позволял выполнять следующие команды:

Вспомогательные инструменты

Помимо бэкдоров и средств для сбора и хищения данных, преступники применяли различные вспомогательные утилиты. Наиболее часто среди них встречались:

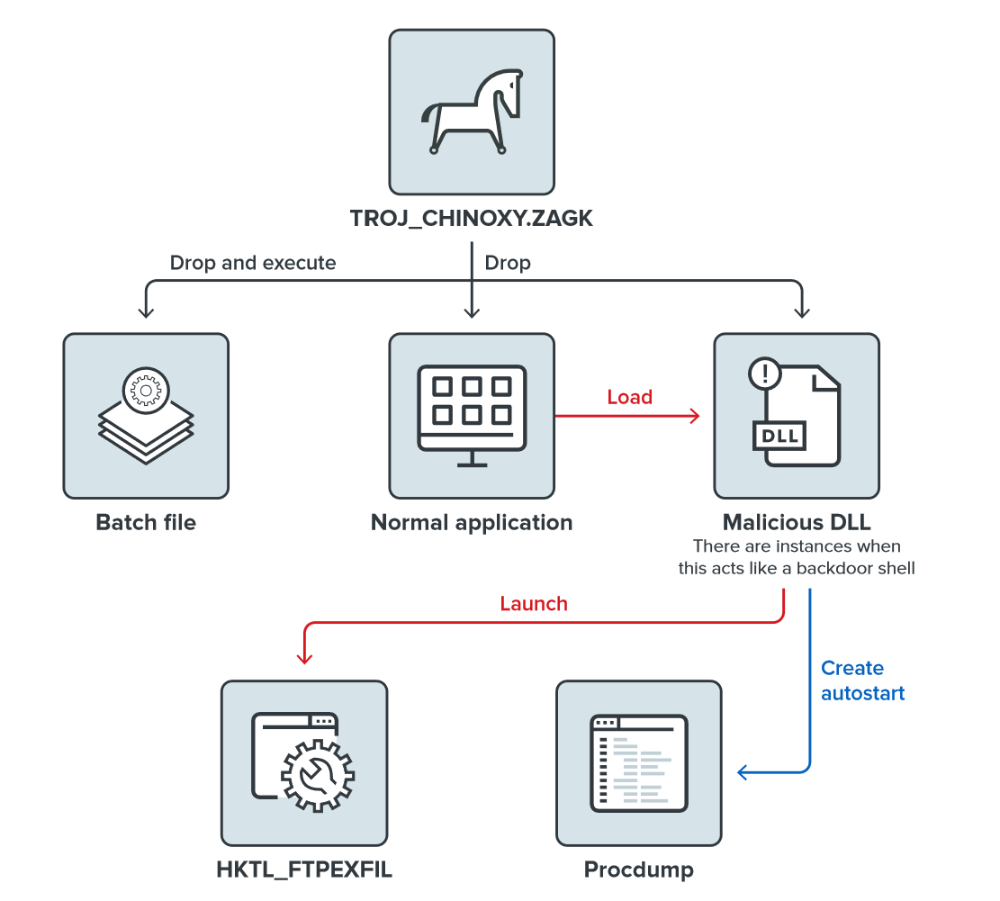

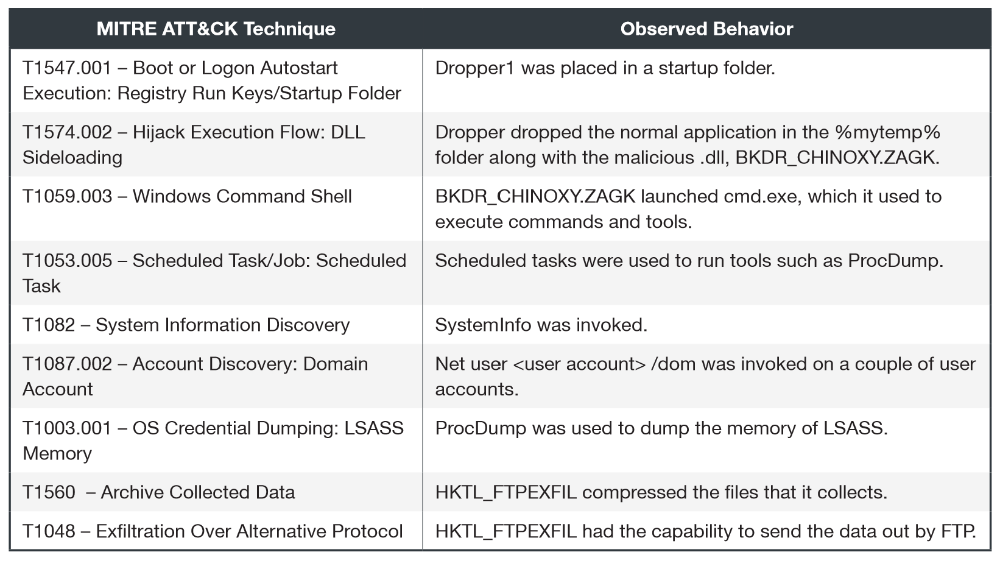

файловый дроппер TROJ_CHINOXY.ZAGK, который помещал в папку автозагрузки легитимную утилиту с вредоносной dll;

Procdump — утилита для дампа памяти системного процесса LSASS;

Mimikatz — утилита для извлечения паролей к учётным записям залогиненных пользователей;

NBTScan — сканер серверов и компьютеров с открытыми сетевыми папками.

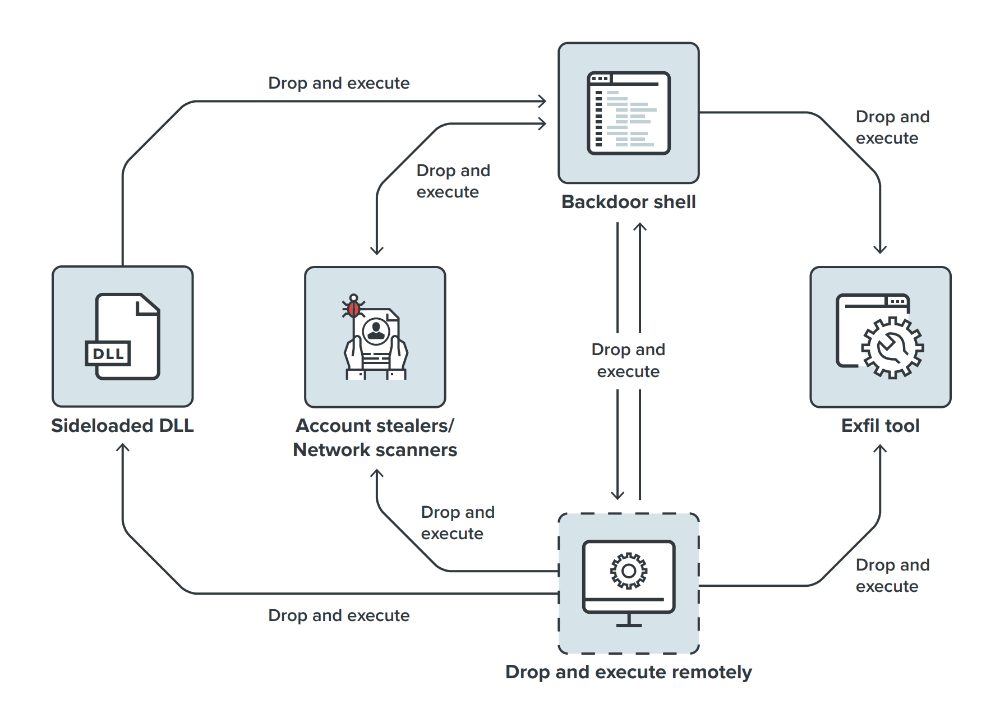

Взаимодействие инструментов

Помимо собственно набора использованных хакерами инструментальных средств важное значение имеет то, каким именно образом они применяли их в ходе инцидента. Это позволяет найти характерные для тех или иных группировок шаблоны действий и повысить точность определения автора атаки.

Всего нам удалось выявить четыре базовых и два комбинированных шаблона использования вредоносного инструментария. Например, сценарий с использованием файлового дроппера выглядел следующим образом:

Этот сценарий начинался с загрузки комплекта, состоящего из скрипта, легитимного приложения и вредоносной dll. По завершении загрузки сценарий запускал легитимную утилиту, которая в свою очередь загружала вредоносную dll. Получив управление, dll работала как бэкдор-шелл, помещая в автозагрузку Procdump и запуская утилиту передачи собранных в системе файлов на управляющий сервер.

Наборы для взлома

Изучив инструменты и сценарии их использования, мы обнаружили, что по-прежнему не можем однозначно идентифицировать группировку, которая проникла в сеть компании, так как многообразие инструментов и тактик было слишком велико для двух кандидатов во взломщики, которых мы уста��овили.

Например, функциональность бэкдоров была примерно одинакова, но языки, на которых они написаны, различались. Различными были также способы обеспечения постоянного присутствия в системе. Инструменты для сбора и передачи данных также дублировали функции друг друга, а у некоторых они даже имели встроенные бэкдоры.

Проанализировав все несоответствия, мы выделили четыре «набора для проникновения», использованных взломщиками.

Набор № 1

В него входили дроппер, dll с бэкдором и инструмент для сбора и передачи данных по FTP. Все утилиты использовали китайский язык.

Lotus Blossom

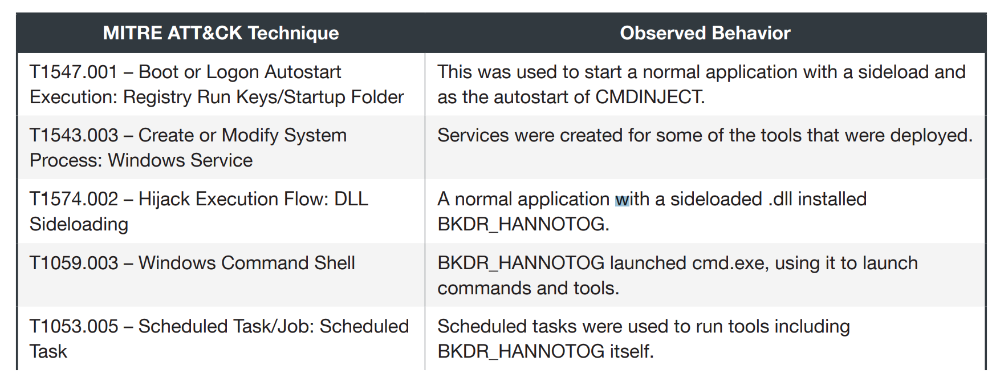

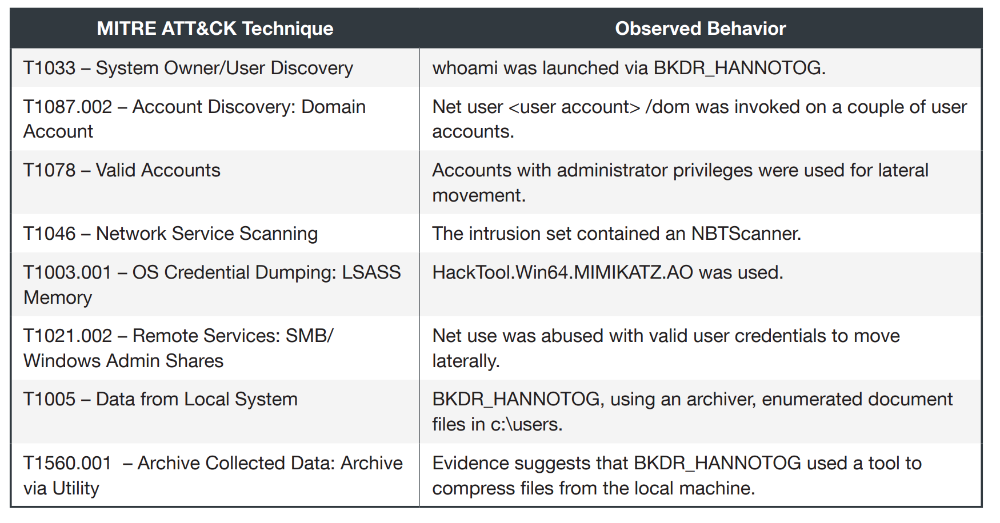

Второй выявленный набор инструментов мы уже встречали в ходе других наших расследованиях. Его использовала группировка Trip, входившая в состав Lotus Blossom. Функциональность этого набора богаче, чем у набора № 1:

Набор № 2

Это новый набор, который мы не встречали ранее и не наблюдали ни у одной из задокументированных APT-группировок. Набор включает утилиту архивации, которая создаёт RAR-архив. Вторая утилита перемещает созданный архив в папку для отправки на управляющий сервер. Практически все утилиты набора содержат вредоносную dll, которая загружается через легитимное приложение. Отличительной чертой этого набора является чрезвычайно богатый набор тактик, применяемых злоумышленниками.

OceanLotus

Этот набор инструментов наиболее часто применяется одноимённой группировкой, известной также как APT32. Он содержит минимально необходимые средства для проведения атаки, причём различные функции объединяются в составе одной утилиты. Например, бэкдор из этого набора помимо выполнения команд от управляющего сервера умеет собирать и архивировать файлы.

Присутствие OceanLotus в наборах явзломщиков подтверждало нашу версию об участии группировки APT32 в атаке на организацию. Кроме того, этот набор отличался от других тем, для расшифровки переданных на командный сервер образцов требовалось имя хоста и имя пользователя.

Итоги

Изучая инцидент, группа исследователей должна иметь возможность взглянуть на то, что происходит в сети компании на макроуровне. Одна из задач атакующих — скрыть свои действия, распределяя их по нескольким утилит��м и по разным машинам, поэтому поиск связей между инструментами обеспечит аналитикам более полное представление об атаке и её деталях.

Для поиска таких подключений существенно помогли бы инструменты, обеспечивающие видимость того, что происходит в сети, а также любых подозрительных процессов. В описанном случае, например, были трудности с идентификацией sideloaded-DLL.

Для эффективной идентификации комплектов вторжений, основанных на методике MITRE, установленная в компании система мониторинга должна перехватывать и регистрировать как можно больше событий. В нашем случае это позволило выделить две группы в качестве подозреваемых в атаке, а затем оставить наиболее вероятного организатора. Достаточно было сравнить найденные инструментов с известными инструментами, применяемыми APT, а также сгруппировать наборы инструментов на базе их взаимоотношений. Эти два подхода дополняют друг друга, поскольку некоторые из инструментов могут использоваться в различных наборах вторжения.