Контейнеры и микросервисы запустили тектонический сдвиг в инфраструктуре приложений, а технология Kubernetes стала стремительно завоевывать мир как инструмент, помогающий автоматизировать управление этими новыми строительными блоками приложений. Кардинальные изменения в инфраструктуре потянули за собой и безопасность, для защиты облачно-ориентированного стека приложений понадобились новые инструменты и процессы. Сегодня в мире Kubernetes мало защищать только контейнеры и образы, нужно комплексное решение, обеспечивающее безопасность среды Kubernetes в целом.

В конце апреля 2021 года Red Hat анонсировала новую редакцию своей платформы OpenShift – OpenShift Platform Plus, в состав которой входит решение Red Hat Advanced Cluster Security for Kubernetes на основе технологий компании StackRox. Сегодня мы расскажем, какие задачи безопасности OpenShift закрывает этот продукт, а также разберем преимущества реализованного в нем Kubernetes-ориентированного подхода к защите контейнерных приложений.

Преимущества Kubernetes-ориентированной безопасности

Традиционные, контейнерно-ориентированные решения безопасности для облачных инфраструктур имеют три критических недостатка:

Ограниченная осведомленность (visibility) – эти решения видят только образы, компоненты образов и работающие контейнеры, но не осведомлены о том, что касается самой среды Kubernetes.

Дефицит контекста – в контейнерно-ориентированных подходах действия могут основываться лишь на контексте, который относится только к самим контейнерам, то есть, это уязвимости (выявляются посредством сканирования) и записи классификатора CVE (Common Vulnerabilities and Exposures).

Проблемы с масштабируемостью при применении политик – поскольку у самих контейнеров нет достаточных средств управления, контейнерно-ориентированные решения требуют сторонних компонентов, которые привносят операционные риски и автоматически не масштабируются вместе с Kubernetes.

Red Hat Advanced Cluster Security for Kubernetes изначально рассчитан на современный облачно-ориентированный стек приложений. В этой платформе реализовано множество глубоких интеграций с Kubernetes, чтобы безопасность стала такой же переносимой, масштабируемой и устойчивой, как и сама инфраструктура гибридного облака. Кроме того, благодаря Kubernetes-ориентированному подходу это решение предоставляет максимально широкий набор возможностей для обеспечения безопасности контейнеров и Kubernetes на всем жизненном цикле приложений.

Все эти преимущества, обусловленные тесной интеграцией с Kubernetes, позволяют нам предложить заказчикам более высокий итоговый уровень безопасности. И хотя многие поставщики решений безопасности для контейнеров выделяют некий общий набор сценариев, конечный результат зависит то того, как вы реализуете эти сценарии. Далее мы рассмотрим основные сценарии OpenShift, чтобы проиллюстрировать преимущества Kubernetes-ориентированной архитектуры.

Осведомленность (visibility)

Нельзя защитить то, о чем вы не знаете. Поэтому первым делом вам нужно знать, что есть и что происходит в вашей среде OpenShift: какие образы используются, откуда они берутся, содержат ли они уязвимости и насколько критичные, и это только начало. Кроме того, надо знать, в каких подах, пространствах имен и деплойментах выполняются уязвимые контейнеры, какова их поверхность атаки и потенциальный радиус поражения в случае нарушения безопасности.

Именно такую осведомленность дает Red Hat Advanced Cluster Security for Kubernetes, позволяя видеть среду OpenShift в целом и сопутствующие проблемы безопасности, включая образы, контейнеры и уязвимости с идентификаторами CVE и рейтингами критичности.

Эта осведомленность становится еще шире за счет контекстных данных, которые берутся из самой Kubernetes, таких как разрешенные сетевые пути, runtime-процессы, раскрытие секретов и другие атрибуты среды.

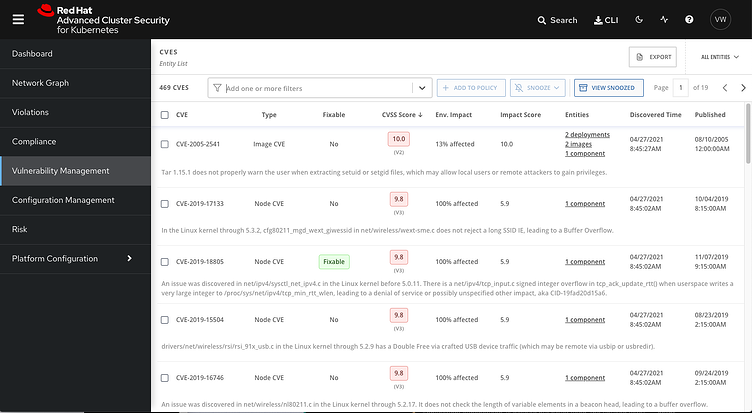

Управление уязвимостями

Одна из ключевых задач при обеспечении безопасности контейнеров в OpenShift – запрет на использование контейнерных образов, которые содержат уже известные и устранимые уязвимости, а также выявление и остановка таких контейнеров, если они уже запущены. Кроме того, чтобы применять политики на стадиях сборки, развертывания и выполнения, необходима возможность по запросу выполнять поиск уязвимостей в образах, деплойментах и кластерах.

Также система управления уязвимостями должна интегрироваться с конвейером CI/CD, чтобы блокировать сборку, если она содержит уязвимость, и при этом информировать разработчика о причинах блокировки и способах ее устранения.

Red Hat Advanced Cluster Security for Kubernetes обеспечивает сканирование контейнеров и образов на всем протяжении жизненного цикла. Решение объединяет информацию по найденной уязвимости с данными Kubernetes и сведениями об этапе жизненного цикла, на который влияет уязвимость, чтобы количественно оценить риски безопасности этой уязвимости конкретно для вашей среды. Это также позволяет точно определить, какие поды, пространства имен, деплойменты и кластеры попадают под удар.

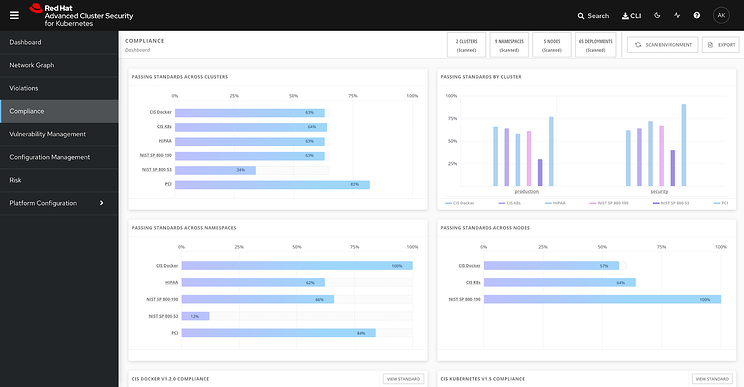

Комплаенс

Актуальный и быстро развивающийся подход DevOps в значительной мере опирается на автоматизацию как способ непрерывного улучшения. Поэтому сегодня организациям требуется система управления комплаенсом, которая бы дополняла, а не препятствовала DevOps. При этом, заказчику надо не только соблюдать отраслевые требования, но и предъявлять доказательства, что это делается постоянно.

И наконец, необходимо соблюдать внутрикорпоративные политики в отношении конфигураций безопасности и другие лучшие практики, чтобы не соответствующие требованиям сборки деплойменты не попадали в продакшн.

Наше Kubernetes-ориентированное решение безопасности поставляется вместе с проверками на соответствие стандартам CIS для Docker и Kubernetes, а также другим отраслевым стандартам, таким как PCI, HIPAA, NIST SP 800-90 и SP 800-53. А отчеты по комплаенсу в нем можно генерировать одним щелчком мыши и предъявлять аудиторам в качестве доказательств соответствия.

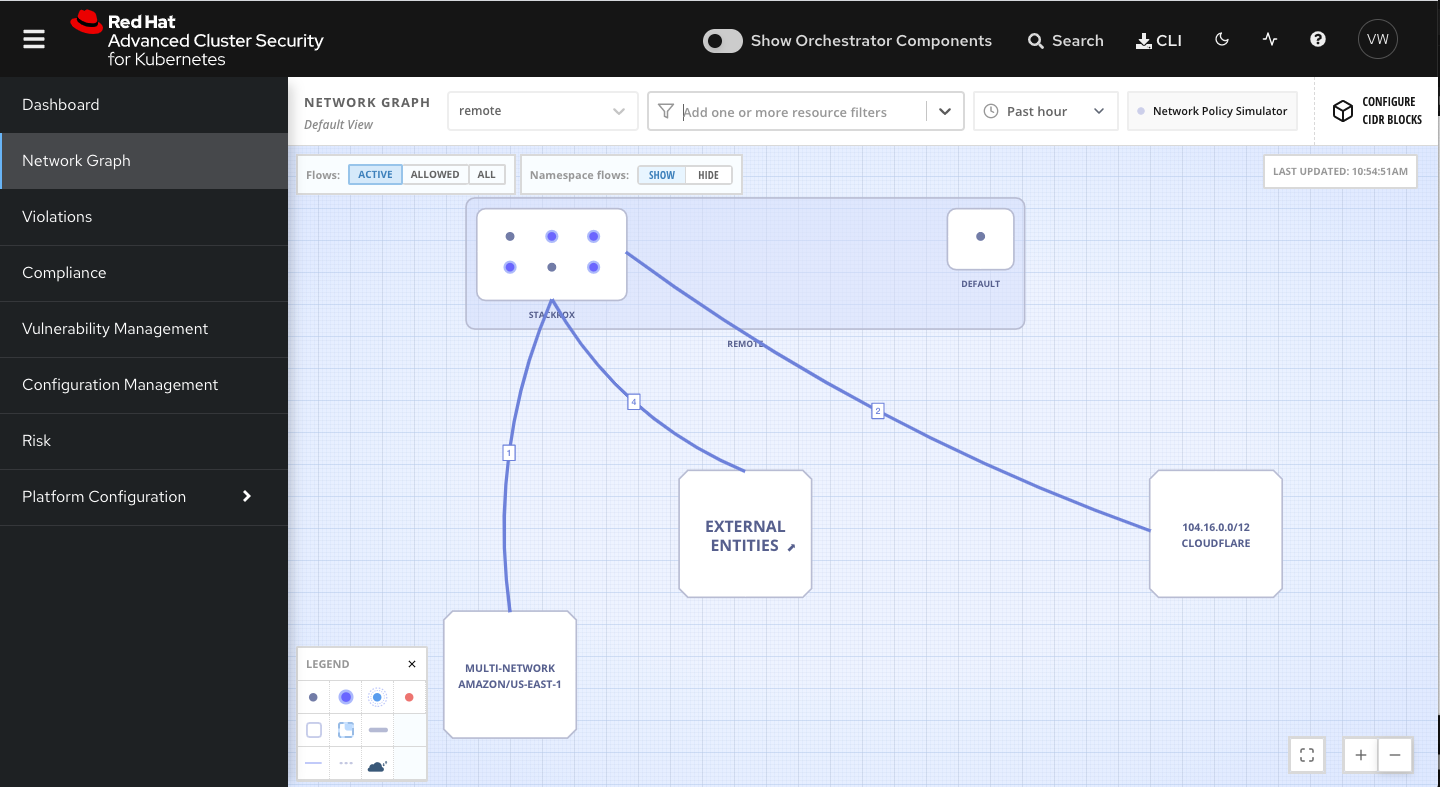

Сегментация сети

Контейнеры взаимодействуют друг с другом через узлы и кластеры (трафик east-west) и внешние конечные точки (трафик north-south). В результате уязвимость в одном контейнере может ударить и по многим другим контейнерам. Поэтому крайне важно ограничивать взаимодействие контейнера по принципу наименьших привилегий, но без ущерба для его функциональных задач.

Наш подход к сегментации сети опирается на встроенный функционал Kubernetes под названием Network Policies, благодаря чему обеспечивается надежность, переносимость и масштабируемость вместе с Kubernetes. Кроме того, это гарантирует, что люди, отвечающие за безопасность, специалисты по эксплуатации ИТ-систем и разработчики пользуются одним и тем же источником правды и имеют целостную информационную картину для эффективного разграничения сетевого доступа.

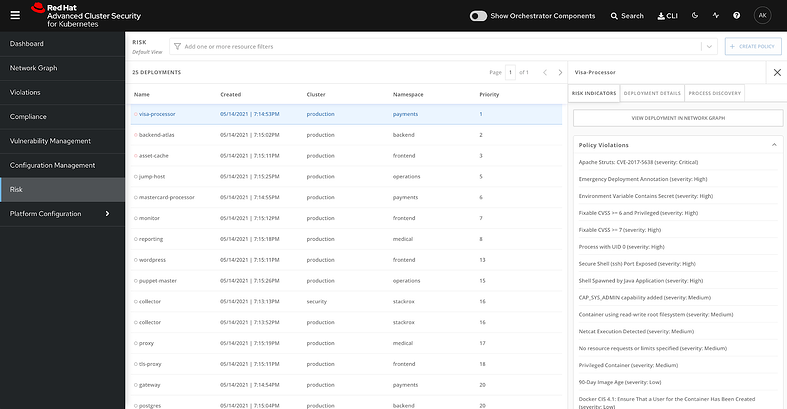

Профилирование рисков

Одна из наиболее острых проблем, с которыми сталкиваются заказчики – это огромный поток подлежащих расследованию инцидентов и предупреждений безопасности без малейших указаний на их приоритетность. Это неизбежно приводит к тому, что проблемы с высоким риском устраняются позже, чем следует, а то и не устраняются вовсе, поскольку специалисты заняты тем, что реагируют на менее приоритетные проблемы, либо не реагируют на них вовсе из-за объёма этих сообщений.

Поэтому Red Hat Advanced Cluster Security for Kubernetes выдаёт числовое значение рисков, соответствующее уровню угрозы для каждого деплоймента на основе информации по всему жизненному циклу приложения. Мы сопоставляем уязвимости на уровне образов и их критичность с развитыми контекстными данными, и помогаем вам быстро понять, какие деплойменты надо исправить в первую очередь.

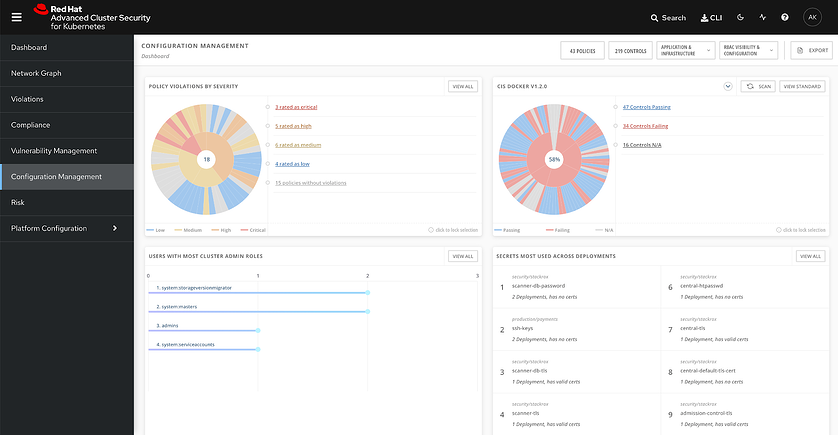

Управление конфигурациями

Конфигурационные опции контейнеров и Kubernetes весьма обширны , и могут вызывать сложности у специалистов по безопасности. В больших средах на основе контейнеров и Kubernetes нецелесообразно оценивать риски путем ручной проверки всех параметров безопасности каждого объекта.

CIS Benchmark для Docker и Kubernetes, конечно, дают полезные рекомендации и соответствующий фреймворк, но все же они подразумевают сотни проверок различных параметров конфигурации. Если у вас нет автоматизации, то постоянно соблюдать эти и другие лучшие практики может быть затруднительно.

Поэтому в Red Hat Advanced Cluster Security for Kubernetes мы даем заказчику деплоймент-ориентированное представление того, как сконфигурированы его образы, контейнеры и деплойменты еще до того, как они будут запущены, чтобы своевременно выявить несоответствия лучшим практикам и рекомендациям. Наше решение оценивает и то, как вы используете ролевой доступ RBAC, чтобы понять привилегии учетных записей пользователей и служб и выявить конфигурации, чреватые рисками. А отслеживание того, как используются секреты, позволяет выявить ненужные раскрытия и проактивно ограничить доступ к ним.

При обнаружении неверной конфигурации наше решение позволяет создавать пользовательские политики или использовать одно из готовых правил для принудительного улучшения конфигурации, как при сборке, с помощью интеграции с конвейером CI/CD, так и во время развертывания, за счет использования admission control.

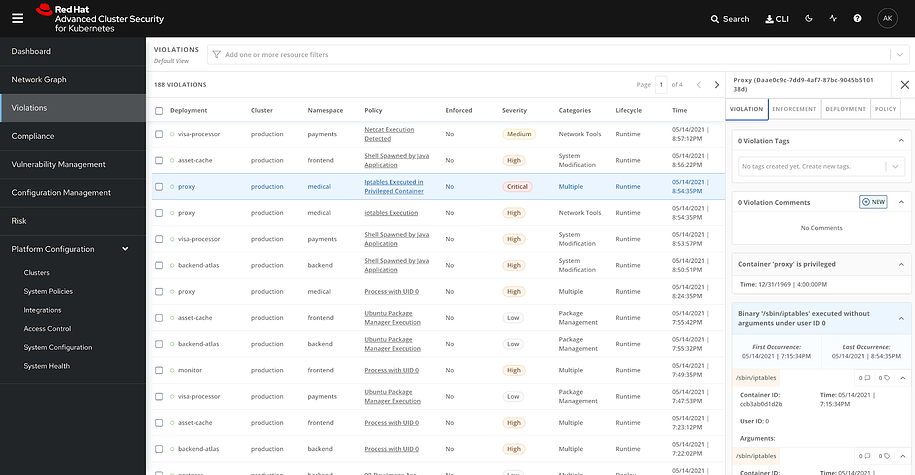

Поиск и реагирование на этапе выполнения

После того, как образ собран и развернут в продакшн, он становится мишенью для внешних атак и новых угроз. Основная цель безопасности на этапе выполнения – обнаруживать и реагировать на вредоносную активность автоматизированным и масштабируемым способом, сводя к минимуму количество ложных срабатываний и прострацию персонала от вала предупреждений безопасности.

Red Hat Advanced Cluster Security for Kubernetes умеет отличать реальные угрозы от доброкачественных аномалий. Это достигается сочетанием автоматического обнаружения процессов и поведенческого анализа на предмет отклонения от базовых показателей (behavioral baselining) с автоматическим созданием списков разрешенных процессов.

Решение также имеет готовые профили для выявления типовых угроз, включая майнинг криптовалют, эскалацию привилегий и различные другие эксплойты. Благодаря использованию штатных средств управления Kubernetes для борьбы угрозами, например, путем уничтожения и перезапуска с нуля подозрительных подов или масштабирования деплойментов в ноль, наше решение гарантирует, что реагирование на инциденты не приведет к простоям приложений или другим операционным рискам.

Заключение

В теории, у штатных средств управления контейнеров и Kubernetes есть весь потенциал, чтобы создавать максимально безопасные приложения. Однако на практике правильная настройка всех параметров и опций оказывается весьма сложной задачей. Red Hat Advanced Cluster Security for Kubernetes – это система безопасности нового поколение, архитектура которой максимально ориентирована как на контейнеры, так и на Kubernetes. Благодаря использованию декларативных данных и встроенных средств управления Kubernetes, наше решение минимизирует операционные риски, повышает продуктивность разработчиков и снижает эксплуатационные расходы, при том, что еще и сразу же повышает безопасность. Оставьте заявку, и мы проведем для вас персональную демонстрацию Red Hat Advanced Cluster Security for Kubernetes.