Security Week 03: атака на Windows и Android в деталях

2 мин

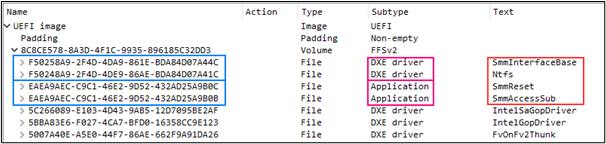

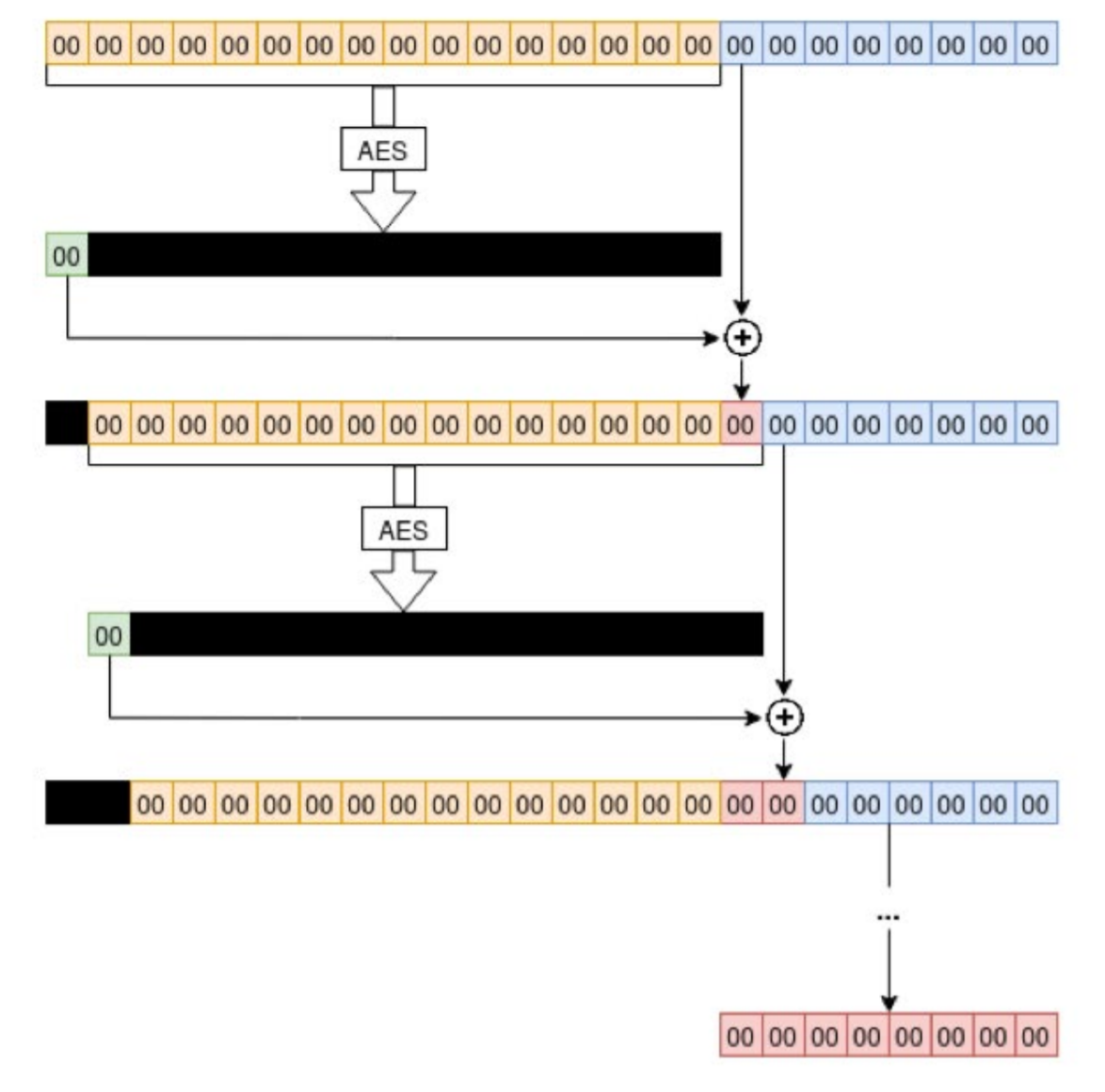

Команда Google Project Zero опубликовала детальное исследование атаки с использованием уязвимостей нулевого дня в браузере Google Chrome и Windows. Основной задачей этого подразделения Google является поиск новых уязвимостей, так что данное исследование получилось для них нетрадиционным, но от того не менее полезным. Когда появляется сообщение о закрытии той или иной уязвимости в ПО, всегда хочется понять, какую угрозу несут эти баги, эксплуатируются ли они злоумышленниками или никогда никем не будут задействованы. Публикация Project Zero, пусть и с полугодовым опозданием, показывает, как эксплуатация происходит на практике.

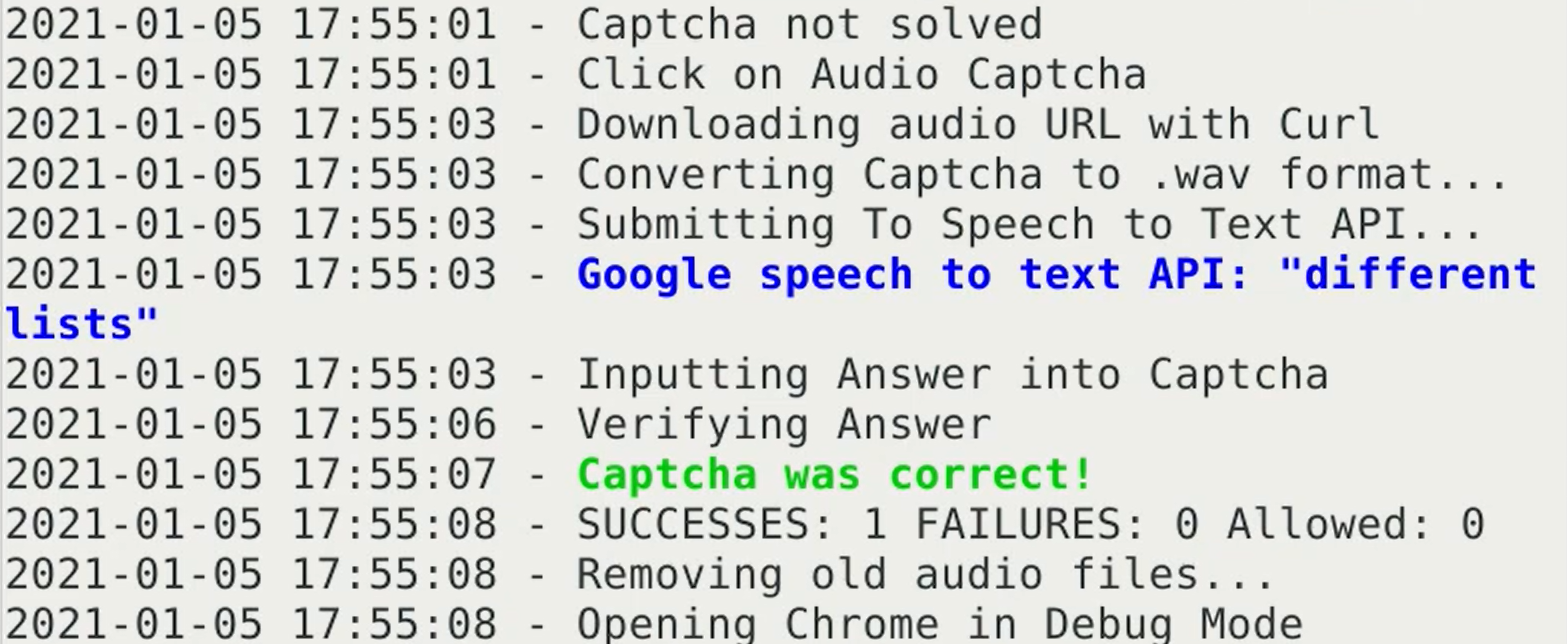

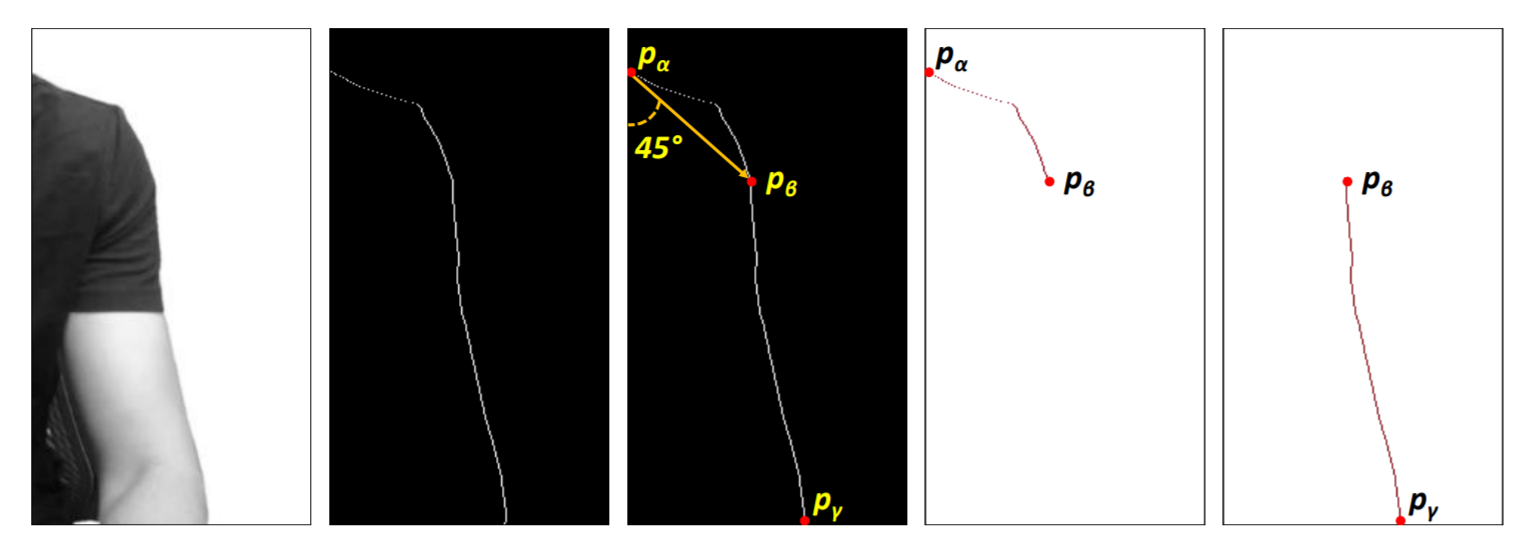

Помимо Windows и браузера Chrome, исследуемая группировка пыталась атаковать смартфоны на Android. Правда, там использовались публично известные уязвимости (но не обязательно закрытые на конкретном устройстве). Помимо принципа работы самих эксплойтов, в этой части статьи рассматриваются действия после взлома мобильного устройства: получение полного доступа, попытки скрыть функциональность от исследователей, связь с командным сервером, вывод данных.

Помимо Windows и браузера Chrome, исследуемая группировка пыталась атаковать смартфоны на Android. Правда, там использовались публично известные уязвимости (но не обязательно закрытые на конкретном устройстве). Помимо принципа работы самих эксплойтов, в этой части статьи рассматриваются действия после взлома мобильного устройства: получение полного доступа, попытки скрыть функциональность от исследователей, связь с командным сервером, вывод данных.

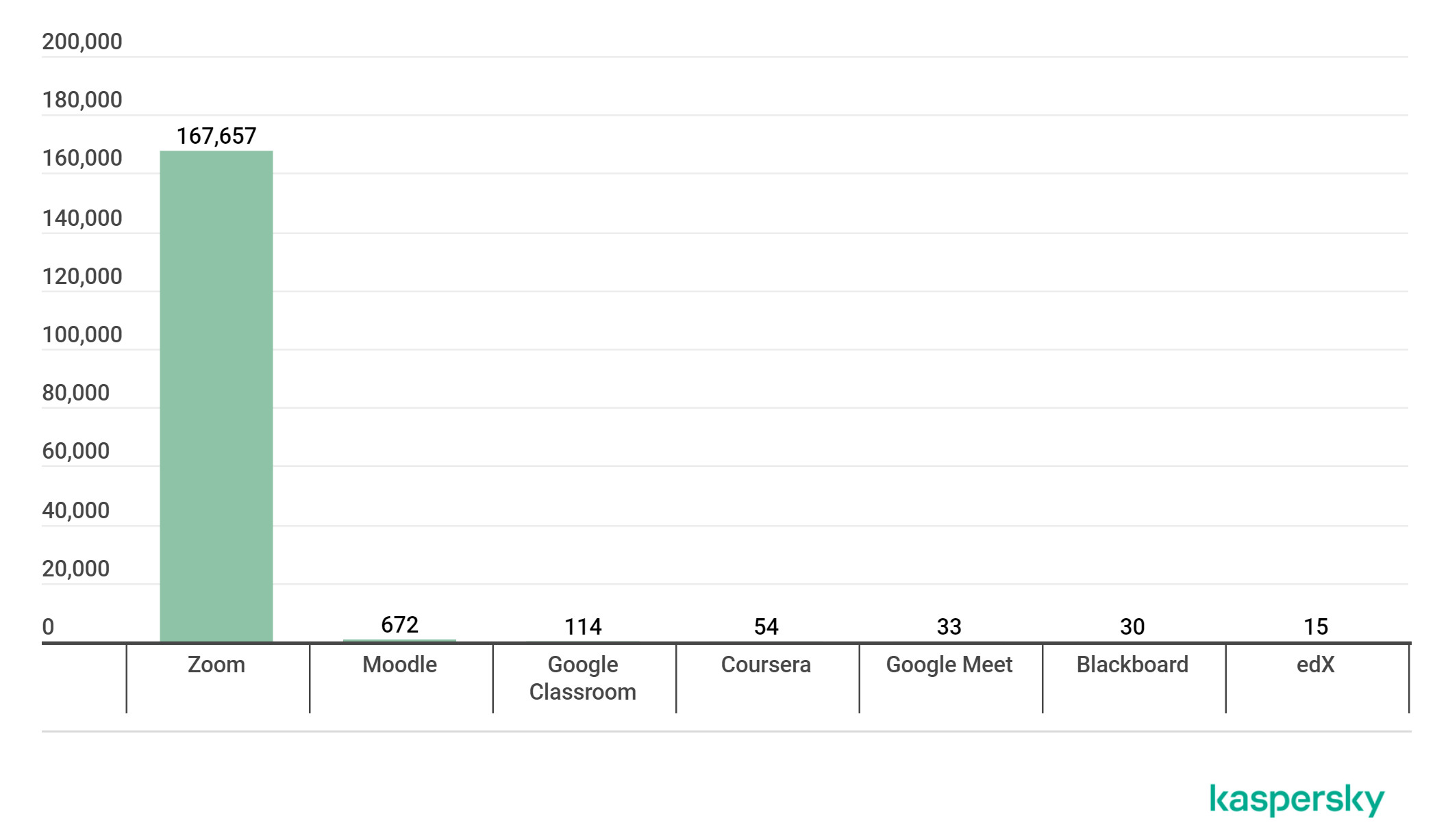

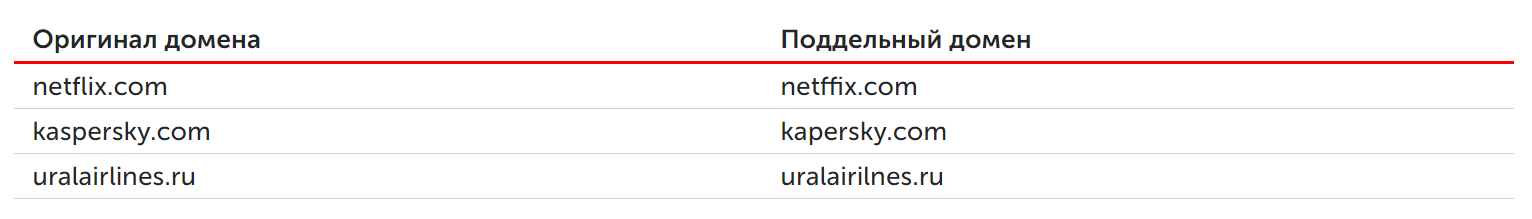

На прошлой неделе «Лаборатория Касперского» опубликовала подробную статистику об эволюции киберугроз за третий квартал. Вместе с ней были представлены прогнозы по развитию целевых атак на 2021 год. Традиционные массовые угрозы в этом году менялись под влиянием пандемии и массового перехода офисных сотрудников на удаленную работу: во втором квартале выросло количество DDoS-атак, отреагировали на изменения обстановки распространители спама и фишинга. В целом бизнес стал более уязвим к кибератакам: стало сложнее поддерживать оборону и так достаточно условного «корпоративного периметра».

На прошлой неделе «Лаборатория Касперского» опубликовала подробную статистику об эволюции киберугроз за третий квартал. Вместе с ней были представлены прогнозы по развитию целевых атак на 2021 год. Традиционные массовые угрозы в этом году менялись под влиянием пандемии и массового перехода офисных сотрудников на удаленную работу: во втором квартале выросло количество DDoS-атак, отреагировали на изменения обстановки распространители спама и фишинга. В целом бизнес стал более уязвим к кибератакам: стало сложнее поддерживать оборону и так достаточно условного «корпоративного периметра».

На прошлой неделе команда Google Project Zero раскрыла детали уязвимости в Windows 10, которая позволяет атакующему получить системные привилегии на компьютере жертвы.

На прошлой неделе команда Google Project Zero раскрыла детали уязвимости в Windows 10, которая позволяет атакующему получить системные привилегии на компьютере жертвы. Разработчики из NVIDIA

Разработчики из NVIDIA

Интересной новостью прошлой недели стал набор уязвимостей в инфраструктуре компании Apple, которые в течение трех месяцев обнаружила команда из пяти человек. За 55 уязвимостей, включая 11 критических, IT-гигант выплатит независимым исследователям 237 тысяч долларов. Эта сумма — результат частичного анализа отчетов, общая награда может превысить 500 тысяч долларов. Рекордный совокупный платеж соответствует опасности обнаруженных проблем: несколько багов позволяли взламывать аккаунты облачного сервиса iCloud, получать доступ к закрытым ресурсам Apple и даже локальной сети компании.

Интересной новостью прошлой недели стал набор уязвимостей в инфраструктуре компании Apple, которые в течение трех месяцев обнаружила команда из пяти человек. За 55 уязвимостей, включая 11 критических, IT-гигант выплатит независимым исследователям 237 тысяч долларов. Эта сумма — результат частичного анализа отчетов, общая награда может превысить 500 тысяч долларов. Рекордный совокупный платеж соответствует опасности обнаруженных проблем: несколько багов позволяли взламывать аккаунты облачного сервиса iCloud, получать доступ к закрытым ресурсам Apple и даже локальной сети компании.

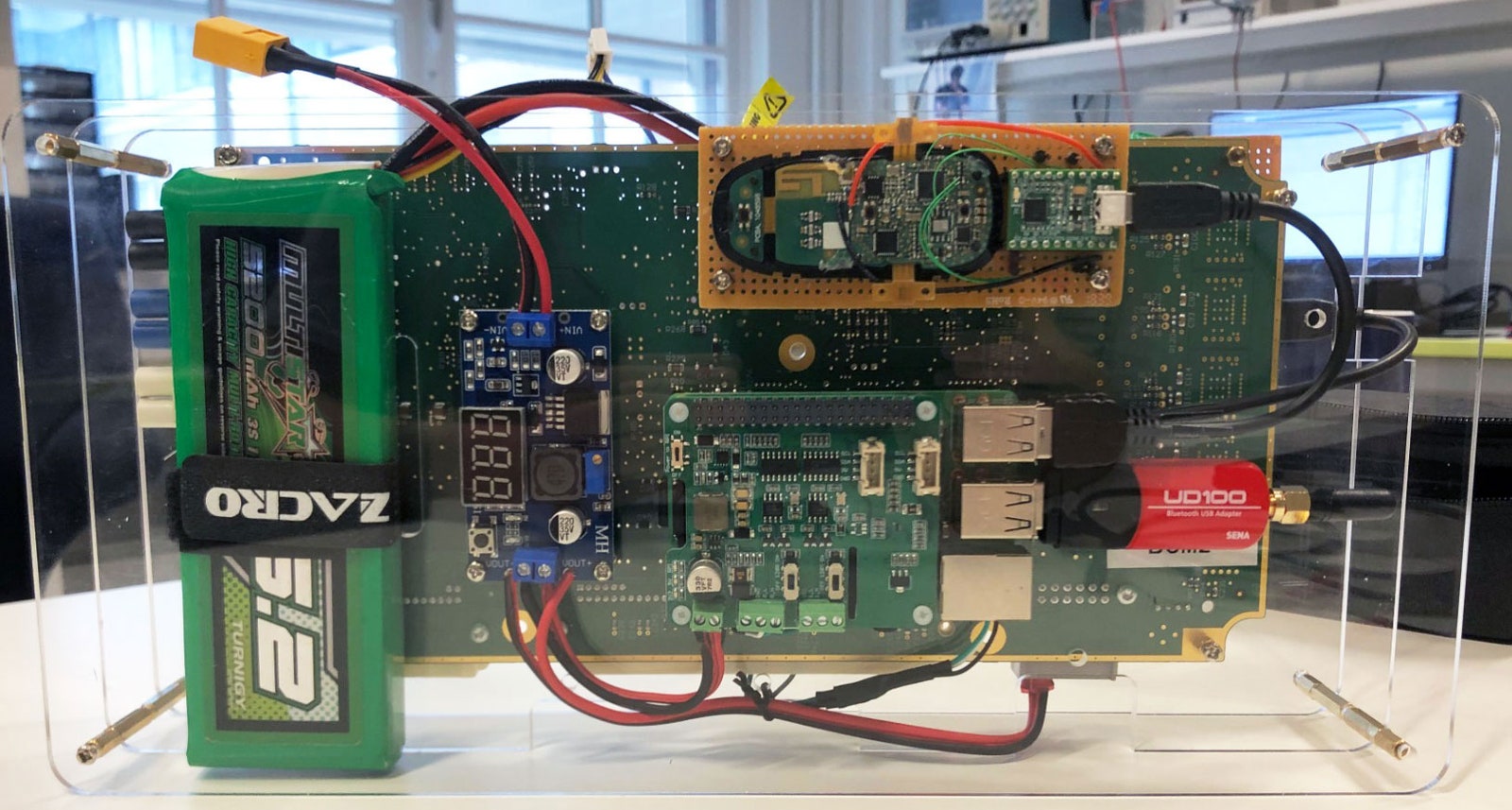

За последние две недели стало известно сразу о двух уязвимостях в стандарте беспроводной связи Bluetooth. Сначала 9 сентября организация Bluetooth SIG распространила предупреждение о семействе атак BLURtooth. В теории уязвимость в спецификациях Bluetooth 4.2 и 5.0 позволяет организовать MitM-атаку. На практике для этого требуется совпадение множества условий, например подключение (с ограниченными правами) к целевому устройству.

За последние две недели стало известно сразу о двух уязвимостях в стандарте беспроводной связи Bluetooth. Сначала 9 сентября организация Bluetooth SIG распространила предупреждение о семействе атак BLURtooth. В теории уязвимость в спецификациях Bluetooth 4.2 и 5.0 позволяет организовать MitM-атаку. На практике для этого требуется совпадение множества условий, например подключение (с ограниченными правами) к целевому устройству.