Security Week 28: взлом умного дома

4 мин

Какие риски мы берем на себя, устанавливая систему «умный дом»? Ту, что рулит лампочками и чайником с приложения на смартфоне, внутри локальной сети и удаленно. Если на умную систему завязана безопасность и управление замками (как в случае Amazon Key) — то понятно какие. Если нет, то теоретически можно представить опасность программного вывода из строя какой-нибудь кофеварки с последующим пожаром. Но лучше не фантазировать, а знать наверняка.

Какие риски мы берем на себя, устанавливая систему «умный дом»? Ту, что рулит лампочками и чайником с приложения на смартфоне, внутри локальной сети и удаленно. Если на умную систему завязана безопасность и управление замками (как в случае Amazon Key) — то понятно какие. Если нет, то теоретически можно представить опасность программного вывода из строя какой-нибудь кофеварки с последующим пожаром. Но лучше не фантазировать, а знать наверняка. Специалисты команды ICS CERT из «Лаборатории Касперского» решили провести натурный тест на умном доме одного из сотрудников компании (новость, пост в блоге, техническая статья). Взлом произошел успешно: кофеварка не пострадала, но контроль над системой получить удалось, пусть и с парой (вполне реалистичных) допущений в ходе эксперимента. Одним из неприятных последствий этой атаки стала утечка персональных данных: координаты дома и, что самое печальное, геолокация смартфона. Впрочем, эксперимент закончился на позитивной ноте: производитель системы умного дома успешно закрыл уязвимости.

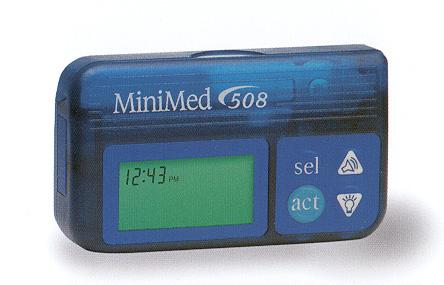

На прошлой неделе американское управление по надзору за качеством продуктов и медикаментов (FDA) распространило предупреждение для пользователей инсулиновых помп компании Medtronic MiniMed (

На прошлой неделе американское управление по надзору за качеством продуктов и медикаментов (FDA) распространило предупреждение для пользователей инсулиновых помп компании Medtronic MiniMed (

Прошедшая неделя вышла богатой на новости про безопасность смартфонов Android. Во многих СМИ (например, в

Прошедшая неделя вышла богатой на новости про безопасность смартфонов Android. Во многих СМИ (например, в

Четвертого мая в четыре часа утра по Москве (или чуть позже, в зависимости от везения) у пользователей браузера Firefox перестали работать все установленные расширения, а установка новых дополнений стала невозможной. Проблема была на стороне браузера — истек срок действия промежуточного сертификата, которым подписываются все расширения. Данное событие к информационной безопасности имеет косвенное отношение — незадача возникла вследствие вполне логичного желания разработчиков обезопасить пользователей от вредоносных расширений (начиная с 2015 года) и из-за того, что никто не заметил, что срок действия сертификата скоро истечет.

Четвертого мая в четыре часа утра по Москве (или чуть позже, в зависимости от везения) у пользователей браузера Firefox перестали работать все установленные расширения, а установка новых дополнений стала невозможной. Проблема была на стороне браузера — истек срок действия промежуточного сертификата, которым подписываются все расширения. Данное событие к информационной безопасности имеет косвенное отношение — незадача возникла вследствие вполне логичного желания разработчиков обезопасить пользователей от вредоносных расширений (начиная с 2015 года) и из-за того, что никто не заметил, что срок действия сертификата скоро истечет.  За неделю подобралось сразу несколько новостей на тему «что еще не так с IoT» (предыдущие выпуски:

За неделю подобралось сразу несколько новостей на тему «что еще не так с IoT» (предыдущие выпуски:

В начале апреля мы обсуждали

В начале апреля мы обсуждали  На прошлой неделе «Лаборатория Касперского» провела очередную конференцию Security Analyst Summit. На мероприятии традиционно раскрывается информация об исследовании наиболее сложных кибератак, обнаруженных специалистами «Лаборатории» и других компаний. Сегодня у нас краткий обзор презентаций, и начнем мы не с APT, а с финансового мошенничества в киберпространстве.

На прошлой неделе «Лаборатория Касперского» провела очередную конференцию Security Analyst Summit. На мероприятии традиционно раскрывается информация об исследовании наиболее сложных кибератак, обнаруженных специалистами «Лаборатории» и других компаний. Сегодня у нас краткий обзор презентаций, и начнем мы не с APT, а с финансового мошенничества в киберпространстве.  К теме уязвимости в сетевых роутерах мы обращаемся далеко

К теме уязвимости в сетевых роутерах мы обращаемся далеко

У Facebook проблема с безопасностью пользовательских данных. Опять? Да сколько можно! 19 марта журналист Брайан Кребс сообщил, что компания годами хранила пароли пользователей в открытом виде (

У Facebook проблема с безопасностью пользовательских данных. Опять? Да сколько можно! 19 марта журналист Брайан Кребс сообщил, что компания годами хранила пароли пользователей в открытом виде (

На прошлой неделе состоялась двадцать восьмая по счету конференция RSA, и если в 2018 году это крупнейшее в отрасли бизнес-мероприятие отметилось некоторыми

На прошлой неделе состоялась двадцать восьмая по счету конференция RSA, и если в 2018 году это крупнейшее в отрасли бизнес-мероприятие отметилось некоторыми